Как защитить Windows от программ‑вымогателей

Краткое содержание

- Ransomware — это вредоносное ПО, шифрующее файлы и требующее выкуп.

- Основные меры защиты: обновления, резервное копирование, MFA, антивирус, осторожность с письмами и ссылками.

- Для Windows: включите Контролируемый доступ к папкам, используйте облачные и офлайн‑резервные копии, настройте политики доступа и мониторинг.

Что такое программ‑вымогатель (ransomware)

Программ‑вымогатель — это вредоносная программа, которая шифрует файлы и делает их недоступными до уплаты выкупа. Злоумышленники обычно требуют оплату в криптовалюте и пообещают дать ключ дешифрования. Нередки ситуации «двойного вымогательства», когда атакующие помимо шифрования угрожают опубликовать данные, если жертва не заплатит второй выкуп.

Ключевые определения:

- Шифрование: процесс, делающий данные нечитаемыми без ключа.

- Двойное вымогательство: шифрование + угроза публикации данных.

Почему это опасно и кто в группе риска

Ransomware нацелен как на организации, так и на частных пользователей. По данным Chainalysis, платежи жертвами в 2023 году превысили 1 миллиард долларов — это делает вымогательство очень прибыльной преступной деятельностью. Атакующие часто выбирают критические секторы: здравоохранение, образование, поставщиков инфраструктуры и бизнеса, потому что простой или утечка данных наносят серьёзный ущерб.

Частные пользователи тоже рискуют: утечка личных данных, фотографий, финансовой информации — всё это может быть использовано в шантаже.

Как работают атаки: краткая схема

- Разведка: злоумышленники сканируют сеть и обнаруживают уязвимые системы.

- Вектор доступа: фишинг, уязвимость в неактуальной системе, вредоносный USB, RDP‑подключение с неверной настройкой.

- Эскалация прав и распространение: установка инструментов для перемещения по сети.

- Шифрование данных и требование выкупа.

- Возможное вторичное шантажирование с угрозой публикации.

Ментальная модель: думайте о защите как о принципе «сыра швейцарский» — множество независимых защитных слоёв, чтобы закрыть дыры в каждой части процесса.

Лучшая практическая рекомендация для Windows

Частая ошибка — полагаться на одну меру защиты. Самая важная и простая рекомендация: регулярно обновлять ОС и приложения. Актуальные патчи закрывают известные уязвимости, через которые злоумышленники получают доступ.

Дополнительно:

- поддерживайте браузеры и плагины в актуальном состоянии;

- отключайте удалённые службы, если они не используются (RDP, SMB для внешнего взаимодействия);

- минимизируйте права пользователей: обычный пользователь без прав администратора значительно уменьшает последствия взлома.

Как включить Защиту от программ‑вымогателей в Windows

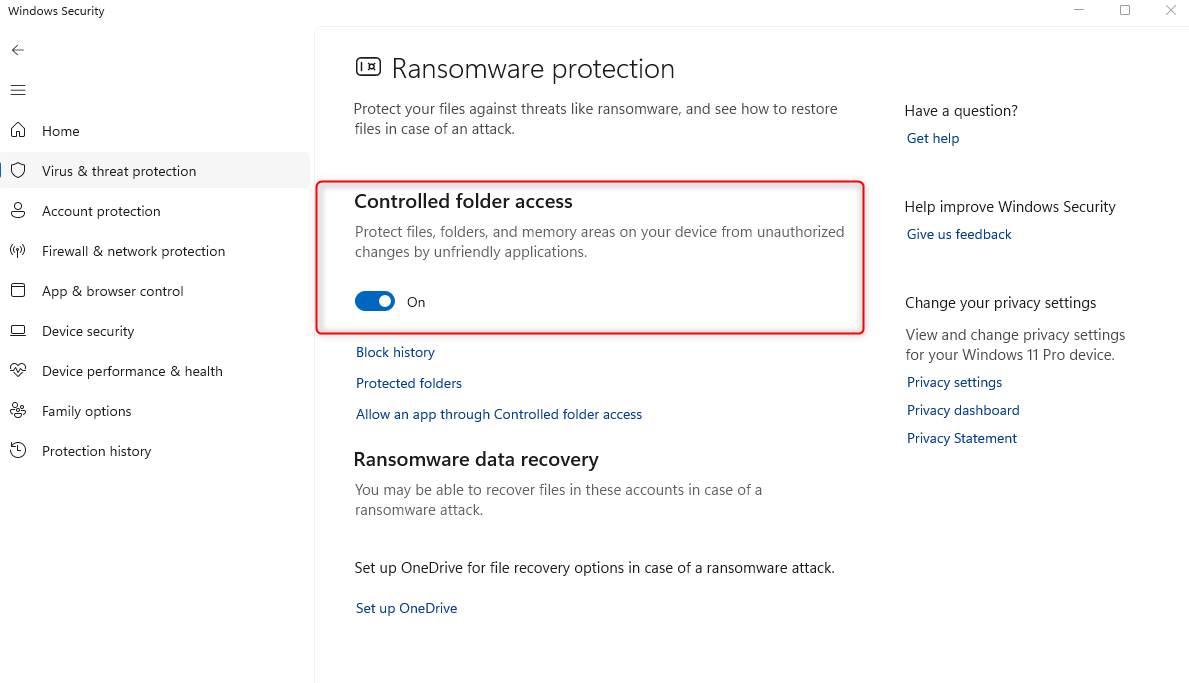

Windows имеет встроенные механизмы защиты. Один из наиболее полезных для домашних и офисных ПК — функция ‘Controlled Folder Access’ (в русской локали — ‘Контролируемый доступ к папкам’). Она предотвращает запись и шифрование файлов незарегистрированными приложениями.

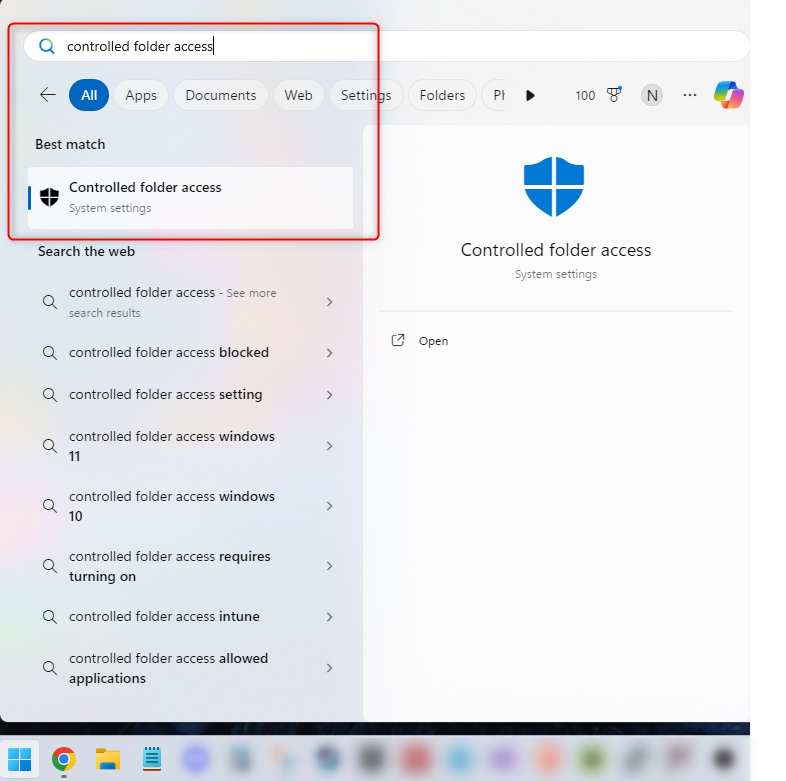

- Откройте меню «Пуск» или нажмите Windows+i, чтобы открыть Параметры.

- В поле поиска введите controlled folder access и нажмите Enter, либо перейдите в «Безопасность Windows» → «Защита от вирусов и угроз» → «Параметры защиты от вирусов и угроз» → «Контролируемый доступ к папкам».

- Переключите Контролируемый доступ к папкам в положение «Вкл».

- Добавьте защищённые папки: документы, рабочие каталоги, каталоги приложений с важными данными.

- Разрешите доверенные приложения вручную, чтобы они могли изменять файлы.

Важно: это не панацея. Некоторые сложные угрозы обходят эту функцию, поэтому применяйте её как часть набора мер.

Резервное копирование: стратегии, которые реально работают

Ransomware работает пока у вас нет доступа к резервным копиям. Поэтому стратегия резервного копирования — главный фактор восстановления.

Рекомендации:

- 3‑2‑1 правило: три копии данных, на двух разных носителях, одна копия — офлайн или вне сети.

- Облачные копии: OneDrive, Google Drive, Dropbox и т.п. имеют версии файлов и встроенные механизмы восстановления. Убедитесь, что у облачного аккаунта включена MFA.

- Локальные офлайн‑копии: внешний жёсткий диск, который отключён от компьютера после завершения копирования. Это защищает от атак, распространяющихся по сети.

- Снимки (snapshots) и иммутабельные бэкапы: для бизнеса используйте решения, поддерживающие неизменяемые резервные копии, чтобы злоумышленник не смог удалить резервные копии.

Ограничения и когда бэкап может не помочь:

- Если бэкап постоянно подключён и доступен по сети, вредоносное ПО может зашифровать и резервные копии.

- Если бэкап не тестируется, он может оказаться повреждённым или неполным. Регулярно проверяйте восстановление.

Альтернативные подходы к защите и восстановлению

- Изоляция критических систем: сегментируйте сеть, чтобы вредоносное ПО не распространялось между сегментами.

- Принцип наименьших привилегий: пользователю — только те права, которые нужны для работы.

- Упреждающий мониторинг: EDR/XDR решения помогают обнаруживать подозрительную активность раньше, чем начнётся шифрование.

- Политики апдейта: централизованное управление обновлениями и тестирование патчей.

Простые привычки, снижающие риск заражения

- Включайте MFA для всех сервисов, где это возможно.

- Не открывайте вложения и ссылки из подозрительных писем; проверяйте отправителя, заголовки и URL при наведении.

- Не подключайте чужие USB‑накопители; при необходимости используйте защищённые карантинные машины.

- Используйте надёжный антивирус / антималварь с автоматическими обновлениями и плановыми сканированиями.

- Ограничьте использование учётной записи администратора в повседневной работе.

Ролевые чек‑листы: кто за что отвечает

Домашний пользователь:

- Включить автоматические обновления Windows и браузера.

- Включить Контролируемый доступ к папкам.

- Настроить облачные и офлайн‑резервные копии.

- Включить MFA для учётных записей электронной почты и облака.

Малый бизнес / владелец сети:

- Регулярные резервные копии по 3‑2‑1 правилу.

- Обновление серверов и клиентских машин, контроль доступа по RDP/SSH.

- Обучение сотрудников по фишингу.

- Антивирус+EDR, журналы и мониторинг.

IT‑администратор / SOC:

- Сегментация сети, контроль привилегий.

- Тесты восстановления бэкапов ежеквартально.

- Настройка immutable backups и версионности для критичных данных.

- Интеграция с SIEM и плейбуки реагирования на инциденты.

Инцидентный плейбук: что делать при заражении

- Изолируйте пострадавшие машины: отключите их от сети и Wi‑Fi.

- Оцените масштаб: какие сервера и папки затронуты.

- Снимите скриншоты и сохраните примеры ransom‑сообщений.

- Запустите антивирус/EDR‑сканирование в защищённой среде и сохраните артефакты на отдельный носитель.

- Сообщите в IT/SOC или ответственному лицу; если у вас нет такой поддержки — обратитесь к профессионалам по инцидент‑реакции.

- Не платите сразу. Документируйте ущерб, обратитесь к правоохранительным органам.

- Восстановление: из проверенной резервной копии, после полной очистки системе и смены ключей доступа.

Критерии приёмки восстановления:

- Восстановлены ключевые данные из резервной копии.

- Проверена целостность файлов и отсутствие остаточных вредоносных артефактов.

- Обновлены все пароли и ключи доступа.

- Проведён пост‑инцидентный анализ и внедрены дополнительные меры предотвращения.

Стоит ли платить выкуп?

ФБР и другие правоохранительные органы обычно рекомендуют не платить, поскольку оплата не гарантирует восстановления данных и стимулирует дальнейшие преступления. Платёж не исключает последующих требований и не даёт юридической защиты.

Рекомендация:

- Свяжитесь с правоохранительными органами и специалистами по реагированию.

- Оцените стоимость восстановления из резервных копий vs. потенциальный выкуп и сопутствующие риски.

Решение: платить или нет — простая условная схема

flowchart TD

A[Вы обнаружили шифрование файлов] --> B{Есть ли проверенная резервная копия?}

B -- Да --> C[Изолировать устройства и восстановить из бэкапа]

B -- Нет --> D{Работаете ли вы с критическими сервисами?}

D -- Да --> E[Обратиться к специалистам по инциденту и правоохранительным органам]

D -- Нет --> F[Связаться с экспертами, не платить сразу, рассмотреть восстановление или консультации]

E --> G[Переоценка безопасности и внедрение мер]

C --> G

F --> GПравовые и конфиденциальные аспекты для пользователей в Европе

Если вы храните персональные данные EU‑граждан, убедитесь, что ваши процессы восстановления и выбранные облачные провайдеры соответствуют требованиям безопасности и конфиденциальности данных (GDPR). В случае утечки персональных данных у вас могут быть обязанности по уведомлению пострадавших и регулятора.

Практический совет: шифруйте резервные копии и храните политики доступа, протоколируйте события и сохраняйте доказательства для возможных юридических действий.

Примеры ошибок и когда защита может не сработать

- Резервные копии постоянно подключены и доступны по сети — вредоносное ПО шифрует и их.

- Пользователь с административными правами открывает вредоносное вложение — локальная защита бессильна.

- Отсутствие тестов восстановления — бэкап оказывается нечитаемым или неполным.

Мини‑методология для внедрения защиты в 30 дней

Неделя 1: провести инвентаризацию устройств, включить автоматические обновления. Неделя 2: настроить резервное копирование 3‑2‑1 и офлайн‑копии. Неделя 3: включить Контролируемый доступ к папкам и MFA для всех важных сервисов. Неделя 4: обучить пользователей правилам фишинга и проверить восстановление из бэкапа.

Маленький глоссарий

- Ransomware — программ‑вымогатель, шифрующий данные.

- MFA — многофакторная аутентификация, добавляет второй уровень проверки.

- Snapshot — моментальный снимок состояния данных, часто используется в хранилищах.

Часто задаваемые вопросы

Что делать, если я обнаружил файл с расширением и сообщением о выкупе?

Изолируйте устройство, не перезагружайте его, сохраните все ransom‑сообщения и обратитесь к специалистам по инцидентам. Проверьте наличие резервных копий.

Поможет ли антивирус сто процентов?

Антивирусы значительно уменьшают риск, но не дают 100% гарантии. Комбинация EDR, обновлений, политик доступа и резервного копирования — более надёжная стратегия.

Как часто тестировать резервные копии?

Минимум раз в квартал для критичных данных; для бизнеса — чаще, в зависимости от RTO/RPO.

Обновляйте системы, делайте надёжные резервные копии, используйте MFA и настороженно относитесь к письмам. Эти шаги значительно снижают риск стать жертвой программ‑вымогателя.

Похожие материалы

GitLab Issues — запуск и миграция из Jira

Руководство по ошибкам Valorant: коды и решения

Как найти недавно просмотренные объявления в Facebook

Live View на камере: как использовать экран для лучших фото

Снятие активации Windows и перенос лицензии