Как заблокировать доступ к программам в Windows 10

О чём эта инструкция

Статья подробно описывает два рабочих метода блокировки запуска программ в Windows 10 без стороннего софта: правки в реестре и настройки через Редактор групповой политики. Также рассматриваются альтернативы, типичные ошибки, проверка и откат изменений, рекомендации по безопасности и контрольные списки для администраторов.

Важно: изменения реестра и групповых политик влияют на работу системы и пользователей. Перед началом создайте точку восстановления и экспорт ключей/политик.

Основные понятия (в одну строку)

- Реестр — централизованное хранилище настроек Windows. Правка реестра меняет поведение ОС.

- Групповые политики — механизм централизованного управления настройками компьютеров и пользователей в домене или локально.

Метод 1 — блокировка через реестр (DisallowRun)

Этот метод полезен для одиночных ПК или когда у вас нет доступа к Group Policy. Он работает путём создания ключей и строк в реестре, которые указывают Windows запрещённые исполняемые файлы.

Предупреждение: учетные записи с правами администратора могут отменить изменения. Чтобы снизить риск, комбинируйте метод с ограничением прав и контролируемым администрированием.

Подготовка

- Создайте точку восстановления системы: Пуск → введите “Создание точки восстановления” → Настроить → Создать. Это позволит откатить изменения.

- Экспортируйте текущие ключи реестра, которые будете менять (файл .reg). Всегда сохраняйте резервную копию.

Шаги (подробно)

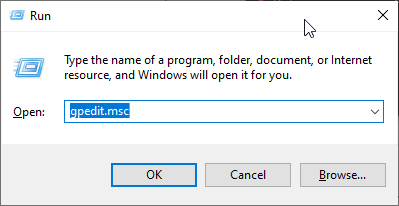

- Нажмите Win + R.

- Введите

regeditи нажмите OK, чтобы открыть Редактор реестра.

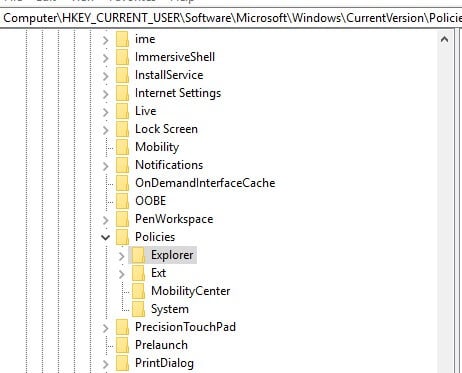

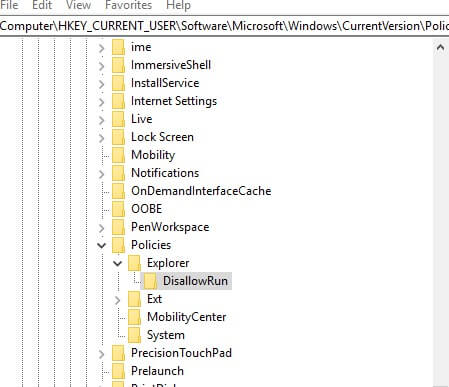

Перейдите по пути:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

Если раздела

Explorerнет, щёлкните правой кнопкой поPolicies→ New → Key и назовите ключExplorer.

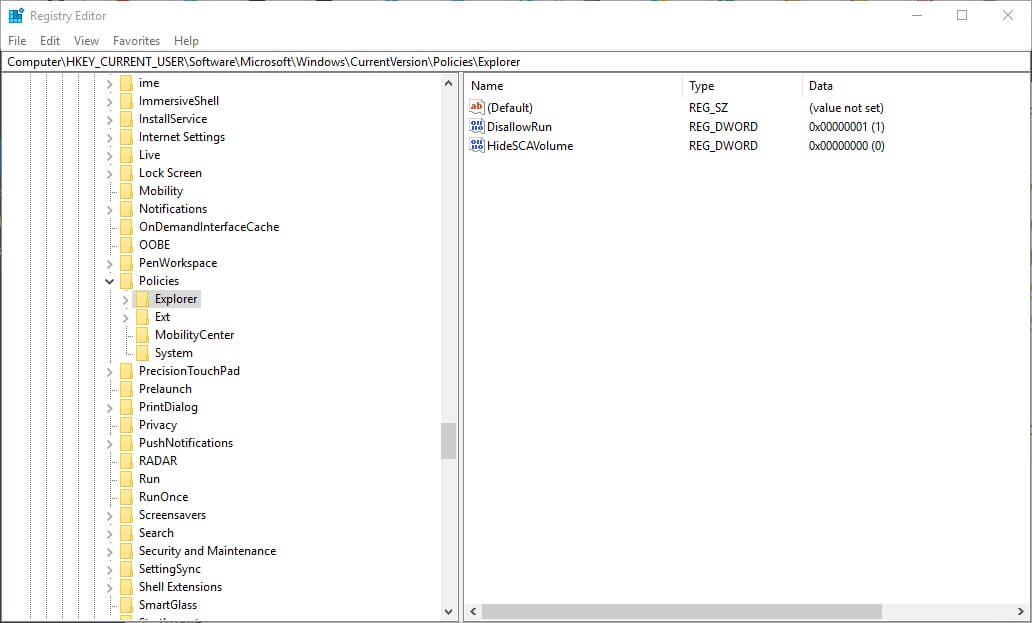

- Выберите ключ

Explorer. На правой панели щёлкните правой кнопкой → New → DWORD (32-bit) Value и назовите егоDisallowRun.

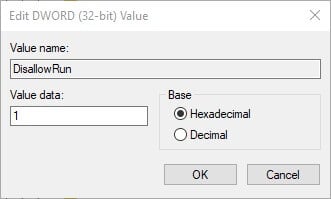

- Дважды щёлкните

DisallowRunи установите значение1.

- Затем, в

Explorerсоздайте новый подраздел: правый клик поExplorer→ New → Key → назовитеDisallowRun.

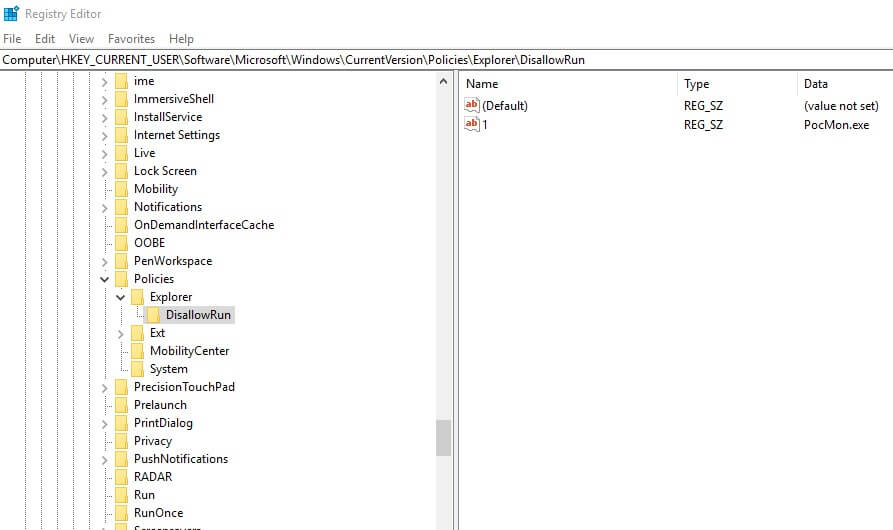

- Внутри нового раздела

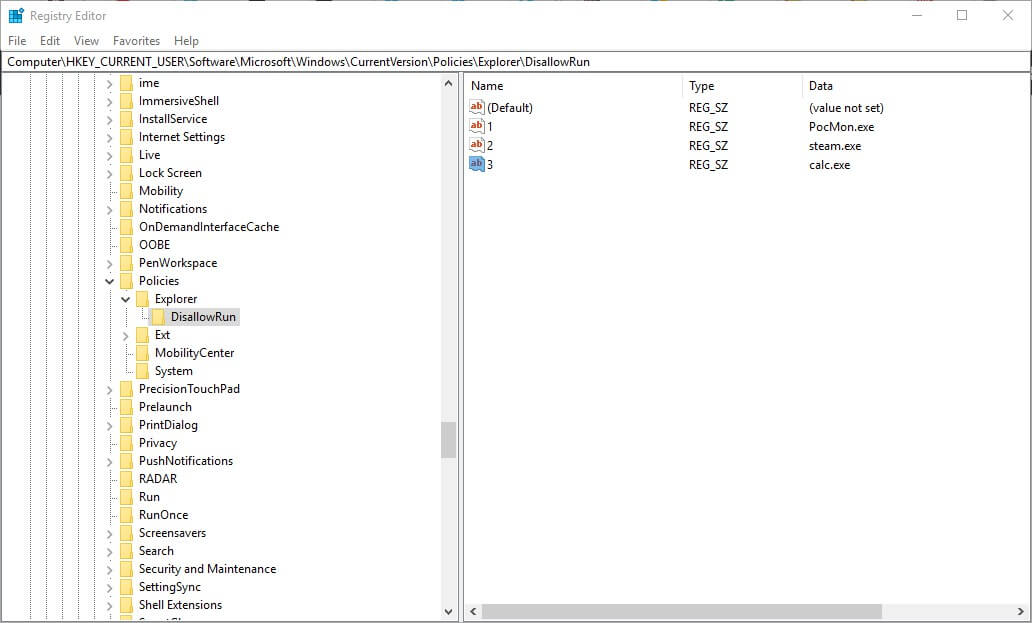

DisallowRunсоздайте строковые значения: правый клик → New → String Value. Каждой запрещаемой программе присвойте уникальное имя строки:1,2,3и т. д.

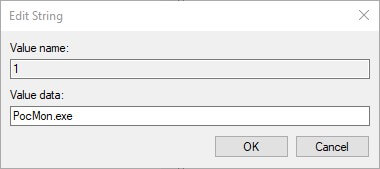

- Дважды щёлкните строку

1и в поле Value data укажите точное имя исполняемого файла, напримерnotepad.exeилиchrome.exe.

- Закройте Редактор реестра. При попытке запустить указанный exe пользователь увидит сообщение об ошибке или программа не запустится.

Примечания и рекомендации

- Для блокировки нескольких программ используйте имена строк

1,2,3и т.д., а в значениях указывайте точные имена файлов. - Учитывайте, что портативные версии, переименованные exe или исполняемые файлы в пользовательских папках могут обходить правило.

- Чтобы отменить блокировку, удалите соответствующие строковые значения или установите

DisallowRun = 0/удалите ключ. - Если нужно запретить все, кроме нескольких — это другая логика (используйте «Run only specified Windows applications» в GPO).

Как определить точное имя exe

Откройте папку установки программы, правой кнопкой → Свойства файла или используйте Диспетчер задач (правый клик по процессу → Открыть путь к файлу). Имя exe должно совпадать точно, включая расширение .exe.

Метод 2 — Редактор групповой политики (локально или доменно)

Подходит для Windows 10 Pro и Enterprise. Позволяет гибко управлять политиками для всех пользователей на конкретном компьютере или в домене.

Общий сценарий: включение “Run only specified Windows applications”

- Нажмите Win + R, введите

gpedit.mscи нажмите OK.

- Перейдите: User Configuration → Administrative Templates → System (в русской локализации: Конфигурация пользователя → Административные шаблоны → Система).

- Найдите политику «Run only specified Windows applications» и дважды щёлкните по ней.

- Выберите Enabled.

- Нажмите Show, чтобы открыть окно со списком, и добавьте имена exe, которым разрешён запуск.

- Нажмите OK → Apply.

Эта политика запрещает запуск всех приложений, которые не перечислены в списке: она работает по принципу «разрешить только указанные». Будьте осторожны: если вы не добавите критически важные приложения (например explorer.exe), пользовательский сеанс может не работать корректно.

Блокировка для конкретного пользователя

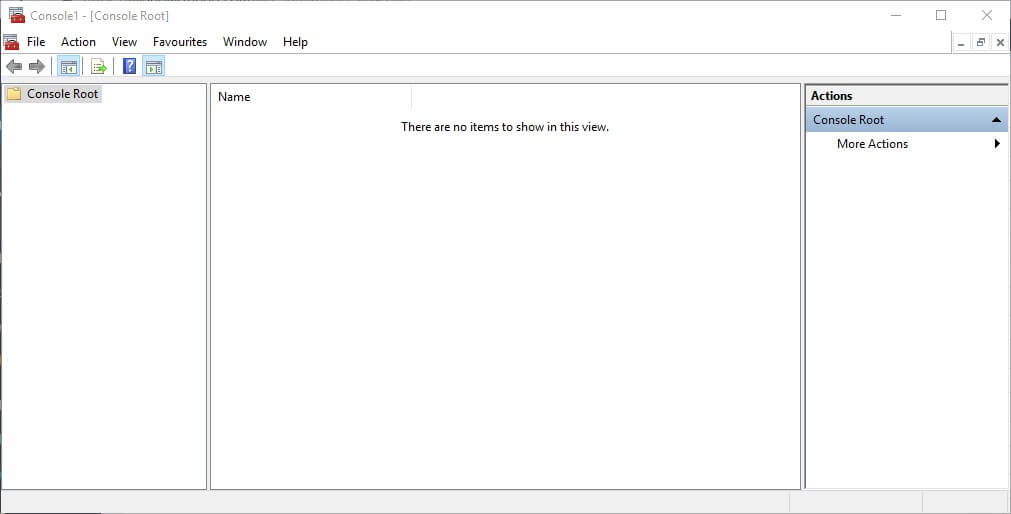

Чтобы применить политику только к одному пользователю, запустите Microsoft Management Console (mmc.exe), добавьте снап-ин Group Policy Object Editor и укажите нужный объект (пользователь):

- Нажмите Win + Q, введите

mmc.exeи запустите.

- File → Add/Remove Snap-in → выберите Group Policy Object Editor → Add → Browse → вкладка Users → выберите пользователя → OK → Finish → Save консоль как .msc.

- Открыв сохранённый .msc, настройте политики для выбранного пользователя как описано выше.

Преимущества GPO

- Централизованное управление в домене.

- Поддержка назначения к группам пользователей и компьютеров.

- Более предсказуемое поведение по сравнению с «ручными» правками реестра.

Ограничения

- Требуется Windows 10 Pro/Enterprise или доступ к доменному контроллеру.

- Неправильная конфигурация “Run only specified Windows applications” может привести к невозможности запуска критических компонентов.

Альтернативные и дополнительные подходы

- AppLocker (Enterprise/ Education): поддерживает правила по издателю, пути, хэшу; гибче и безопаснее, но требует редакции Windows и настройки дополнительных правил.

- Software Restriction Policies (SRP): старый механизм, всё ещё работает и полезен при простых правилах по пути или хэшу.

- Ограничение прав доступа (NTFS): запрет права на выполнение файла для конкретных групп/пользователей; подходит для локальных сценариев и сетевых ресурсов.

- Брандмауэр/сетевые политики: блокировать интернет-доступ приложений, если достаточно ограничить сетевой трафик, а не запуск.

- Сторонние решения для управления конечными точками: поддерживают белые/чёрные списки, отчётность и защиту от обхода.

Когда методы не сработают или будут обходиться

- Если пользователь — администратор, он может удалить ключи реестра или сбросить политику.

- Портативные приложения и скрипты могут быть запущены под другим именем.

- Safe Mode и загрузка с внешних носителей позволяют обойти локальные запреты.

- Переименование исполняемых файлов приводит к обходу правил, если правила задаются по имени файла.

- AppLocker и SRP, задаваемые по хэшу, устойчивее к переименованию, но сложнее в сопровождении.

Тестирование и критерии приёмки

Критерии приёмки:

- Запускаемые приложения: перечисленные в белом списке запускаются без ошибок.

- Заблокированные приложения: при запуске выдают предсказуемое сообщение об ошибке или не запускаются.

- Пользовательский профиль остаётся рабочим (Explorer, вход в систему, системный трей и др.).

- Восстановление: после отката (удаление значений или восстановление точки) система возвращается в исходное состояние без потерь данных.

Тест-кейсы:

- На тестовом аккаунте попытаться запустить каждую заблокированную программу — ожидать отказ.

- Попытаться переименовать exe и запустить — проверить поведение.

- Проверить запуск через командную строку с правами пользователя.

- Выполнить откат: восстановление точки и проверка, что приложение снова запускается.

SOP — контрольный список для администратора перед развёртыванием

- Создана точка восстановления системы.

- Экспортированы ключи реестра и сохранены .reg-файлы.

- Сохранён GPO (если применимо) и экспортирован на случай отката.

- Согласован список заблокированных/разрешённых приложений с ответственными пользователями.

- Протестировано на одном тестовом ПК/аккаунте.

- Документирован способ отката и назначен ответственный за восстановление.

Откат и план инцидента

- Если проблема обнаружена, немедленно остановите распространение изменений на другие компьютеры.

- На затронутом компьютере выполните восстановление системы в точку до изменений.

- Если изменения были внесены в реестр: импортируйте ранее экспортированный .reg или удалите ключи

DisallowRunи/илиExplorerпо необходимости. - Если изменения в GPO: откат через Group Policy Management или импорт сохранённой политики.

- Проверьте логи событий Windows для диагностирования причин и объёма воздействия.

Совет по безопасности и бэкапу

- Регулярно резервируйте GPO и экспортируйте важные ветки реестра перед массовыми изменениями.

- Ограничьте права администратора. Используйте отдельные учётные записи для повседневной работы.

- В корпоративной среде рассматривайте AppLocker или EDR-рішення для централизованной защиты и мониторинга.

Быстрый выбор метода — схема

flowchart TD

A[Нужна простая блокировка на одном ПК?] -->|Да| B[Редактирование реестра 'DisallowRun']

A -->|Нет| C[Есть Pro/Enterprise или домен?]

C -->|Да| D[Редактор групповой политики / AppLocker]

C -->|Нет| E[Используйте NTFS-разрешения или сторонний софт]

B --> F[Создать точку восстановления → Тест → Внедрить]

D --> F

E --> FПримеры сценариев (кейсы)

- Учебный класс: блокирую браузеры и мессенджеры через реестр на локальных учётных записях.

- Офис 20 рабочих мест в домене: развёртываю правило через GPO, тестирую на одной OU и затем распространяю.

- Сервер с общими приложениями: использую NTFS и SRP по пути и по издателю.

Заключение

Блокировка запуска приложений в Windows 10 возможна несколькими способами. Для одиночных компьютеров удобнее и быстрее использовать DisallowRun в реестре, но для масштабируемого, безопасного и управляемого контроля в организациях предпочтительнее GPO и AppLocker. Всегда планируйте откат, делайте резервные копии и тестируйте изменения на небольшом наборе устройств.

Если хотите, я могу подготовить пошаговый .reg-файл-пример для блокировки конкретных приложений (укажите имена exe) или шаблон GPO, который вы сможете импортировать и протестировать.

Спасибо за внимание — оставляйте вопросы ниже, если нужна помощь с конкретным сценарием или примером.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone