Как восстановить файлы после CrypBoss, HydraCrypt и UmbreCrypt

Fabian Wosar из Emsisoft обратил реализацию CrypBoss и его клонированных вариантов — HydraCrypt и UmbreCrypt, и на основе найденной ошибки в шифровании выпустил утилиту DecryptHydraCrypt. Ниже — что это значит для пострадавших, как правильно применить инструмент и какие альтернативы существуют, если восстановить данные не удалось.

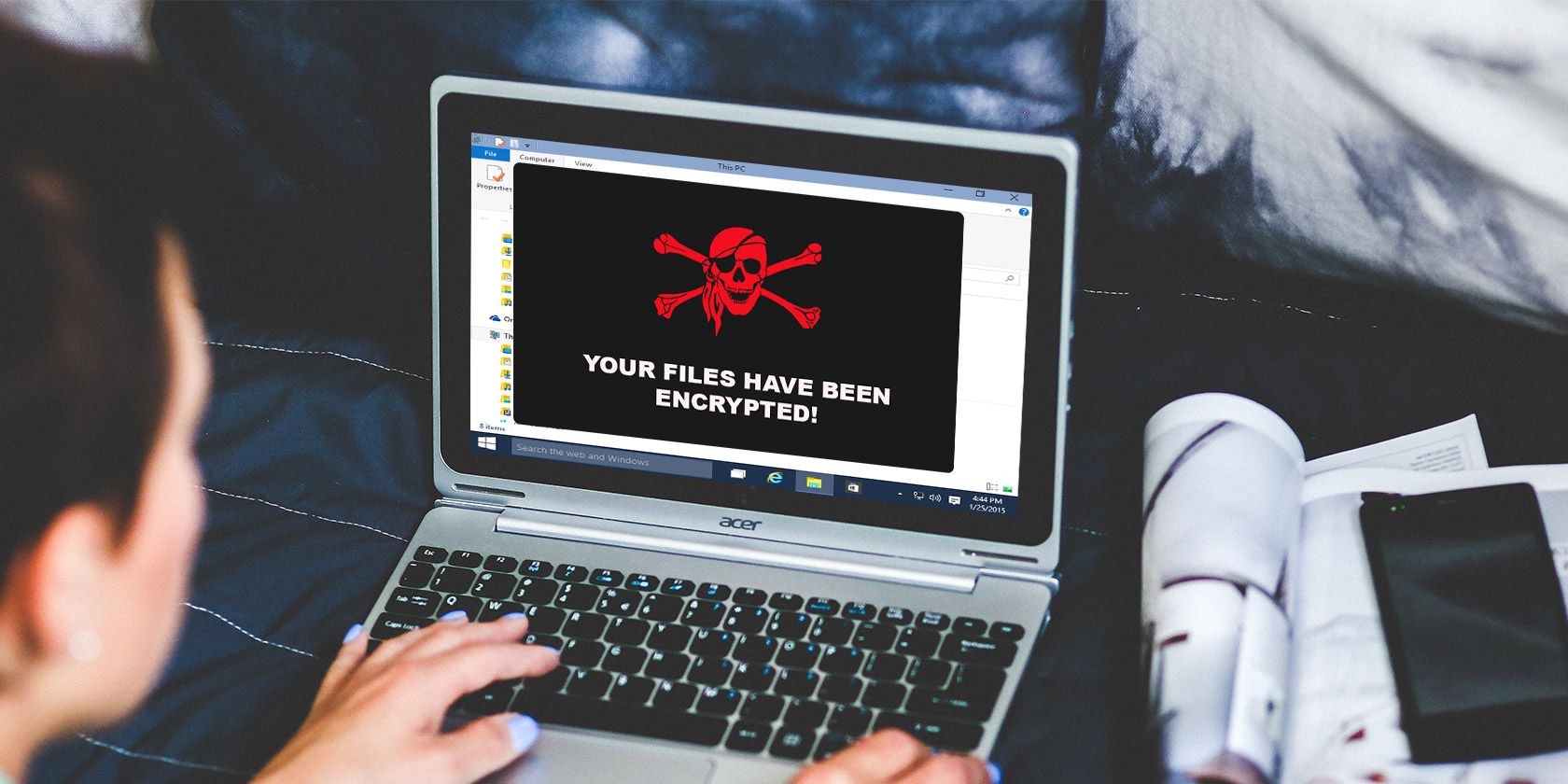

Что такое семейство CrypBoss

CrypBoss — одно из ранних коммерческих семейств программ-вымогателей. Исходный код CrypBoss утёк в публичный доступ, и на его основе появились множество модификаций и вариантов, в том числе HydraCrypt и UmbreCrypt.

Эти семейства распространяются, в том числе, через наборы эксплойтов (Angler Exploit Kit) и приводят к заражению через drive-by загрузки. Злоумышленники затем запускают шифрование файлов по расширениям и требуют выкуп.

Важное: Angler и похожие эксплойт-киты часто используются для первичного попадания — обновляйте браузеры, плагины и избегайте сомнительных сайтов.

Чем отличаются HydraCrypt и UmbreCrypt

По сути обе модификации унаследовали базовую архитектуру CrypBoss: выбор целевых расширений, ассиметричное шифрование и удаление теневых копий (shadow copies) — всё это затрудняет восстановление без ключа.

Основные различия — в поведении вымогателя при общении с жертвой и в требованиях по оплате:

- UmbreCrypt ведёт себя более «делово»: жертве предлагается написать на один из двух адресов на доменах engineer.com и consultant.com; в ответ обычно приходит инструкция по оплате. В примечаниях преступники даже просят вести себя вежливо.

- HydraCrypt использует более агрессивную тактику: угрожает увеличить выкуп через 72 часа либо навсегда уничтожить приватные ключи; иногда угрожают публикацией конфиденциальных данных на даркнете.

Примечание: угроза публикации данных делает конкретные инциденты сложнее — восстановление файлов не решает проблему утечки.

Как работает шифрование и в чём уязвимость

В общем виде CrypBoss и его клонированные версии используют ассиметричное шифрование: публичный ключ применяется для шифрования, приватный ключ нужен для расшифровки.

Уязвимость, найденная исследователем, заключается не в общей надёжности алгоритма, а в ошибке реализации. Эта ошибка позволяет восстановить приватный ключ при наличии пары «зашифрованный файл + оригинал (plaintext)» одного и того же файла. Проще говоря, известный открытый текст вместе с зашифрованной версией раскрывает информацию о приватном ключе у некорректно реализованного криптоалгоритма.

Важно: при шифровании конечные 15 байтов каждого файла повреждаются и восстановлению не подлежат — эти байты обычно содержат padding или несущественную метаинформацию. Это может привести к тому, что некоторые файлы после расшифровки откроются некорректно; в таких случаях полезно применить инструменты восстановления файлов.

Ключевая идея: DecryptHydraCrypt пытается вычислить приватный ключ методом, который использует известную пару (plaintext+ciphertext) и математическую ошибку в конкретной реализации шифрования.

Пошаговое руководство: как использовать DecryptHydraCrypt

Важное: перед началом работы сделайте полную копию зашифрованных данных на отдельный носитель. Работайте с копиями, чтобы избежать дополнительных повреждений.

Подготовьте пару файлов:

- Любой зашифрованный файл, заражённый HydraCrypt/UmbreCrypt/CrypBoss.

- Его точную незашифрованную копию (оригинал). Если оригинал у вас хранится в облаке (Google Drive, почта, резервная копия), используйте его.

- Если оригинал недоступен, сработает и пара, где оба файла — PNG: используйте зашифрованный PNG + любую незашифрованную PNG (можно создать вручную или скачать).

Скачайте DecryptHydraCrypt от Emsisoft (проверьте подлинность источника на сайте Emsisoft). Запустите программу на машине с достаточным запасом CPU и оперативной памяти.

Перетащите (drag & drop) оба файла в окно де-шифратора: зашифрованный и оригинал. Утилита начнёт вычисление приватного ключа.

Ожидайте завершения. Процесс включает интенсивные вычисления и может занять от нескольких часов до нескольких дней в зависимости от мощности процессора.

Когда ключ найден, приложение предложит выбрать корневую папку для рекурсивного обхода и расшифровки всех файлов. Выберите корень диска или конкретную папку — по ситуации.

Следите за логами и результатами. Некоторые файлы могут требовать дополнительных действий (см. раздел «Если файлы не открываются»).

Критерии приёмки:

- Инструмент сумел вычислить приватный ключ.

- Расшифрованные файлы открываются в читабельном виде за исключением потенциальных повреждений последних 15 байтов.

- Логи де-шифрования не показывают ошибок целостности ключа.

Совет: если процесс идёт слишком долго, попробуйте запустить де-шифратор на более мощной машине или в виртуальной среде с выделенными ресурсами.

Если расшифровка не удалась

Есть несколько причин, по которым DecryptHydraCrypt может не помочь:

- У вас не тот семейство вредоносного ПО — вымогатель может быть другим, не связанным с CrypBoss.

- Модифицированная версия злоумышленников использует другую криптографическую реализацию.

- Вы не предоставили корректную пару plaintext/ciphertext.

Варианты действий:

Оплатить выкуп. Это быстрый, но рискованный путь. Средняя сумма по наблюдениям обычно составляет примерно 300 долларов США, но может отличаться. Оплата не гарантирует успешного расшифрования и не возвращает потерянные данные о возможной утечке.

Ждать публичного дешифратора. Иногда ключи или уязвимости становятся публичными. Это может занять неопределённое время.

Обратиться к специалистам по инцидентам/восстановлению данных. Профессионалы могут предложить дополнительные методы, включая анализ образов диска и использование специализированных инструментов восстановления.

Перейти к восстановлению из резервных копий и восстановить инфраструктуру по принципу “чистая система + восстановленные данные”.

Примечание: решение об оплате следует принимать осознанно. Платежи поддерживают преступную экосистему и не гарантируют отсутствие повторных атак.

Чек-лист: действия для пострадавших

Для пользователя:

- Скопируйте все зашифрованные файлы на отдельный носитель.

- Не перезагружайте машину до создания образа диска, если планируете обращаться к специалистам.

- Найдите незашифрованную копию хотя бы одного файла (или подготовьте PNG).

- Скачайте DecryptHydraCrypt с официального источника Emsisoft и запускайте на копиях файлов.

Для администратора ИТ:

- Изолируйте заражённые машины от сети.

- Выключите доступ к резервным хранилищам, чтобы предотвратить распространение шифрования.

- Соберите метаданные инцидента: логи, временные метки, список расширений, ransom-note.

- Подготовьте образы дисков и передайте их специалистам по безопасности при необходимости.

Мини-методология для анализа заражения

- Идентификация: соберите ransom-note, расширения зашифрованных файлов, образцы бинарников.

- Верификация семейства: сравните образцы с известными сигнатурами CrypBoss/HydraCrypt/UmbreCrypt.

- Поиск соответствий: найдите «пару файлов» (plaintext + ciphertext).

- Запуск DecryptHydraCrypt на изолированной тестовой среде.

- Верификация результатов и план восстановительных работ.

Матрица рисков и смягчения

- Риск: потеря данных без резервных копий. Смягчение: регулярные оффлайн-резервные копии и проверка восстановления.

- Риск: распространение в сети. Смягчение: сегментация сети, отключение заражённых узлов.

- Риск: утечка конфиденциальных данных. Смягчение: аудит доступа, уведомление пострадавших, юридическая поддержка.

Критерии приёмки

- Расшифровано ≥ 95% целевых файлов и доступны критичные бизнес-данные.

- Нет оставшихся активных угроз в инфраструктуре.

- Проверено восстановление из резервных копий для критичных систем.

Роли и задачи после инцидента

IT-администратор:

- Изолировать узлы, собрать образы, восстановить из резервных копий.

- Откатить изменения, исправить уязвимости, обновить пароли и сертификаты.

Менеджер по безопасности:

- Координировать коммуникацию, открыть тикеты, связаться с внешними экспертами.

- Оценить влияние и принять решение по выплате или отказу.

Юридическая служба:

- Оценить обязательства по уведомлению пострадавших и регуляторов при утечке данных.

Коммуникации:

- Подготовить шаблоны оповещений для сотрудников и клиентов.

Восстановление и профилактика: рекомендации на будущее

- Регулярные резервные копии с их проверкой. Держите резервные копии оффлайн и изолированными от основной сети.

- Обновление ПО: ОС, браузеры, плагины, антивирусные решения.

- Минимизация прав пользователей: принцип наименьших привилегий снижает масштаб заражения.

- Сегментация сети и контролируемые точки восстановления.

- Обучение пользователей: не открывать сомнительные вложения и ссылки.

Тест-кейсы для проверки восстановления

- Тест 1: Расшифровать пакет из 100 файлов (разных типов) и открыть 10 критичных файлов приложениями — все 10 должны быть читаемы.

- Тест 2: Провести восстановление из резервной копии и проверить целостность баз данных.

- Тест 3: Имитация изоляции узла и проверка процедур реагирования на инцидент.

FAQ — Частые вопросы

Q: Нужно ли платить, если есть шанс на дешифратор? A: Обычно нет. Попытайтесь применить DecryptHydraCrypt или обратиться к специалистам. Оплата остаётся рисковой и поддерживает преступников.

Q: Что делать, если после расшифровки файлы не открываются? A: Попробуйте инструменты восстановления файлов, проверьте последние 15 байтов; если это критично, обратитесь к профессионалам по восстановлению данных.

Q: Где найти DecryptHydraCrypt? A: На сайте Emsisoft или в репозиториях, где публикуются инструменты по борьбе с вредоносным ПО. Проверяйте цифровые подписи и репутацию источника.

Короткое резюме

- DecryptHydraCrypt даёт реальную возможность восстановить файлы, если у вас есть пара «зашифрованный файл + оригинал».

- Инструмент не универсален: он работает против уязвимых реализаций CrypBoss/HydraCrypt/UmbreCrypt.

- Всегда делайте резервные копии и реализуйте базовые меры кибербезопасности, чтобы избежать таких инцидентов.

Image Credits: Using a laptop, finger on touchpad and keyboard (Scyther5 via ShutterStock), Bitcoin on Keyboard (AztekPhoto via ShutterStock)

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone