Как удалить поддельные pop-up окна технической поддержки и защитить Windows

Что такое pop-up мошенничество с «технической поддержкой»

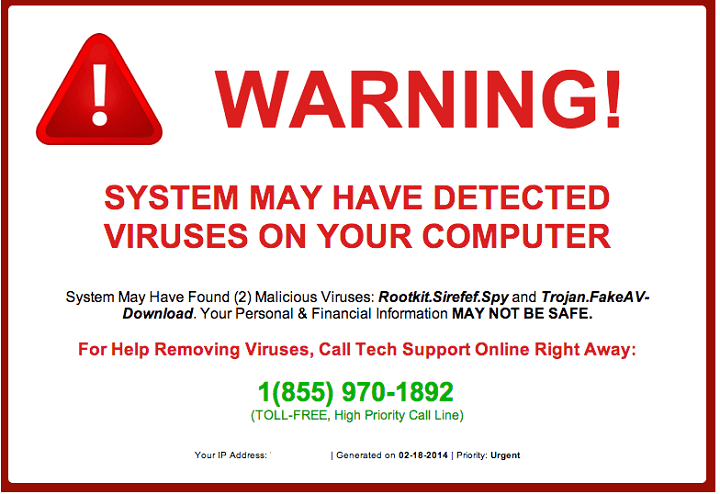

Поддельные pop-up окна технической поддержки — это страницы или скрипты, которые создают на экране выглядящий правдоподобно системный алерт. Они часто сообщают о «взломе», «вирусе», «заблокированной Windows Defender» и подсовывают номер телефона или форму связи. Цель — заставить вас позвонить или заплатить за фиктивную услугу, а иногда — установить удалённый доступ к вашему компьютеру.

Краткое определение: поддельный pop-up техподдержки — мошенническое окно/скрипт, которое имитирует системные сообщения и требует действий от пользователя.

Important: Никогда не называйте и не используйте номера и сайты, указанные в таких сообщениях. Они служат для переманивания жертв.

Почему эти pop-up работают

- Совпадение: всплытие появляется, когда компьютер действительно подвисает или браузер ведёт себя неустойчиво — это повышает доверие.

- Внешний вид: дизайн и формулировки имитируют уведомления Windows и антивирусов.

- Давление: в тексте часто используется страх («все данные будут удалены») и срочность («срочно позвоните»).

- Социальная инженерия: при звонке мошенники выдают себя за техподдержку, просят плату или доступ к удалённому рабочему столу.

Первые срочные шаги — быстрый ответ (Playbook для пользователя)

- Оставьте контакты мошенников — не звонив и не вводя никакой информации. Запишите номер или ссылку для последующего сообщения в службу безопасности, но не взаимодействуйте.

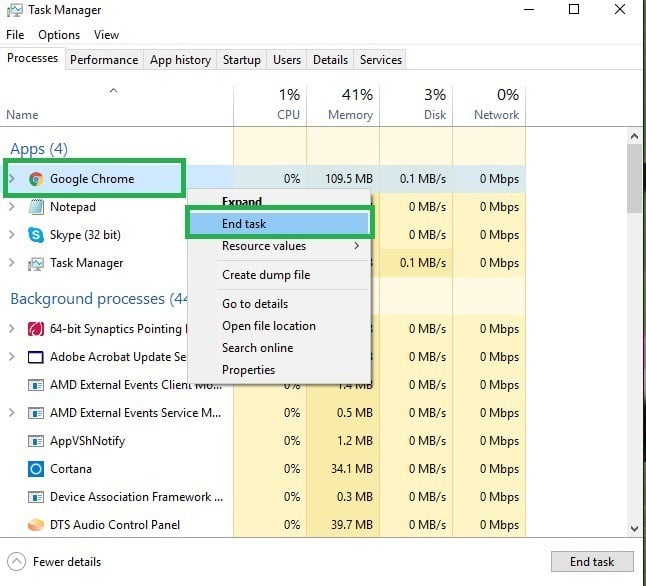

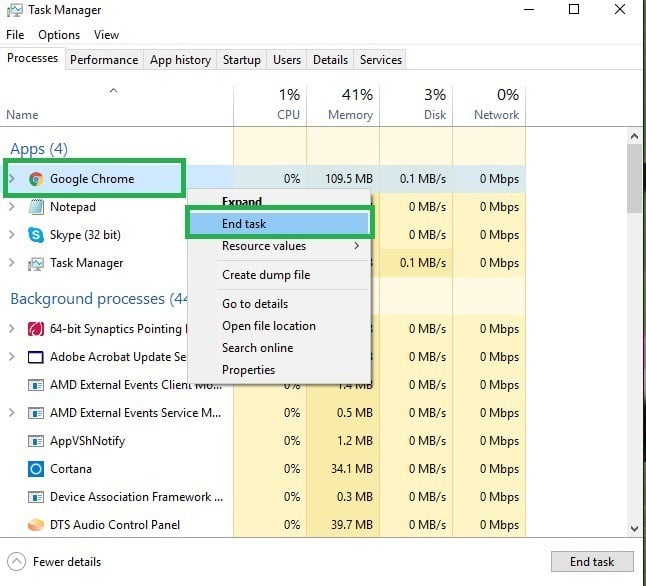

- Закройте браузер принудительно:

- Правой кнопкой по панели задач > выберите «Диспетчер задач».

- В списке процессов найдите ваш браузер (Chrome, Edge, Firefox) и нажмите «Завершить задачу».

- Перезагрузите компьютер в безопасном режиме (при подозрении на активный вредоносный процесс): при загрузке Windows удерживайте Shift и выберите «Устранение неполадок» → «Дополнительные параметры» → «Параметры загрузки» → «Включить безопасный режим».

- Запустите проверку надёжными антималваре-инструментами (см. рекомендуемый список ниже).

Рекомендуемые инструменты для проверки и удаления (минимальная тактика)

Мы рекомендуем выполнить сканирование как минимум тремя разными продуктами, потому что их сигнатуры и эвристики различаются. Начните с одного, затем установите и запустите второй и третий — отключая предыдущий антивирус при установке, чтобы избежать конфликтов.

- Malwarebytes Anti-Malware — хорош для обнаружения PUP (потенциально нежелательных программ) и вредоносных скриптов.

- HitmanPro — быстрый сканер второй линии для подтверждения и удаления.

- Spybot Search & Destroy — дополняет сигнатуры и удаляет руткиты/изменения в системе.

Важно: делайте полное (full) сканирование и перезапускайте систему после удаления обнаруженных угроз.

Альтернативные подходы и дополнительные инструменты

- Используйте портативные (portable) версии сканеров с чистой флешки, если подозревается заражение загрузочной области.

- Проверяйте систему с загрузочного антивирусного образа (rescue USB) от производителя (Kaspersky Rescue Disk, Microsoft Defender Offline).

- Если доступ к браузеру невозможен, используйте другой компьютер или телефон для поиска инструкций и загрузки утилит.

Сценарии когда обычный способ не помогает (counterexamples)

- Скрипт регенерируется: некоторые вредоносные расширения или службы перезапускают всплывашки после удаления — нужно проверить автозагрузку и удалённые службы.

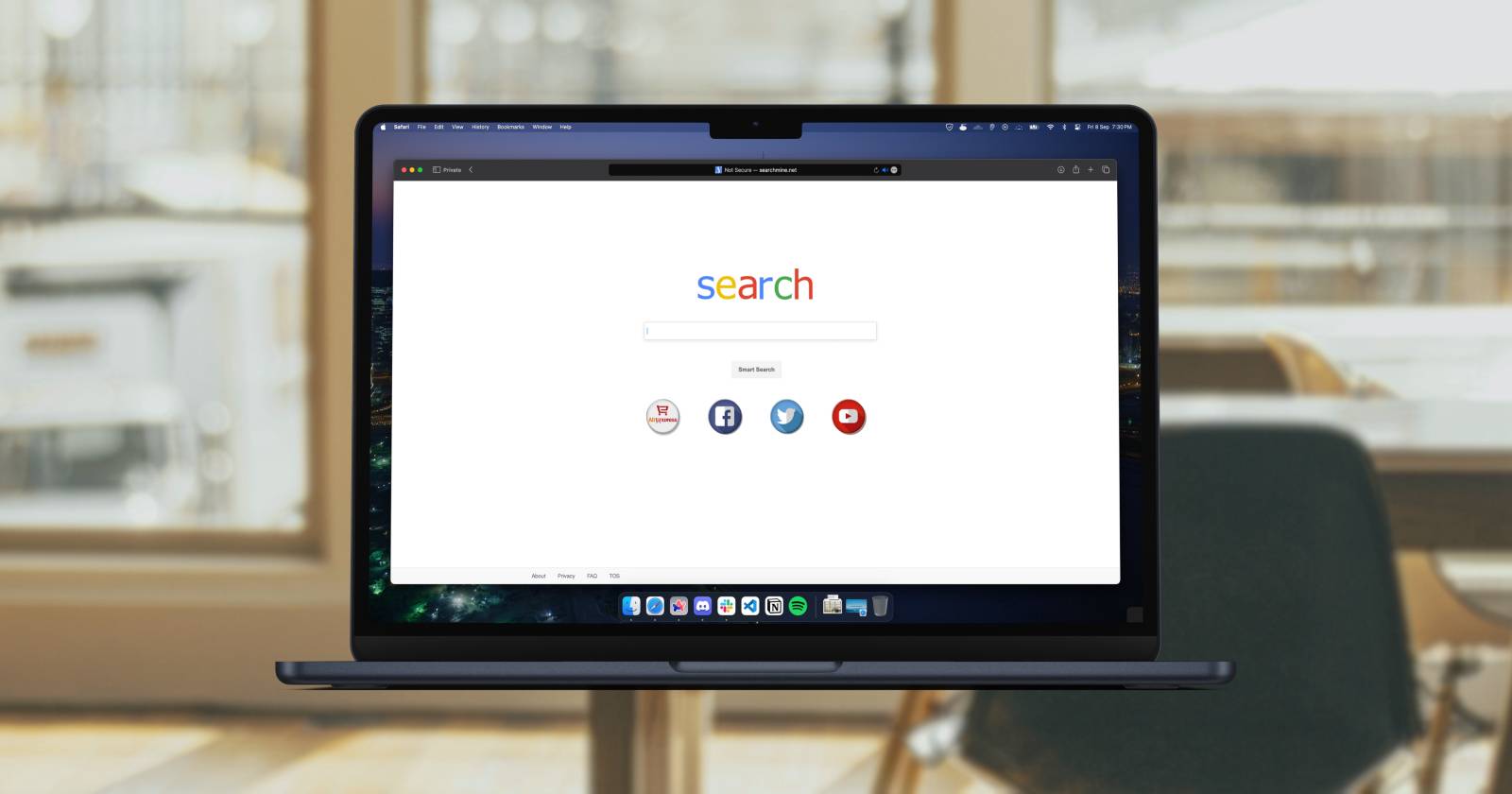

- Изменён hosts или прокси: если браузер перенаправляется даже после очистки, проверьте файл hosts и настройки прокси-сервера.

- Включён удалённый доступ: если мошенник уже установил софт для удалённого управления (AnyDesk, TeamViewer), блокируйте и удаляйте эти приложения и меняйте пароли.

Пошаговая инструкция — «SOP» для полного удаления и восстановления

- Остановите браузер через Диспетчер задач.

- Перезагрузитесь в безопасном режиме.

- Удалите недавно установленные расширения в браузере и сбросьте профиль (инструкции ниже для популярных браузеров).

- Выполните полное сканирование Malwarebytes → HitmanPro → Spybot (в указанном порядке или по доступности).

- Проверьте автозагрузку: «Диспетчер задач» → вкладка «Автозагрузка» или msconfig (Win+R → msconfig).

- Проверьте и откатите подозрительные записи в реестре (только если уверены) или используйте средство очистки реестра от доверенного производителя.

- Проверьте файл hosts: C:\Windows\System32\drivers\etc\hosts. Удалите незнакомые перенаправления.

- Сбросьте настройки браузера и удалите профиль, если поведение не нормализуется.

- Смените пароли аккаунтов, особенно если вы вводили их после появления pop-up.

- Включите реальное/онлайн-сканирование в антивирусе и обновления Windows.

Критерии приёмки:

- После перезагрузки и очистки поп-апы не появляются.

- Нет неизвестных процессов в диспетчере задач.

- Браузер запускается без принудительных редиректов.

- Полное сканирование не обнаруживает активных угроз.

Сброс браузера — как это сделать быстро

Google Chrome:

- Меню → Настройки → Дополнительно → Сброс настроек и удаление вредоносного ПО → Восстановить настройки по умолчанию.

- Удалите подозрительные расширения.

Microsoft Edge:

- Настройки → Сбросить настройки → Восстановить настройки по умолчанию.

- Проверьте расширения и очистите кеш.

Mozilla Firefox:

- Меню → Справка → Информация для решения проблем → «Сбросить Firefox».

После сброса проверьте, не подключён ли браузер к синхронизации, которая может восстановить вредоносные расширения — временно отключите синхронизацию.

Проверки автозагрузки и служб

- Win+R → msconfig (или Диспетчер задач → Автозагрузка) — отключите неизвестные элементы.

- Просмотрите Планировщик заданий (Task Scheduler) на предмет незнакомых задач, запускающих скрипты.

- Проверьте службы (services.msc) на наличие подозрительных.

Что делать при уже произведённом звонке мошенникам

- Немедленно отключите удалённый доступ и удалите софт удалённого управления.

- Смените пароли на всех важных сервисах, включите двухфакторную аутентификацию.

- Проверьте банковские транзакции и уведомите банк, если вводили данные карт.

- Сообщите о мошенничестве в местные органы и/или в хостинг/регистратор сайта, откуда был редирект.

Роль-специфичные чек-листы

Пользователь (домашний):

- Не звонил и не вводил данные.

- Закрыл браузер принудительно.

- Запустил предложенные антималваре-сканеры.

- Сбросил браузер и проверил расширения.

- Сменил пароли и включил 2FA.

Системный администратор:

- Анализ логов веб-шлюза и прокси на предмет источника трафика.

- Блокировка IP и доменов на уровне фаервола.

- Проверка групповых политик и развёртываний обновлений.

- Уведомление пользователей и развёртывание обучения по фишингу.

Модератор/безопасник организации:

- Собрать индикаторы компрометации (IOC): URL, IP, номера телефонов.

- Добавить домены в чёрный список и обновить политики фильтрации.

- Провести форензик-проверку при подозрении на утечку данных.

Матрица рисков и меры смягчения

- Повторное появление pop-up после очистки — причина: оставшиеся расширения/задания. Митигирование: удалить профиль браузера, проверить планировщик задач.

- Установка удалённого ПО мошенниками — причина: пользователь разрешил доступ. Митигирование: блокировка портов удалённого доступа, политика запрета установки ПО.

- Утечка паролей/финансовая потеря — причина: ввод данных по требованию pop-up или по звонку. Митигирование: смена паролей, уведомление банка, мониторинг транзакций.

Краткая методология расследования (mini-methodology)

- Сбор данных: скриншоты, номера, URL, временные метки.

- Локализация: определение затронутых узлов и пользователей.

- Эрадикация: полное сканирование и удаление компонентов, сброс настроек.

- Восстановление: проверка систем, изменение паролей, возврат к нормальной работе.

- Обучение: рассылка предупреждений, инструкции для пользователей.

Примеры тестов и критериев приёмки

- Тест: открыть заражённый URL (изолированно в песочнице). Ожидаемый результат: браузер не запускает системные окна и pop-up блокируются расширением.

- Тест: перезагрузить систему и запустить полносканирование. Ожидаемый результат: сканер не находит активных угроз.

- Критерии приёмки: отсутствие всплывающих окон в течение 72 часов после чистки; отсутствие неизвестных автозапусков и задач; нормальная работа браузера.

Политики предотвращения и «жёсткое» укрепление безопасности

- Включите встроенный блокировщик всплывающих окон в браузере.

- Установите расширение-блокировщик (uBlock Origin, NoScript) для блокировки нежелательных скриптов.

- Регулярно обновляйте браузер и плагины; отключите устаревшие плагины (Java, Flash).

- Включите постоянную защиту антивируса и функцию защиты в реальном времени.

- Ограничьте права пользователя: работайте под учётной записью без прав администратора.

Список номеров и доменов, используемых мошенниками

Не звоните по следующим номерам (список не исчерпывающий):

- 1-855-309-0456

- 1-888-408-2361

- 1-855-970-1892

- 1-800-808-7753

- 1-800-051-3723

- 1-844-373-0540

- 1-844-471-0786

- 1-888-751-5163

- 1-866-795-4288

Список вредоносных сайтов (список не исчерпывающий):

- hxxp://support.windows.com-en-us.website/warning/pcwarning/

- hxxp://system-connect.com/popup.php

- hxxp://maturegame.net/alert.php

- hxxp://ms-malware-support.com/

- hxxp://certified-pc-help.com/1/

- hxxp://pcsupportwindows.com/zp/al-zp-ca.html

- hxxp://www.virusaid.info/norton.html

- hxxp://ivuroinfotech.com/

- hxxp://alert.browsersecuritynotice.com/a8-500c4-absn1113-222533-index-1m1.html

- hxxp://192.3.54.103/f5u3.php

- hxxp://www.uscomphelp.com/zeus/

- hxxp://customerservice-247.net/index.html

- hxxp://systemscheckusa.com/

- hxxp://www.email-login-support.com/index-10.html

- hxxp://instantsupport.hol.es/viruswarning.html

- hxxp://mobile-notification.com/system-alert/

- hxxp://www.dream-squad.com/9/campaign1421?s1=09_rr_ppc_skm&s2=us_skm&s3={removed}

- hxxp://immediate-responseforcomputer.com/index-10.html

- hxxp://www.hostingprivilege.com/virus-found.html

- hxxp://bihartechsupport.com

- hxxp://tech01geek.com/ms/

- hxxp://ibruder.com/services.html#

- hxxp://notificationsmanager.com

- hxxp://treeforyou.com

- hxxp://www.xxxdovideos.com/WARNING%20%20VIRUS%20CHECK.htm

- hxxp://fixcomputerissues.com/detect.html

- hxxp://www.enortonsupport.com

- hxxp://simunexservices.com

- hxxp://browseranalystic.info/index.html

- hxxp://www.usonlinehelp247.com

- hxxp://customer-cares.com

- hxxp://tech-suport.com

- hxxp://securesystemresource.net/netgear.php

- hxxp://systemerror.us

- hxxp://v4utechsupport.com/detect.htm

- hxxp://shopforless.us

- hxxp://www.getlms-online.info/virus-found.html

- hxxp://thehelpcomputer.com/pop.htm

- hxxp://spitzi.co.uk/support_for_pc_laptop.html

- hxxp://fixpc365.com/test.html

- hxxp://softhelp-support.com

- hxxp://www.pcteckers.com/media.html

- hxxps://www.techworldwide.org/

- hxxp://fix-max.com/

- hxxp://thanksfordownloading.com/site/ad/tryagain2c/

- hxxp://publicsafetycheck.com/

- hxxp://pcsecurity360.jimdo.com/

- hxxp://www.pctools247-support.com/index.html

- hxxp://immediateresponseforcomputer.com/index112.htm

- hxxp://techsupport113.com/

- hxxp://www.driverupdatesupport.com/support/eng/lp1/index_av.php

- hxxp://mac.printerhelpandsupport.com/alert/mac-alert.php

- hxxp://tradeandme.com/treda&channelfflb&gferdcr&eiGZtrVMrBG9iHvASF-earchqavascriptpopup&ieutf-8&oeutf8&aqt&rlsorg.YCwAwrlsorgmozillaen&channelfflb&qjavascrmozillaen-USofficial&clientfirefox.htm

- hxxp://allsolutionshop.com/

- hxxp://security-warning.net/warning.html

- hxxp://computer-experts.co/D202122014/support-for-malwarebytes.php

- hxxp://emailhelp.biz/

- hxxp://pchelpdesk.co/cp/support-for-malwarebytes.php?affiliate=46355-7881_74

- hxxp://www.publicsafetycheck.com/

- hxxp://virus.geeksupport.us/

- hxxp://pc-warning.ga/

- hxxp://windows-alert.ga/

Не переходите по этим адресам и добавьте их в чёрные списки на уровне браузера/фаервола.

Глоссарий (одна строчка)

- Pop-up: всплывающее окно в браузере или отдельное окно, часто использующее JavaScript.

- PUP: потенциально нежелательная программа, часто устанавливаемая вместе с бесплатным ПО.

- IOC: indicators of compromise — индикаторы компрометации (URL, IP, хэши файлов).

Что делать дальше: превентивные шаги и обучение

- Обучайте пользователей распознавать социальную инженерию и подозрительные номера/тексты.

- Разворачивайте групповые политики, блокирующие установку несертифицированного ПО.

- Внедряйте фильтрацию контента на шлюзах и прокси.

Короткое экспертное замечание

«Поп-апы технической поддержки — прежде всего атаки на человеческий фактор. Технические средства помогают, но обучение и процессная готовность сокращают ущерб быстрее, чем любой одиночный инструмент», — эксперт по информационной безопасности.

Итог и контрольный список после очистки

- Закрыл(а) браузер принудительно и запустил(а) сканеры.

- Выполнил(а) полный скан Malwarebytes/HitmanPro/Spybot.

- Сбросил(а) настройки браузера и удалил(а) подозрительные расширения.

- Проверил(а) автозагрузку, файл hosts и планировщик задач.

- Включил(а) реальную защиту антивируса и установил(а) блокировщик скриптов.

RELATED STORIES YOU NEED TO CHECK OUT:

- Researchers release Windows 10 UAC malware information

- Protect yourself better from malware in Windows 10 with Limited Periodic Scanning feature

Похожие материалы

Как установить и использовать Cerebro на Linux

Как удалить SearchMine с Mac

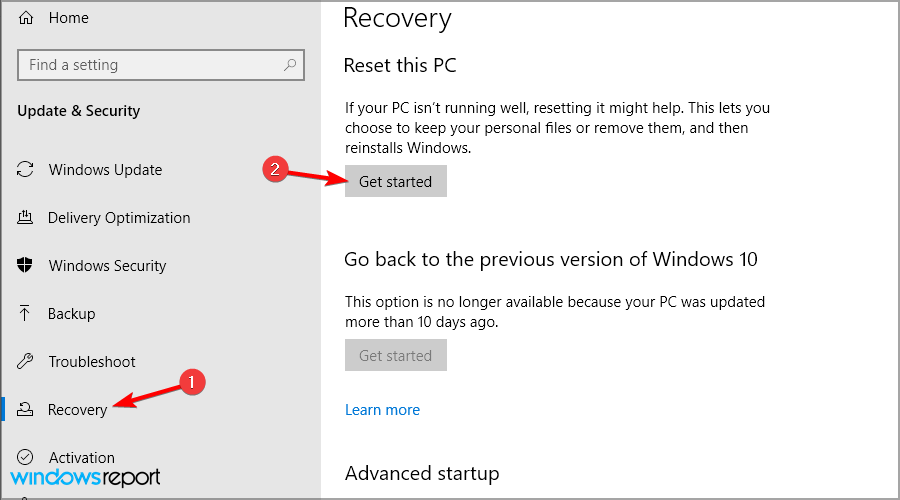

Сброс Windows 10 через Cloud download — инструкция

GitLab как Helm-репозиторий — настройка и CI

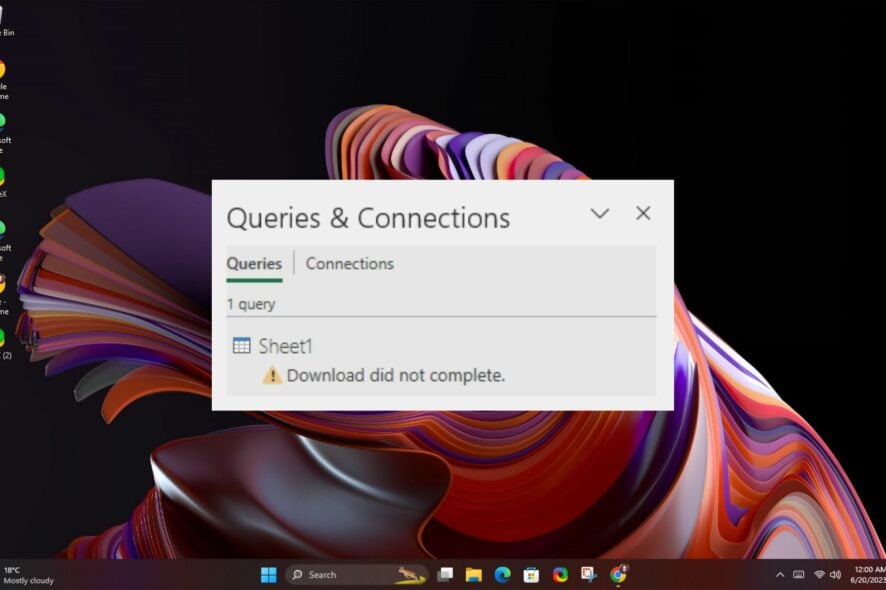

Ошибка 'download did not complete' в Excel — как исправить