Как удалить вредоносное ПО с компьютера при помощи USB‑накопителя

Что такое «USB‑подход» к удалению вредоносного ПО

Кратко: это использование внешнего USB‑устройства как носителя инструментов (сканеров, live‑систем, утилит для форматирования) для обнаружения и удаления вредоносного кода вне заражённой ОС. Такой подход полезен, когда заражение мешает обычному антивирусу, блокирует запуск инструментов или даже не даёт загрузиться системе.

Определение: live‑USB — загрузочный накопитель с ОС или утилитой, которая стартует до основной системы и запускает сканирование/восстановление из независимой среды.

Важно: любые операции с дисками могут привести к потере данных. Перед форматированием — всегда создавайте резервные копии, если это возможно.

Быстрая проверка — когда начать с USB

- ОС не загружается или перезагружается в цикле.

- Антивирус выключен/заблокирован вредоносным ПО.

- Есть признаки руткита, скрывающего процессы/файлы.

- Необходимо восстановить или извлечь данные безопасно.

Если систему можно загрузить и антивирус работает — начните со сканеров в рабочей среде. Если нет — переходите к созданию загрузочной флешки.

Используйте специализированные антимальвари‑программы (в работающей ОС)

Если компьютер всё ещё загружается, попробуйте несколько независимых антимальвари‑сканеров подряд. Разные движки находят разные угрозы.

Популярные варианты:

- Malwarebytes — удобный сканер с хорошим уровнем обнаружения, умеет убирать adware, трояны, PUP и др.; имеет дополнительные функции (удаление персональных данных, защита от мошеннических веб‑страниц и т.д.).

- Windows Malicious Software Removal Tool (MSRT) — встроенный в обновления Windows легковесный инструмент для удаления известных семей угроз; подходит как дополнение к основному AV.

- Microsoft Safety Scanner — одноразовый сканер от Microsoft, запускается вручную и выполняет глубокий скан.

- UsbFix — полезен, если подозреваете заражение съёмных носителей; умеет проверять и лечить USB‑накопители.

Процедура:

- Обновите базы антивируса (если возможно).

- Запустите полное сканирование дисков и съёмных носителей.

- Перезагрузите и повторите сканирование ещё раз, чтобы проверить устойчивые инфекции.

Примечание: иногда одна программа находит то, что не заметили другие, поэтому полезно прогонять несколько инструментов последовательно.

Если ОС не загружается — сделайте загрузочную rescue‑флешку

Загрузочная rescue‑флешка запускается до основной ОС, поэтому вредоносное ПО не имеет шанса вмешаться в процесс сканирования.

Плюсы такого подхода:

- Сканирование выполняется в «чистой» среде.

- Утилиты могут получить доступ к файлам и структурам диска без блокировок.

- Можно безопасно копировать важные данные на другой носитель.

Пример инструмента: SystemRescue — Linux‑сборка с набором утилит для восстановления и сканирования дисков.

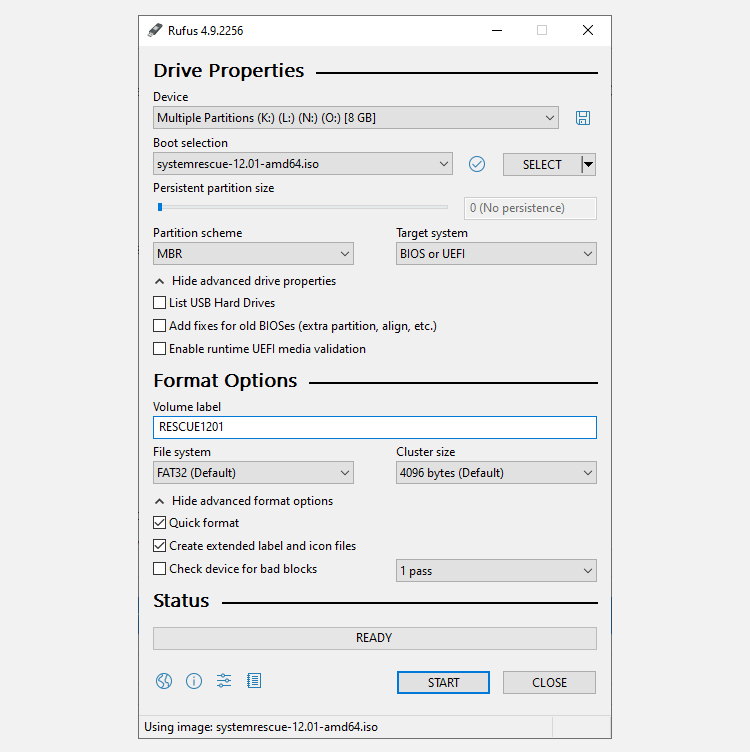

Как создать загрузочную флешку с помощью Rufus и SystemRescue

Ниже — последовательность действий, проверенная на практике. Перед началом убедитесь, что у вас есть пустая/лишняя флешка не менее 4 ГБ (рекомендуется 8 ГБ и больше).

- Скачайте ISO‑образ SystemRescue с официального сайта проекта.

- Скачайте и запустите Rufus (если вы используете Windows).

- Вставьте флешку в USB‑порт.

- В Rufus в поле Boot selection нажмите SELECT и укажите скачанный ISO‑файл SystemRescue.

- В разделе Device убедитесь, что выбрана нужная флешка.

- В Partition scheme выберите MBR (если планируется загрузка на старые BIOS) или GPT при целевой системе UEFI; для универсальности можно выбрать MBR, если ваша цель — поддержка BIOS/UEFI.

- В Target system выберите BIOS or UEFI.

- В поле Volume label проверьте метку — обычно Rufus автоматически проставляет RESCUEXXXX (где XXXX — версия ISO).

- В File system выберите FAT32 (большинство live‑ISO совместимы с FAT32; при больших ISO может потребоваться NTFS — Rufus подскажет).

- Оставьте Cluster size по умолчанию.

- Нажмите Start и подтвердите возможные предупреждения об удалении данных на флешке.

- Дождитесь завершения записи — процесс может занять несколько минут.

- После завершения извлеките флешку безопасно.

- Дополнительно: при необходимости запишите на другой USB порт для повышения совместимости с USB 2.0/3.0.

Загрузка с USB на Windows‑ПК

- Выключите компьютер.

- Вставьте созданную флешку.

- Включите ПК и сразу нажимайте клавишу доступа к BIOS/UEFI (это может быть Esc, F1, F2, F8, F10, F11 или Del — зависит от производителя).

- В меню загрузки выберите ваш USB‑накопитель или нужный режим (UEFI: USB, Legacy: USB HDD).

- Если система поддерживает Secure Boot, либо отключите Secure Boot в UEFI/BIOS, либо используйте сборку, подписанную для Secure Boot.

- Загрузившись в live‑сессию, запустите антивирусные утилиты или выполните копирование важных данных.

Важно: при загрузке с live‑USB многие системные средства Windows будут недоступны; используйте поставляемые с live‑системой инструменты или переносные версии антивирусов.

Самостоятельные переносные USB‑утилиты (standalone)

Если у вас нет full‑rescue ISO, можно использовать переносные версии антивирусов, которые запускаются как однофайловые исполняемые и не требуют установки.

Рекомендуемые бесплатные инструменты:

- Emsisoft Emergency Kit — переносной двойной движок для поиска и удаления вредоносных программ и потенциально нежелательных программ (PUP). Работает как дополнение к основному AV и полезен в «ручной» чистке.

- Sophos Scan & Clean — бесплатный сканер, ориентированный на обнаружение троянов, руткитов, spyware и т.д.; прост в запуске как одно исполняемое.

Процесс использования:

- Скачайте одну из утилит на «чистом» компьютере.

- Скопируйте исполняемый файл на USB‑накопитель.

- Подключите к заражённому ПК (если он загрузился) или запустите из live‑среды.

- Запустите сканирование, просмотрите обнаруженные угрозы, удалите или помещайте в карантин.

Совет: Sophos удобен тем, что это один исполняемый файл — его легче запустить на заражённой системе. Emsisoft даёт дополнительный уровень обнаружения за счёт второго движка.

Форматирование разделов через загрузочную Linux‑флешку

Если вы готовы удалить данные на отдельных дисках или разделах, загрузочная Linux‑система позволит безопасно отформатировать их, не загружая Windows.

Когда это применимо:

- У вас несколько физических дисков и заражён только один из них.

- Необходимо уничтожить вредоносный загрузчик или скрытую область.

Инструменты: GParted (GUI), командные утилиты (shred, dd), а также стандартные средства для создания таблицы разделов.

Предупреждение: команды ниже необратимы. Дважды проверьте выбранный диск/раздел.

Пример небезопасной команды и объяснение:

shred /dev/sdx0/- sdx0 — пример; вместо x и 0 укажите реальные идентификаторы. Команда перезапишет указанный раздел или диск, уничтожив данные и таблицу разделов.

Детали и советы:

- Используйте lsblk, fdisk -l или blkid, чтобы точно определить устройство (например, /dev/sda, /dev/sdb1).

- Если видите папки Windows (Program Files, Windows, ProgramData) на разделе — это ваш системный раздел.

- GParted удобен для визуального выбора разделов и безопаснее для новичков.

- dd if=/dev/zero of=/dev/sdX bs=1M — быстрая «обнулительная» очистка; медленнее, но надёжно удаляет данные.

Переустановка ОС — окончательное решение

Переустановка ОС гарантированно удаляет большинство видов вредоносного ПО, потому что вы стираете и заново создаёте структуру разделов и систему.

Windows:

- Создайте установочную флешку через Media Creation Tool от Microsoft.

- Загрузитесь с неё и выберите пункт «Custom: Install Windows only (advanced)» для полного форматирования раздела с ОС.

Linux:

- Выберите дистрибутив, создайте загрузочную флешку через Rufus или Etcher, загрузитесь и установите ОС, выбрав опцию очистки диска.

Плюсы:

- Полное удаление сложных инсталляций вредоносного ПО.

- Возможность начать с «чистого листа».

Минусы:

- Потеря незарезервированных данных и настройек.

- Потребуется восстановление приложений и конфигураций.

Альтернативные и дополнительно полезные подходы

- System Restore (Точки восстановления): если доступна, можно попробовать откат системы до точки до заражения — иногда срабатывает, но не всегда удаляет все следы.

- Запуск Windows в безопасном режиме: некоторые вредоносные программы не загружаются в Safe Mode и тогда их легче удалить.

- Сканирование с другого компьютера: выньте диск, подключите его как внешний к другому ПК и просканируйте «чистым» антивирусом.

- Обратиться к профессионалам: для корпоративных систем или при наличии шифровальщиков (ransomware) привлеките эксперта.

Когда USB‑подход может не помочь

- Если вредоносный код записан в прошивку (UEFI/BIOS) или контроллер диска — обычные сканы и форматирование не удаляют такие угрозы.

- Когда заражены резервные копии и облачные синхронизации — после восстановления вы можете вновь получить заражённые файлы.

- Если злоумышленник имеет доступ к вашей сети — устройство может заразиться снова после подключения к сети.

В таких случаях нужны дополнительные шаги: перепрошивка UEFI, смена паролей, очистка сетевых устройств и восстановление из чистых резервных копий.

Практическая методология: чеклист для быстрого реагирования

Шаблон действий для домашнего пользователя или локального администратора:

- Оцените состояние: загружается ли ОС? Есть ли признаки шифровальщика?

- Отключите ПК от сети (LAN/Wi‑Fi) и отсоедините внешние диски.

- Попробуйте запустить антивирус в работающей ОС; создайте логи.

- Если не помогает — подготовьте rescue‑флешку на чистом ПК.

- Загрузитесь с флешки, выполните полное сканирование и создайте резервную копию важных файлов на отдельный носитель.

- Очистите или отформатируйте заражённые разделы; при необходимости — выполняйте переустановку ОС.

- После очистки — обновите систему, установите надежный антивирус, смените пароли и проверьте облачные копии.

- Документируйте инцидент и сохраните логи для анализа.

Роль‑ориентованные чеклисты

Для домашнего пользователя:

- Сохранить важные файлы на внешний диск.

- Использовать переносной сканер.

- При неудаче — переустановить ОС.

Для IT‑специалиста/админа:

- Собрать образ заражённого диска для анализа.

- Проверить логи и сетевые подключения.

- Рассмотреть переборку прошивки и проверку сетевого оборудования.

Для техподдержки/сервиса:

- Выполнить полную диагностику дисков и памяти.

- Провести восстановление и согласовать с заказчиком восстановление данных.

Критерии приёмки (как понять, что всё чисто)

- Система загружается без ошибок и подозрительных процессов.

- Ни одна антивирусная утилита не находит угроз в трёх независимых сканированиях.

- Нет нежелательных сетевых подключений и неизвестных сервисов.

- Пользовательские данные восстановлены из проверенных резервных копий.

Инцидент‑плейбук (короткий runbook)

- Изоляция: отключить устройство от сети.

- Сбор данных: сделать фотографии экрана, сохранить логи, записать симптомы.

- Локальное сканирование: попробовать запустить переносной AV.

- Rescue‑флешка: создать и запустить live‑среду, просканировать все диски.

- Восстановление/формат: скопировать важные файлы, затем очистить разделы и переустановить ОС.

- Пост‑инцидент: обновления, смена паролей, мониторинг.

Тесты и приёмо‑сдаточные критерии

- Тест: запустить три разных движка из live‑среды — результат: 0 обнаруженных угроз или устранённые угрозы.

- Тест: перезагрузки — ОС стабильно запускается после двух последовательных перезапусков.

- Тест: сетевой аудит — отсутствие нежелательного исходящего трафика в течение 24 часов.

Простая decision‑flow (Mermaid)

flowchart TD

A[Начало: ПК заражён?] --> B{Загружается ли ОС?}

B -- Да --> C{Антивирус работает?}

C -- Да --> D[Запустить глубокие сканеры 'Malwarebytes, Emsisoft']

C -- Нет --> E[Создать rescue‑USB и загрузиться с него]

B -- Нет --> E

E --> F[Сканирование в live‑среде и резервное копирование]

F --> G{Угроза устранена?}

G -- Да --> H[Вернуть данные, обновить систему, сменить пароли]

G -- Нет --> I[Форматировать диск/переустановка ОС]

I --> H

H --> Z[Конец]Матрица рисков и меры снижения

- Риск: потеря данных — Мера: резервное копирование на внешний носитель перед форматированием.

- Риск: повторное заражение через сеть — Мера: изоляция устройства и проверка маршрутизатора.

- Риск: скрытая прошивочная угроза — Мера: проверка и, при необходимости, перепрошивка UEFI/BIOS.

Примечания по безопасности и конфиденциальности

- При копировании файлов с заражённого диска не переносите исполняемые (.exe, .dll, .scr) файлы в рабочую систему без их сканирования.

- Если данные относятся к персональным данным EU/EEA, убедитесь, что восстановление и хранение соответствуют требованиям обработки данных и GDPR (минимизируйте распространение личных данных).

Однострочный глоссарий

- Live‑USB — загрузочная флешка с ОС/утилитой для работы вне основной системы.

- Руткит — вредоносное ПО, скрывающее процессы и файлы от системы и антивируса.

- PUP — потенциально нежелательная программа.

Шаблон уведомления пользователю/клиенту (короткое сообщение)

Мы обнаружили подозрительную активность на вашем устройстве. Пока мы проводим диагностику, устройство отключено от сети. Рекомендуется не подключать внешние накопители до завершения проверки.

Социальный превью и анонс

OG title: Удаление вредоносного ПО с помощью USB OG description: Руководство по созданию загрузочной флешки, запуску переносных антивирусов и безопасному восстановлению данных после заражения.

Короткое объявление (100–200 слов): Если обычный антивирус не справляется, загрузочная USB‑флешка и переносные антимальвари‑инструменты часто решают проблему. В статье описаны проверенные шаги: как создать rescue‑флешку с Rufus и SystemRescue, как безопасно копировать данные, когда форматировать диски, и когда единственным правильным решением будет чистая переустановка ОС. Также приведены чеклисты, decision‑flow для быстрого реагирования и советы по минимизации рисков повторного заражения.

Итог

- Начинайте с антивирусных сканеров в работающей ОС.

- Если ОС не загружается или антивирус блокируется — создайте загрузочную rescue‑флешку и сканируйте в независимой среде.

- Если угроза сохраняется — форматируйте диск и переустановите ОС.

- Всегда сначала сохраняйте резервные копии важных данных и документируйте инцидент.

Важно: если у вас нет опыта, при серьёзных инцидентах (шифровальщики, взломы инфраструктуры) лучше привлечь специалистов.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone