Как управлять удалённым Linux‑сервером по SSH

SSH — это безопасный сетевой протокол для удалённого доступа к терминалу и передачи файлов. В статье пошагово показано, как установить и настроить OpenSSH на сервере, подключаться с разных ОС, использовать ключи, SFTP/SCP/rsync, защитить сервер и иметь готовый playbook для экстренных ситуаций.

Important: прежде чем менять параметры SSH на удалённом сервере, откройте дополнительную консоль или настройте сетевой доступ, чтобы не потерять вход.

Что такое SSH

SSH (Secure Shell) — криптографический протокол для безопасного удалённого доступа к командной строке и туннелирования других сетевых сервисов. Определение в одну строку: SSH обеспечивает зашифрованное подключение к удалённому устройству и безопасную передачу данных.

Кратко о видах управления:

- Терминальный доступ — выполнение команд через shell.

- SFTP — безопасная передача файлов с графическим или консольным клиентом.

- Туннели и перенаправления портов — безопасный доступ к сервисам внутри сети.

Что потребуется для работы по SSH

- Сервер с установленным SSH‑сервером (обычно OpenSSH).

- Клиент с SSH (в Unix‑системах клиент обычно предустановлен; для Windows — PuTTY, Bitvise, Windows Terminal, OpenSSH клиент).

- IP‑адрес или DNS‑имя сервера и учётные данные (пароль или ключ).

- Настройка сети: если вы подключаетесь извне домашней/корпоративной сети, потребуется проброс порта (port forwarding) или VPN.

Подготовка сервера к приёму SSH

На серверах Debian/Ubuntu стандартный набор команд для подготовки выглядит так. Откройте локальную консоль (Ctrl+Alt+T) или подключитесь физически к серверу и выполните обновление репозиториев и пакетов:

sudo apt-get update

sudo apt-get upgradeЗатем установите OpenSSH Server:

sudo apt-get install openssh-serverЕсли дистрибутив другой (CentOS, RHEL, Fedora, Arch), используйте соответствующий пакетный менеджер (yum/dnf/pacman).

После установки служба SSH обычно запускается автоматически. Проверить статус можно так:

sudo service ssh statusЗапустить/остановить/перезапустить службу:

sudo service ssh start

sudo service ssh stop

sudo service ssh restartНастройка параметров SSH на сервере

Конфигурационный файл OpenSSH располагается по пути /etc/ssh/sshd_config. Откройте его в редакторе (например, nano):

sudo nano /etc/ssh/sshd_configЧто обычно настраивают:

- Port — порт прослушивания (по умолчанию 22).

- PermitRootLogin — запрет прямого входа под root (рекомендуется set to no).

- PasswordAuthentication — включение/отключение входа по паролю (рекомендуется отключать при использовании ключей).

- MaxAuthTries — максимальное число попыток ввода пароля.

- AllowUsers / AllowGroups — список разрешённых пользователей или групп.

- PermitTunnel / X11Forwarding — разрешение туннелей и X11, если нужно.

После изменения конфигурации перезапустите службу:

sudo service ssh restartImportant: при изменении порта и отключении аутентификации по паролю всегда держите активную сессию или альтернативный доступ, чтобы не заблокировать себя.

Подключение к серверу по SSH из Unix‑подобных систем

На Linux, macOS и других Unix‑системах SSH клиент доступен в терминале:

ssh username@192.168.0.10Если используется нестандартный порт:

ssh -p 2222 username@host.example.comПри первом подключении вас попросят подтвердить отпечаток ключа хоста. Сравните отпечаток с тем, что вы ожидаете (если доступно) и подтвердите.

Графический доступ к файлам по SSH (SFTP) в Linux можно получить через “Connect to Server” и строку вида:

ssh://192.168.0.10Плюс SFTP: графическая навигация по папкам, перетаскивание файлов и более удобные операции с данными.

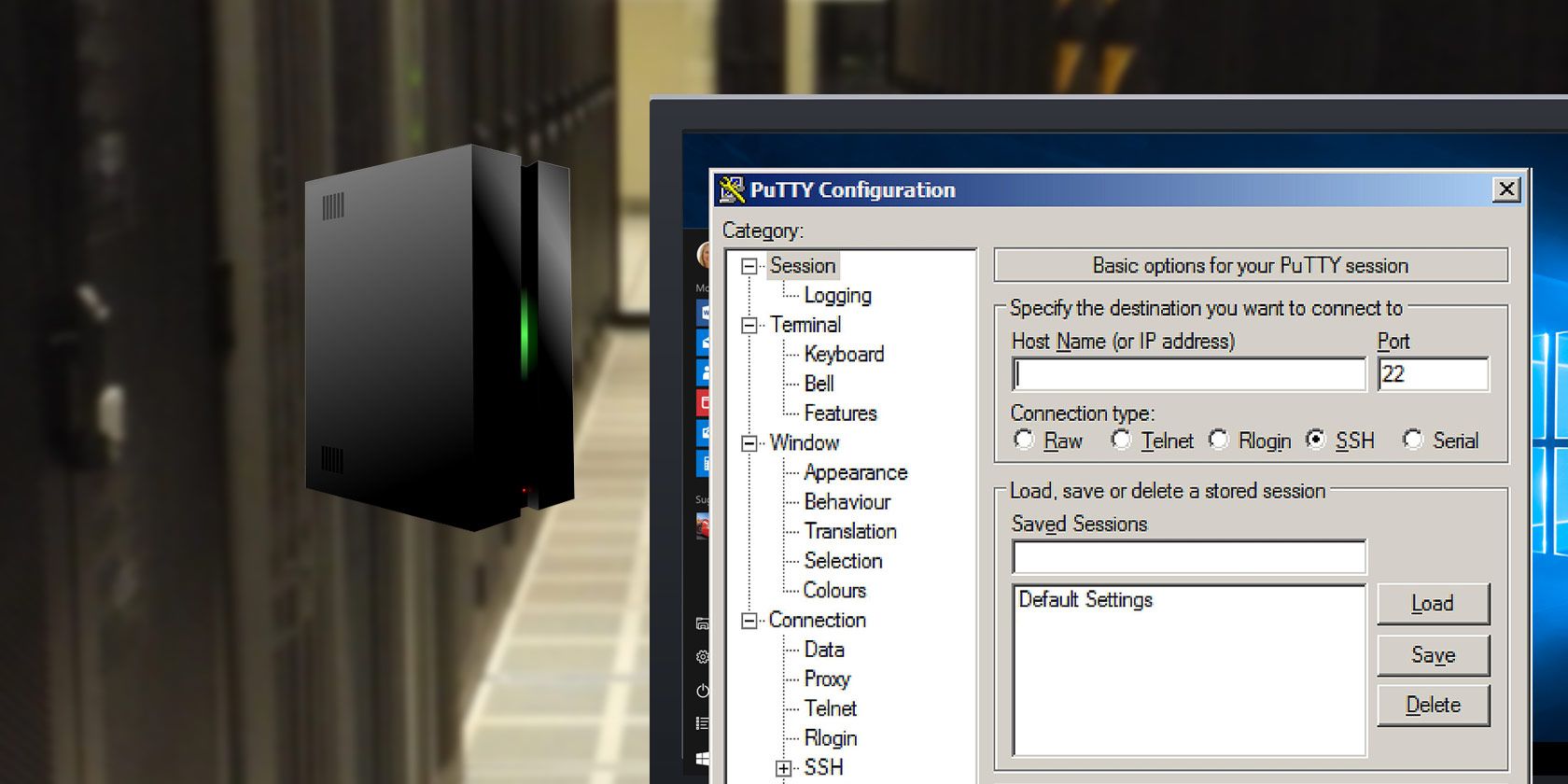

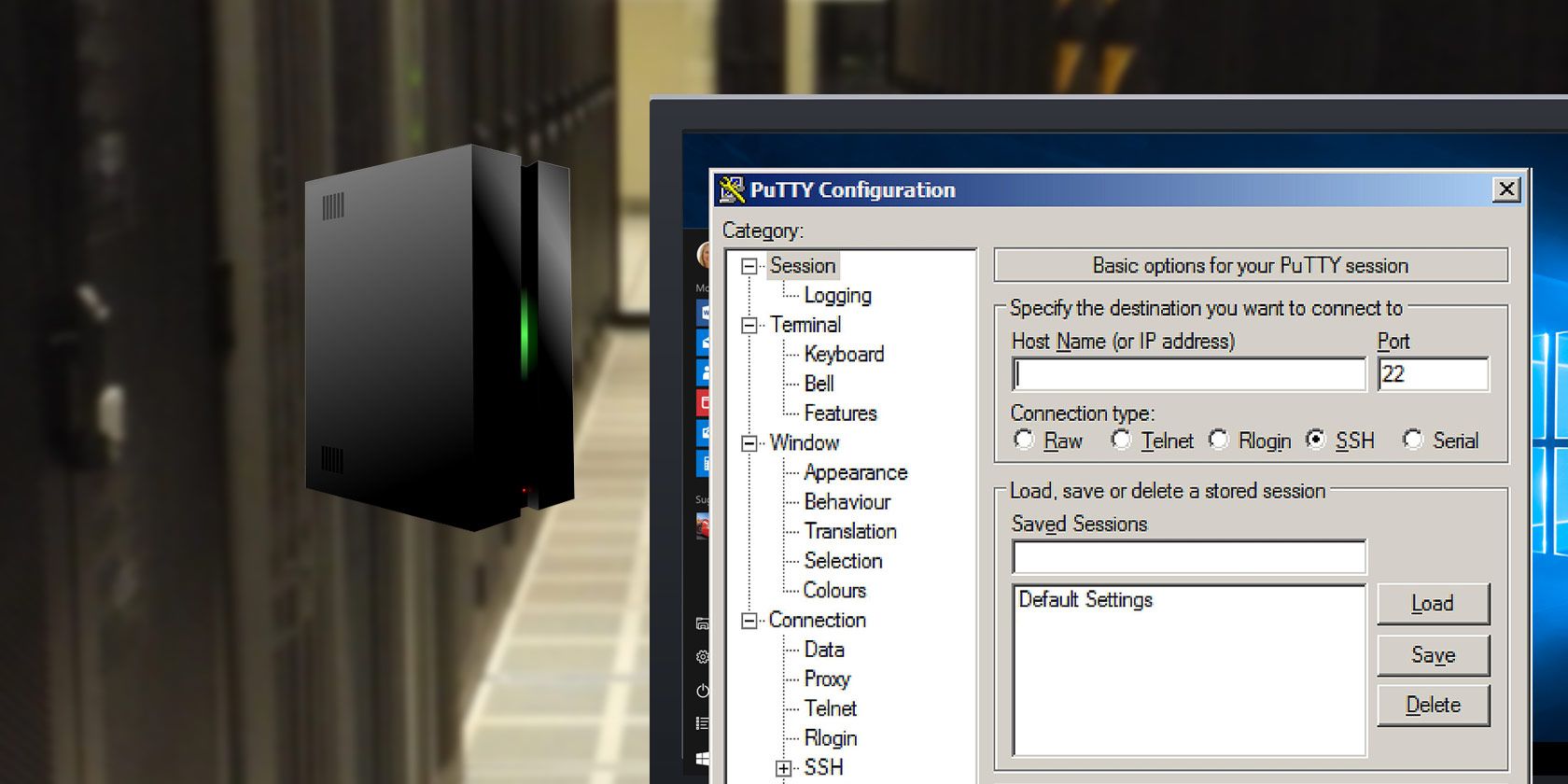

Подключение с Windows: PuTTY и альтернативы

PuTTY — классический терминальный клиент для Windows (есть и портабельная версия). Заполните поле Host Name и порт, нажмите Open.

Популярные альтернативы:

- Bitvise (Windows) — встроенный SFTP и терминал в одном окне.

- Windows 10/11 OpenSSH client — доступен как компонент системы.

- MobaXterm — терминал с X11 и шахматкой инструментов.

- FileZilla/WinSCP — для SFTP/файловых операций.

Аутентификация: пароли и SSH‑ключи

Пароли просты, но уязвимы к подбору. Гораздо безопаснее использовать пару ключей (public/private).

Создание ключа на клиенте:

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"Загрузить публичный ключ на сервер можно двумя способами:

- ssh-copy-id (если на сервере разрешён вход по паролю):

ssh-copy-id username@host- или вручную: добавить содержимое ~/.ssh/id_rsa.pub в ~/.ssh/authorized_keys на сервере и выставить права 600/700.

Проверка прав и директорий:

chmod 700 ~/.ssh

chmod 600 ~/.ssh/authorized_keysОтключение аутентификации по паролю в /etc/ssh/sshd_config:

PasswordAuthentication noПерезапустите sshd после изменения.

Полезные команды передачи и синхронизации файлов

SCP (копирование через SSH):

# с удалённого на локальный

scp user@host:/path/to/remote/file /local/destination

# с локального на удалённый

scp /local/file user@host:/path/to/destinationRsync (быстрая синхронизация, полезна для бэкапов):

rsync -avz -e "ssh -p 2222" /local/dir/ user@host:/remote/dir/SFTP (интерактивный режим):

sftp user@host

> put localfile

> get remotefileЕсли требуется графика, используйте SFTP‑клиент (FileZilla, WinSCP) или встроенную SFTP панель в Bitvise.

Туннелирование и форвардинг портов

SSH поддерживает локальный, удалённый и динамический форвардинг портов.

- Локальный (перенаправляет порт с клиента на сервер):

ssh -L 8080:internal.host:80 user@bastion- Удалённый (перенаправляет порт с сервера на клиент):

ssh -R 2222:localhost:22 user@remote- Динамический (SOCKS прокси):

ssh -D 1080 user@remoteТуннели полезны для доступа к внутренним сервисам через bastion или для безопасного проксирования трафика.

Практические сценарии использования SSH

- Установка и обновление ПО:

sudo apt-get install nginx -y

sudo apt-get update && sudo apt-get upgrade -y- Копирование резервных копий, контроль версий, деплой приложений.

- Просмотр логов: tail, less, grep.

- Запуск графических приложений через X11 (при включённом X11Forwarding). Например:

ssh -X user@host

xclock- Операции с базами данных (через защифрованный туннель).

Мини‑плейбук по установке базового SSH‑сервера (шаблон)

- Подключиться локально или по KVM/console.

- Обновить репозитории: sudo apt-get update && sudo apt-get upgrade -y.

- Установить OpenSSH: sudo apt-get install openssh-server.

- Создать не‑root пользователя и дать права sudo.

- Сгенерировать SSH‑ключи на клиенте и добавить публичный ключ в authorized_keys.

- Ограничить логины root и по паролю в /etc/ssh/sshd_config.

- Включить UFW и разрешить нужный порт: sudo ufw allow 22/tcp (или 2222).

- Установить Fail2ban и базовую конфигурацию.

- Тестировать вход с альтернативного клиента перед закрытием доступа по паролю.

Чек‑лист ролей: администратор, разработчик, оператор

Администратор:

- Настроить аккаунты и группы.

- Включить ключи и запретить root‑вход.

- Настроить резервное копирование и мониторинг.

Разработчик:

- Иметь SSH‑ключи в ~/.ssh с ограничениями.

- Использовать rsync/rsync+ssh для деплоя.

- Подключаться через bastion при необходимости.

Оператор / DevOps:

- Настроить автоматические репозитории и CI/CD с доступом по ключам.

- Следить за логами безопасности и Fail2ban.

Безопасность SSH: базовая жёсткая настройка и рекомендации

- Используйте ключи RSA/ECDSA/Ed25519 вместо паролей.

- Отключите вход под root (PermitRootLogin no).

- Ограничьте доступ по IP через firewall и AllowUsers.

- Поменяйте порт SSH с 22 на нестандартный, чтобы уменьшить шум сканеров.

- Установите Fail2ban для блокировки повторных попыток входа.

- Используйте двухфакторную аутентификацию при возможности.

- Подписывайте и проверяйте отпечатки хостов (фиксируйте known_hosts для важных серверов).

- Регулярно обновляйте OpenSSH и ОС.

Примеры правил для UFW:

sudo ufw allow 22/tcp

sudo ufw enable

sudo ufw statusFail2ban устанавливается и по умолчанию защищает sshd; проверьте /etc/fail2ban/jail.local для тонкой настройки.

Отладка и восстановление доступа: план действий

- Если не можете подключиться, попробуйте локально или через консоль провайдера.

- Проверьте, слушает ли sshd нужный порт: sudo ss -tulpen | grep sshd.

- Посмотрите логи: sudo journalctl -u ssh -e или /var/log/auth.log.

- Если вы изменили конфиг и потеряли доступ, используйте второй активный сеанс или доступ через панель провайдера для отката.

- В крайнем случае — подключитесь через KVM/IPMI или используйте rescue‑режим хостинга.

Сценарии отказа и восстановление

- Сценарий: отключили пароль и ключи некорректно скопированы — восстановление: зайти через консоль хостинга/KVM, восстановить authorized_keys, перезапустить sshd.

- Сценарий: порт неправильно назначен — проверить правила firewall и ss/ netstat.

Примеры команд и сниппетов для быстрого копирования

Создать ключ и загрузить на сервер:

ssh-keygen -t ed25519 -C "admin@example.com"

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@hostRsync для инкрементного бэкапа:

rsync -av --delete -e "ssh -p 2222" /var/www/ user@backup:/backups/www/SSH‑конфигурация клиента для удобства (~/.ssh/config):

Host my-plex

HostName 192.168.0.10

User plexuser

Port 2222

IdentityFile ~/.ssh/id_ed25519

ForwardAgent yesТеперь подключение просто: ssh my-plex

Когда SSH может не подойти или когда искать альтернативы

- Нужно централизованно управлять сотнями серверов — используйте конфигурационные менеджеры (Ansible, Salt, Chef).

- Требуется графическое рабочее окружение с высокими требованиями к графике — используйте удалённый рабочий стол (VNC, RDP) поверх VPN.

- Нужна аудиторская запись действий и ротация ключей — рассмотрите Jump Host с централизованной авторизацией и PAM/SSO.

Мини‑факто‑бокс с ключевыми значениями

- Типичный порт: 22 (можно сменить для снижения шума).

- Частые инструменты: OpenSSH (сервер/клиент), PuTTY, Bitvise, rsync, scp, sftp.

- Ключи: RSA/Ed25519 — предпочтительнее Ed25519 для новых настроек.

Краткое руководство по приёмке настроенного SSH‑сервера

Критерии приёмки

- OpenSSH установлен и служба запущена.

- Доступ по SSH с клиентского компьютера подтверждён.

- Публичные ключи пользователей добавлены в authorized_keys и права установлены корректно.

- Root‑логин отключён, либо задокументирован и защищён.

- Базовый firewall настроен и разрешает SSH‑порт.

- Fail2ban или эквивалент настроен для предотвращения брутфорса.

Глоссарий — 1 строка на термин

- SSH: защищённый протокол удалённого доступа.

- SFTP: файловый протокол поверх SSH.

- SCP: утилита копирования по SSH.

- Bastion: промежуточный сервер для защищённого доступа во внутреннюю сеть.

- Fail2ban: инструмент для блокировки повторных попыток входа.

Заключение

SSH остаётся стандартом для безопасного управления удалёнными Linux‑серверами. Правильная подготовка сервера, использование ключей и базовые меры безопасности — основа надёжного доступа. Составьте плейбук и чек‑листы для стандартных операций и аварийных ситуаций, чтобы избежать простоев и ошибок при работе с удалёнными системами.

Summary

- Настройте OpenSSH и ключи перед отключением пароля.

- Используйте SFTP или rsync для безопасных передач файлов.

- Жёсткая базовая настройка (firewall, fail2ban, запрет root) повышает безопасность.

- Имейте запасной канал доступа (консоль хостинга/KVM) на случай ошибок.

Как вы используете SSH и какой у вас тип удалённого сервера?

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone