Как удалённо собирать события сервера через syslog

Syslog позволяет централизованно собирать системные логи с разных устройств. Настройте на сервере-приёмнике Syslog Watcher (или другой сервер), откройте UDP/TCP порт 514 (или 6514 для TLS), затем укажите IP приёмника в настройках отправителя (например, DD-WRT). Проверьте межсетевые фильтры, мониторинг диска и безопасность передачи.

Быстрые ссылки

- Обзор

- Требования и предпосылки

- Настройка коллектора Syslog

- Настройка отправителя Syslog

- Проверка и отладка

- Безопасность и удержание логов

- Чеклисты ролей

- Часто задаваемые вопросы

Обзор

Syslog — стандарт для логирования событий на компьютерах и сетевых устройствах. Он разделяет генерацию сообщений и их хранение/анализ. Благодаря широкому распространению syslog можно централизовать логи с роутеров, принтеров, серверов и приложений в один репозиторий.

Зачем централизовать логи:

- Быстрая диагностика инцидентов.

- Корреляция событий между устройствами.

- Упрощённый аудит и хранение.

Краткое определение: syslog — протокол/формат сообщений для синхронного и асинхронного сбора логов от множества источников.

Important: классический syslog по умолчанию использует UDP порт 514. UDP — без гарантии доставки. Для надёжности можно использовать TCP или TLS (обычно порт 6514).

Требования и предпосылки

- Устройство-отправитель поддерживает удалённый syslog (пример: DD-WRT, большинство Linux/Unix, сетевые устройства).

- Коллектор должен иметь стабильный IP (статический или зарезервированный по DHCP).

- Порта: по умолчанию UDP 514; для защищённой передачи — TCP 514 или TLS 6514.

- Минимальные знания сетей и доступа к настройкам фаервола/маршрутизатора.

Note: если устройство за NAT и не может устанавливать исходящие соединения к коллектору, рассмотрите использование VPN или сервера промежуточного уровня.

Настройка коллектора Syslog

Выбор ПО. Примеры:

- Syslog Watcher (Windows) — удобный GUI для начинающих.

- rsyslog / syslog-ng (Linux) — подходит для производственных серверов.

- ELK/EFK стек (Elasticsearch + Logstash/Fluentd + Kibana) — для поиска и визуализации.

- PRTG, Graylog, Splunk — коммерческие/корпоративные решения.

Установка и базовая конфигурация (Syslog Watcher, пример):

- Скачайте и установите Syslog Watcher.

- При первом запуске выберите режим «Manage local Syslog server».

- Запустите службу (кнопка «Play»).

Сеть и IP. Зарезервируйте или назначьте статический IP на сервере-коллекторе. Это уменьшит вероятность разрыва конфигурации отправителей.

Открытие портов. На сервере и вграничающем фаерволе откройте порт 514 UDP (и/или 514 TCP, 6514 TCP если используете TLS). Ограничьте разрешённые источники по IP, если возможно.

План хранения. Настройте ротацию логов и удержание (logrotate на Linux или встроенные функции в ELK/Graylog). Контролируйте размер диска и предупреждения о заполнении.

Пример конфигурации rsyslog для пересылки (отправитель):

# /etc/rsyslog.conf или /etc/rsyslog.d/50-default.conf

# пересылать все сообщения в UDP:collector.example.local:514

*.* @192.0.2.10:514

# для TCP используйте @@

# *.* @@192.0.2.10:514Ключевые критерии приёмки для коллектора:

- Коллектор принимает UDP/TCP сообщения на ожидаемом порту.

- Сообщения от тестового отправителя отображаются в интерфейсе/файле.

- Настроена ротация и мониторинг использования диска.

Настройка отправителя Syslog

Пример: DD-WRT

- Зайдите в веб-интерфейс DD-WRT и откройте раздел “Services”.

- Включите опцию “Syslogd”.

- В поле “Remote Server” укажите IP или DNS-имя сервера-коллектора.

- Нажмите “Save” и затем “Apply Settings”.

После этого DD-WRT начнёт отправлять системные события на указанный сервер.

Linux (rsyslog) отправитель — см. предыдущий блок с примером строки “. @IP:514”.

BusyBox / embedded устройства: многие дают опцию «remote syslog» в веб-UI или через командную строку. Проверьте документацию конкретного образа.

Important: некоторые встроенные реализации (например, урезанные версии less в BusyBox) не поддерживают удобную навигацию. Централизованный коллектор решает эту проблему: не надо логиниться на каждое устройство.

Проверка и отладка

- Быстрая проверка: отправьте тестовое сообщение и посмотрите приём на коллекторе.

- На Linux отправитель:

logger "test message to syslog collector"- Посмотрите логи на приёмнике (или в GUI Syslog Watcher).

- Проверка сети:

- Используйте tcpdump на коллекторе: sudo tcpdump -n -i eth0 port 514

- Частые проблемы и решения:

- Сообщения не доходят: проверьте межсетевой экран, NAT и маршрутизацию.

- Нет записей от DD-WRT: убедитесь, что Remote Server указан корректно и сохранены настройки.

- Сообщения приходят, но не парсятся: настройте шаблоны разбора в коллекторе (rsyslog/syslog-ng/Graylog).

Безопасность и удержание логов

- Передача: UDP 514 — небезопасна и ненадёжна. Для критичных систем используйте TCP или TLS (порт 6514). TLS требует настройки сертификатов.

- Доступ: ограничьте доступ к порту только с доверенных IP-адресов.

- Шифрование: если устройства не поддерживают TLS, рассмотрите передачу через VPN.

- Хранение: определите политику удержания, шифрования архива и бэкапа.

- Журнал событий безопасности: настройте отдельную цепочку логов (audit), если нужны дополнительные атрибуты.

Security hardening checklist:

- Включить TLS или использовать VPN для удалённых источников.

- Разрешать подключения по порту 514/6514 только с известных IP.

- Настроить мониторинг заполнения диска и алерты.

- Вести ротацию логов и шифровать резервные копии.

Чеклисты ролей

Администратор сервера:

- Установить и запустить коллектор (Syslog Watcher / rsyslog).

- Зарезервировать IP сервера.

- Настроить ротацию и мониторинг диска.

Сетевой инженер:

- Открыть/пробросить порт 514/6514 в необходимой зоне.

- Ограничить доступ по ACL/фаерволу.

- При необходимости организовать VPN.

Аудитор / Оперативный дежурный:

- Проверить поступление логов с ключевых устройств.

- Настроить дашборды и оповещения о критичных событиях.

Мини-методология развертывания (быстрый план)

- Выберите ПО коллектора.

- Подготовьте сервер: статический IP, диск, бэкапы.

- Настройте фаервол и доступ.

- Настройте отправителей по группам (например, сеть → роутеры; серверы → rsyslog).

- Проверка и валидация: тестовые сообщения + проверка парсинга.

- Включите мониторинг и ротацию.

Критерии приёмки

- Все ключевые устройства шлют логи на коллектор и записи видны в интерфейсе.

- Настроены оповещения о недоступности отправителя или заполнении диска.

- Документация с IP-адресами и политиками хранения обновлена.

Часто задаваемые вопросы

Почему я не вижу логи с DD-WRT?

Проверьте, что в разделе Services включён Syslogd и указан правильный IP сервера. Убедитесь, что изменения сохранены и применены. Проверьте фаерволы и NAT.

Как сделать передачу логов надёжнее?

Переключитесь с UDP на TCP или TLS (порт 6514). Если устройство не поддерживает TLS, используйте VPN между отправителем и коллектором.

Можно ли собирать логи из облака и из локальной сети в один коллектор?

Да. Главное — обеспечить сетевую доступность и безопасность каналов. Для облачных источников часто используют агенты или HTTPS-ориентированные каналы.

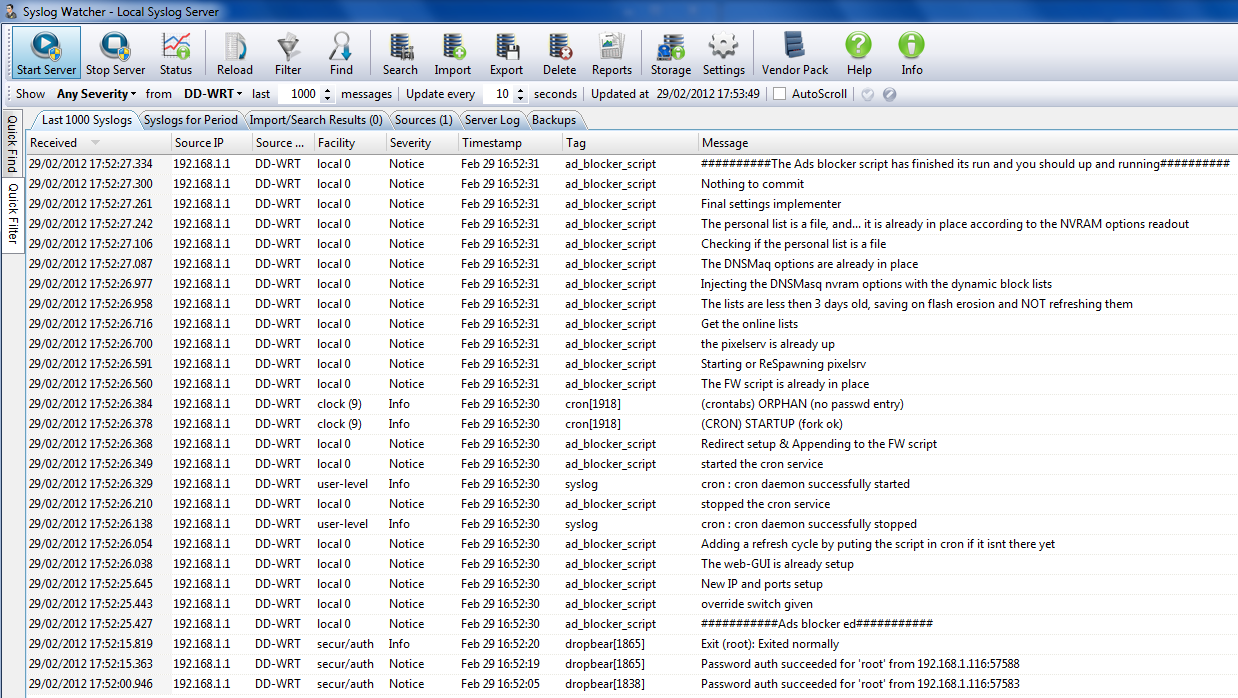

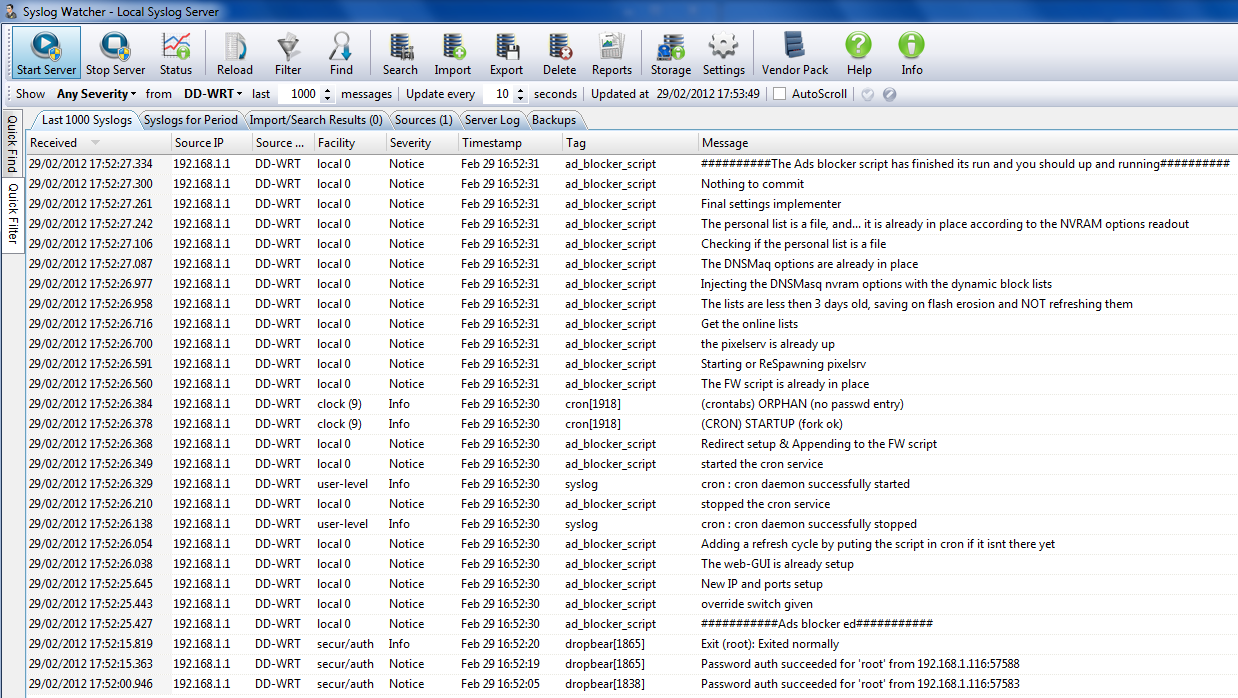

Пример использования в связке с Pixelserv на DD-WRT

Если вы применили настройку блокировки рекламы с Pixelserv на DD-WRT, вы будете видеть в коллекции записи от соответствующего сервиса. Пример:

Изображение показывает пример строки лога с идентификатором процесса и сообщением о блокировке.

Итог

Централизованный сбор логов через syslog экономит время и упрощает диагностику. Начните с простого: поставьте коллектор, настройте пару отправителей, проверьте доставку. Затем добавляйте безопасность, ротацию и мониторинг.

Notes:

- Для производственных сред планируйте использование TLS/VPN и продуманную политику хранения.

- Для малых сетей Gui-инструменты типа Syslog Watcher достаточно удобны.

Не пытайтесь дистанционно управлять звездными мостами… :P

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone