Отключение MFA в AWS, если вы потеряли устройство

Краткое описание

MFA (многофакторная аутентификация) добавляет дополнительный уровень защиты для вашего AWS-аккаунта. Если устройство с MFA потеряно или повреждено, вы не сможете ввести код при входе. Этот материал описывает последовательность действий для восстановления доступа и временного отключения MFA для корневого пользователя, связанного с адресом электронной почты и телефонным номером.

Важно: инструкция применима к корневому пользователю AWS (email/телефон). Если телефон не привязан к аккаунту, придётся обращаться в поддержку AWS и готовить подтверждающие документы.

Предварительные требования

- Наличие AWS-аккаунта и доступ к паре логин/пароль корневого пользователя.

- Привязанный адрес электронной почты и номер мобильного телефона к корневому аккаунту.

- Доступ к почтовому ящику и возможности принимать входящие вызовы на указанный номер.

Что мы сделаем

- Сбросим MFA с помощью альтернативной проверки (email + звонок).

- Восстановим доступ к консоли и деактивируем MFA для корневого пользователя.

- Рекомендации по дальнейшему укреплению безопасности.

Пошаговая инструкция: Сброс MFA

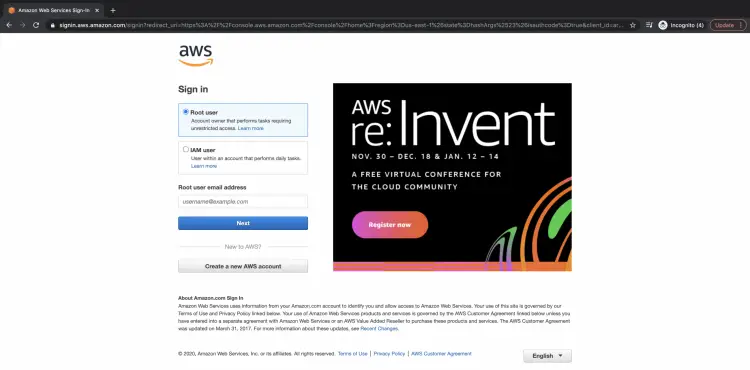

- Откройте страницу входа в AWS и введите имя пользователя (email корневого аккаунта).

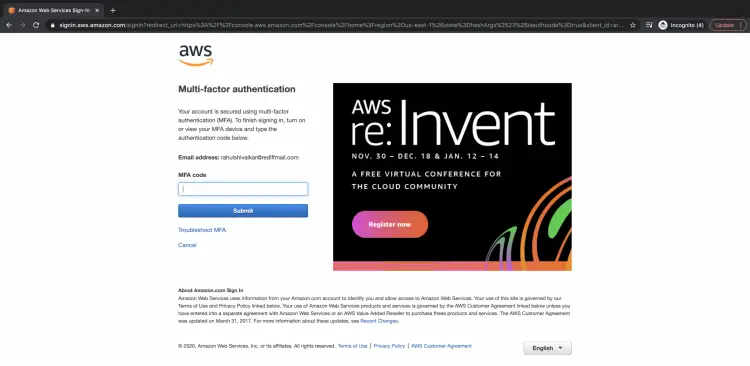

Введите пароль. После этого система запросит код MFA, который вы не можете ввести.

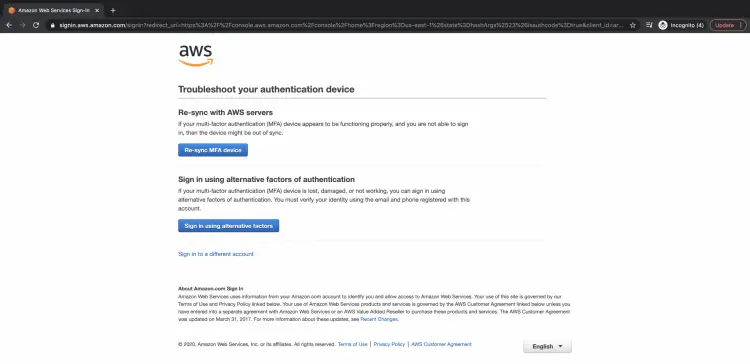

На экране выбора метода восстановления нажмите «Troubleshoot MFA» (Устранение неполадок MFA).

Вы увидите два варианта:

- повторно синхронизировать устройство MFA с серверами AWS (если устройство доступно и работает);

- войти, используя альтернативные факторы (если устройство потеряно или повреждено).

Поскольку устройство утеряно или не работает, нажмите «Sign in using alternative factors».

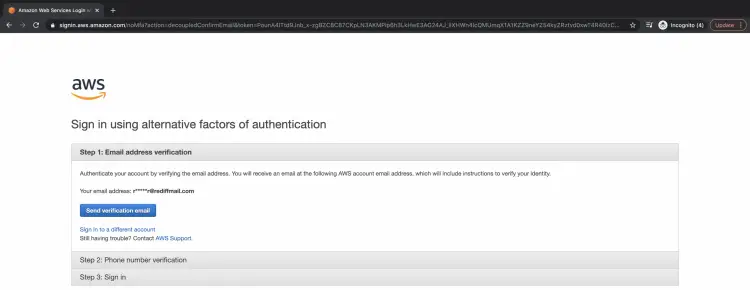

- Шаг 1: отправьте проверочное письмо на привязанный email, нажмите «Send a verification email».

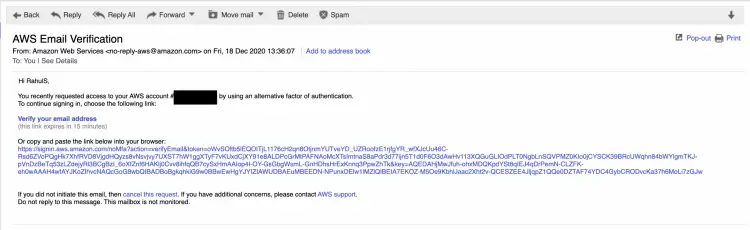

- Откройте письмо и перейдите по ссылке подтверждения в письме.

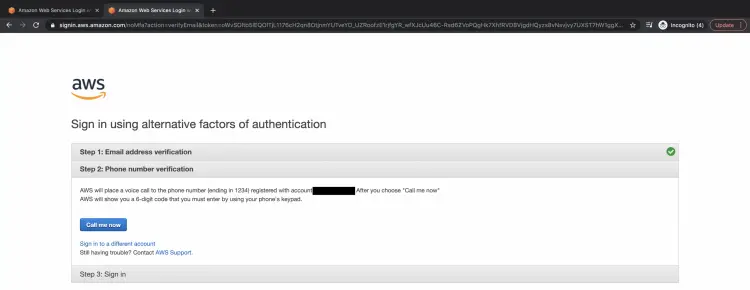

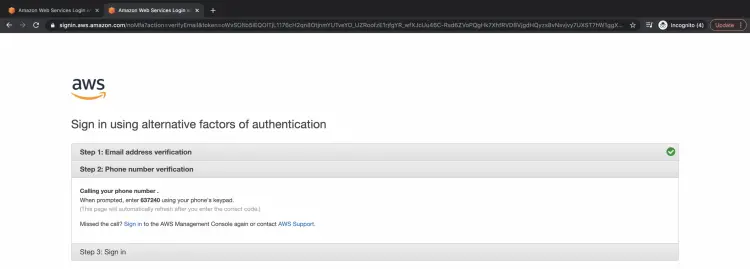

- Шаг 2: после перехода по ссылке появится кнопка для инициирования входящего звонка на зарегистрированный номер. Нажмите «Call me now».

- Получите входящий звонок от AWS и введите код, который отображается на экране.

После успешной верификации электронной почты и телефона система предложит «Sign in to the Console». Войдите в консоль.

Вы перейдёте на страницу “Ваши учётные данные безопасности”. Там найдите раздел MFA и нажмите «Deactivate» (Деактивировать) для отключения текущего MFA токена.

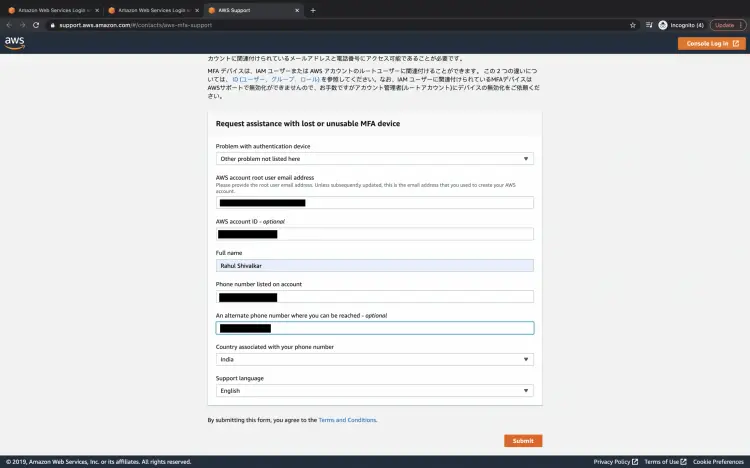

Если звонка не было, в шаге 2 выберите «AWS support» и отправьте запрос на сброс MFA. Укажите проблему из списка, свой email, номер аккаунта, телефон и полное имя. Команда поддержки свяжется с вами.

Альтернативные подходы и исключения

- Если MFA настроен для IAM-пользователя (не корневого), по возможности используйте другой IAM-администратор для деактивации MFA или восстановите доступ через политики организации.

- Если телефон не привязан или вы потеряли доступ к почте, обращение в поддержку AWS неизбежно. При этом могут потребовать подтверждающие документы (выписки, идентификация).

- Если вы используете аппаратный токен (U2F, ключи безопасности), обратитесь в поддержку AWS, описав ситуацию.

Роли и чек-листы

Чек-лист для владельца аккаунта (Root):

- Убедиться, что email и номер телефона актуальны.

- Провести верификацию по электронной почте и звонку.

- Деактивировать старый MFA в консоли.

- Настроить новый MFA (приложение-генератор или аппаратный ключ).

Чек-лист для администратора безопасности:

- Проверить логи входов в CloudTrail на предмет подозрительной активности.

- Обновить записи восстановления и контактов.

- Сообщить команде о временном снижении уровня MFA для корня.

Чек-лист для службы поддержки:

- Подготовить шаблон запроса на подтверждение личности.

- Проверить, привязан ли телефон и email.

- Рекомендовать владельцу аккаунта повторно включить MFA.

Пошаговый SOP (быстрое руководство)

- Owner: Попытаться войти, выбрать «Troubleshoot MFA» → «Sign in using alternative factors». Отправить email.

- Owner: Перейти по ссылке в письме и принять входящий звонок, ввести код.

- Owner: Войти в консоль, открыть “Your Security Credentials” → MFA → Deactivate.

- Owner: Настроить новый MFA и проверить вход.

- Admin: Проверить логи и уведомить команду.

Риски и меры смягчения

- Риск: Утеря MFA снижает безопасность аккаунта. Митигирование: немедленно сменить пароли, проверить активности в CloudTrail, включить MFA на новом устройстве.

- Риск: Злоумышленник использует восстановление по email/телефону. Митигирование: обеспечить безопасность почтового ящика, включить 2FA для почтового аккаунта, использовать корпоративные каналы связи.

Практические рекомендации по безопасности

- Используйте приложение-генератор (Google Authenticator, Authy) и регулярно резервируйте секреты в безопасном месте.

- Для критичных аккаунтов применяйте аппаратные ключи безопасности (FIDO2) и храните резервный ключ в безопасном сейфе.

- Настройте уведомления о входе и мониторинг подозрительных действий.

Критерии приёмки

- Успешный вход в консоль без запроса MFA (после деактивации).

- MFA отключён в разделе учётных данных безопасности.

- Новое устройство MFA настроено и подтверждён доступ с его помощью.

- Логи проверены на предмет несанкционированных действий.

Когда этот метод не сработает

- Отсутствует привязанный телефон и почта. В этом случае только поддержка AWS и документы помогут восстановить доступ.

- Аккаунт принадлежит организации с централизованным управлением доступом (AWS Organizations) — процедуры могут отличаться.

Краткое резюме

- Восстановление доступа требует подтверждения email и звонка на привязанный номер.

- После подтверждения войдите в консоль и деактивируйте MFA в “Ваших учётных данных безопасности”.

- Немедленно настройте новый MFA и проверьте логи безопасности.

Важно: после восстановления доступа обновите все резервные методы и убедитесь, что ваш почтовый ящик защищён двухфакторной аутентификацией.

Если нужно, могу подготовить компактную инструкцию для распределения внутри команды или шаблон обращения в поддержку AWS.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone