Быстрая шифровка съемных накопителей в Ubuntu

Быстрые ссылки

- Получение и установка

- Шифрование диска

- Использование зашифрованного диска

- Ограничения и альтернативы

Получение и установка

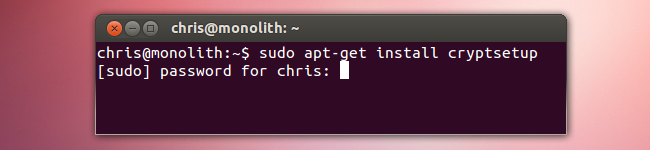

Перед началом убедитесь, что у вас установлен пакет cryptsetup — именно он реализует LUKS, используемый GNOME Disk Utility.

sudo apt-get install cryptsetupВажно: процесс шифрования включает форматирование — сделайте резервную копию всех нужных файлов перед началом.

Если по какой‑то причине у вас нет утилиты «Диски», установите пакет gnome-disk-utility:

sudo apt-get install gnome-disk-utilityШифрование диска

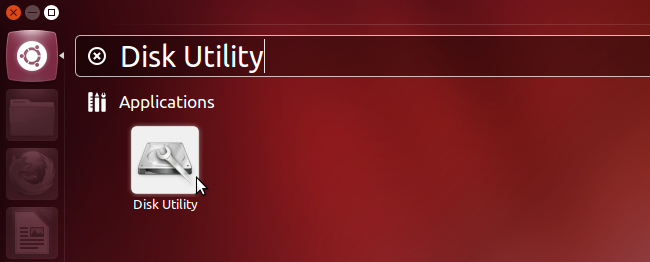

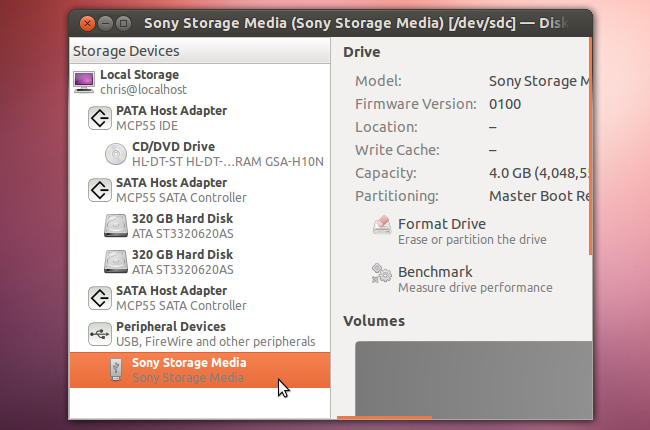

Откройте приложение «Диски» через Dash или меню приложений.

Подключите USB‑накопитель или внешний диск и выберите его в разделе Peripheral Devices. Проверьте, что выбран именно тот носитель, чтобы случайно не стереть важные данные.

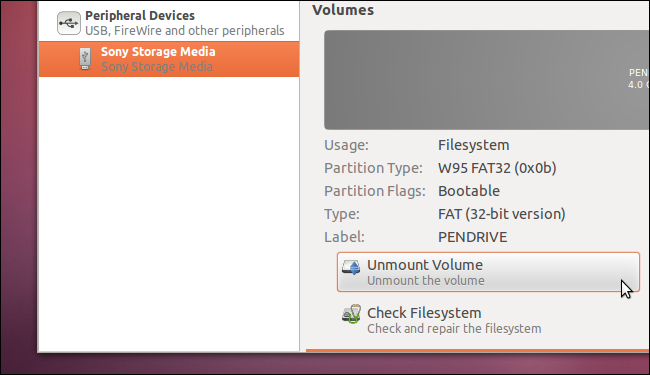

- Если раздел примонтирован, нажмите Unmount Volume — форматирование возможно только для немонтированных разделов.

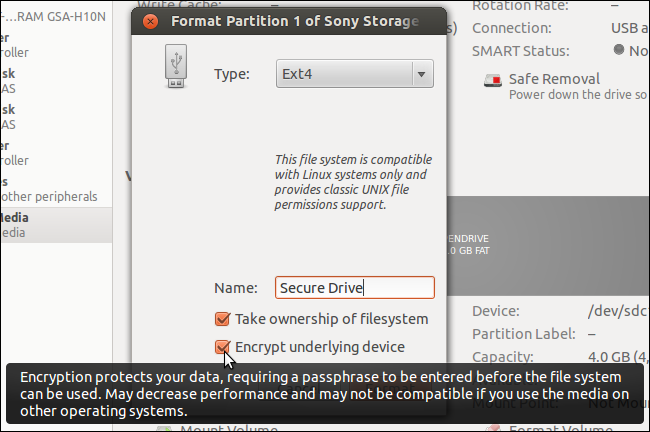

- Нажмите Format Volume, выберите файловую систему по необходимости и отметьте Encrypt underlying device.

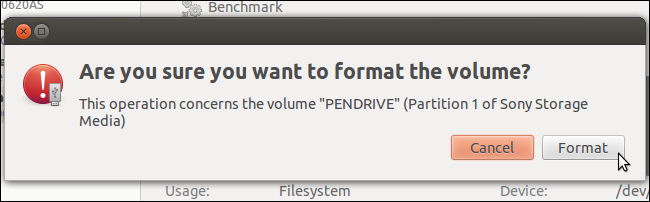

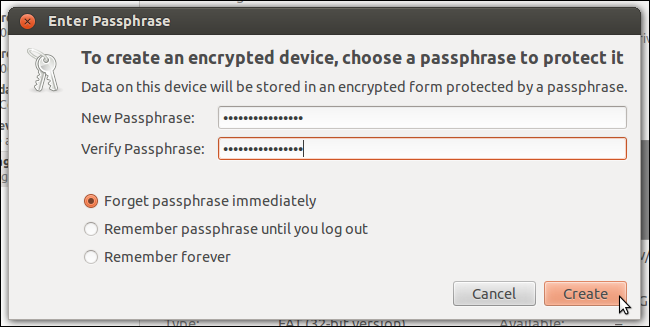

- Подтвердите форматирование и укажите надёжную фразу‑пароль (passphrase). Вы также можете позволить Ubuntu запомнить ключ на текущей системе — это удобно, но снижает переносимость и безопасность.

- Дождитесь окончания операции. После форматирования диск будет доступен как зашифрованный том и при подключении потребует пароль.

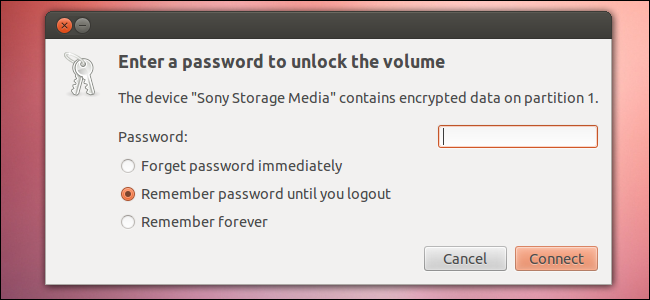

Использование зашифрованного диска

Подключите накопитель к любой системе с GNOME‑десктопом — вам будет предложено ввести фразу‑пароль. После ввода парольного ключа раздел смонтируется, и вы сможете работать с файлами, как обычно.

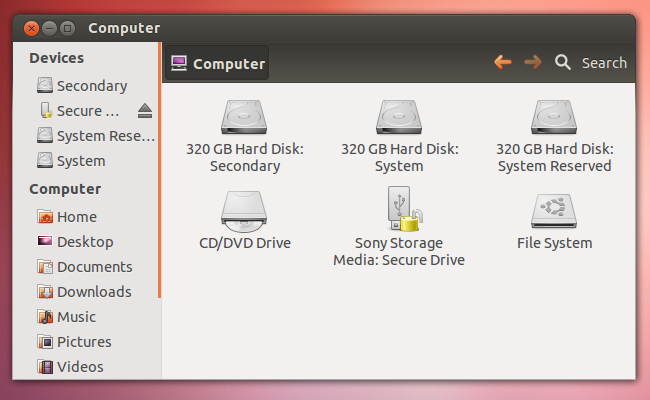

В файловом менеджере зашифрованные тома обозначаются иконкой с замком.

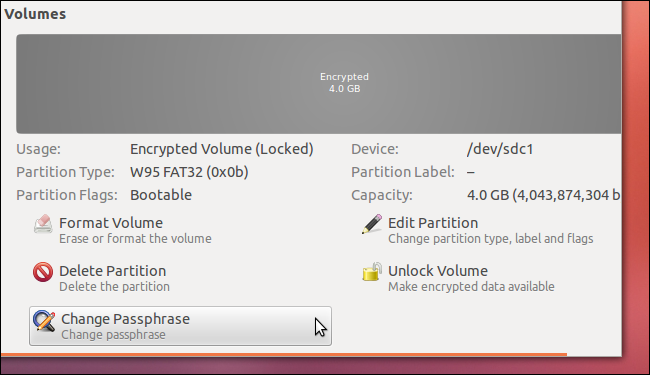

Если нужно сменить фразу‑пароль, используйте Change Passphrase в утилите «Диски» или управляйте ключами через cryptsetup в терминале. Форматирование тома удалит шифрование и данные.

Ограничения и когда это не подходит

- LUKS совместим преимущественно с Linux. На Windows и macOS томы LUKS не монтируются из коробки — потребуются сторонние инструменты.

- Если требуется совместимость с Windows/macOS, рассмотрите VeraCrypt или создание контейнера в формате, поддерживаемом кросс‑платформенно.

- Запись мастера загрузки или использование NTFS/FAT для совместимости может помешать корректной настройке LUKS.

Альтернативные подходы

- VeraCrypt: кроссплатформенное шифрование контейнеров и разделов.

- LUKS + LVM: для продвинутых сценариев с управлением логическими томами.

- Ecryptfs (старый подход для домашней папки) — сейчас уступает LUKS по надёжности.

Рекомендации по безопасности

- Используйте длинную фразу‑пароль (не короче 12 символов, лучше 16+), сочетание слов, цифр и символов.

- Не сохраняйте ключ в незашифрованном виде на том же устройстве.

- Регулярно проверяйте резервные копии и план восстановления доступа в случае потери пароля.

- Для высокой безопасности используйте аппаратные токены или внешний менеджер ключей.

Чек-лист по ролям

Для обычного пользователя:

- Сделать резервную копию данных.

- Установить cryptsetup и gnome-disk-utility.

- Отформатировать с включённым шифрованием и задать надёжный пароль.

- Проверить монтирование на целевой машине.

Для системного администратора:

- Документировать процедуру восстановления и хранение резервных копий ключей.

- Оценить совместимость с окружением пользователей (Windows/macOS).

- Настроить политики паролей и, при необходимости, централизованное хранение ключей.

Критерии приёмки

- Накопитель при подключении запрашивает фразу‑пароль.

- После ввода парольного ключа раздел монтируется и файлы доступны для чтения/записи.

- При попытке монтирования на системе без ключа доступ отклоняется.

- Резервные данные доступны и целы после тестового восстановления.

Короткий словарь

- LUKS — формат шифрования для Linux, обеспечивает управление ключами и совместимость с cryptsetup.

- cryptsetup — утилита для управления LUKS‑томами.

- GNOME Disk Utility («Диски») — графический интерфейс для управления дисками и разделами.

Итог

Шифрование съемных носителей в Ubuntu с помощью LUKS — простой и надёжный способ защитить данные. Главное — подготовиться: сделать резервную копию, выбрать надёжную фразу‑пароль и понимать ограничения совместимости с другими ОС. Для кроссплатформенных сценариев рассмотрите альтернативы вроде VeraCrypt.

Заметки:

- Если вы часто переносите диск между Windows и Linux, заранее проверьте востребованную совместимость.

- При сомнениях используйте тестовый накопитель, прежде чем делать это на рабочих данных.

Похожие материалы

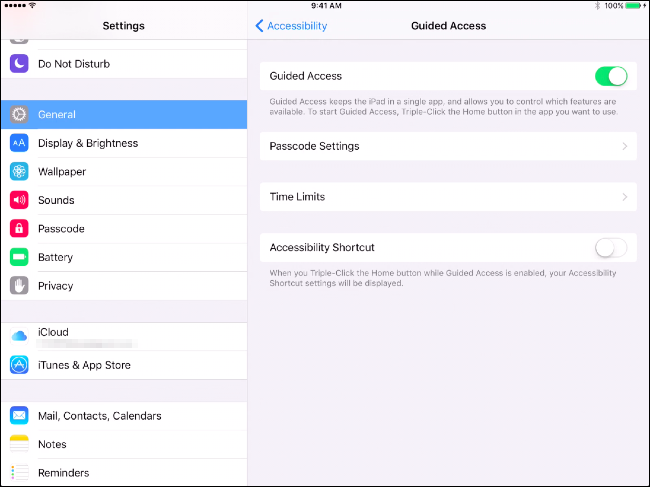

iPad в киоск‑режиме: Guided Access и Single App Mode

Вибрирующий таймер на iPhone без звука

Как выбрать объектив для фотосъёмки

Осознанная коммуникация: практическое руководство

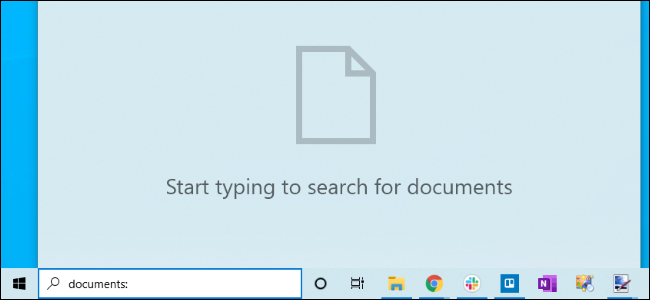

Включить поиск файлов из меню «Пуск» в Windows 10