Вирусы autorun: что это и как защититься

Кратко о проблеме

Авторун‑вирусы — не новая идея, но сейчас, когда флешки и карты памяти используются повсеместно, риск массовых заражений снова вырос. Достаточно одного невнимательного человека, чтобы вредоносный код стал широко распространён. Эта статья объяснит, как работает автозапуск, как его отключить и какие дополнительные шаги принять, чтобы снизить риск заражения, включая опасность прошивочных (firmware) вирусов.

Important: даже если у вас отключён автозапуск, опасность прошивочных вирусов остаётся — такие вирусы внедряются в микропрограмму устройства и не исчезают после обычного форматирования.

Что такое вирус autorun?

Autorun (автозапуск) — функция Windows и некоторых других ОС, которая автоматически открывает или запускает содержимое подключаемого носителя по указаниям файла autorun.inf. Файл autorun.inf — это небольшой текстовый файл на носителе, который сообщает системе, какую программу запустить или какой значок показать.

Короткое определение: autorun.inf — конфигурационный файл на диске/флешке, управляющий автозапуском.

Вредоносные программы, называемые autorun‑вирусами, создают или подменяют этот файл и кладут исполняемый файл в корень носителя. Когда автозапуск включён, система запускает вредоносный исполняемый файл, и компьютер заражается без дополнительных действий пользователя.

Это работает не только с CD/DVD — флешки и карты памяти, которые часто переносятся между компьютерами, особенно уязвимы.

Как отключить автозапуск (Windows 7/8)

Если у вас нет желания устанавливать сторонние утилиты, проще отключить автозапуск полностью.

- Нажмите «Win + R» (клавиша Win + R), чтобы открыть окно «Выполнить».

- Введите

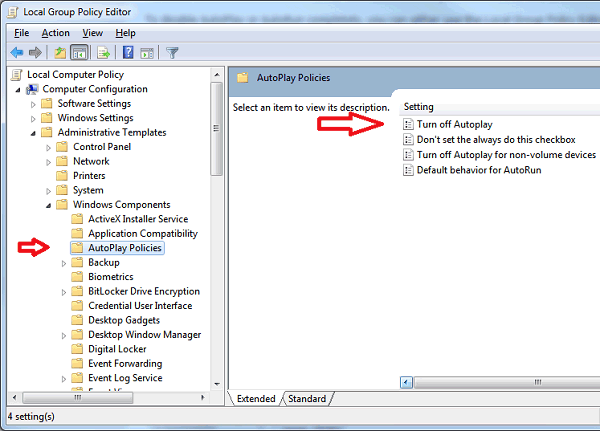

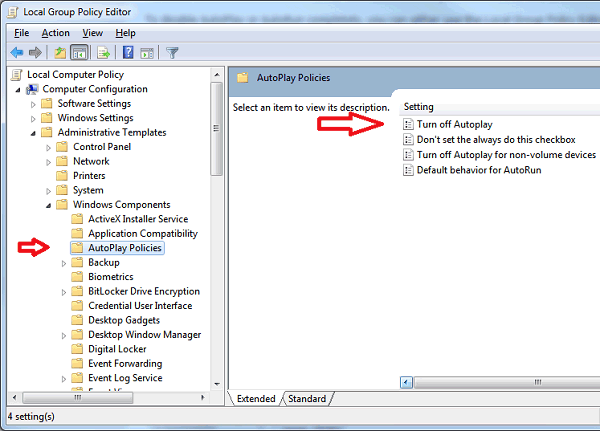

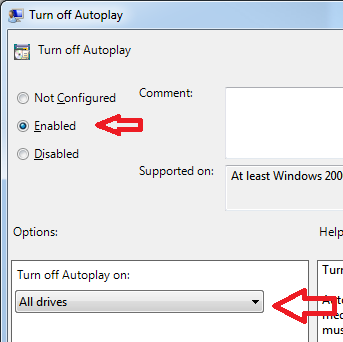

gpedit.mscи нажмите Enter — откроется Редактор локальной групповой политики. - Перейдите: Компьютер -> Конфигурация -> Административные шаблоны -> Компоненты Windows -> Политики автозапуска. Найдите параметр «Отключить автозапуск» и дважды щёлкните по нему.

- Выберите «Включено», в опциях установите «Все дисководы», затем нажмите OK.

После этого автозапуск будет отключён — для доступа к файлам используйте Проводник (Windows Explorer).

Note: в некоторых редакциях Windows (Home) gpedit.msc может отсутствовать; в таком случае используйте настройки системы или реестр (см. раздел ниже).

Как отключить автозапуск в Windows 10 и 11

- Откройте Параметры (Settings) → Устройства (Devices) → Автозапуск (AutoPlay).

- Отключите переключатель «Использовать автозапуск для всех носителей и устройств», или для каждого типа носителя выберите «Не выполнять никаких действий».

Альтернатива для продвинутых: изменение реестра (требует осторожности). Рекомендуется делать резервную копию реестра перед правками.

Дополнительные общие рекомендации

- Всегда просматривайте содержимое флешки через Проводник, не запускайте файлы автоматически.

- Отключайте отображение скрытых расширений файлов и проверяйте расширения вручную (.exe, .bat, .vbs и т. п.).

- Используйте современный антивирус с актуальными сигнатурами и поведением (HIPS), но не полагайтесь только на него.

- Для обмена файлами предпочтительнее использовать облачные хранилища (Google Drive, OneDrive) или защищённые сетевые папки.

Защита от прошивочных (firmware) вирусов

Прошивочный вирус — это вредоносный код, который записывается прямо в микропрограмму USB‑устройства (контроллера флешки, внешнего диска и т. п.). Такой код остаётся после форматирования и часто невидим для обычных антивирусов.

Правила защиты от прошивочных вирусов:

- Не одалживайте и не передавайте свою флешку другим людям.

- Не используйте чужие флешки и USB‑диски на своём компьютере.

- Просите отправлять файлы через облачные сервисы или по электронной почте, а не в виде физических носителей.

- Покупайте устройства только у проверенных производителей; проверяйте целостность упаковки.

- При необходимости использования непроверенного носителя — делайте это на изолированной машине (виртуальной или отдельной системе), без доступа к важным данным.

- В организациях используйте аппаратные write‑blocker’ы или USB‑адаптеры с режимом «только чтение» для анализа неизвестных носителей.

- Поддерживайте прошивки устройств и микрокода платформы в актуальном состоянии через официальные обновления вендора.

Important: обычное форматирование не избавляет от прошивочного вреда. Для надёжной проверки устройства потребуются специализированные инструменты или замена контроллера/устройства.

Мини‑методика безопасной проверки USB‑носителя

- Подключите флешку к изолированной машине или в виртуальной среде (без доступа к данным сети/домена).

- Отключите автозапуск и настройте мониторинг процессов/системы.

- Просмотрите корень диска на наличие autorun.inf и скрытых исполняемых файлов.

- Не запускайте исполняемые файлы; скопируйте документы на анализ и просканируйте антивирусом.

- При подозрениях используйте специализированный инструмент обследования USB‑контроллера.

Ролевые чек‑листы

Обычный пользователь:

- Отключил автозапуск.

- Не подключает чужие флешки.

- Использует облачные сервисы для обмена файлами.

IT‑администратор:

- Настроил групповую политику отключения автозапуска.

- Внедрил процедуры анализа неизвестных устройств (изолированные рабочие станции).

- Внёс в инструкцию запрет на использование личных внешних носителей в корпоративной сети.

Малый бизнес / владелец компьютера:

- Обучил сотрудников базовым правилам безопасности.

- Поддерживает регулярные резервные копии критичных данных.

- Рассматривает использование аппаратных write‑blocker’ов для внешнего обмена.

Критерии приёмки

- Автозапуск отключён на всех рабочих станциях (проверка политикой/настройками).

- Нет неучтённых съёмных носителей, подключённых к серверам/критическим системам.

- Есть документированные правила обмена файлами и инструкции на случай обнаружения подозрительных носителей.

Когда предложенные меры не сработают (ограничения)

- Если устройство уже заражено на уровне прошивки, отключение автозапуска бессильно — требуется аппаратный анализ и, возможно, замена устройства.

- Социальная инженерия может заставить пользователя вручную запустить вредоносный файл даже при отключённом автозапуске.

- Устаревшие операционные системы без обновлений остаются уязвимыми к известным эксплойтам.

Быстрый справочник (Fact box)

- Что делает autorun: автоматически запускает или показывает содержимое носителя.

- Ключевой файл: autorun.inf — текстовый файл в корне носителя.

- Самая простая защита: отключить автозапуск и не подключать чужие флешки.

- Прошивочные угрозы: не устраняются форматированием.

Поделитесь этим советом

Покажите эту статью друзьям и коллегам — профилактика одного человека может предотвратить эпидемию. Если есть вопросы или опыт — оставьте комментарий.

Краткое резюме:

- Отключение автозапуска — первый и простой шаг.

- Для прошивочных вирусов нужны аппаратные меры и организационные правила.

- Всегда используйте изолированные среды при проверке неизвестных носителей.

Спасибо за чтение — защитите себя и своих близких.

Похожие материалы

iPhone не показывает имена контактов — что делать

Windows Photo Viewer не закрывается — как исправить

Как просмотреть и удалить историю Reddit

Как изменить страницу «Обзор» в Instagram

Как узнать количество файлов в папке Google Drive