Как защитить веб‑сервер с помощью Sophos UTM

Ключевые термины в одну строку

- DMZ — демилитаризованная зона, сеть для публичных сервисов, отделённая от LAN.

- DNAT / Virtual Webserver — перенаправление входящего трафика на внутренний сервер.

- WAF — веб‑аппликационный брандмауэр, фильтр уровня приложений.

Содержание

- Сценарий и топология

- Загрузка и установка Sophos UTM

- Базовая настройка через веб‑интерфейс

- Настройка DMZ и проверка сетевой связности

- Публикация веб‑сервера: объекты, «Real Webserver», «Virtual Webserver»

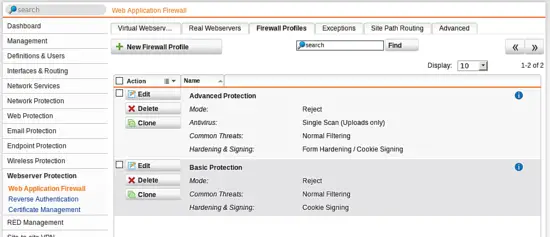

- Профили брандмауэра и Web Application Firewall

- Тестирование, критерии приёмки и контроль качества

- Рекомендации по безопасности и жёсткая конфигурация

- Роль‑ориентированные чеклисты и пошаговый SOP

- Отказ‑в‑безопасность, когда это не работает, и альтернативные подходы

- Краткое резюме

Сценарий и топология

В примере используется машина с тремя сетевыми интерфейсами:

- eth0: WAN (внешняя сеть)

- eth1: LAN 192.168.0.1/24, DHCP для клиентов

- eth2: DMZ 10.0.0.1/24, веб‑сервер 10.0.0.10 (без DHCP)

Важно: в продакшне используйте отдельный коммутатор/порт для DMZ и VLAN, чтобы физически отделить трафик.

Загрузка Sophos UTM

- Загрузите ISO с официального сайта Sophos UTM. Для домашних пользователей доступна бесплатная лицензия; потребуется регистрация для получения файла лицензии.

Контроль доступа на границе сети — изображение демонстрирует метафору «контроля двери».

Важно: сохраняйте исходные образы ISO в безопасном месте. Перед установкой создайте резервные копии конфигураций, если переустанавливаете существующую систему.

Установка Sophos UTM — краткие шаги

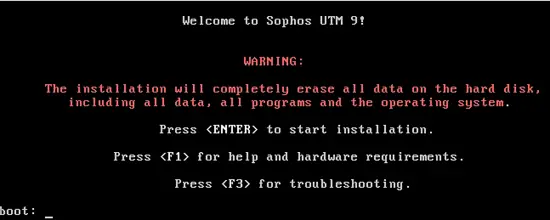

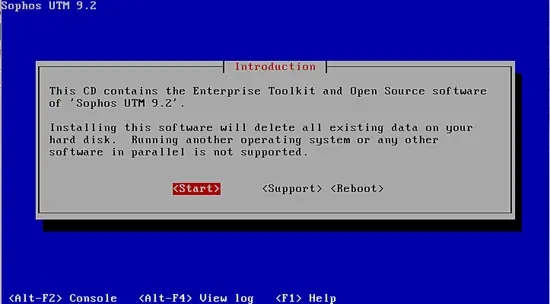

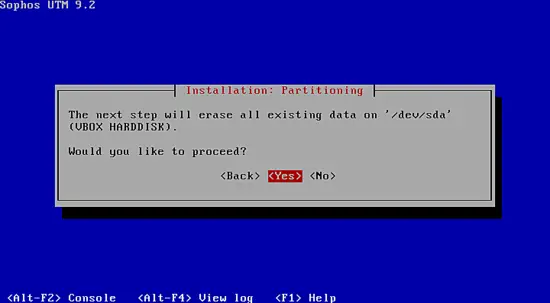

- Запустите машину с ISO. Установка перезапишет диск — убедитесь, что это целевая машина.

- При старте установщик предупредит о перезаписи диска.

- Выберите раскладку клавиатуры и временную зону.

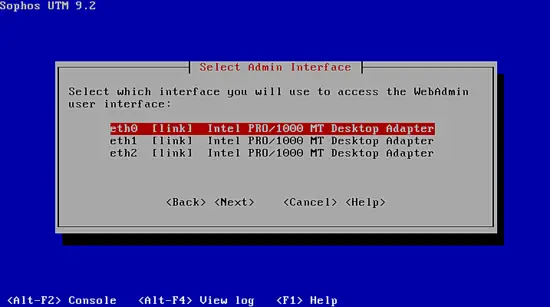

- Укажите интерфейс, который будет временно использован для веб‑настройки (совет: подключите только клиент и LAN‑порт во время первичной настройки).

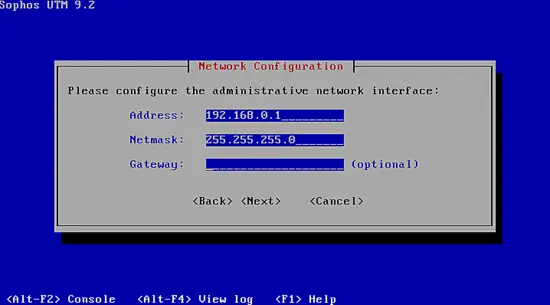

- Установите адрес для внутреннего интерфейса, например 192.168.0.1/24. Шлюз оставьте пустым для локальной сети.

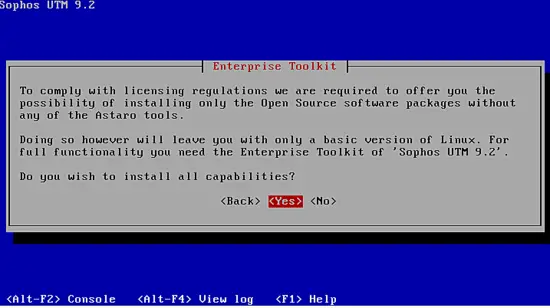

- Установка содержит проприетарные компоненты — согласитесь при необходимости, иначе функционал будет ограничен.

- Сформируйте диски и дождитесь копирования пакетов.

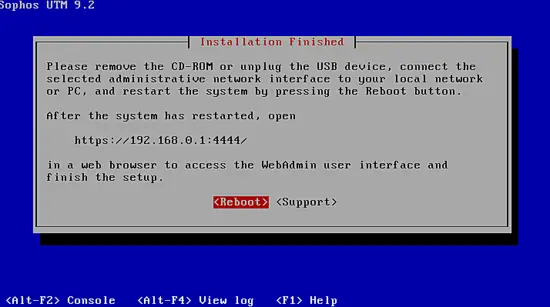

- После перезагрузки откройте браузер к https://192.168.0.1:4444 для веб‑конфигурации. Порт по умолчанию — 4444.

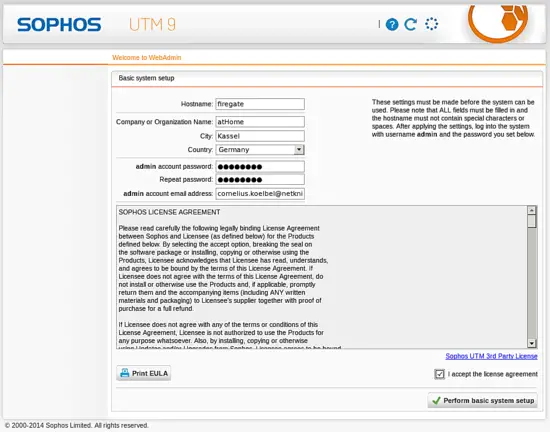

Первичная настройка через веб‑интерфейс

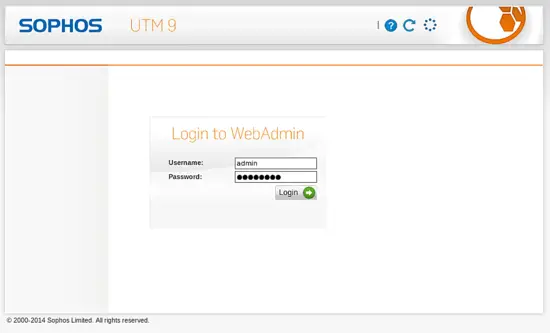

- Перейдите по адресу https://192.168.0.1:4444. Браузер покажет предупреждение по сертификату — ожидаемо.

- Заполните обязательные поля (имя администратора, пароль). Выберите надёжный пароль.

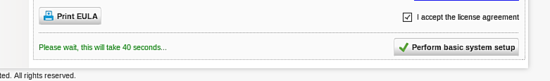

- Нажмите Perform basic setup и подождите ~40 секунд, пока система регенерирует сертификаты и применяет базовую конфигурацию.

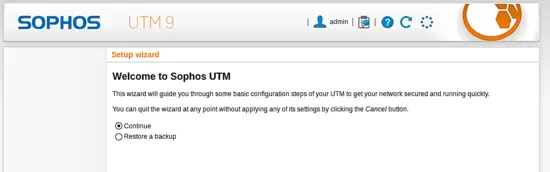

- После генерации сертификата снова войдите в систему и продолжите начальную настройку через мастера.

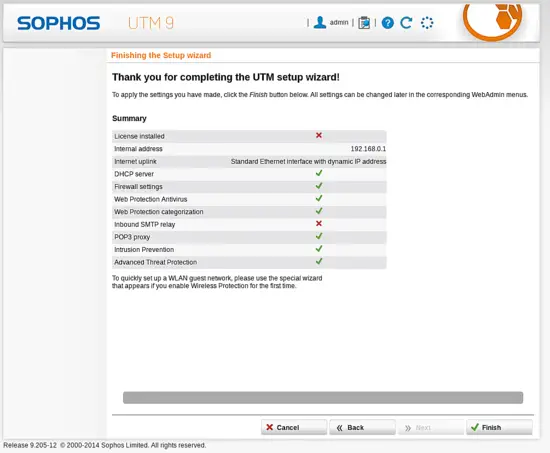

- При запуске мастера загрузите лицензию, если она у вас уже есть, или продолжите с тестовым периодом.

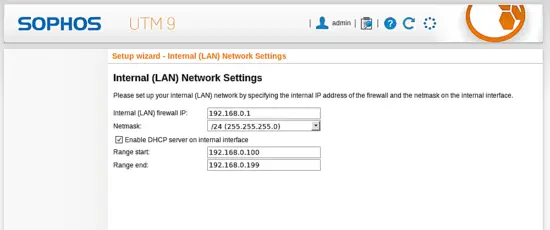

- Назначьте eth1 как локальную сеть (LAN) с адресом 192.168.0.1. Настройте пул DHCP, например 192.168.0.100–192.168.0.199.

- Выберите eth0 как WAN (Standard Ethernet interface).

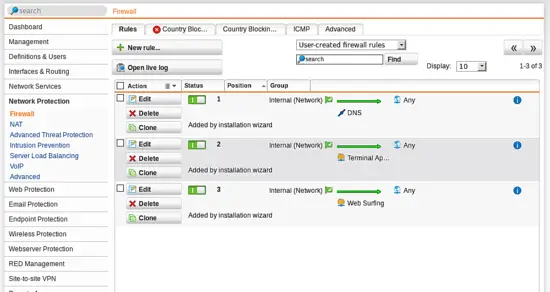

- На этапе политик выберите базовые правила доступа и опции сканирования трафика (Threat Protection), если хотите сканировать содержимое на наличие вреда.

- Включите фильтр категорий для веб‑контента при необходимости и приоритезируйте блокирование нежелательных категорий.

- Отключите нешифрованные протоколы (например, POP3) либо настраивайте сканирование почты только в защищённом режиме.

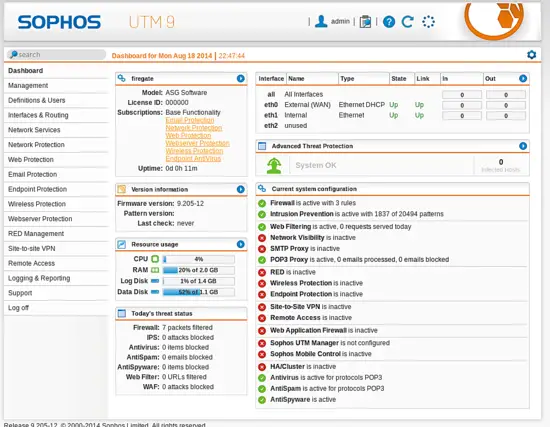

- Завершите мастера и откройте дашборд для обзора интерфейсов и статистики.

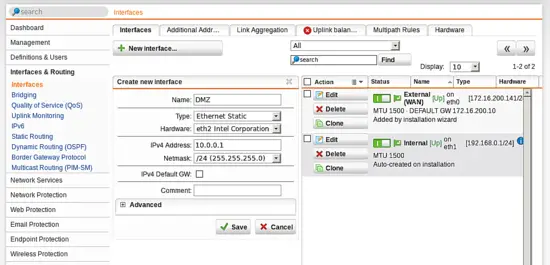

Настройка DMZ (интерфейс eth2)

- Перейдите Interfaces & Routing → Interfaces → New Interface.

- Создайте статический интерфейс на eth2 с именем DMZ и адресом 10.0.0.1/24. Не указывайте дефолтный шлюз для DMZ.

- Сохраните и активируйте интерфейс. Статус может обновляться не сразу; переключитесь между вкладками, если индикатор «Down» не исчезает.

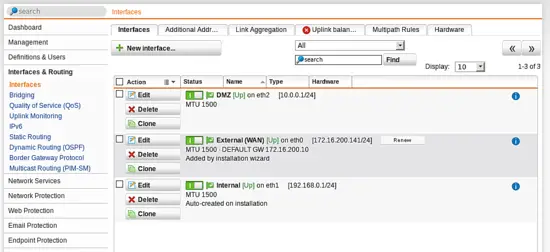

- Убедитесь, что все интерфейсы подняты и видны в списке.

Проверка: с LAN‑клиента выполните ping на IP 10.0.0.10 (веб‑сервер). Сервер не должен иметь доступ в LAN по умолчанию.

Публикация веб‑сервера во внешнюю сеть

Предположим, что ваш веб‑сервер слушает на 10.0.0.10 и доступен через eth2 (DMZ).

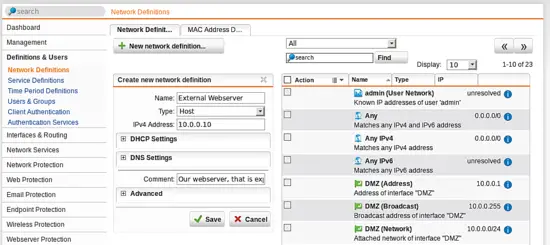

1) Создание сетевого объекта (Host)

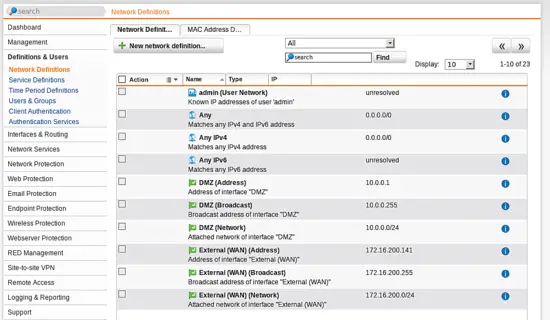

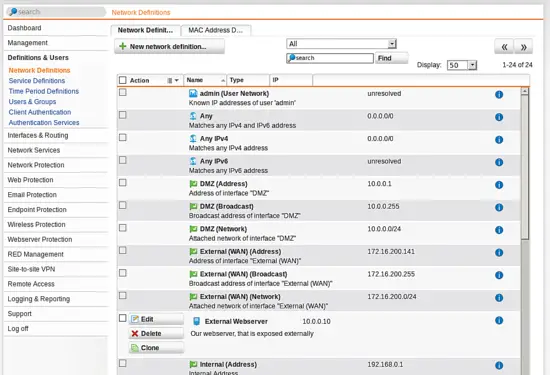

- Definitions & Users → Network Definitions → New Network definition.

- Тип: Host. Имя: «External Webserver». IP: 10.0.0.10. Save.

- Проверьте, что объект появился в списке.

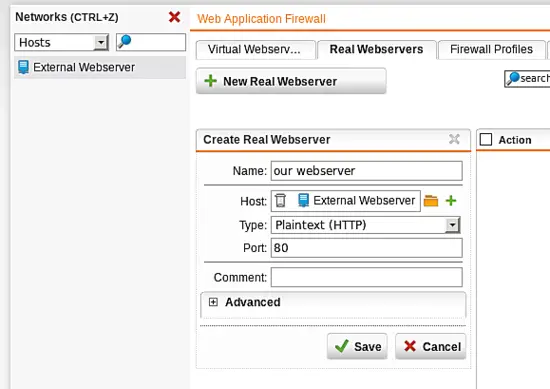

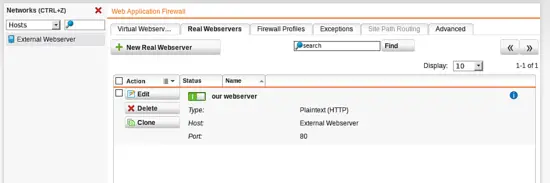

2) Создание Real Webserver

- Webserver Protection → Web Application Firewall → Real Webservers → New Webserver.

- Задайте имя, перетащите объект «External Webserver» в поле Host, укажите порт (80/443) и тип (plaintext/SSL) в зависимости от конфигурации сервера.

- Сохраните и убедитесь, что Real Webserver отображается в списке.

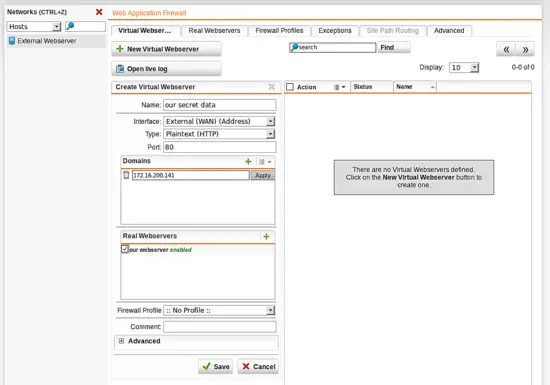

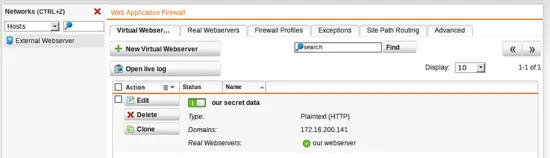

3) Создание Virtual Webserver (публичный)

- Webserver Protection → Virtual Webserver → New Virtual Webserver.

- Заполните: имя (например «public‑site»), интерфейс — WAN, домен или IP (если DNS не настроен, можно временно указать внешний IP).

Укажите соответствующий Real Webserver и сохраните.

Включите Virtual Webserver (переключатель в положение ON). После включения сервис доступен извне без ручного добавления отдельного правила DNAT.

Важно: если хотите публиковать несколько сайтов на одном IP, используйте SNI/виртуальные хосты и настройте соответствующие домены в Virtual Webserver.

Профили брандмауэра и Web Application Firewall

- Web Application Firewall позволяет фильтровать запросы на уровне приложений. Создавайте Firewall Profiles и привязывайте их к Virtual Webserver.

Возможности профилей:

- Блокировка подозрительных payload‑ов

- Анти‑XSS и анти‑SQL‑инъекции

- Ограничения по длине полей/форм

- Проверка контента на вирусы и вредоносные файлы

Режимы работы: Reject (блокировать) или Monitor (логировать без блокировки) — начинать с Monitor безопаснее.

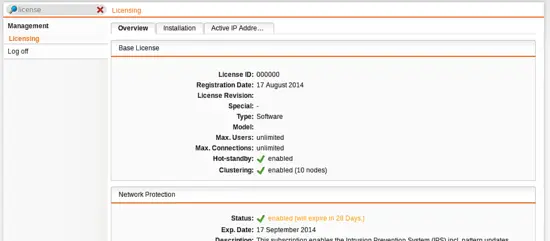

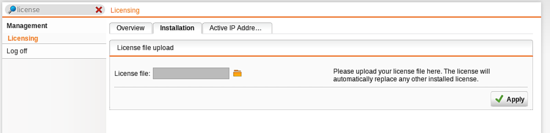

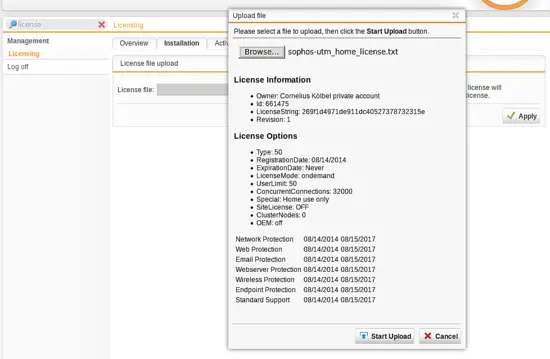

Получение и загрузка домашней лицензии

- Зарегистрируйтесь на сайте Sophos и получите файл домашней лицензии. В менеджере найдите раздел лицензий и загрузите файл.

После загрузки лицензии срок действия домашней лицензии будет применён (обычно многолетний период для домашних версий).

Тестирование и критерии приёмки

Критерии приёмки:

- С LAN‑клиента: ping 10.0.0.10 — успешный.

- С внешнего адреса: доступ по HTTP/HTTPS к внешнему IP или домену — отвечает веб‑сервер.

- С веб‑сервера: нет доступа к ресурсам LAN по умолчанию.

- Логи WAF: нет ложных срабатываний в режиме Monitor; при переходе в Reject — блокируются реальные угрозы.

Тестовые сценарии:

- Проверка корректности NAT: curl http://

/ → содержимое сервера. - Проверка SNI: запрос с корректным Host header/Server Name.

- Тест на инъекции: в режиме Monitor просмотреть, как WAF логирует попытки отправки типичных XSS/SQL payload.

- Нарушение доступа: попытка доступа с веб‑сервера в LAN — должна блокироваться.

Безопасность и жёсткие рекомендации

- Обновления: регулярно устанавливайте обновления UTM и сигнатуры WAF.

- Минимализм правил: разрешайте минимально необходимый набор портов и направлений трафика.

- Логи и мониторинг: собирайте логи и интегрируйте с SIEM при возможности.

- Бэкапы конфигурации: экспортируйте конфигурацию после значимых изменений.

- Двухфакторная аутентификация: включите 2FA для админ‑панели.

- Сертификаты: используйте доверенные TLS‑сертификаты (Let’s Encrypt или CA), включите HSTS, отключите TLS 1.0/1.1.

- Ограничение SSH/консоли: доступ по SSH или консоли — только с доверенных IP через jump‑host.

Примечание: для критичных сервисов рассматривайте использование WAF в режиме «Reject» только после тестовой эксплуатационной фазы.

Роль‑ориентированные чек‑листы

Администратор сети:

- Установить и обновить UTM

- Настроить интерфейсы WAN/LAN/DMZ

- Включить мониторинг и оповещения

Инженер безопасности:

- Настроить WAF профили и режим Monitor

- Провести тесты на уязвимости веб‑приложения

- Настроить централизованный сбор логов

DevOps / Владелец сервиса:

- Проверить работу приложения через Virtual Webserver

- Настроить TLS и SNI

- Обеспечить автоматическое обновление сертификатов

Пошаговый SOP для публикации нового сайта

- Создать Network Definition для сервера.

- Создать Real Webserver и указать порт/тип.

- Создать Virtual Webserver на интерфейсе WAN с доменом.

- Назначить WAF профиль в режиме Monitor.

- Запустить функциональные тесты (curl, browser).

- Проверить логи WAF и системные логи.

- Перевести профиль в Reject при отсутствии ложных срабатываний.

- Экспортировать конфигурацию.

Когда этот подход не работает / альтернативы

Когда не подходит:

- Вам нужен сложный балансировщик нагрузки и гибкие правила L7 — стоит рассмотреть специализированные LB (F5, Nginx/HAProxy, Cloud Load Balancer).

- Когда инфраструктура полностью в облаке — используйте облачные WAF и балансировщики (AWS ALB+WAF, Azure Front Door).

Альтернативы:

- pfSense / OPNsense — открытые решения для сетевого периметра.

- Коммерческие UTM‑решения с расширенной поддержкой и SLA.

Отказ‑в‑безопасность: сценарии восстановления и отката

- Подготовьте бэкап конфигурации перед крупными изменениями.

- При критичном сбое: восстановите конфигурацию и по возможности переключите на резервную машину.

- Отключите проблемный Virtual Webserver, чтобы остановить поток потенциальных атак.

- Проанализируйте логи, исправьте правило/профиль и протестируйте в режиме Monitor.

Краткое руководство по устранению проблем (Troubleshooting)

- Нет доступа к веб‑серверу извне: проверьте, поднят ли Virtual Webserver; проверьте NAT/маршрутизацию; проверьте, слушает ли сервер указанный порт.

- Сервер доступен из LAN, но не снаружи: проверьте, что внешний IP маршрутизируется на UTM; проверьте правила на провайдерском маршрутизаторе.

- WAF блокирует легитимный трафик: временно переведите профиль в Monitor и соберите исключения.

Мини‑глоссарий (1 строка на термин)

- Virtual Webserver: публичное правило, которое перенаправляет входящие HTTP(S) запросы на Real Webserver.

- Real Webserver: внутренний сервер/объект, на который направляется трафик.

- Firewall Profile: набор правил и сигнатур для анализа и блокировки трафика.

Резюме

- Sophos UTM подходит для домашнего и малого корпоративного использования как полноценный UTM с возможностью создания DMZ.

- Публикация веб‑сервера через Virtual Webserver даёт удобный способ DNAT с интегрированным WAF.

- Начинайте с мониторинга, тестируйте профили WAF и постепенно ужесточайте политику.

Важно: всегда тестируйте изменения в безопасной среде, держите резервные копии конфигураций и обновляйте систему.

Спасибо за прочтение. Следующий материал будет посвящён настройке аутентификации и VPN на Sophos UTM.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone