Как защитить секреты и учётные данные в Git-репозитории

Важно: даже приватный репозиторий может быть скомпрометирован. Проектируйте систему хранения секретов исходя из предположения, что исходный код может стать доступным злоумышленнику.

Быстрые ссылки

Source Control Access as an Attack Vector

Don’t Store Secrets in Source Control

Don’t Store Secrets in Build Scripts

Контекст угрозы и почему это важно

Взлом репозитория или сервисов, имеющих доступ к нему, часто становится первым шагом для распространения атаки по сети организации. Хакеры сканируют истории коммитов, конфигурации и файлы сборки в поисках строк, похожих на ключи, пароли и URL с учётными данными. Наличие в коде жёстко прописанных секретов позволяет злоумышленнику повысить привилегии и получить доступ к базам данных, облачным ресурсам или личным данным клиентов.

Открытый код сам по себе не делает систему уязвимой — он даёт возможность сообществу быстро находить и исправлять баги. Но приватные репозитории создают ложное чувство безопасности: разработчики часто «проще» жёстко прописывают ключи, вместо того чтобы внедрить корректную архитектуру управления секретами.

Пример реальной утечки

В одном случае злоумышленник получил доступ к публичному Jenkins-серверу, увидел историю сборок, нашёл в коде жёстко прописанные AWS-ключи и использовал их для доступа к S3-бакам авиакомпании. Это наглядно показывает, что ошибки в сетевой конфигурации и неправильное хранение секретов приводят к серьёзным последствиям.

Основные правила хранения секретов

- Никогда не храните секреты в репозитории (включая историю коммитов).

- Разделяйте конфигурацию для разработки и продуктива — продуктивные конфиги не должны попадать в VCS.

- Используйте менеджеры секретов и безопасную подачу на время выполнения приложения.

- Внедрите ограничение прав (principle of least privilege) и аудит доступа.

- Внедряйте ротацию ключей и процесс реагирования на обнаруженные утечки.

Не храните секреты в исходном контроле

Существуют несколько распространённых подходов к безопасному хранению секретов.

- Конфигурационные файлы, деплоимые на сервер:

- В репозитории хранится шаблон (пример): appsettings.json.example или appsettings.json с пустыми значениями.

- Продуктивный файл appsettings.json разворачивается отдельно администратором или CI, и не коммитится в репозиторий.

appsettings.jsonЭто стандарт в ASP.NET, но аналогичные шаблоны используются и в других фреймворках.

- Переменные окружения:

- Секреты задаются на уровне ОС или контейнера и доступны приложению через getenv или эквиваленты.

- Удобно для Docker-контейнеров и запуска на оркестраторах (Kubernetes Secrets, Docker secrets).

- Менеджеры секретов (облачные и локальные):

- AWS Secrets Manager, Azure Key Vault, Google Secret Manager, HashiCorp Vault и другие.

- Они позволяют централизованно хранить, версионировать и в некоторых случаях автоматически вращать секреты.

Важно: менеджер секретов сам требует доверенного механизма аутентификации (например, IAM-роли или сервисный аккаунт). Это значит, что вы не избавляетесь от управления доступом — вы просто перемещаете проблему контроля ключей на другой уровень, где можно применить более строгие политики.

Проблема циклической доверенности

Например, чтобы получить секрет из AWS Secrets Manager, приложение должно иметь IAM-полномочия. Решение — использовать роли для экземпляров (EC2 Instance Profiles), роли для сервисов (IAM Roles for Service Accounts в EKS) или управляемые идентичности, которые минимизируют необходимость хранения IAM-ключей в файлах.

Не храните секреты в скриптах сборки

Хранение ключей в shell-скриптах, YAML-конфигурациях CI/CD или артефактах сборки — частая и опасная ошибка. Если злоумышленник получит доступ к этим скриптам, он сможет автоматически задеплоить вредоносный артефакт или утянуть данные в свои хранилища.

Решения и практики:

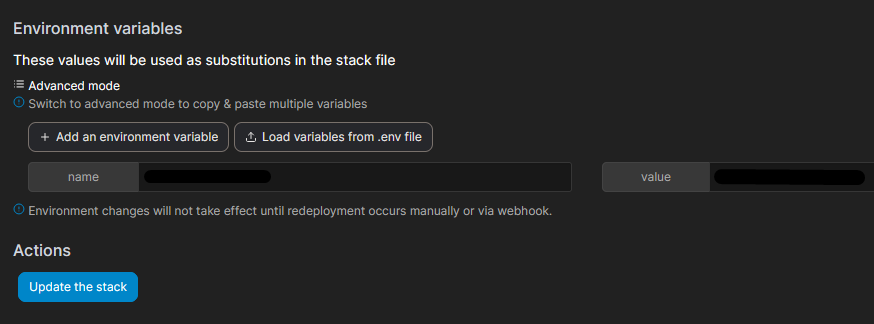

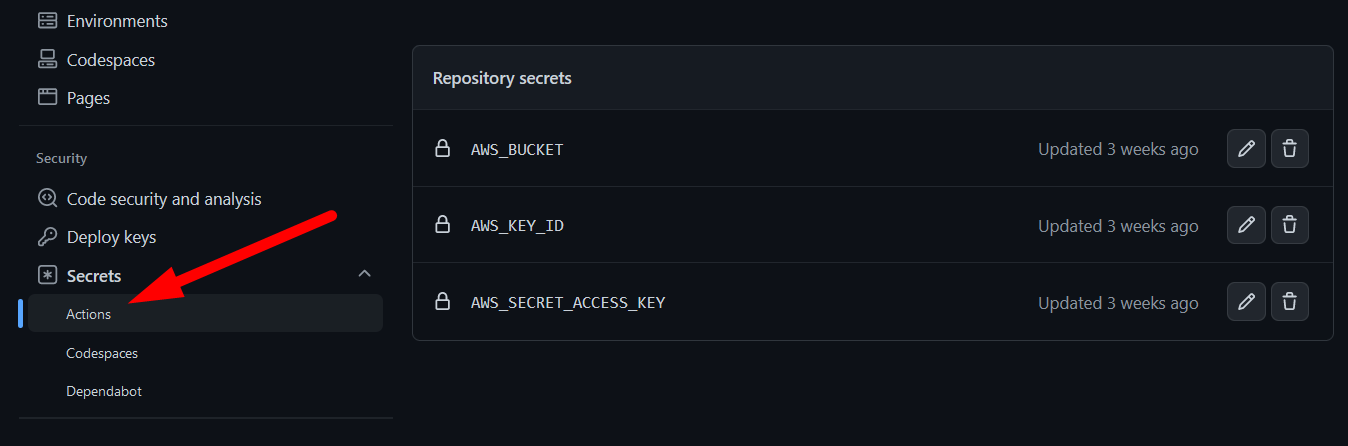

- Используйте возможности CI/CD для безопасного хранения секретов (GitHub Secrets, GitLab CI/CD variables, Jenkins Credentials Store).

- Подавайте секреты в рантайме, не записывайте их в логах и не сохраняйте в артефактах.

- Шифруйте чувствительные переменные в хранилище CI и ограничивайте доступ по ролям.

Пример безопасного использования секретов в GitHub Actions:

name: Deploy

on: [push]

jobs:

deploy:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: Build

run: ./build.sh

env:

API_KEY: ${{ secrets.API_KEY }}

- name: Deploy

run: ./deploy.sh

env:

DB_CONN: ${{ secrets.DB_CONN }}В этом примере секреты доступны в рантайме и не сохраняются в репозитории. Однако важно контролировать, чтобы скрипты не выводили секреты в консоль (например, через echo или debug).

Расширенные рекомендации и альтернативные подходы

- HashiCorp Vault — подходящая опция для организаций, которым нужна автономия от облачных провайдеров. Vault поддерживает динамические креденшалы, которые генерируются на лету и автоматически истекают.

- Используйте HSM/KMS для хранения приватных ключей и подписей — это повышает уровень защиты для критичных секретов.

- Применяйте инфраструктуру как код, но отделяйте секреты в отдельные защищённые хранилища, на которые накладываются политики доступа.

- В контейнерных средах используйте секреты оркестратора (Kubernetes Secrets с шифрованием at-rest, или CSI drivers для интеграции с внешними секрет-менеджерами).

Когда описанные подходы не помогут — примеры неэффективности

- Если у злоумышленника есть доступ к узлу, где выполняется код, он может прочитать переменные окружения в рантайме. Поэтому важна сегментация сети и мониторинг процессов.

- Менеджер секретов не защитит от компрометации учётной записи администратора, у которого есть широкие права в системе управления секретами.

- Если секреты случайно попали в историю коммитов, простого удаления из HEAD недостаточно — нужно переписать историю (git filter-repo или BFG Repo-Cleaner) и перекоммитить, а затем откатить ключи и уведомить заинтересованных.

Ментальные модели и эвристики

- Принцип минимум привилегий: каждый компонент получает только те права, которые нужны.

- Разделение ответственности: разработчики отвечают за код, операторы — за хранение секретов и деплой.

- Предположение компрометации: проектируйте окружение так, будто ваши репозитории и сервисы могут быть скомпрометированы.

Практическое руководство по внедрению (чеклист)

- Инвентаризация: найдите всё, что выглядит как секрет — ключи, пароли, URL с токенами.

- Удалите секреты из репозиториев и из истории коммитов.

- Внедрите менеджер секретов или переменные окружения для продуктивной среды.

- Настройте ротацию ключей и политику минимальных прав.

- Обновите CI/CD, чтобы использовать защищённое хранилище секретов.

- Включите аудит и оповещения при доступе к секретам.

- Документируйте процесс развертывания и восстановления секретов.

Процедура ротации и реагирования на инцидент

SOP — краткий план действий при утечке:

- Немедленно отозвать/отключить скомпрометированные ключи.

- Создать и развернуть новые ключи через менеджер секретов.

- Провести forensics: выяснить точку компрометации (репозиторий, CI, сервер).

- Переписать историю репозитория, если секреты попали в коммиты, и уведомить команду.

- Обновить документацию и провести ретроспективу для предотвращения повторения.

Критерии приёмки

- В репозитории нет продуктивных секретов в любом из коммитов.

- CI/CD использует защищённое хранилище секретов и не выводит их в логи.

- Доступы ограничены по ролям и автоматически ротируются.

- Есть процедура быстрого отзыва ключей и восстановления доступа.

Варианты реализации по уровням зрелости

- Начальный: секреты хранятся в простом менеджере CI, ротация вручную.

- Средний: централизованный менеджер секретов, роли и аудит, автоматическая ротация для некоторых ключей.

- Продвинутый: динамические креденшалы, HSM/KMS, автоматизированный отклик на инциденты, непрерывный аудит.

Полезные инструменты и практики

- GitHub Secrets, GitLab CI variables, Jenkins Credentials Store

- HashiCorp Vault, AWS Secrets Manager, Azure Key Vault

- BFG Repo-Cleaner, git filter-repo для очистки истории репозитория

- Kubernetes Secrets в сочетании с KMS/CSI drivers

Рекомендации по локализации и соблюдению регламентов

- Для данных под регулированием (например, персональные данные) учитывайте требования к хранению и шифрованию в вашей юрисдикции.

- Логи доступа к секретам должны храниться и анализироваться в соответствии с политиками безопасности организации.

Краткое резюме

Хранение секретов в репозитории — частая, но устранимая проблема. Лучшие практики: избегайте жёсткого кодирования, пользуйтесь менеджерами секретов, применяйте переменные окружения для рантайма, ограничивайте доступ и регулярно ротируйте ключи. Внедрите проверяемые процедуры и план реагирования на инциденты.

Важно помнить: защита секретов — это не одноразовая задача, а непрерывный процесс, требующий культуры безопасности, автоматизации и контроля.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone