Как защитить Google Chrome от Rust‑малвари (EDDIESTEALER и аналоги)

Важно: никогда не вставляйте в окно «Выполнить» или в терминал команды, полученные с ненадёжных сайтов или из чатов.

Почему Rust‑малвари в Chrome эффективны

Rust‑малвари используют сочетание технических и социальных приёмов: обфускация строк и API, многоэтапные загрузки, самоуничтожение и трюки социальной инженерии (например, поддельные CAPTCHA). Такие образцы направлены не на уязвимости ядра браузера напрямую, а на обход защит через пользовательские действия и скрытые скрипты. Широкое распространение Chrome и доверие пользователей делают его приоритетной мишенью.

EDDIESTEALER — пример инфостилера на Rust, проанализированный Elastic Security Labs (30 мая 2025 года). Он вводит пользователей в заблуждение фальшивыми CAPTCHA на скомпрометированных сайтах и просит Windows‑пользователя вставить вредоносную PowerShell‑команду в окно «Выполнить». Это загружает обфусцированный JavaScript‑пейлоад (например, “gverify.js”) в папку «Загрузки» и продолжает цепочку по краже логинов, кошельков и данных из менеджеров паролей.

Механика распространения типична для многоступенчатых атак: первая стадия — социальная инженерия; вторая — скрытая загрузка скрипта; третья — локальное выполнение и извлечение данных. Rust помогает злоумышленникам упаковать и скрыть бэкэнд‑компоненты, но сам по себе язык не делает программу «магически» опаснее — опасность в наборе техник и пользователе, готовом выполнить инструкцию.

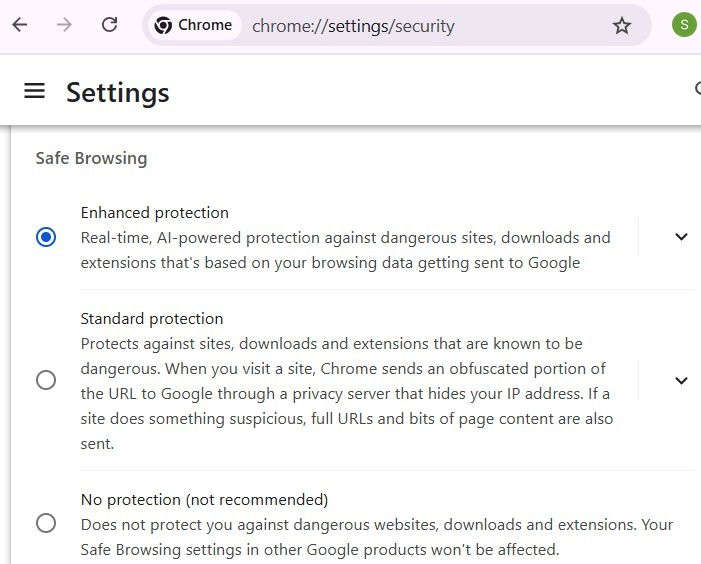

Включите режим «Повышенная защита» в Chrome

- Откройте меню в правом верхнем углу (три точки) → Настройки.

- Перейдите в Конфиденциальность и безопасность → Безопасность.

- Выберите Повышенная защита.

Режим повышенной защиты использует эвристики и машинное обучение для обнаружения фишинговых страниц и поддельных CAPTCHA, а также предупреждает о небезопасных загрузках. Это не гарантирует 100% защиту от социально‑инициированных атак, но значительно уменьшает вероятность, что вы увидите лже‑страницу без предупреждения.

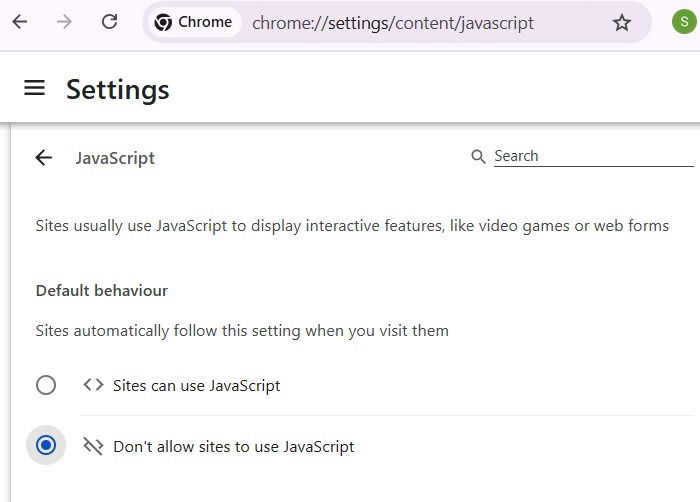

Отключите JavaScript для ненадёжных сайтов (опционально)

Этот метод полезен, если вы посещаете мало сайтов или поддерживаете отдельные профили Chrome.

- Настройки → Конфиденциальность и безопасность → Параметры сайта → Содержимое → JavaScript.

- Выберите Не разрешать сайтам использовать JavaScript.

- Добавляйте в исключения только доверенные сайты через Добавить рядом с «Разрешено использовать JavaScript».

Все известные вариации Rust‑малвари, ориентированные на браузеры, используют JavaScript для загрузки и активации дополнительного кода. Отключение JavaScript фактически блокирует большинство таких цепочек. Минус — многие современные сайты требуют JavaScript для корректной работы, поэтому этот метод удобен в сочетании с белыми списками.

Совет: используйте альтернативные версии сайтов без JavaScript (например, некоторые поисковики и сервисы предлагают «без JavaScript» режимы) или расширения, которые управляют скриптами (см. секцию с безопасными расширениями).

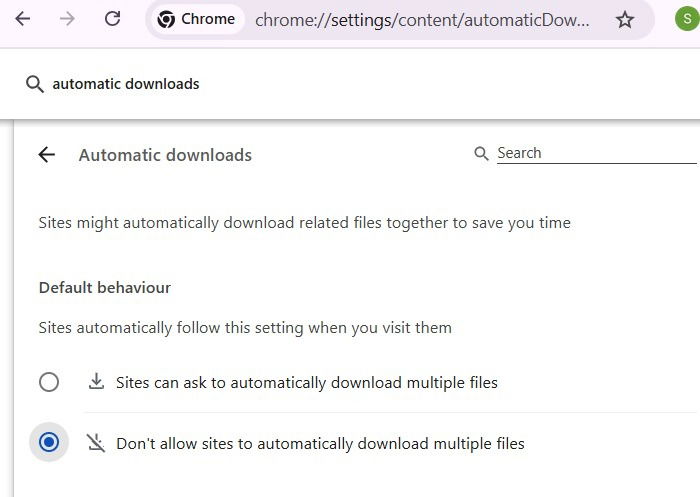

Ограничьте автоматические загрузки файлов

Если вы не хотите выключать JavaScript глобально, ограничьте автоматические загрузки:

- Настройки → Загрузки → включите Спрашивать, куда сохранять каждый файл.

- Настройки → Конфиденциальность и безопасность → Параметры сайта → Дополнительные разрешения → Автоматические загрузки → выберите Не разрешать сайтам автоматически загружать несколько файлов.

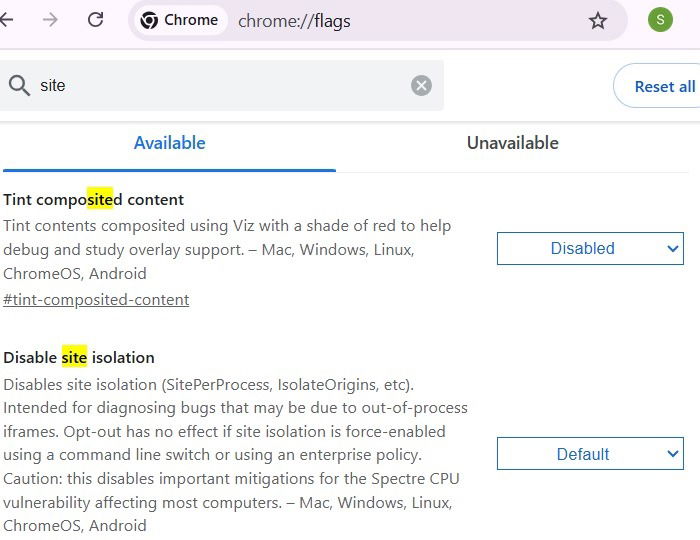

Эта конфигурация предотвращает фоновую загрузку вредоносных payload`ов (например, “gverify.js”), которые пытаются сохранить файлы в папку «Загрузки» без вашего ведома. ## Включите строгую изоляцию сайтов В адресной строке введите: chrome://flags Найдите флаг Disable site isolation и убедитесь, что он находится в состоянии Default (не отключён).  Изоляция сайтов ограничивает доступ процессов браузера к памяти других вкладок и снижает риск использования уязвимостей для чтения данных из соседних процессов. Это важный уровень защиты против эксплойтов, похожих по эффекту на CVE-2025-2783. ## Устанавливайте расширения только из Chrome Web Store Скачивание расширений из официального каталога снижает риск установки вредоносных дополнений, использующих скрытые API. Также следите за разрешениями расширений и удаляйте те, которые запрашивают доступ, не соответствующий их назначению. Дополнительно: переключитесь с SMS‑2FA на более надёжные способы — ключи доступа (passkeys) или приложения‑аутентификаторы. Это снижает риск перехвата доступа к аккаунтам при компрометации почты или телефона. ## Планы реагирования и восстановление при заражении Краткий план действий для пользователя: 1. Немедленно отключитесь от сети (выключите Wi‑Fi/отключите кабель). 2. Не перезагружайте систему до сбора данных (если вы планируете расследование) — для рядового пользователя рекомендуется безопасная перезагрузка и очистка. 3. Просканируйте систему обновлённым антивирусом/EDR и удалите найденные артефакты. 4. Проверьте папку «Загрузки» на наличие подозрительных файлов (см. раздел с командами). 5. Смените пароли и пересоздайте/удалите ключи 2FA на устройстве, если есть признаки компрометации. 6. При подозрении на компрометацию кошельков — переместите средства на новый кошелёк с чистой машины/чистым ключом. Пошаговый план для ИТ‑отдела / CSIRT: - Идентификация: соберите логи браузера, сетевые логи, снимки процессов и список загруженных файлов. - Изоляция: изолируйте заражённые хосты в сегменте карантина. - Устранение: удалите вредоносные файлы, восстановите доверенные копии, примените исправления и политики браузера (ограничение загрузок, включение повышенной защиты). - Восстановление: смените учётные данные, пересоздайте секреты и проинструктируйте пользователей. - Пост‑инцидентный анализ: обновите процедуры и обучение по фишингу. Критерии приёмки: после очистки устройство должно быть обновлено, сканирование не выявляет угроз, пользователь подтвердил смену паролей и 2FA, и корневая причина устранена. ## Команды и безопасные проверки (безопасные команды) Список безопасных команд для проверки следов загрузок и активности (PowerShell на Windows):

Изоляция сайтов ограничивает доступ процессов браузера к памяти других вкладок и снижает риск использования уязвимостей для чтения данных из соседних процессов. Это важный уровень защиты против эксплойтов, похожих по эффекту на CVE-2025-2783. ## Устанавливайте расширения только из Chrome Web Store Скачивание расширений из официального каталога снижает риск установки вредоносных дополнений, использующих скрытые API. Также следите за разрешениями расширений и удаляйте те, которые запрашивают доступ, не соответствующий их назначению. Дополнительно: переключитесь с SMS‑2FA на более надёжные способы — ключи доступа (passkeys) или приложения‑аутентификаторы. Это снижает риск перехвата доступа к аккаунтам при компрометации почты или телефона. ## Планы реагирования и восстановление при заражении Краткий план действий для пользователя: 1. Немедленно отключитесь от сети (выключите Wi‑Fi/отключите кабель). 2. Не перезагружайте систему до сбора данных (если вы планируете расследование) — для рядового пользователя рекомендуется безопасная перезагрузка и очистка. 3. Просканируйте систему обновлённым антивирусом/EDR и удалите найденные артефакты. 4. Проверьте папку «Загрузки» на наличие подозрительных файлов (см. раздел с командами). 5. Смените пароли и пересоздайте/удалите ключи 2FA на устройстве, если есть признаки компрометации. 6. При подозрении на компрометацию кошельков — переместите средства на новый кошелёк с чистой машины/чистым ключом. Пошаговый план для ИТ‑отдела / CSIRT: - Идентификация: соберите логи браузера, сетевые логи, снимки процессов и список загруженных файлов. - Изоляция: изолируйте заражённые хосты в сегменте карантина. - Устранение: удалите вредоносные файлы, восстановите доверенные копии, примените исправления и политики браузера (ограничение загрузок, включение повышенной защиты). - Восстановление: смените учётные данные, пересоздайте секреты и проинструктируйте пользователей. - Пост‑инцидентный анализ: обновите процедуры и обучение по фишингу. Критерии приёмки: после очистки устройство должно быть обновлено, сканирование не выявляет угроз, пользователь подтвердил смену паролей и 2FA, и корневая причина устранена. ## Команды и безопасные проверки (безопасные команды) Список безопасных команд для проверки следов загрузок и активности (PowerShell на Windows): # Показать последние 20 файлов в папке Загрузки Get-ChildItem "$env:USERPROFILE\Downloads" -File | Sort-Object LastWriteTime -Descending | Select-Object -First 20 # Показать запущенные процессы с временем запуска Get-Process | Select-Object Name, Id, StartTime -ErrorAction SilentlyContinue # Найти недавно изменённые файлы в профиле пользователя Get-ChildItem "$env:USERPROFILE" -Recurse -File | Where-Object { $_.LastWriteTime -gt (Get-Date).AddDays(-7) } | Sort-Object LastWriteTime -Descending | Select-Object -First 50 Эти команды не выполняют изменений в системе — они только помогают обнаружить подозрительную активность. ## Чек‑лист по ролям Пользователь (не‑ИТ): - Не копируйте команды от незнакомых сайтов или в чатах. - Включите режим повышенной защиты в Chrome. - Включите «Спрашивать, куда сохранять каждый файл» и отключите автоматические загрузки. - Регулярно обновляйте браузер и ОС. - Используйте менеджер паролей и двухфакторную аутентификацию (не SMS). ИТ‑администратор: - Настройте групповые политики, чтобы отключить автоматические загрузки и ограничить расширения. - Включите EDR/антивирус с мониторингом поведения. - Настройте уведомления о массовых загрузках файлов с одного домена. - Проводите регулярные учёбы по фишингу для пользователей. Команда реагирования: - Идентифицируйте ИОК, снимите образы, соберите лог‑артефакты. - Выполните карантин и восстановление с доверенных резервных копий. - Проанализируйте цепочку атак и закройте вектор проникновения. ## Матрица рисков и меры смягчения | Риск | Вероятность | Влияние | Меры смягчения | |—|—:|—:|—| | Поддельные CAPTCHA заставляют пользователя выполнить команду | Высокая | Высокое | Включить повышенную защиту, обучение пользователей, ограничить загрузки | | Фоновая загрузка JavaScript‑payload | Средняя | Среднее | Блокировать автоматические загрузки, отключать JavaScript для подозрительных сайтов | | Модификация расширений браузера | Низкая | Высокое | Политики установки расширений, контроль разрешений | | Кража ключей криптокошельков | Низкая | Критическое | Холодное хранение, аппаратные кошельки, пересылка ключей на чистое устройство | ## Мини‑методология тестирования и приёмки 1. Тестируйте конфигурацию на изолированной VM: включите «Повышенную защиту» и симулируйте загрузку тестового скрипта (безопасного). 2. Проверяйте, блокирует ли Chrome загрузку и показывает ли предупреждение. 3. Имитируйте многоступенчатую цепочку (без вреда) и фиксируйте логи браузера. 4. Критерии приёмки: браузер блокирует несанкционированную загрузку, отсутствуют скрытые файлы в «Загрузках», пользователю выводится понятное предупреждение. ## Когда эти меры не сработают и альтернативы Контрпример: если злоумышленник использует компрометированное расширение с легитимными разрешениями, отключение JavaScript и ограничение загрузок могут не помочь. В таком случае нужны дополнительные меры: аудиты расширений, контроль целостности установленных файлов, EDR‑аналитика и сегментация сети. Альтернативные подходы: - Запуск браузера в изолированной виртуальной машине или контейнере для сёрфинга с высокими рисками. - Использование обозревателей с расширенной политикой безопасности (например, браузеры, ориентированные на конфиденциальность, с жёстким контролем исполняемого кода). - Применение Application Allowlisting и удаление прав на выполнение бинарников из папки «Загрузки». ## Политика безопасности и конфиденциальность Если в вашей организации обрабатываются персональные данные ЕС/EEA, компрометация учётных данных может вызвать обязательство уведомления по GDPR. Убедитесь, что инцидентная команда знает процессы уведомления и хранения логов для соответствия требованиям. ## Краткие рекомендации - Включите Повышенную защиту и отключите автоматические загрузки. - Не вставляйте посторонние команды в окно «Выполнить». - Используйте пасскей и приложения‑аутентификаторы вместо SMS. - Обновляйте браузер и систему, контролируйте расширения. ## Глоссарий (одно предложение на термин) - Инфостилер: вредоносная программа, которая крадёт учётные данные и секреты. - Обфускация: техника сокрытия читаемого кода для затруднения анализа. - Payload: чекан исполняемых действий, доставляемый вредоносным кодом. ## Социальная превью и объявление OG preview suggestion: Защитите Chrome от Rust‑малвари: включите «Повышенную защиту», запретите автоматические загрузки и следуйте плану реагирования. Короткое объявление: обновите Chrome и включите защиты — это снизит риск кражи паролей и криптокошельков. Завершение: сочетание технических настроек браузера, здравого смысла пользователей и политик ИТ‑безопасности существенно снижает вероятность успешной атаки через поддельные CAPTCHA и многоступенчатые Rust‑малвари. Следуйте чек‑листам, регулярно обновляйте ПО и держите план реагирования под рукой.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone