Как открыть порты в Windows Server

Если ваши приложения или службы требуют сетевого доступа, важно уметь открывать порты в Windows Server безопасно. Встроенный брандмауэр Windows по умолчанию блокирует входящие соединения, и чтобы такие сервисы как SQL Server, веб-серверы или SSH могли работать корректно, нужно создать соответствующие правила. Ниже — понятное пошаговое руководство, советы по безопасности, альтернативные подходы и контрольные списки для администраторов.

Кому это нужно и почему

Открытие порта дает возможность входящим подключениям достигать конкретного сервиса на сервере. Используют это для:

- Веб-сайтов (порты 80 и 443).

- Баз данных (например, SQL Server на 1433).

- Удалённого администрирования (SSH на 22 или RDP на 3389).

Определение: порт — это логический канал сетевого протокола (TCP/UDP), через который идут данные к приложению.

Быстрая пошаговая инструкция через графический интерфейс

- Войдите на сервер под учётной записью администратора.

- Откройте оснастку брандмауэра: запустите

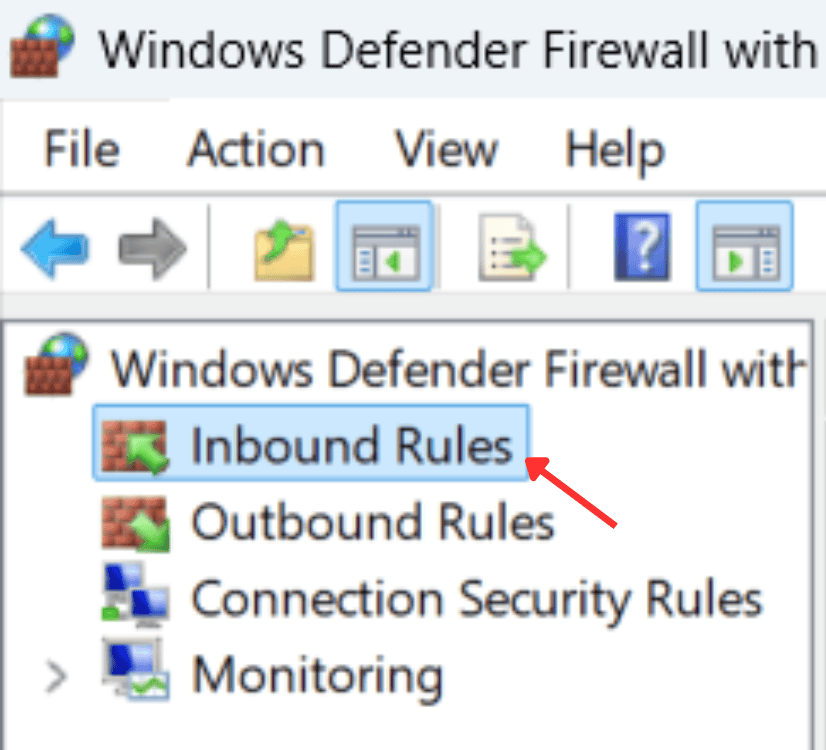

wf.msc(через PowerShell или Командную строку) и нажмите Enter. - В левой панели выберите Входящие правила.

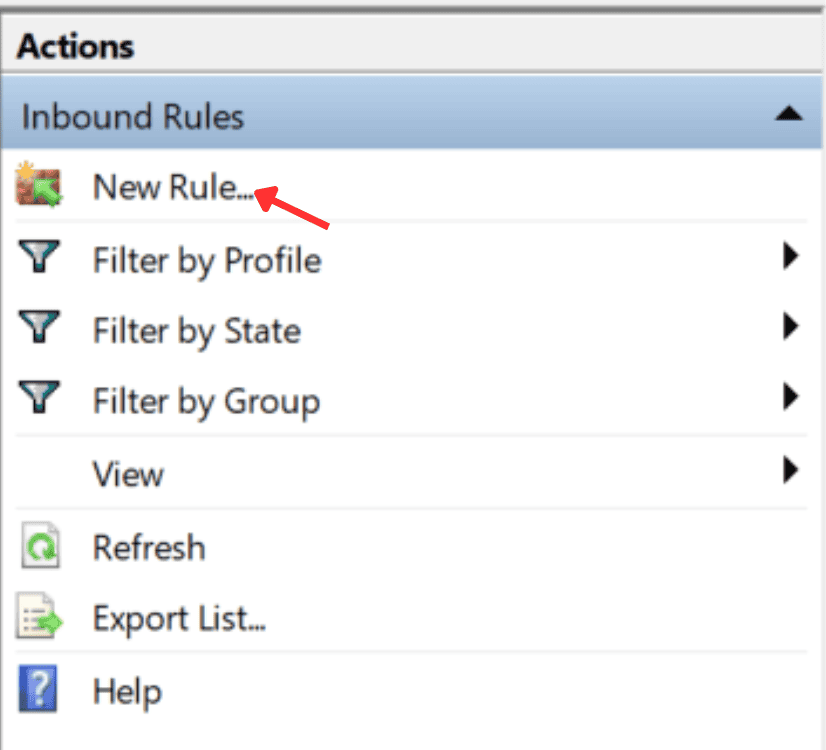

- В правой панели нажмите Новое правило.

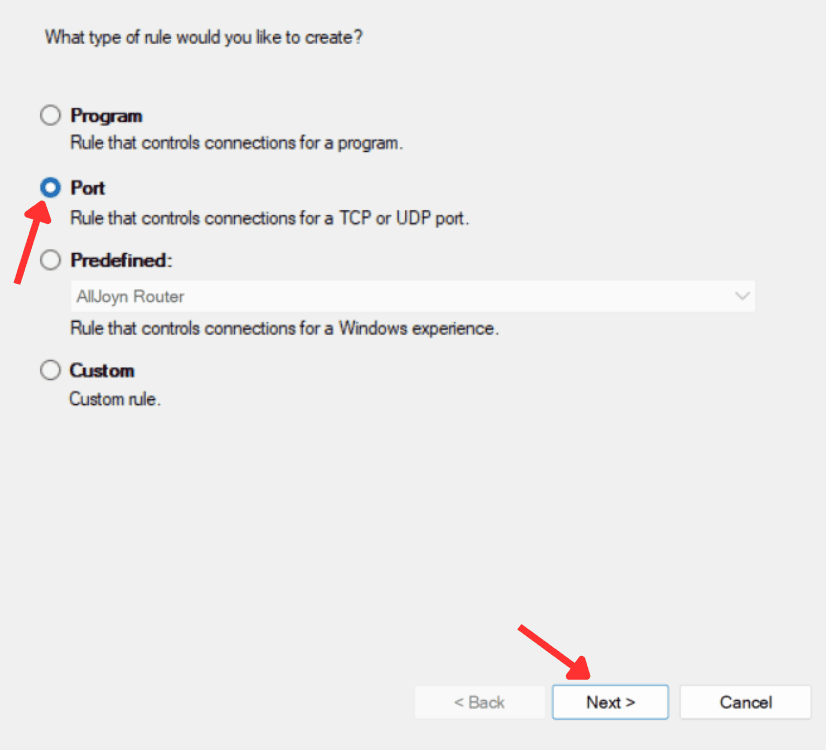

- В мастере правил выберите тип Правило по порту и нажмите Далее.

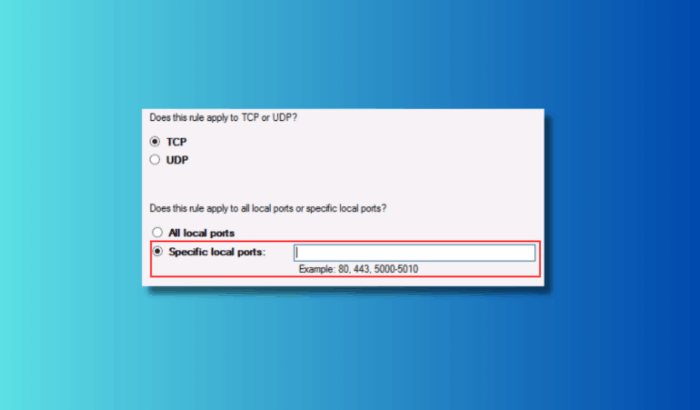

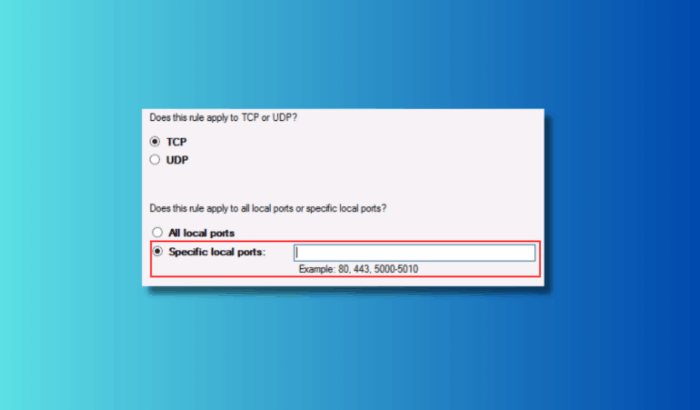

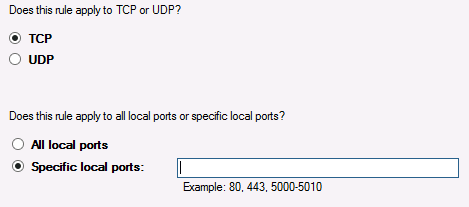

- Выберите TCP или UDP и укажите конкретный номер порта (или диапазон).

- Выберите Разрешить подключение и нажмите Далее.

- Примените правило к нужным профилям: Домен, Частный, Публичный.

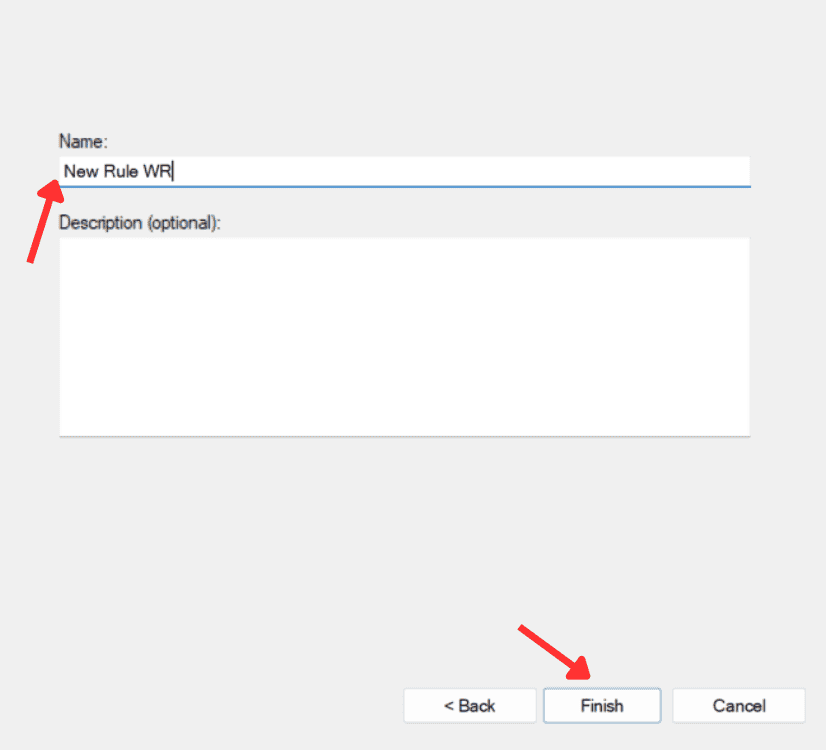

- Дайте правилу понятное имя (латиница не обязательна) и нажмите Готово.

Important: После создания правила проверьте, что само приложение слушает на этом порту и что сетевой уровень (маршрутизаторы/файрволы на уровне облака) не блокирует трафик.

Альтернативный подход: PowerShell

PowerShell позволяет автоматизировать и реплицировать правила на множестве серверов. Пример команды для открытия TCP-порта 1433:

New-NetFirewallRule -DisplayName "Allow TCP 1433" -Direction Inbound -Protocol TCP -LocalPort 1433 -Action Allow -Profile Domain,PrivateЧтобы удалить правило по имени:

Remove-NetFirewallRule -DisplayName "Allow TCP 1433"Совет: используйте склоняемые имена правил с префиксом приложения и средой, например AppX-Prod-Allow-1433.

Безопасность и рекомендации

- Принцип наименьших привилегий: открывайте только те порты, которые действительно нужны.

- Ограничьте профиль: для публичных серверов избегайте применения правила к профилю Public, если можно настроить Domain/Private.

- Ограничьте источники по IP: в свойствах правила можно указать список удалённых IP-адресов или подсетей, которым разрешён доступ.

- Логирование: включите аудит и просматривайте логи брандмауэра при подозрениях на несанкционированный доступ.

Важно: открытие порта не эквивалентно безопасной публикации сервиса. Убедитесь, что сам сервис обновлён и настроен безопасно.

Когда не стоит открывать порт

- Если можно организовать VPN или прокси, лучше позволить доступ через защищённый туннель.

- Если сервис не поддерживает шифрование и будет доступен в публичной сети, рассмотрите использование TLS/SSL или ограничение доступа по сети.

Чек-листы по ролям

Администратор сети:

- Проверил, что приложение слушает на указанном порту (netstat, Get-NetTCPConnection).

- Проверил правила брандмауэра на сервере и на внешних FW/маршрутизаторах.

- Добавил ограничение по IP, если возможно.

Системный администратор приложения:

- Убедился в корректной конфигурации сервиса и обновлениях.

- Включил шифрование/аутентификацию и протестировал подключение.

Операционная команда:

- Добавила правило в документацию и систему конфигурации.

- Указала критерии приёмки и тесты (ниже).

Критерии приёмки

- Сервис отвечает на запросы с разрешённых IP-адресов через заданный порт.

- Порты, не перечисленные в документе, закрыты или ограничены.

- Логи брандмауэра показывают ожидаемые соединения и отсутствие аномалий.

Мини-методология для массового развёртывания

- Определите список портов и назначение для каждой среды (dev/stage/prod).

- Создайте шаблон PowerShell с именованием и метаданными правил.

- Запустите в тестовой среде и выполните сценарии приёмки.

- Разверните в продуктив с постепенным мониторингом.

Примеры и сценарии

- Открыть порт 80 и 443 для веб-сервера: создайте два правил (TCP 80, TCP 443) и укажите ограничение по IP, если не нужен публичный доступ.

- Открыть порт 22 для SSH: если сервер в DMZ, используйте ограничение по IP и рассмотрите смену порта по умолчанию.

- Открыть порт 8080 для внутреннего веб-приложения: примените правило только к профилю Private.

Частые ошибки и как их избежать

- Открытие диапазона портов без необходимости — увеличивает поверхность атаки.

- Неправильное применение профиля Public для серверов, которые должны быть доступны только внутри сети.

- Отсутствие проверки слушающего процесса — порт может быть разрешён, но приложение не привязано к нему.

FAQ

Как открыть порт в Windows Server?

Перейдите в Брандмауэр Защитника Windows, создайте новое входящее правило типа Порт, укажите TCP/UDP и номер порта, выберите Разрешить и примените к нужным профилям. Сохраните правило.

Как открыть порты 80 и 443 на Windows Server?

Создайте два отдельный правила (TCP 80 и TCP 443), разрешите подключение и при необходимости ограничьте доступ по IP и профилям.

Как открыть порт 1433 в Windows Server?

Создайте входящее правило TCP с портом 1433. При использовании SQL Server рекомендуется дополнительно ограничить доступ по IP и использовать шифрование.

Как открыть порт 22 в Windows Server?

Добавьте входящее правило TCP для порта 22 и примените ограничения по IP/профилям. Для повышения безопасности рассмотрите использование ключей SSH и ограничение авторизаций.

Как открыть порт 8080 в Windows Server?

Для порта 8080 создайте входящее TCP-правило и примените его для нужного профиля. Для внутренних приложений используйте профиль Частный.

Сводка

Открытие порта в Windows Server — простая операция, но требующая дисциплины. Всегда применяйте принцип наименьших привилегий, используйте ограничения по профилям и IP, документируйте правила, и там где возможно — автоматизируйте через PowerShell. Это снизит риски и облегчит сопровождение.

Note: Перед открытием порта проверяйте сетевые политики выше уровня сервера (облачные правила, маршрутизаторы) — часто именно там происходит блокировка трафика.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone