Установка и настройка Tripwire (Host-based IDS) на Ubuntu 16.04

TL;DR

Tripwire — бесплатная и открытая система обнаружения вторжений на основе хоста (Host-based IDS). В этой статье показано, как установить и настроить Tripwire на Ubuntu 16.04: от установки пакета и создания ключей до правок политики, добавления собственного правила для веб-контента, проверки целостности, настройки уведомлений по e‑mail и автозапуска проверки через cron. Также добавлены рекомендации по отладке, сценарии тестирования и чек-листы для ролей.

Tripwire — это инструмент для мониторинга и оповещений о изменениях файлов в системе. Он создаёт зашифрованный снимок политик и контрольных сумм файлов, и при последующих проверках уведомляет об изменениях: добавлении, удалении или модификации файлов и директорий. Tripwire полезен для защиты серверов, веб-сайтов и критичных конфигураций.

Краткое определение: Tripwire — HIDS (Host-based Intrusion Detection System), отслеживающий изменения файловой системы и конфигураций.

В этой статье вы найдёте подробную пошаговую инструкцию для Ubuntu 16.04, советы по отладке, примеры правил, шаблоны для автоматизации и рекомендации по безопасности.

Важно: все команды в статье предполагают привилегии root или sudo.

Что мы сделаем

- Установим Tripwire из репозитория Ubuntu

- Создадим и отредактируем политику (twpol.txt)

- Инициализируем и проверим базу Tripwire

- Добавим собственный набор правил для сайтов (например, /var/www)

- Настроим уведомления по e‑mail и cron для регулярных проверок

Требования

- Сервер на Ubuntu 16.04

- Привилегии root (sudo)

- Любой установленный MTA для отправки почты (в статье используется Postfix, устанавливается при установке пакета)

Шаг 1 — установка Tripwire

Пакет Tripwire доступен в официальных репозиториях Ubuntu 16.04. Обновите списки пакетов и установите:

sudo apt update

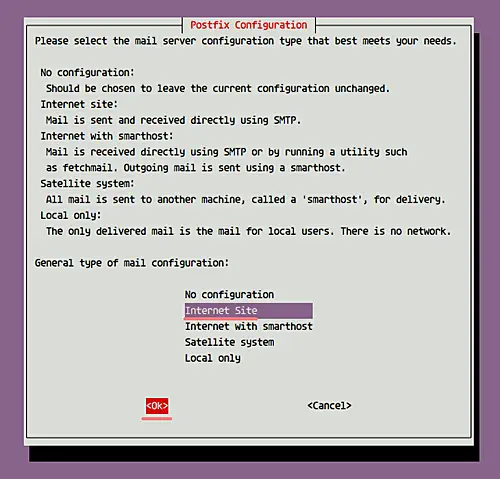

sudo apt install -y tripwireВо время установки будет предложено настроить Postfix для отправки почты. Для простоты выберите «Internet Site» и подтвердите «OK», если сервер должен отправлять уведомления напрямую.

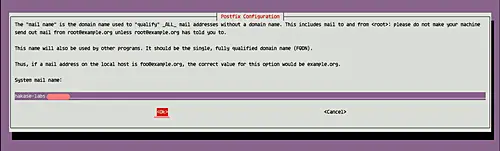

При запросе имени почтовой системы оставьте значение по умолчанию и нажмите OK.

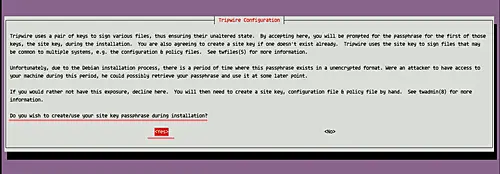

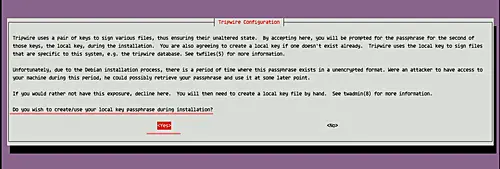

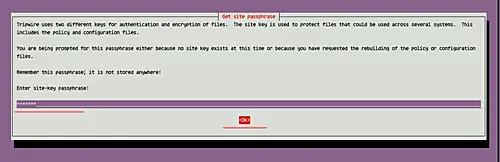

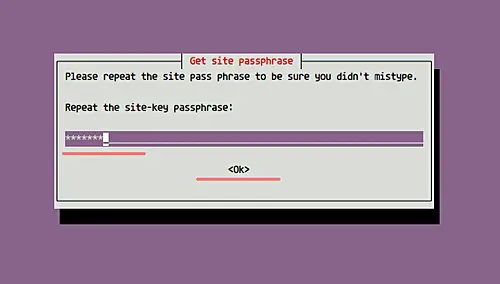

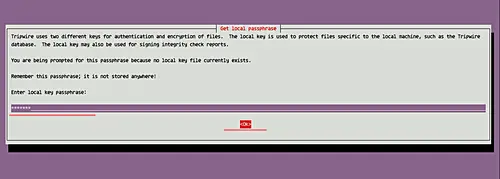

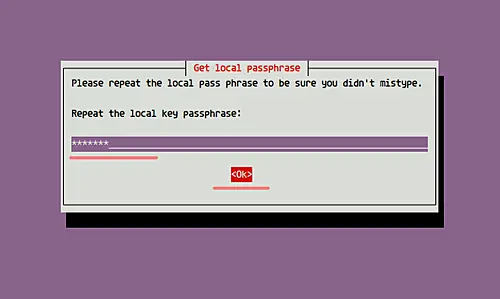

Во время установки Tripwire создаст два ключа: site-key и local-key. Когда установщик предложит создать site-key и local-key — выберите Yes и задайте надёжные пароли (passphrase).

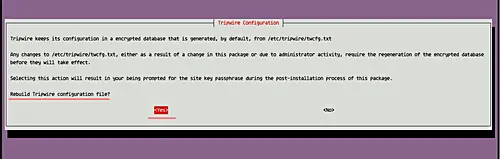

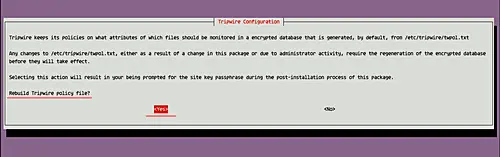

Также выберите опции Rebuild Tripwire Configuration и Rebuild Tripwire Policy — по умолчанию ответьте Yes.

При вводе passphrase для site-key и local-key аккуратно запомните или сохраните их в безопасном хранилище — без них вы не сможете перегенерировать политику или базу.

После завершения установки Tripwire будет готов к дальнейшей настройке.

Шаг 2 — настройка политики Tripwire для Ubuntu

Конфигурация Tripwire находится в /etc/tripwire. Политика определяется в текстовом файле twpol.txt; это читаемый файл, из которого затем генерируется зашифрованная политика.

Первый запуск инициализации базы Tripwire:

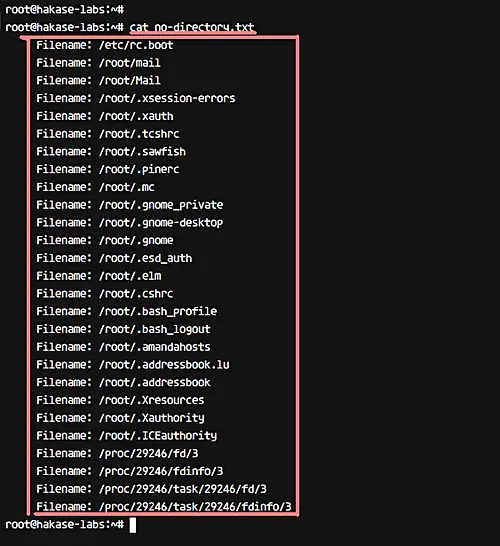

sudo tripwire --initВас попросят ввести passphrase local-key. Если при инициализации вы получите ошибку “No such directory” или аналогичную, значит в политике есть ссылки на несуществующие файлы/директории. Нужно отредактировать twpol.txt и исключить (закомментировать) проблемные пути.

Чтобы получить список путей, которые Tripwire не нашёл, выполните:

sudo sh -c "tripwire --check | grep Filename > no-directory.txt"

cat no-directory.txt

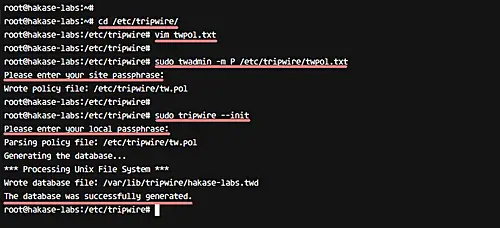

Далее отредактируйте /etc/tripwire/twpol.txt (например, через vim или nano):

cd /etc/tripwire/

sudo vim twpol.txtНиже приведены рекомендуемые изменения — комментирование некоторых динамических директорий, которые постоянно меняются при загрузке системы и могут вызывать ложные срабатывания.

- В блоке Boot Scripts закомментируйте /etc/rc.boot, если такой директории нет на вашей системе:

(

rulename = "Boot Scripts",

severity = $(SIG_HI)

)

{

/etc/init.d -> $(SEC_BIN) ;

#/etc/rc.boot -> $(SEC_BIN) ;

/etc/rcS.d -> $(SEC_BIN) ;- В блоке System Boot Changes закомментируйте временные директории /var/run и /var/lock:

(

rulename = "System boot changes",

severity = $(SIG_HI)

)

{

#/var/lock -> $(SEC_CONFIG) ;

#/var/run -> $(SEC_CONFIG) ; # daemon PIDs

/var/log -> $(SEC_CONFIG) ;- В блоке Root config files оставьте мониторинг важных файлов, но закомментируйте шумные и неактуальные записи:

(

rulename = "Root config files",

severity = 100

)

{

/root -> $(SEC_CRIT) ; # Catch all additions to /root

#/root/mail -> $(SEC_CONFIG) ;

/root/.bashrc -> $(SEC_CONFIG) ;

/root/.bash_history -> $(SEC_CONFIG) ;

#/root/.Xauthority -> $(SEC_CONFIG) -i ; # Changes Inode number on login- В блоке Devices & Kernel information исключите /proc как целиком, но добавьте нужные статические файлы /proc/*, которые полезно мониторить:

(

rulename = "Devices & Kernel information",

severity = $(SIG_HI),

)

{

/dev -> $(Device) ;

/dev/pts -> $(Device);

/dev/shm -> $(Device);

/dev/hugepages -> $(Device);

/dev/mqueue -> $(Device);

#/proc -> $(Device) ;

/proc/devices -> $(Device) ;

/proc/net -> $(Device) ;

/proc/tty -> $(Device) ;

/proc/cpuinfo -> $(Device) ;

/proc/modules -> $(Device) ;

/proc/mounts -> $(Device) ;

/proc/meminfo -> $(Device) ;

}Сохраните изменения и выйдите.

После редактирования нужно пересобрать зашифрованную политику:

sudo twadmin -m P /etc/tripwire/twpol.txtВас попросят ввести passphrase site-key; введите его и подтвердите. Затем заново инициализируйте базу:

sudo tripwire --initВведите passphrase local-key. Если ошибок нет — инициализация прошла успешно.

Теперь политика Tripwire настроена для вашей системы Ubuntu.

Шаг 3 — проверка целостности системных файлов

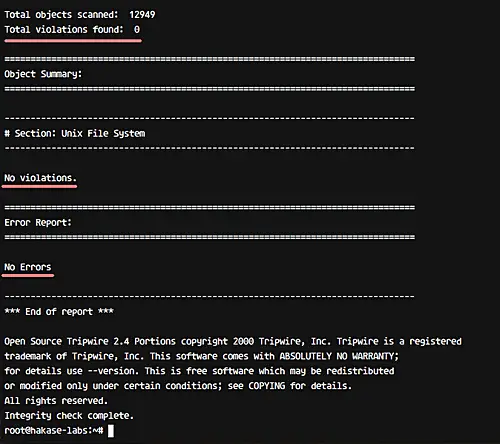

После установки и инициализации можно запускать проверку целостности вручную:

sudo tripwire --checkОжидаемый результат при чистой системе: “No Violation” и “No Error”.

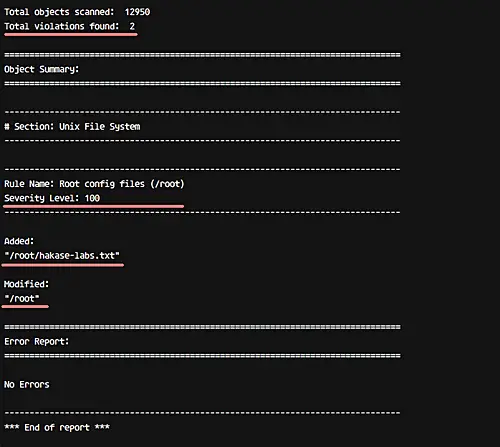

Для отработки уведомлений создадим тестовый файл в домашней директории и запустим повторную проверку:

cd ~/

touch hakase-labs.txt

sudo tripwire --checkTripwire должен зафиксировать добавление файла и изменение родительской директории как нарушение политики.

Если вы видите нарушения, Tripwire покажет краткий отчёт (тип нарушения, путь и какая часть метаданных/контента изменилась).

Шаг 4 — добавление нового правила в политику Tripwire

Чтобы отслеживать файлы веб-сайта, удобно добавить отдельный ruleset для каталога /var/www. В примере ниже мы запретим любые изменения и пометим их как критические (SEC_CRIT).

Отредактируйте конфигурацию:

cd /etc/tripwire/

sudo vim twpol.txtДобавьте в конец файла блок правил для WordPress/веб:

# Ruleset for Wordpress

(

rulename = "Wordpress Ruleset",

severity= $(SIG_HI)

)

{

/var/www -> $(SEC_CRIT);

}Сохраните изменения, пересоберите политику и реинициализируйте базу:

sudo twadmin -m P /etc/tripwire/twpol.txt

sudo tripwire --initВведите site-key и local-key по запросу.

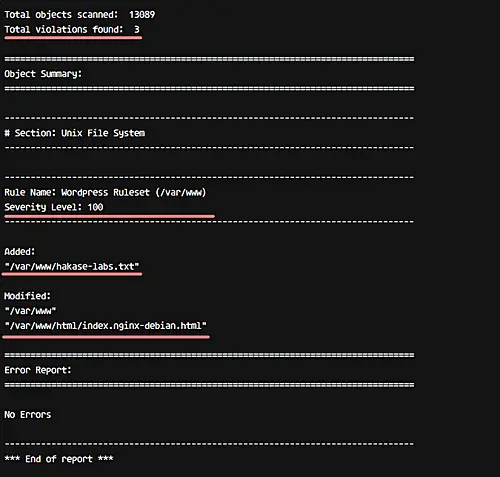

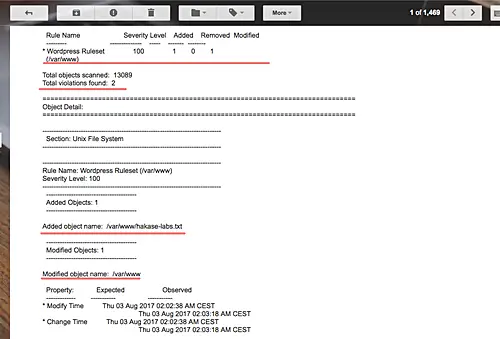

После этого протестируйте правило: создайте файл в /var/www и измените index:

cd /var/www/

touch hakase-labs.txt

printf "Hakase-labs Tutorial

" > html/index.nginx-debian.html

sudo tripwire --checkTripwire должен показать нарушения с высокой важностью (severity 100 или SIG_HI).

Шаг 5 — уведомления и автоматизация (email + cron)

Tripwire поддерживает отправку почтовых отчётов. В конфигурации twpol.txt можно указывать адреса для отправки через параметр emailto.

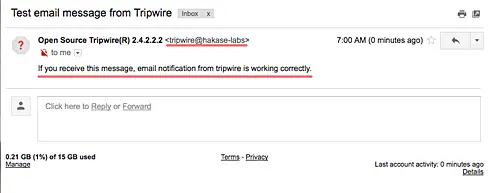

Сначала проверьте тестовую отправку:

tripwire --test --email [email protected]Проверьте почтовый ящик на наличие тестового сообщения, чтобы убедиться, что MTA функционирует.

Чтобы включить отправку уведомлений для вашего ruleset, добавьте emailto в блок правила:

# Rules for Web-app

(

rulename = "Wordpress Rule",

severity = $(SIG_HI),

emailto = [email protected]

)После редактирования пересоберите политику и реинициализируйте базу:

sudo twadmin -m P /etc/tripwire/twpol.txt

sudo tripwire --initТеперь можно запускать проверку и отправлять отчёт вручную:

sudo tripwire --check --email-reportЕсли вы получите почтовый отчёт — интеграция работает.

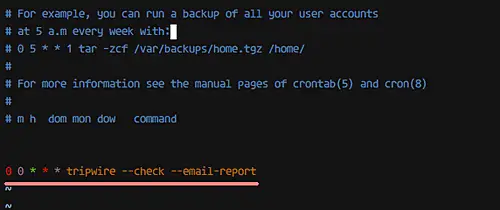

Для автоматизации создайте cron‑задание от root, например ежедневно в полночь:

sudo crontab -e -u root

# В crontab добавьте строку

0 0 * * * /usr/bin/tripwire --check --email-reportПерезапустите cron, чтобы убедиться, что сервис работает:

sudo systemctl restart cron

После этого Tripwire будет автоматически проверять систему ежедневно и отправлять отчёты на указанный e‑mail.

Отладка и распространённые проблемы

- Ошибка “No such directory”: проверьте вывод tripwire –check и исключите отсутствующие пути из twpol.txt либо создайте отсутствующие директории при необходимости.

- Ложные срабатывания из‑за временных файлов (PID, socket, /proc): закомментируйте соответствующие пути в twpol.txt.

- Проблемы с почтой: проверьте работу MTA (postfix/mail.log). Для теста используйте sendmail/ssmtp или внешние SMTP через relay.

- Забыт passphrase: если потерян site-key или local-key, восстановление зашифрованных политик/базы невозможно без резервной копии. Всегда храните ключи в защищённом хранилище.

Important: перед массовыми изменениями (например, обновлениями ПО/развёртыванием) отключите e‑mail или поставьте систему в maintenance mode, чтобы избежать лавины уведомлений.

Рекомендации по безопасности и устойчивости

- Храните site-key и local-key в отдельном защищённом хранилище (например, HashiCorp Vault, GPG‑защищённый файл или аппаратный HSM).

- Делайте резервные копии /etc/tripwire/twpol.txt и сгенерированной политики (.twd) — храните копии вне целевой хост-системы.

- Ограничьте доступ к файлам Tripwire (chown root:root и права 600/640 там, где нужно).

- Интегрируйте отчёты Tripwire с SIEM/лог‑агрегатором (rsyslog, syslog-ng, Filebeat) для централизованного мониторинга.

Когда Tripwire может не подойти (ограничения)

- Для мониторинга целостности большого количества динамичных файлов (например, TMP или быстро меняющиеся логи) Tripwire потребует тонкой настройки, иначе будет много ложных срабатываний.

- Tripwire не заменяет сетевые IDS/IPS (например Snort или Suricata) — он отслеживает только состояние файловой системы и метаданных на хосте.

- На современных контейнеризированных платформах (Docker, Kubernetes) Tripwire традиционно сложнее внедрять на уровне образов; там лучше использовать инструменты для сканирования образов и runtime‑мониторинга, интегрированные с кластером.

Дополнительно: методология внедрения мониторинга целостности (мини‑метод)

- Оценка: инвентаризация критичных директорий и файлов (config, веб, /etc, /root).

- Тестирование: создайте тестовую VM, установите Tripwire, отфильтруйте динамичные пути.

- Политика: нарисуйте правила (rulename, severity, emailto) для каждой группы ресурсов.

- Развёртывание: применяйте политику на продакшн, сначала мониторинг без оповещений, затем включите e‑mail.

- Обучение: подготовьте инструкции для операторов, как реагировать на уведомления.

Ролевые чек-листы

Администратор (внедрение):

- Создать резервную копию twpol.txt и зашифрованной политики

- Сгенерировать и безопасно сохранить site-key и local-key

- Провести тестовые проверки на стенде

- Настроить cron и e‑mail уведомления

Оператор/Analyst (операция):

- Проверить входящие уведомления Tripwire

- Оценить изменение: ложное срабатывание или инцидент

- По инциденту — собрать артефакты: вывод tripwire, даты/время, лог-снимки

- При необходимости инициировать инцидент‑плейбук и откат изменений

Разработчик/DevOps:

- Уведомить о планируемых изменениях (deployment), чтобы избежать лишних тревог

- Включить в CI проверку целостности для артефактов (при необходимости)

Playbook: базовый план реагирования на уведомление Tripwire

- Получили e‑mail/уведомление — открыть отчёт и идентифицировать путь(ы).

- Проверить время изменения и сопоставить с развертываниями/cron‑задачами.

- Если изменение ожидаемо — принять и зафиксировать (обновить базу Tripwire через –update, если необходимо).

- Если изменение неожиданно — заблокировать/изолировать сервис, собрать логи и контрольные суммы файлов, просканировать систему антивирусом/руткит‑сканером.

- При подтверждённом компромиссе — выполнить откат из резервной копии, сменить ключи/пароли, заполнить инцидент‑репорт.

Тестовые сценарии и критерии приёмки

Критерии приёмки:

- Tripwire корректно инициализируется без ошибок после twadmin и tripwire –init

- При тестовом добавлении файла в /var/www создание фиксируется как нарушение

- При изменении index.html фиксируется изменение контента и метаданных

- E‑mail отчёты доставляются на указанный адрес

- Cron‑задача запускается согласно расписанию и отправляет отчёты

Тесты:

- Добавить/удалить/изменить файл в контролируемой директории и проверить отчёт

- Изменить файл вне правила и убедиться, что он либо не отслеживается, либо отмечен соотв. уровнем

- Проверить реакцию на отсутствие директорий, исключённые в twpol.txt

Мини‑глоссарий (1 строка)

- HIDS — система обнаружения вторжений на хосте; мониторит целостность файлов и конфигураций.

- twpol.txt — текстовый исходник политики Tripwire.

- site-key/local-key — криптографические ключи для подписи/шифрования политики и базы.

- twadmin — утилита для управления политикой Tripwire.

Альтернативы Tripwire и когда их рассмотреть

- AIDE — альтернатива с открытым исходным кодом для проверки целостности файлов; проще в настройке для некоторых сценариев.

- OSSEC/Wazuh — HIDS с агентом и возможностями корреляции, лог‑сборки и интеграции с SIEM.

- Tripwire Enterprise — коммерческая версия с централизованным управлением и поддержкой.

Выбор зависит от масштаба: для одиночных серверов Tripwire/AIDE подойдут; для централизованного управления и корреляции логов — OSSEC/Wazuh или коммерческие решения.

Решение для контейнеров и облака

В контейнеризированных средах предпочитайте интеграцию сканирования образов (например, Clair, Trivy) и runtime‑решения для узлов. Tripwire полезен на уровне хоста (node) для контроля файловой системы, но в Kubernetes есть свои практики для политик и отката.

Быстрые советы (cheat sheet)

- Пересобрать политику: sudo twadmin -m P /etc/tripwire/twpol.txt

- Инициализировать базу: sudo tripwire –init

- Выполнить проверку: sudo tripwire –check

- Отправить отчёт по e‑mail вручную: sudo tripwire –check –email-report

- Тестовая отправка почты: tripwire –test –email [email protected]

Краткое резюме

Tripwire — надёжный инструмент для локального мониторинга целостности файлов на хосте. На Ubuntu 16.04 его легко установить из репозитория, но нужна корректная настройка политики, чтобы избежать ложных срабатываний. Рекомендуется безопасно хранить ключи, тестировать правила на стенде и интегрировать уведомления в ежедневный рабочий процесс.

Основные шаги: установить пакет, создать ключи, отредактировать twpol.txt (исключить динамические пути), пересобрать политику через twadmin, инициализировать базу, протестировать и настроить email/cron.

Спасибо за внимание — используйте Tripwire как часть многоуровневой стратегии защиты системы.

Полезные ссылки

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone