Как настроить VPN в Windows 11

Важно: Windows 11 включает клиент VPN, но не предоставляет VPN-сервера. Для работы нужна учётная запись у VPN-провайдера или доступ к вашему серверу.

Краткий обзор

Windows 11 имеет встроенный клиент VPN. Он поддерживает общие типы туннелей (IKEv2, L2TP/IPsec, SSTP, PPTP — PPTP не рекомендуется из-за слабой безопасности). Клиент требует ручной настройки адреса сервера, метода аутентификации и, при необходимости, ключей/сертификатов.

Ниже — пошаговые инструкции и дополнительные материалы: диагностика, продвинутые параметры, сценарии использования, шаблоны команд и контрольные списки.

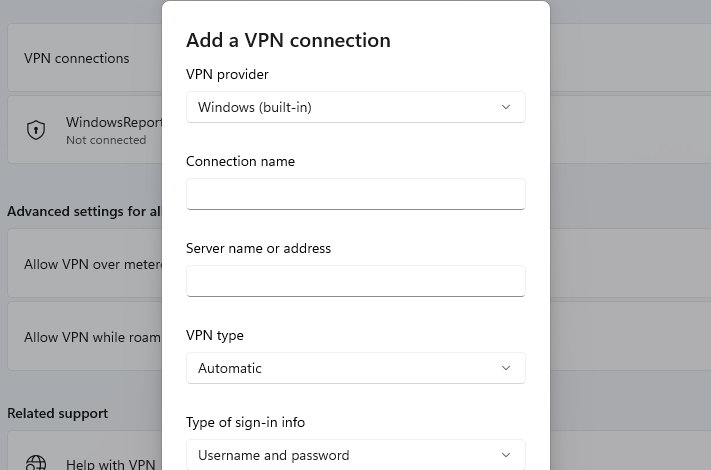

Как настроить подключение VPN через «Параметры»

- Нажмите клавишу Windows + I.

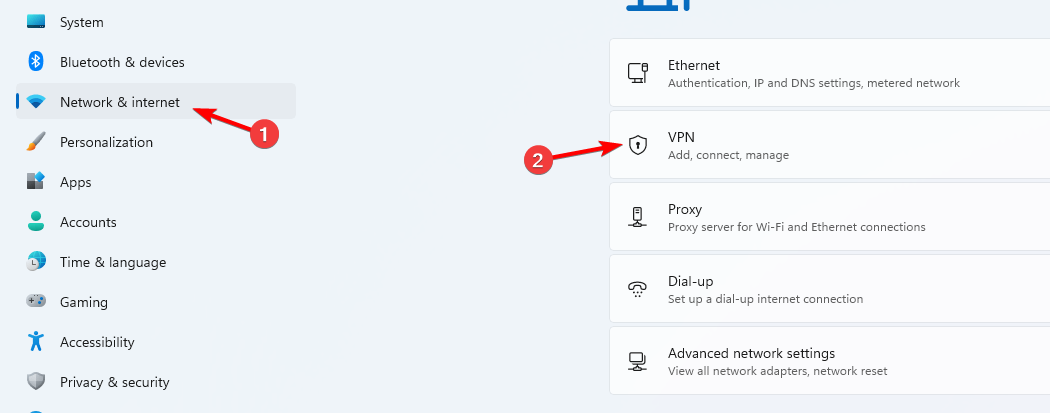

- В левом меню выберите «Network & internet», затем в правой панели — VPN.

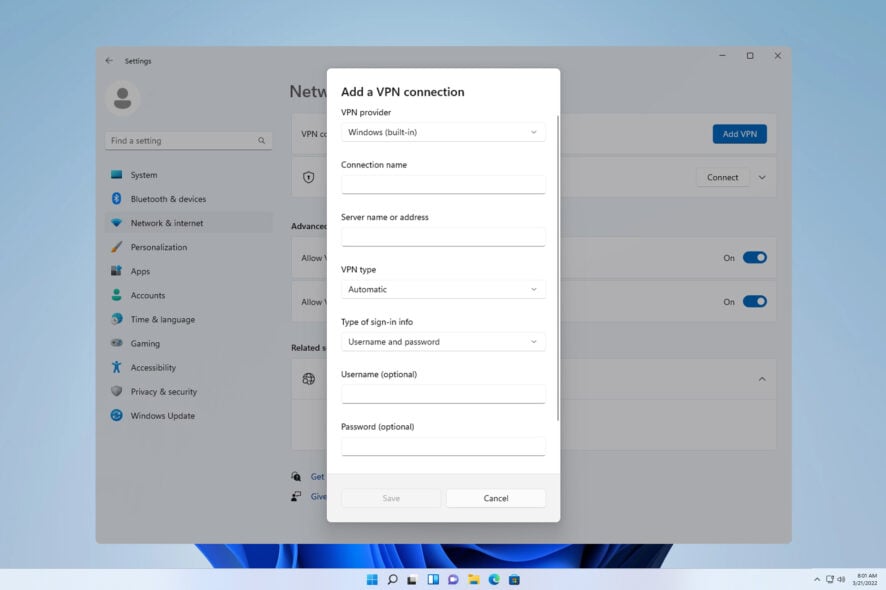

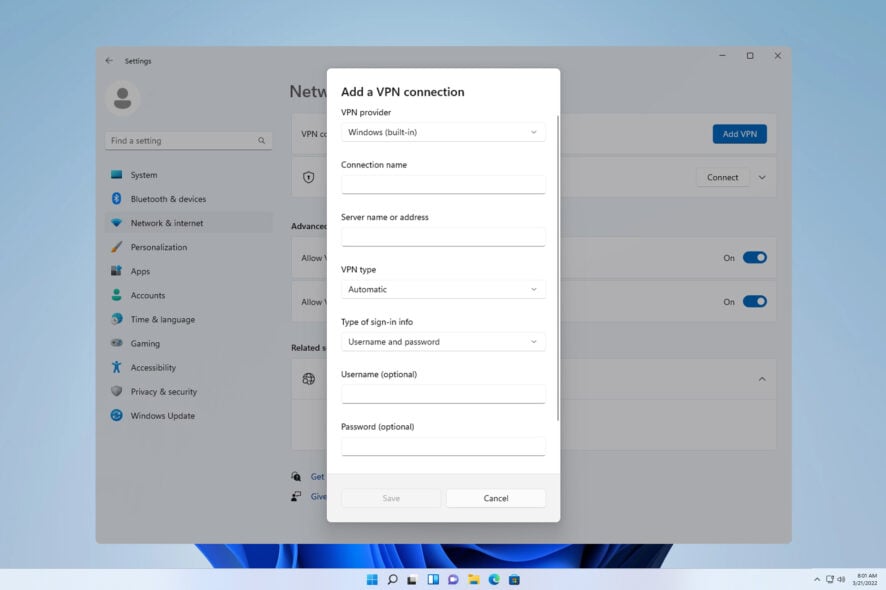

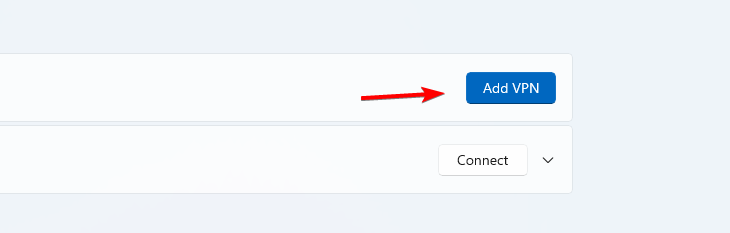

- Нажмите Add VPN для ручной настройки.

- Заполните поля: «VPN provider» — обычно Windows (built-in), «Connection name» — любое имя, «Server name or address» — адрес сервера вашего провайдера, «VPN type» — IKEv2 / L2TP/IPsec / SSTP / PPTP, «Type of sign-in info» — логин/пароль, сертификат или предварительно согласованный ключ (PSK). Затем нажмите Save.

- При необходимости откройте параметры созданного подключения и настройте дополнительные опции (например, автоматическое повторное подключение).

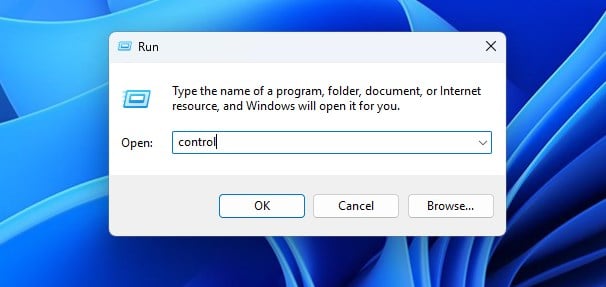

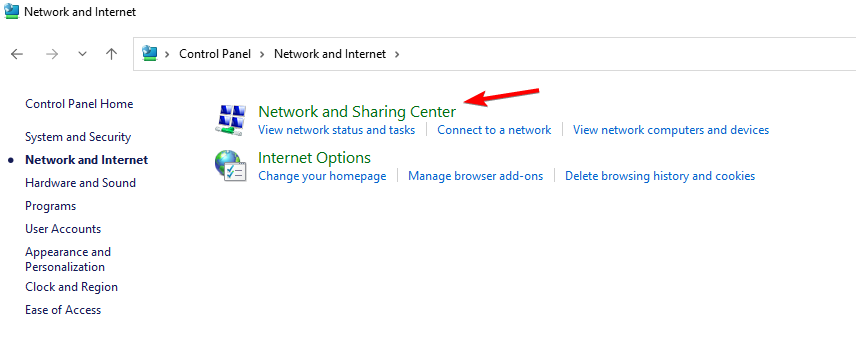

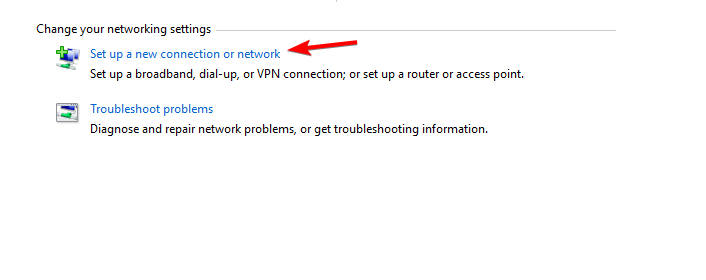

Как настроить подключение VPN через «Панель управления» (Control Panel)

- Нажмите Windows + R, введите control, нажмите Enter.

- Откройте Network and Sharing Center.

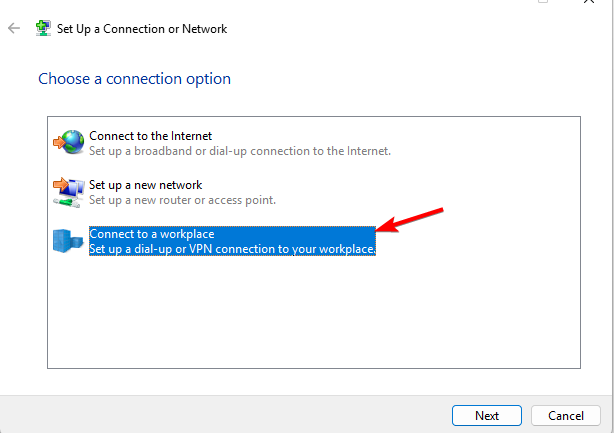

- Нажмите Set up a new connection or network.

- Выберите Connect to a workspace.

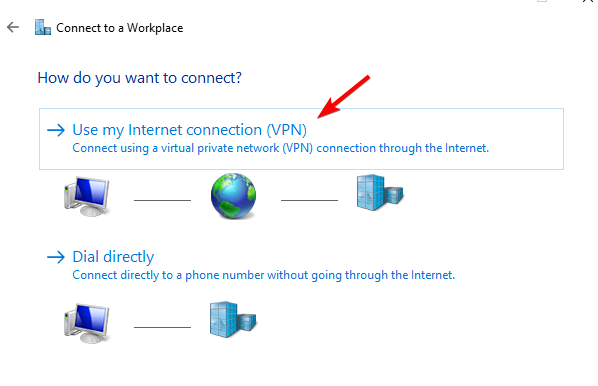

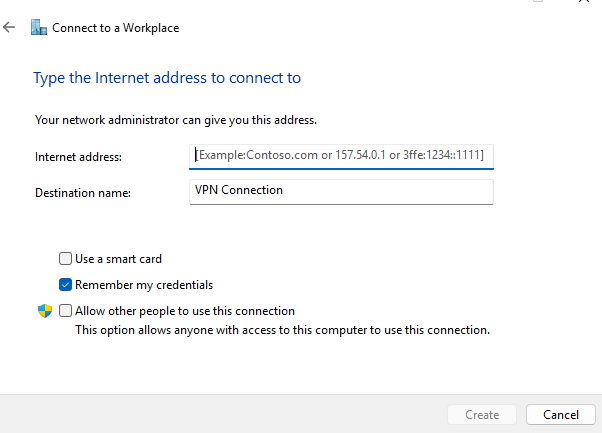

- Выберите Use my Internet connection (VPN) и заполните данные удаленной сети.

- Нажмите Create для сохранения профиля.

Как подключиться к VPN

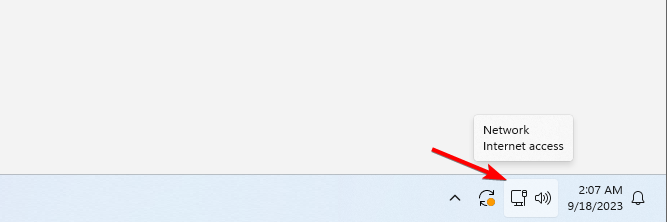

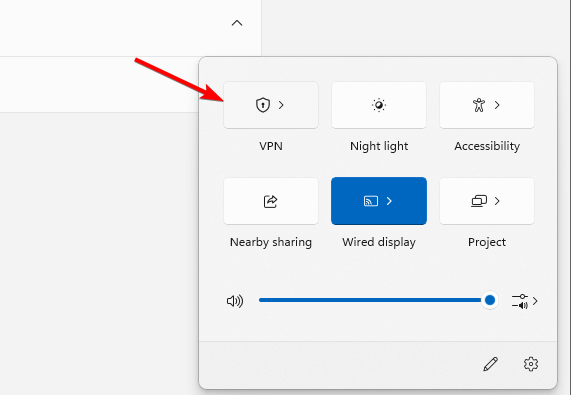

- Нажмите значок сети в правом нижнем углу панели задач.

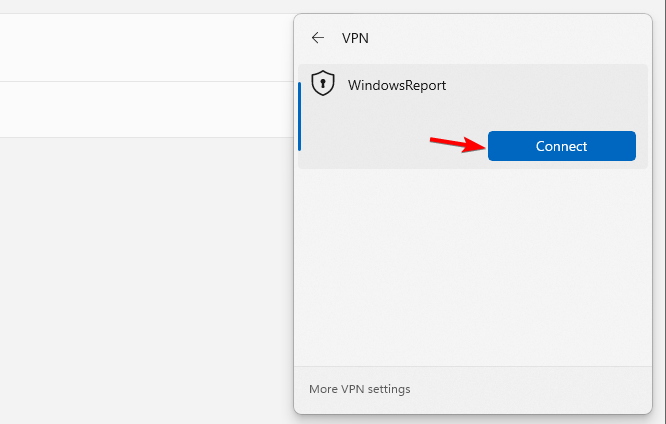

- Выберите VPN.

- Выберите созданное подключение и нажмите Connect.

- Чтобы отключиться, повторите те же шаги и нажмите Disconnect.

Что означают основные поля при настройке

- Server name or address — адрес VPN-сервера (IP или домен). Проверяйте, что адрес совпадает с тем, что дал провайдер.

- VPN type — протокол туннелирования. IKEv2 и SSTP обычно безопаснее; L2TP/IPsec подходит при наличии PSK или сертификатов. PPTP небезопасен и устарел.

- Type of sign-in info — способ аутентификации: Username and password, Smart card, One-time password, Certificate.

- Advanced settings (в сетевых свойствах адаптера) — маршрут по умолчанию, DNS и статические маршруты.

Продвинутые настройки и варианты маршрутизации

- Полный туннель vs split-tunnel: чтобы весь трафик шел через VPN, откройте свойства IPv4 > Advanced и включите «Use default gateway on remote network». Отключение этой опции позволяет использовать split-tunneling (часть трафика по локальной сети).

- DNS: задавайте DNS сервера провайдера в свойствах VPN-адаптера, чтобы избежать утечек DNS.

- Статические маршруты: используйте команду route add для создания специфичных маршрутов через VPN-интерфейс.

- Сертификаты: для IKEv2 и L2TP/IPsec с сертификатами убедитесь, что корневой сертификат установлен в хранилище компьютера.

Быстрая диагностика и распространённые ошибки

- Нельзя подключиться: проверьте адрес сервера, логин/пароль, тип VPN (протокол) и соответствие настроек у провайдера.

- Ошибка аутентификации: проверьте учётные данные и правильный способ входа (PSK vs сертификат).

- Неправильная маршрутизация: проверьте опцию «Use default gateway on remote network» и таблицу маршрутов (route print).

- Блокировка файрволом: временно отключите сторонний файрвол или добавьте исключение для VPN.

- Адаптер не появляется: в диспетчере устройств проверьте WAN Miniport (IKEv2/L2TP/etc.), переустановите сетевые адаптеры.

Когда встроенный клиент не подходит

- Вам нужен удобный автоматический выбор сервера, kill switch, встроенный DNS-фикс или мультихоп — используйте проверенные сторонние клиенты (ExpressVPN, NordVPN, Surfshark и др.).

- Нужны расширенные политики для множества пользователей — лучше централизованное решение (RADIUS/AD + групповая политика или MDM).

Альтернативные подходы

- Браузерные VPN/расширения — подходят для защиты трафика браузера, но не системного трафика.

- Сторонние клиенты провайдера — обычно проще в настройке и с дополнительными функциями (kill switch, автоматический выбор протокола).

- Собственный VPN-сервер (WireGuard, OpenVPN, strongSwan) — полный контроль, но требует навыков администрирования.

Чек-листы

Чек-лист для обычного пользователя

- Получил адрес сервера и учётные данные от провайдера.

- Создал подключение через «Параметры» или «Панель управления».

- Подключился и проверил IP через сервис проверки IP.

- Проверил DNS-утечки (через онлайн-сервисы) и доступ к необходимым ресурсам.

Чек-лист для администратора (один ПК)

- Подтвердил требования безопасности (протоколы, сертификаты).

- Проверил файрвол и правила NAT/портов на сервере.

- Настроил журналы/аудит соединений.

- Протестировал отказоустойчивость и восстановление соединения.

Шаблон SOP для массового развёртывания

- Подготовить конфигурационный профиль (сервер, тип туннеля, DNS).

- Развернуть профиль через MDM или групповые политики.

- Проверить подключение на выборочных устройствах.

- Документировать инструкции для пользователей и план отката.

Пример PowerShell-команды для быстрого добавления подключения

Add-VpnConnection -Name "WorkVPN" -ServerAddress "vpn.example.com" -TunnelType IKEv2 -EncryptionLevel Required -AuthenticationMethod Eap -RememberCredential -Force(Опции подбираются под вашу инфраструктуру; перед запуском проверьте параметры у провайдера.)

Критерии приёмки

- Устройство устанавливает VPN-соединение успешно в течение 30 секунд.

- Весь трафик (при полном туннеле) уходит через VPN: внешний IP совпадает с IP VPN-проекта.

- Нет DNS-утечек: DNS-запросы идут через VPN-сервер.

- Приложения, требующие внутренней сети, имеют доступ (при необходимости).

Проблемные случаи и когда это не сработает

- Неправильный или просроченный сертификат — подключение не установится.

- Нестабильная интернет-сеть у клиента — сессии будут рваться.

- Ограничения со стороны провайдера доступа или корпоративные прокси могут блокировать VPN-протоколы.

Конфиденциальность и соответствие (GDPR и общие замечания)

При использовании стороннего провайдера VPN ваши запросы могут логироваться. Прочитайте политику конфиденциальности провайдера, чтобы понять, какие данные сохраняются (логины, метаданные, временные штампы). Для корпоративных сценариев предпочтительна собственная инфраструктура или провайдер с контрактными обязательствами по обработке персональных данных.

Короткое объявление (100–200 слов)

Нужна безопасная удалённая работа в Windows 11? Вы можете настроить встроенный клиент VPN вручную: через «Параметры» или через «Панель управления». Для этого достаточно адреса сервера и учётных данных от провайдера. В статье описаны шаги создания подключения, варианты протоколов, продвинутые настройки маршрутизации и DNS, а также советы по диагностике. Администраторам предложены чек-листы и пример PowerShell-команды для массовой установки. Если встроенного клиента недостаточно (например, нужен kill switch или автоматическая смена серверов), рассмотрите сторонние VPN-клиенты или собственный сервер на базе WireGuard/OpenVPN.

Краткое резюме

- Windows 11 включает клиент VPN, но нужен внешний сервер или провайдер.

- Настройка возможна через «Параметры» и «Панель управления» за несколько минут.

- Проверьте протокол, DNS и маршрутизацию, чтобы избежать утечек трафика.

- Для массовой развёртки используйте MDM/GPO или PowerShell.

Спасибо, что прочитали. Если нужно, сделаю пошаговый чек-лист в формате PDF или подготовлю PowerShell-скрипт для вашей сети.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone