Должен ли S3 бакет быть публичным и как настроить доступ

Кратко: публичный S3‑бакет обычно не нужен и несёт риски. Используйте публичный доступ только для статического веб‑хостинга или ненужной приватности, а для остального применяйте IAM‑роли, подписанные URL или CDN перед бакетом.

Быстрые ссылки

- Должен ли бакет S3 быть публичным?

- Настройка публичного доступа

- Предоставление доступа на уровне всего бакета

В целом часто требуется, чтобы некоторые объекты в бакете S3 были доступны публично для загрузки или просмотра. Однако способы сделать это различаются и имеют разные риски безопасности.

Когда стоит и когда не стоит делать бакет публичным

Короткий ответ: чаще всего не стоит, особенно если в бакете есть конфиденциальные данные. Лучше иметь фронтенд‑API или сервер, который обрабатывает аутентификацию и выдаёт только нужные данные.

Когда публичный бакет уместен:

- Вы хостите статический веб‑сайт (HTML/CSS/JS, изображения, видео), и все объекты должны быть доступны в интернете.

- Вам нужно раздавать статические медиа (изображения, записи) без сложной аутентификации.

Когда публичный бакет неуместен:

- Хранение личных данных, ключей, резервных копий баз данных, логов с PII.

- Когда требуется аудит и контроль доступа на уровне пользователей.

Важно: никогда не включайте публичную запись (public write) без очень очевидных причин. Публичная запись даёт любому право загружать, удалять или заполнять бакет большими объёмами данных — это риск финансовых и операционных потерь.

Альтернативы полному публичному доступу

- Подписанные URL (Presigned URLs) — дают временный доступ к конкретному объекту.

- CloudFront + OAI/Origin Access Identity или OAC (Origin Access Control) — CDN между пользователями и S3, можно скрыть бакет и выдать доступ только через CDN.

- API‑сервер или прокси — проверяет авторизацию и отдаёт контент.

- IAM роли для EC2/Lambda — дают инстансам доступ к бакетам без управления ключами.

- Политики с ограничением по IP — позволяют доступ только с доверенных сетей.

Настройка публичного доступа

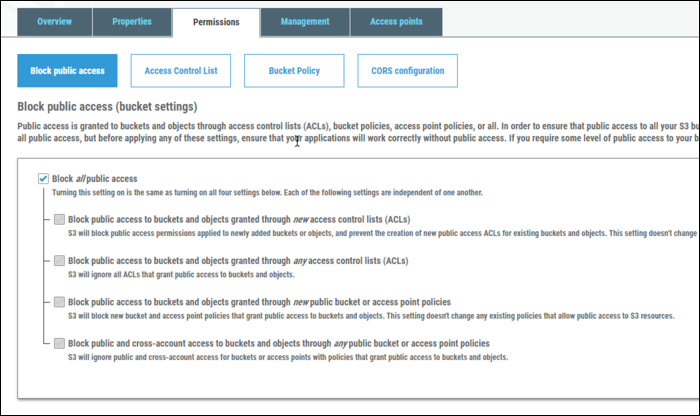

По умолчанию S3 включает защиту от публичного доступа. Вы можете избирательно отключить эти блокировки, чтобы разрешить разные уровни публичности.

В консоли откройте вкладку “Permissions” (Разрешения). Там находятся переключатели блокировки публичного доступа. По умолчанию все они включены. Первые два блокируют публичный доступ, предоставляемый ACL на объекте. Если вы их отключите, можно загружать объекты с ACL public‑read и они станут публичными. Последние два блокируют публичный доступ через политику бакета, что препятствует тому, чтобы политика открыла весь бакет.

Если снять все флажки, интерфейс покажет статус «Objects Can Be Public». Но даже тогда объекты не станут публичными автоматически: нужно выставить ACL на сам объект при загрузке, например:

--acl public-readЭто эквивалент ACL:

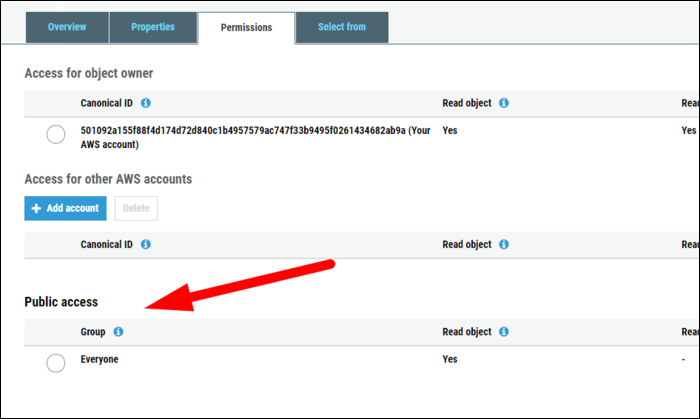

public-readВы можете проверить доступность, открыв настройки объекта и посмотрев значение “Read Object” в разделе “Public Access”.

Если вам нужно сочетать публичные и приватные объекты в одном бакете, это возможно. Но часто удобнее держать публичные ресурсы в отдельном бакете, чтобы избежать путаницы и случайных утечек.

Предоставление доступа на уровне всего бакета

Полностью публичные бакеты применимы для статического контента, где каждый объект должен быть видим. Для всего остального лучше управлять доступом на уровне объектов.

Чтобы сделать бакет публичным целиком, обычно добавляют политику бакета, которая разрешает действие s3:GetObject для всех. Пример политики (обратите внимание на корректный JSON):

{

"Version": "2012-10-17",

"Id": "S3PolicyId1",

"Statement": [

{

"Sid": "IPAllow",

"Effect": "Allow",

"Principal": "*",

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::test-bucket-csit/*"

}

]

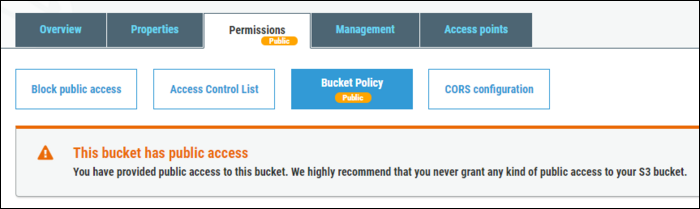

}AWS будет предупреждать, что бакет имеет глобальный публичный доступ. Это не всегда плохо, но чаще разумнее открывать доступ только к тем объектам, которые действительно должны быть публичными.

Несмотря на предупреждения, компании иногда случайно помещают конфиденциальные данные в публичные бакеты. Внедрите процессы, которые снижают вероятность таких ошибок.

Практические рекомендации по безопасности

- Не включайте public write. Если всё же нужен публичный инсер́т, ограничьте права только s3:PutObject.

- Используйте версии объектов и Lifecycle для управления хранением и удаления мусора.

- Настройте оповещения и аудит S3 Access Logs и AWS CloudTrail для мониторинга операций.

- Применяйте политики MFA Delete, если это критично для защиты от удаления.

- Отключите публичный доступ на уровне аккаунта при разработке корпоративной инфраструктуры.

Чек‑лист по ролям

DevOps / SRE

- Проверить, нужно ли публичное размещение или достаточно CDN.

- Отдельный бакет для публичных ресурсов.

- Включить мониторинг и лимиты квоты.

Security Engineer

- Провести аудит содержимого бакета на PII.

- Проверить политики и ACL на предмет публичных разрешений.

- Настроить оповещения на аномальные объёмы записей.

Frontend / Веб‑разработчик

- Использовать подписанные URL или CDN для приватного контента.

- Разделять публичные и приватные файлы по бакетам.

Модель принятия решения (упрощённая)

- Нужно ли, чтобы каждый в интернете имел доступ? — Да → Поддержка статического сайта; публичный бакет допустим.

- Нужен доступ ограниченному набору пользователей/серверов? — Нет → Использовать IAM/подписанные URL/CDN.

- Требуется запись от посторонних? — Нет → Никогда не включать public write.

(Эта модель помогает быстро выбрать стратегию доступа.)

Риск‑матрица и смягчение

- Утечка PII — Высокая вероятность для публичного бакета с конфиденциальными данными. Смягчение: аудит и отдельные бакеты.

- Утечка ключей/секретов — Критично. Смягчение: сканирование объектов на секреты, запреты на загрузку таких файлов.

- Неоправданные расходы (заполнение бакета) — Средне/Высокая. Смягчение: ограничение записи, оповещения об объёмах и квотах.

Критерии приёмки

- Все публичные объекты находятся в отдельном бакете или под префиксом, ограничены тестами на PII.

- Нет включённого public write для критичных бакетов.

- Включено логирование доступа и настроены оповещения на аномалии.

Примеры, когда публичный доступ проваливается

- Логи с IP и персональными данными по ошибке стали публичными.

- Бекапы баз данных оказались в публичном бакете.

- Сторонние пользователи заполнили бакет тяжелыми файлами из‑за открытой записи.

Быстрая шпаргалка (cheat sheet)

- Нужна выдача контента пользователю: рассмотрите CloudFront.

- Нужен временный доступ к объекту: используйте presigned URL.

- Нужен постоянный публичный доступ для сайта: используйте статический хостинг S3 + политика на бакет.

- Нужны доступы от инстансов EC2: используйте IAM‑роль, не ключи.

Краткое резюме

Публичный S3‑бакет пригоден для статического хостинга и простого распространения контента. Для всего остального применяйте более тонкую модель доступа: ACL на объектах, подписанные URL, CDN или IAM‑роли. Никогда не разрешайте публичную запись без строгих ограничений и контроля.

Important: Если вы планируете открывать бакет, добавьте автоматический аудит и оповещения, чтобы избежать случайных утечек.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone