Как надежно защитить ноутбук на Linux

Кратко

Эта инструкция описывает семь практических шагов для повышения безопасности ноутбука на Linux. Подойдёт обычному пользователю и системному администратору: от шифрования диска до настройки брандмауэра и автоматических обновлений.

Возможно, вы перешли на Linux частично из соображений безопасности. Linux действительно часто безопаснее по умолчанию, но это не значит, что устройство защищено полностью из коробки. Ниже — семь шагов, которые реально повышают безопасность ноутбука и уменьшают риск утечки данных или удалённого доступа.

Основные рекомендации

- Ключевая цель — защитить данные при физическом доступе, усложнить удалённые атаки и поддерживать систему в актуальном состоянии.

- Сначала реализуйте защиту на уровне устройства (шифрование, пароль, блокировка экрана), затем защиту сети (VPN, брандмауэр), и наконец — управляемость (обновления, политики доступа).

1 Шифруйте жесткий диск

Шифрование диска предотвращает чтение файлов, если ноутбук украден или потерян. Большинство дистрибутивов предлагают шифрование в процессе установки. На Linux обычно используется LUKS (Linux Unified Key Setup).

Что делать

- При установке выберите опцию шифрования всего диска или шифрования домашнего раздела. Это самый простой путь.

- Если вы настраиваете вручную, распространённые команды выглядят так:

sudo cryptsetup luksFormat /dev/sdX

sudo cryptsetup luksOpen /dev/sdX cryptrootПримечание: замените /dev/sdX на устройство, соответствующее вашему диску. Если вы не уверены, используйте графический установщик и включите шифрование там.

Почему это важно

Шифрование защищает данные при физическом доступе. Без ключа или пароля злоумышленник не сможет прочитать содержимое диска.

Когда это не сработает

- Если ключ/пароль слабые или скомпрометированы, шифрование не защитит данные.

- Ошибочная конфигурация при ручном шифровании может привести к потере данных. Делайте резервные копии перед изменениями.

Критерии приёмки

- Система запрашивает пароль при включении до загрузки ОС.

- Данные не читаются при подключении диска к другой системе без ввода пароля.

2 Установите системный пароль

Пароль на учётную запись и пароль для разблокировки диска на старте — разные вещи. Убедитесь, что у вас есть надежный пароль для учётной записи пользователя и для разблокировки при загрузке.

Рекомендации

- Используйте уникальные пароли для загрузки и для пользовательских учётных записей.

- Рассмотрите использование менеджера паролей для хранения сложных паролей.

- Пароль должен быть запоминаемым для вас, но сложным для угадывания.

Критерии приёмки

- Пароль требуется при входе в систему и при разблокировке экрана.

- Пароль отличается от пароля шифрования диска.

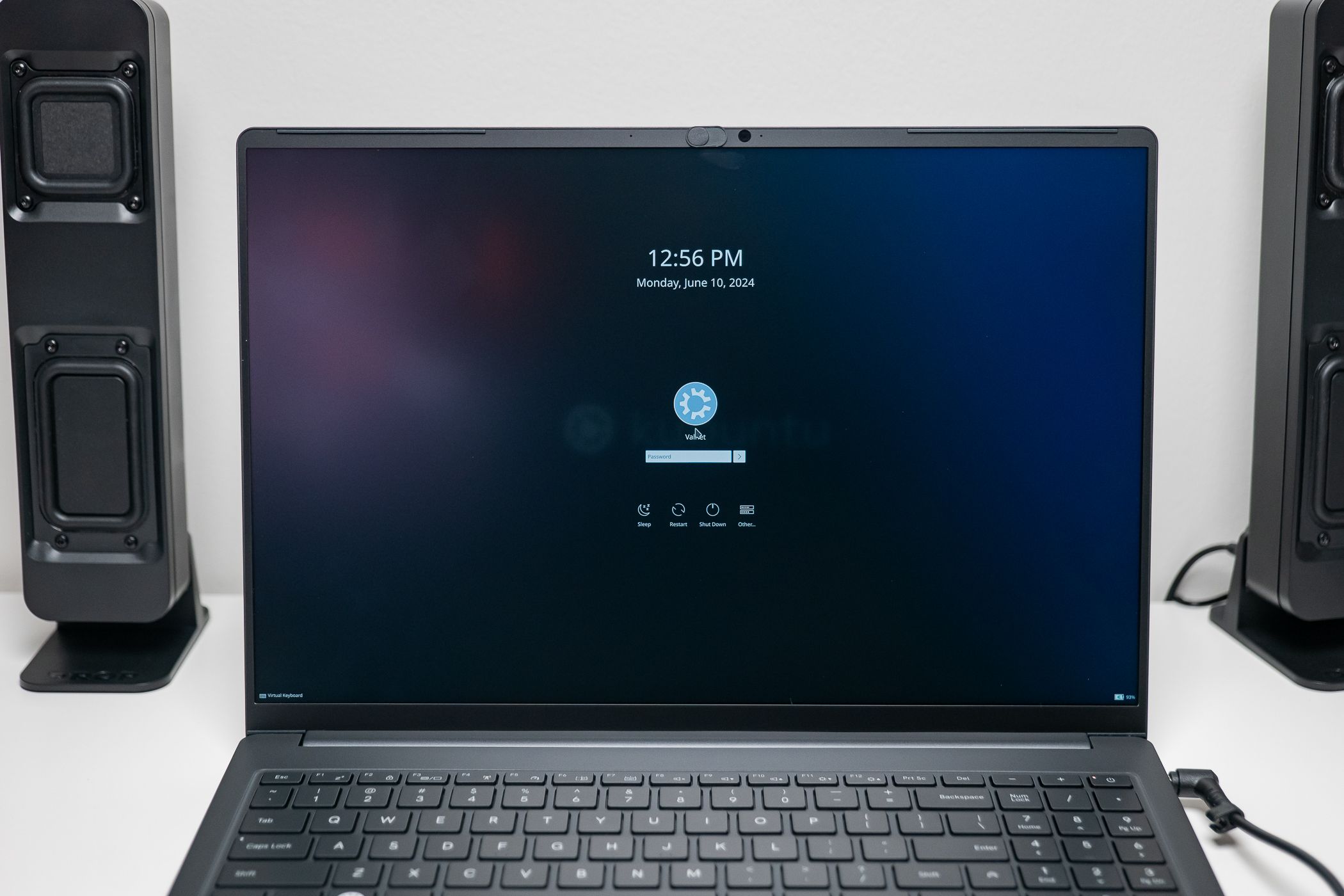

3 Настройте блокировку экрана

Блокировка экрана — простой, но очень эффективный способ предотвратить доступ к вашей сессии, если вы отлучились.

Что сделать

- Установите автоматическую блокировку после короткого периода бездействия (например, 1–5 минут в публичных местах).

- Запомните сочетание для ручной блокировки, часто Ctrl+Alt+L в KDE и GNOME.

- Настройте требование пароля при пробуждении или при выключении экрана.

Почему это важно

- Предотвращает доступ коллег или посторонних к вашей сессии.

- Снижает риск непреднамерённой утечки информации в общественных местах.

Критерии приёмки

- Экран блокируется автоматически после заданного времени бездействия.

- При разблокировке требуется ввод пароля.

Важно

- Не полагайтесь на короткий тайм-аут, если вы работаете с конфиденциальными данными. Короче лучше.

4 Установите VPN

VPN создаёт защищённый «туннель» между вашим ноутбуком и сервером провайдера VPN. Это защищает трафик в небезопасных сетях и затрудняет отслеживание вашего соединения.

Выбор и настройка

- Популярные протоколы: WireGuard и OpenVPN. WireGuard обычно проще и быстрее.

- Используйте проверенного платного провайдера с политикой отсутствия логов, если вам нужна приватность.

- Многие провайдеры предоставляют графические клиенты для Linux или инструкции для systemd и NetworkManager.

Когда VPN полезен

- Подключение в общественных Wi‑Fi сетях.

- Доступ к ресурсам, ограниченным по региону.

- Дополнительное шифрование поверх HTTPS.

Ограничения

- VPN не защищает локальные угрозы на устройстве, например, вредоносное ПО, если оно уже установлено.

5 Настройте брандмауэр

Брандмауэр контролирует входящие и исходящие подключения. На Linux есть несколько удобных инструментов: ufw для простых сценариев и firewalld для более тонкой настройки.

Примеры команд

- ufw (Ubuntu, Debian):

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw allow ssh

sudo ufw enable- firewalld (CentOS, Fedora, некоторые дистро):

sudo firewall-cmd --permanent --add-service=ssh

sudo firewall-cmd --permanent --set-default-zone=public

sudo firewall-cmd --reloadПочему это важно

- Ограничивает доступ к сетевым сервисам.

- Если вредоносная программа появится на ноутбуке, брандмауэр может помешать ей связаться с командным сервером.

Критерии приёмки

- Отключен доступ ко всем ненужным сервисам извне.

- SSH открыт только если действительно нужен.

Альтернативы

- AppArmor и SELinux для контроля доступа приложений на уровне системы.

6 Отключите вход root по SSH

Разрешение входа под root по SSH создаёт единый высокорискованный вектор атак. Лучше входить под обычной учётной записью и использовать sudo для привилегий.

Как отключить

- Отредактируйте /etc/ssh/sshd_config и установите параметры:

PermitRootLogin no

PasswordAuthentication no- Перезапустите сервис SSH:

sudo systemctl restart sshd- Настройте аутентификацию по ключу для учётной записи пользователя:

ssh-keygen -t ed25519

ssh-copy-id user@hostПочему это эффективно

- Отключает прямые попытки подобрать пароль для root.

- Компрометация обычной учётной записи не сразу даёт привилегии администратора.

Когда это не сработает

- Если у злоумышленника уже есть доступ к учётной записи с sudo, отключение root не спасёт. Нужны дополнительные меры контроля доступа.

Критерии приёмки

- При попытке входа под root по SSH подключение отклоняется.

- Вход по ключам настроен для нужных пользователей.

7 Поддерживайте систему в актуальном состоянии

Обновления исправляют уязвимости. Регулярные обновления — одна из самых эффективных мер безопасности.

Команды для популярных дистрибутивов

- Debian/Ubuntu:

sudo apt update && sudo apt upgrade -y- Fedora:

sudo dnf upgrade --refresh- Arch Linux:

sudo pacman -SyuАвтоматизация

- На Debian/Ubuntu можно включить unattended-upgrades для автоматической установки обновлений безопасности.

- Для серверных машин используйте тестовый стенд перед массовыми обновлениями.

Критерии приёмки

- Система обновляется по расписанию или вручную не реже одной недели.

- Установлены все критические обновления безопасности.

Дополнения и практические шаблоны

Мини-методология быстрой настройки безопасности

- Установите дистрибутив и включите шифрование при установке.

- Задайте уникальные пароли и включите блокировку экрана.

- Настройте VPN для работы вне защищённой сети.

- Включите брандмауэр и закройте неиспользуемые порты.

- Отключите вход root по SSH и настройте ключи.

- Настройте автоматические обновления или создайте расписание.

Ролевая чек-лист таблица

Обычный пользователь:

- Шифрование при установке

- Блокировка экрана

- Простая настройка VPN через NetworkManager

Администратор малого офиса:

- Централизованные политики обновлений

- Настройка firewalld/ufw на всех рабочих станциях

- Отключение root по SSH и аудит sudo

IT‑операции и безопасность:

- Внедрение AppArmor/SELinux

- Настройка мониторинга и журналирования

- Тестирование и откат обновлений на тестовых машинах

Короткий чеклист для проверки готовности

- Диск зашифрован и запрашивает пароль при загрузке

- Пароли уникальны и сложны

- Экран блокируется автоматически

- VPN работает в публичных сетях

- Брандмауэр активен и защищает порты

- Root по SSH отключён, настроены ключи

- Обновления применяются регулярно

Таблица рисков и способы смягчения

- Физическая потеря устройства: шифрование диска, блокировка экрана

- Небезопасные сети: VPN, DNS over TLS/HTTPS

- Уязвимости ПО: регулярные обновления, управление пакетами

- Неправильная конфигурация: тестирование, резервные копии

Глоссарий в одну строку

- LUKS — стандартное решение для шифрования дисков на Linux.

- VPN — виртуальная частная сеть для защиты сетевого трафика.

- SSH — протокол удалённого управления сервером через зашифрованный канал.

- UFW/firewalld — инструменты для управления брандмауэром на Linux.

Важные примечания

- Перед изменением разделов или ручным шифрованием сделайте полную резервную копию данных.

- Никогда не делитесь ключами шифрования и паролями в незащищённых каналах.

- Для корпоративной среды разработайте политику безопасности и внедрите централизованный контроль.

Краткое резюме

Эти семь шагов обеспечат значительное повышение уровня безопасности вашего ноутбука на Linux. Начните с шифрования и паролей, затем добавьте блокировку экрана, VPN и брандмауэр, отключите root по SSH и поддерживайте систему в актуальном состоянии. Малые усилия дают большой выигрыш в защите данных и приватности.

Сводка ключевых действий

- Шифрование диска

- Надёжные пароли и блокировка экрана

- VPN для защиты в сетях

- Брандмауэр и отключение root по SSH

- Регулярные обновления

Похожие материалы

Добавить Microsoft Planner в календарь Outlook

Echo Show как цифровой настенный календарь

Как отключить автообновление в браузерах

Сколько места осталось в Google и как его освободить

Ускорение передачи данных USB‑флешки в Windows 10