Как повысить безопасность аккаунта и сети в AWS

Быстрые ссылки

- Включите многофакторную аутентификацию для аккаунта AWS

- Закройте брандмауэры (Security Groups)

- Настройте IAM пользователей и роли

- Проводите регулярные аудиты безопасности

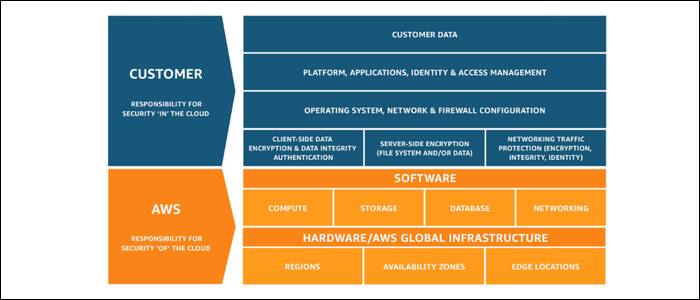

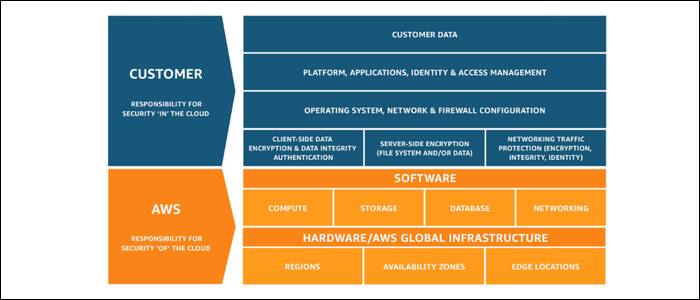

AWS — это защищённая платформа, но безопасность ваших ресурсов в облаке в конечном счёте зависит от вас. AWS предоставляет инструменты и подсказки, но именно вы отвечаете за конфигурации, приложения и доступы. Этот материал объясняет, какие шаги можно выполнить через консоль AWS, и какие дополнительные практики применимы для повышения безопасности.

Включите многофакторную аутентификацию для аккаунта AWS

Многофакторная аутентификация (MFA) добавляет второй уровень защиты к логину. Если злоумышленник получит пароль, MFA обычно остановит дальнейший доступ.

Что такое MFA

- MFA — это сочетание «чего-то, что вы знаете» (пароль) и «чего-то, что вы имеете» (код с телефона или аппаратный ключ). Это простая и эффективная защита.

Почему это критично

- Корневой аккаунт AWS контролирует всё. Потеря доступа к нему может привести к полному удалению ресурсов и данных.

Рекомендуемые варианты

- Виртуальное MFA (приложения типа Google Authenticator, Authy) — бесплатный и удобный вариант.

- Аппаратные ключи (YubiKey, FIDO2) — более защищённый вариант для критичных аккаунтов.

- SMS можно использовать, но учтите риски SIM‑swap атак — SMS менее безопасен, чем аппаратные ключи или виртуальные OTP.

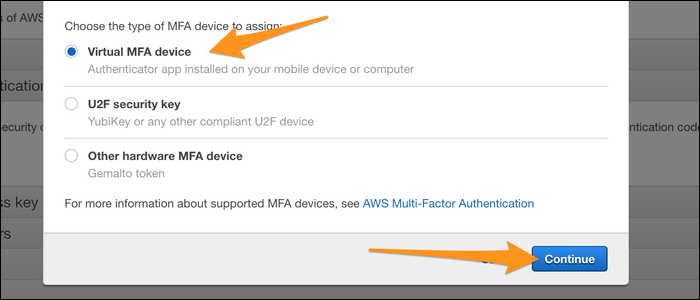

Шаги в консоли (кратко)

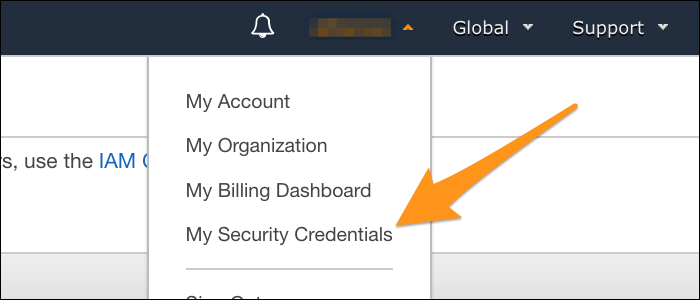

- Нажмите имя аккаунта в правом верхнем углу и выберите «My Security Credentials».

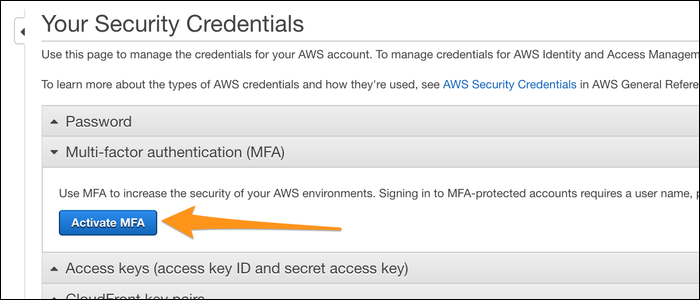

- В разделе Multi‑factor Authentication нажмите «Activate MFA».

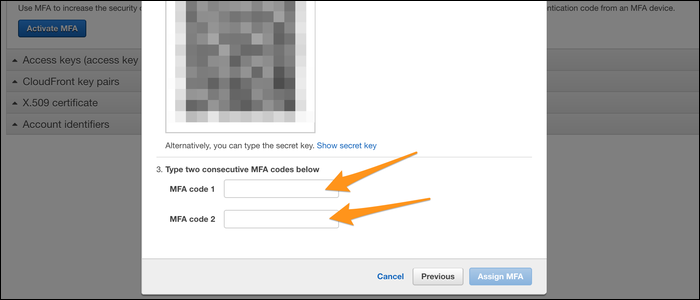

- Выберите Virtual MFA Device и отсканируйте QR код в вашем приложении‑аутентификаторе.

- Введите два последовательных кода (через ~30 секунд) и нажмите «Assign MFA».

Важно: всегда храните резервную копию ключа MFA или настройте альтернативный администраторный аккаунт с MFA, чтобы не потерять доступ при утере устройства.

Закройте брандмауэры и минимизируйте открытые порты

Security Groups — это виртуальные брандмауэры, которые управляют входящими и исходящими соединениями для EC2 и других ресурсов. По умолчанию часто открывают SSH (порт 22) «для всех», что увеличивает поверхность атаки.

Основные принципы

- Открывайте минимально необходимые порты.

- Ограничивайте источник (Source) до конкретных IP или других security group, а не «Anywhere».

- Используйте VPC и подсети для сегментации трафика.

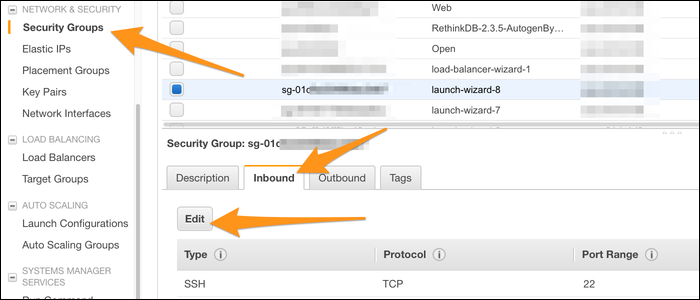

Практические шаги

- В консоли EC2 откройте Security Groups и выберите нужную группу.

- Перейдите на вкладку Inbound и нажмите Edit.

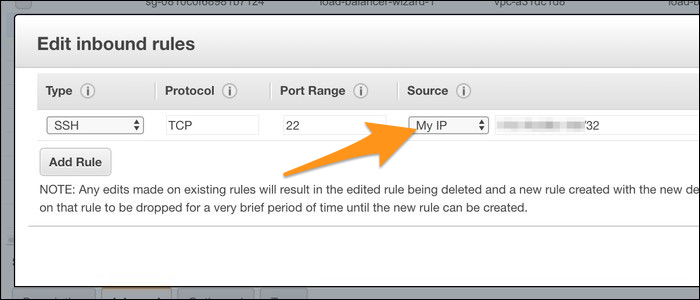

- Установите источник для SSH на «My IP» или на конкретный диапазон IP вашей организации.

- Для сервисов между экземплярами указывайте security group как источник, а не IP — это упрощает управление при масштабировании.

Примеры архитектурных подходов

- Bastion host (jump box): единственная точка входа по SSH, доступная из вашего офиса или через VPN. Остальные серверы доступны только внутри VPC.

- Private subnet + NAT: публичный доступ только у балансировщика или прокси; приложения и базы — в приватных подсетях.

Важно: исходящий трафик обычно оставляют открытым для обновлений и API‑вызовов, но можно ограничивать и исходящие соединения по необходимости.

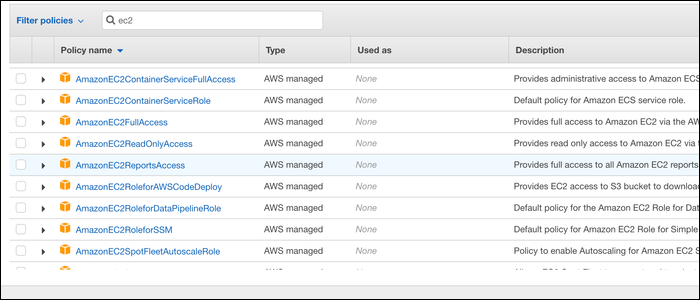

Настройте IAM пользователей и роли

IAM (Identity and Access Management) позволяет давать доступ без раскрытия корневых учётных данных. Основная идея — принцип наименьших привилегий: каждый аккаунт, сервис и пользователь получает ровно те права, которые необходимы.

Ключевые понятия в одну строчку

- Пользователь (User): учётная запись человека или процесса.

- Роль (Role): набор прав, которыми можно временно «обменяться», полезно для сервисов и автоматизации.

- Политика (Policy): JSON‑правило, описывающее разрешения.

Рекомендации

- Не используйте root для повседневных задач — создайте IAM пользователя с администраторскими правами и включите MFA.

- Делите доступ по ролям: разработчики, операторы, CI/CD, аудиторы.

- Применяйте групповые политики (Groups) для удобства управления правами.

- Используйте временные креденшалы (STS) для автоматизации и внешних сервисов.

Пример сценариев

- CI/CD система получает роль с минимальным набором прав для загрузки артефактов и деплоя.

- Бэкап‑скрипт получает роль только для чтения S3 и создания снимков EBS.

И снова: никогда не делитесь root‑паролем и всегда храните root‑учётные данные в надежном месте с MFA.

Проводите регулярные аудиты безопасности

Аудит — это дисциплина. Настройте регулярные проверки и автоматические уведомления, чтобы изменения конфигураций и подозрительная активность не оставались незамеченными.

Инструменты AWS, которые помогут

- CloudTrail для логирования API‑вызовов.

- AWS Config для контроля соответствия конфигураций.

- GuardDuty для обнаружения аномалий и потенциальных угроз.

- Security Hub для агрегирования результатов и состояния соответствия.

Что проверять регулярно

- Удалите неиспользуемые ключи доступа, старые AMI и неиспользуемые ресурсы.

- Проверьте политики IAM на наличие избыточных привилегий.

- Убедитесь, что журналы CloudTrail включены и доставляются в защищённое хранилище.

- Проверьте правила Security Groups и обновите список доверенных IP.

Частота

- Еженедельно — базовая проверка: активные пользователи, открытые порты, критичные алерты.

- Раз в месяц — ревью политик IAM и удаление неиспользуемых ресурсов.

- Раз в квартал — полная проверка соответствия и обучение команды.

Важно: автоматизируйте проверки и интегрируйте оповещения в систему инцидент-менеджмента.

Дополнительные практики безопасности и расширенные варианты

Ментальные модели и эвристики

- Защита по уровням (defense in depth): сеть, хост, приложение, данные.

- Assume breach — планируйте, что злоумышленник может пробиться, и ограничивайте последствия.

- Принцип наименьших привилегий — всегда создавайте минимальные права.

Когда базовые меры не подходят

- Если у вас высокая регуляторная нагрузка, добавьте шифрование на уровне приложений, KMS‑контроль и аудит доступа к ключам.

- При распределённой команде и удалённом доступе рассмотрите обязательный VPN или условный доступ через SSO.

Альтернативы и дополнения

- Аппаратные ключи для администратора вместо SMS.

- Привязка доступа по IP и интеграция с корпоративными каталогами (SAML/SSO) для единой политики авторизации.

Модель зрелости безопасности (упрощённая)

- Базовая: MFA для всех админов, закрытые Security Groups для SSH, регулярные пароли.

- Средняя: раздельные аккаунты, IAM роли и регулярные автоматические аудиты.

- Продвинутая: централизованное логирование, SIEM, правило соответствия (compliance) и автоматическое исправление ошибок конфигурации.

Фактбокс — важные моменты

- MFA для корневого аккаунта — обязательный минимум.

- Минимизация открытых портов сокращает поверхность атаки.

- Принцип наименьших привилегий ограничивает ущерб при компрометации.

Ролевые чек‑листы

Администратор

- Включил MFA для root и всех админов.

- Настроил централизованное логирование (CloudTrail).

- Создал политики IAM и проверил их на избыточные права.

Разработчик

- Использует IAM роль для CI/CD, а не ключи root.

- Не хранит секреты в коде; использует Secrets Manager или Parameter Store.

- Тестирует сценарии отказа и ротацию ключей.

Оператор / DBA

- Базовые сервисы (базы данных) размещены в приватных подсетях.

- Доступ к БД ограничен по security group и по конкретным IP.

- Включено шифрование данных в покое и в пути при необходимости.

План реагирования при компрометации (инцидент‑руководство)

- Изолировать: отключите сетевой доступ скомпрометированного ресурса, поменяйте IAM ключи и пароли.

- Оценить: изучите CloudTrail и логи на предмет действий злоумышленника.

- Устранить: отозвать скомпрометированные ключи, применить исправления, восстановить из бэкапа при необходимости.

- Восстановить: вернуть сервисы в штатное состояние с обновлёнными учётными данными.

- Проанализировать и предотвратить: обновить политики, добавить мониторинг и послать уведомления заинтересованным сторонам.

Критерии приёмки

- Все администраторы используют MFA.

- Входы по SSH ограничены доверенными IP или через bastion/VPN.

- CloudTrail и Config включены и сохраняют логи в отдельном, защищённом аккаунте.

Шаблон проверки безопасности (быстрый чеклист)

- MFA включена для root и всех админов

- Security Groups: SSH и RDP закрыты для «Anywhere»

- IAM: нет активных неиспользуемых ключей

- CloudTrail логирует все регионы

- AWS Config или аналог настроен для контроля изменений

Глоссарий в одну строку

- MFA: дополнительный фактор аутентификации.

- IAM: управление идентификацией и доступом.

- VPC: виртуальная сеть в AWS.

- Security Group: виртуальный брандмауэр уровня инстанса.

- CloudTrail: журнал действий в аккаунте AWS.

- GuardDuty: сервис обнаружения угроз.

Заключение

Безопасность в AWS — это сочетание правильных настроек платформы и безопасных практик в командах разработки и эксплуатации. Начните с MFA, закройте лишние порты, примените IAM по принципу наименьших привилегий и сделайте аудит регулярной частью процессов. Эти шаги дадут сильный фундамент и сократят риск инцидентов.

Важно: настройка безопасности — процесс. Регулярно пересматривайте политики и обучайте команду.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone