Как отключить нежелательные устройства от вашей Wi‑Fi сети

Содержание

- Почему стоит отключать посторонние устройства

- Как найти IP‑адрес вашего роутера

- 3 способа удалить нежелательные подключения

- MAC‑фильтрация

- Как найти MAC‑адрес устройства

- Как заблокировать устройство по MAC

- Включить белый список устройств (Whitelist)

- Сменить SSID или пароль Wi‑Fi

- Альтернативные подходы и когда методы не сработают

- Практические рекомендации по безопасности

- Роль‑ориентированные чек‑листы

- Краткий глоссарий и часто задаваемые вопросы

Почему это важно: чужие устройства могут красть трафик, снижать скорость, представлять угрозу приватности и безопасности — например, получить доступ к камере или микрофону, или использовать ваш трафик для вредоносной активности.

Почему отключать людей от вашего Wi‑Fi — хорошая идея

Посторонние устройства в вашей сети создают несколько рисков:

- Безопасность: злоумышленник в локальной сети может попытаться получить доступ к вашим устройствам или перехватить трафик.

- Конфиденциальность: злоумышленники с доступом к сети могут атаковать камеры, сетевые накопители или другие приватные сервисы.

- Производительность: большое количество подключений приводит к перегрузке полосы пропускания и высокой задержке.

- Финансы: при ограниченном трафике чужие подключения могут привести к перерасходу и дополнительным расходам.

Важно: один раз передав пароль — вы фактически дали постоянный доступ, если пользователь не удалил пароль со своего устройства.

Как найти IP‑адрес вашего маршрутизатора

Обычно адрес админ‑панели роутера — один из распространённых частных адресов:

- 192.168.1.1

- 192.168.0.1

- 192.168.2.1

- 192.168.1.254

- 192.168.10.1

- 192.168.11.1

- 192.168.123.254

- 192.168.3.1

- 10.0.0.1

- 192.168.8.1

Если вы не уверены, узнайте шлюз по умолчанию с помощью командной строки на Windows:

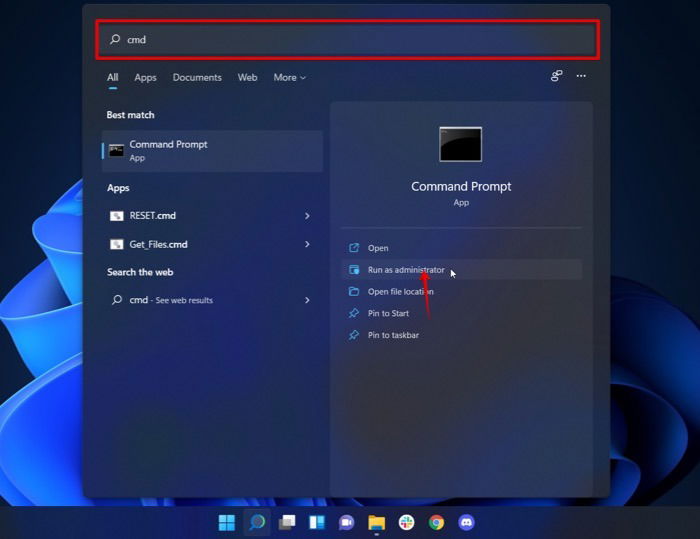

- Откройте меню «Пуск», найдите CMD и запустите Командную строку от имени администратора.

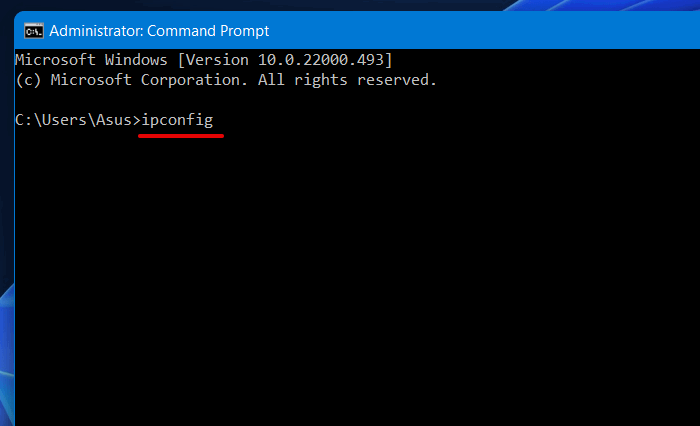

- Введите команду:

ipconfig

- В выводе найдите строку Default Gateway — это адрес админ‑панели вашего роутера.

- Введите этот адрес в адресную строку браузера — вы попадёте в интерфейс управления роутером.

Совет: при первом доступе может потребоваться логин/пароль. Если вы не меняли их, проверьте наклейку на роутере или документацию провайдера.

3 способа удалить нежелательные подключения из вашей сети

Ниже подробно описаны три основных подхода: блокировка по MAC (чёрный список), белый список (разрешить только свои устройства) и простая смена пароля/имени сети.

1. MAC‑фильтрация (чёрный список)

MAC‑адрес — уникальная 48‑битная физическая метка сетевого интерфейса (формат: 00‑11‑22‑AA‑BB‑CC). Многие роутеры позволяют блокировать устройства по этому адресу.

Плюсы: прямой способ запретить конкретное устройство. Минусы: у продвинутых злоумышленников есть способы подделать (спуфить) MAC‑адрес, а также это неудобно при частой смене устройств.

Как найти MAC‑адрес целевого устройства

Поскольку в админ‑панели иногда отображается только IP, можно получить MAC, применив пару команд:

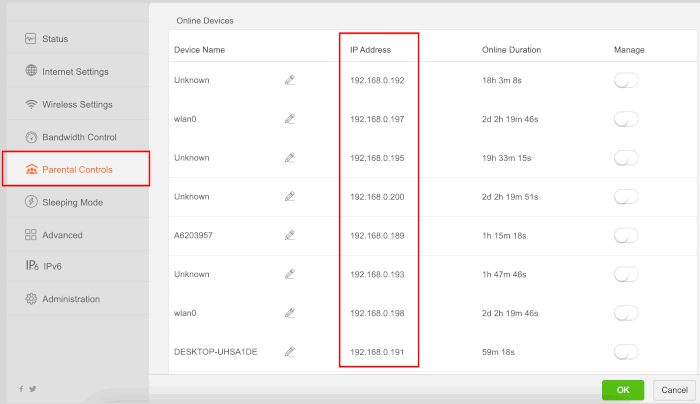

- В админ‑панели найдите список подключённых устройств (часто в разделах «Attached Devices», «Client List», «Parental Controls» или «LAN Status»). Скопируйте IP‑адрес подозрительного устройства.

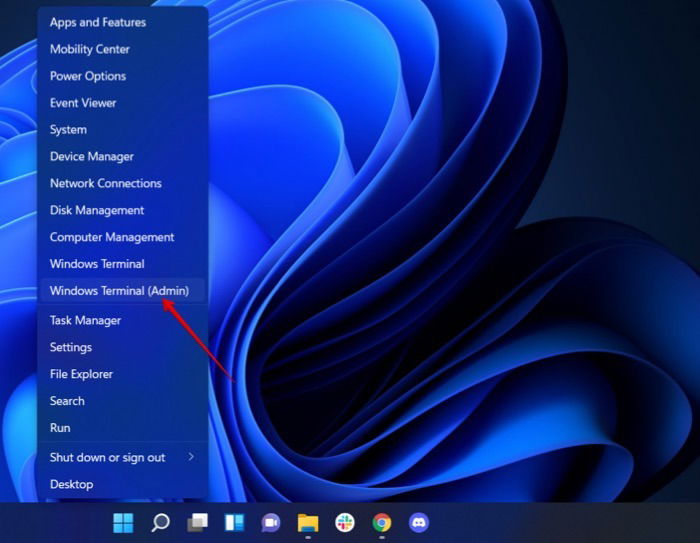

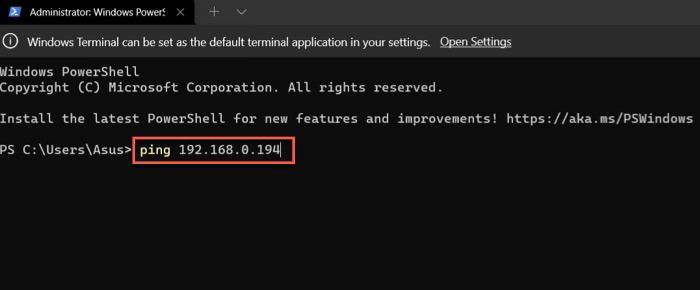

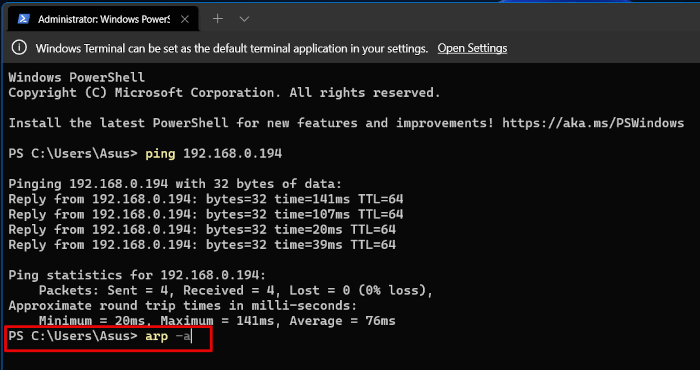

- На Windows откройте Windows Terminal (или PowerShell) от имени администратора.

- Пропингуйте устройство по его IP:

ping

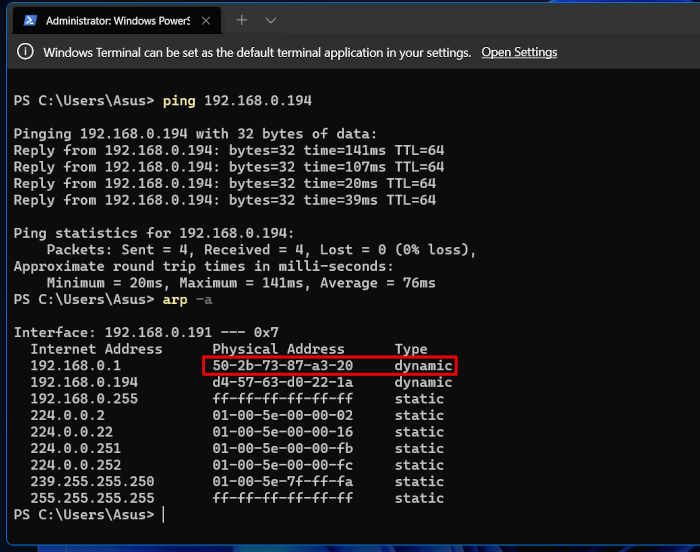

- Выполните команду ARP, чтобы показать таблицу «IP ⇄ MAC»:

arp -a

- В выводе найдите строчку с нужным IP — рядом будет MAC‑адрес в формате 50‑2b‑73‑87‑a3‑20.

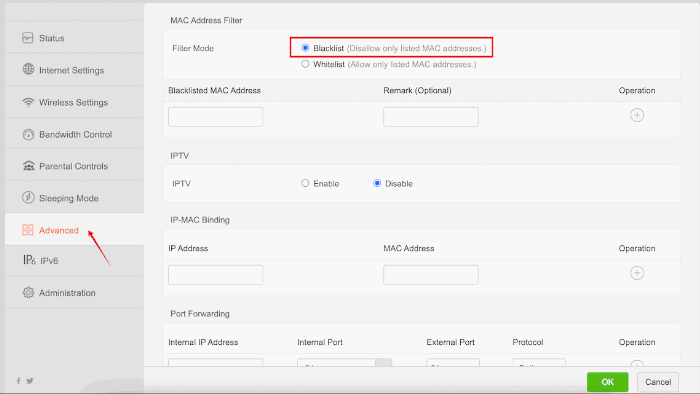

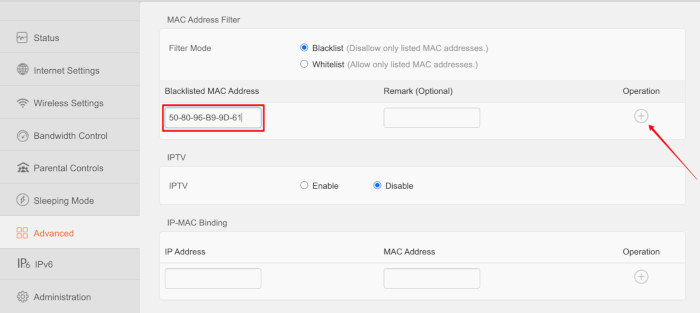

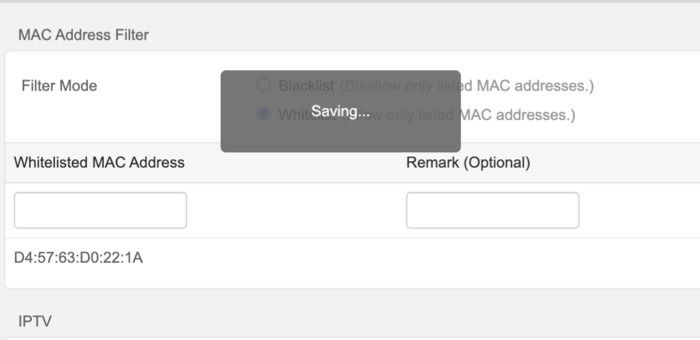

Как заблокировать устройство по MAC в админ‑панели

- Перейдите в раздел MAC‑фильтрации — он может находиться в Security, Advanced, Wireless или Access Control.

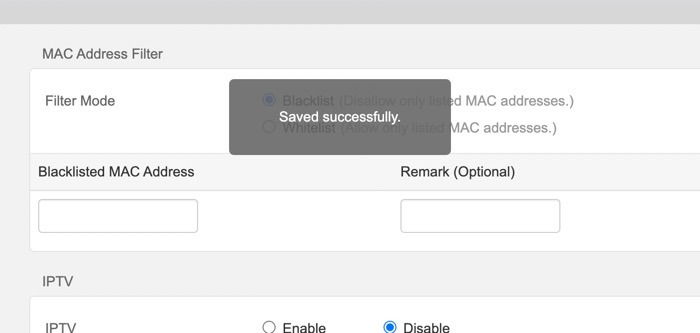

- Выберите режим Blacklist (чёрный список).

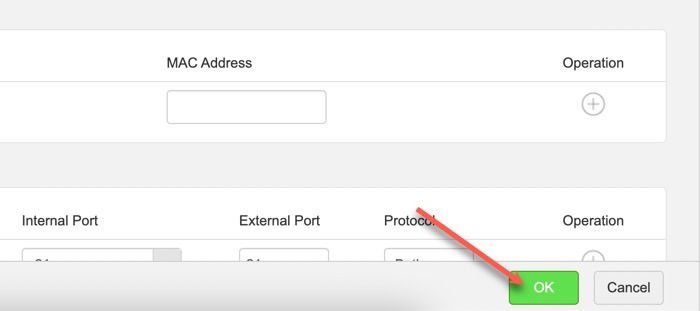

- Вставьте MAC‑адрес в поле «Blacklisted MAC Address» и добавьте («+»).

- Сохраните изменения (OK/Apply).

Совет: после блокировки отключённое устройство может сразу переподключиться, если злоумышленник подменит MAC. Для устойчивого результата используйте белый список или смену пароля.

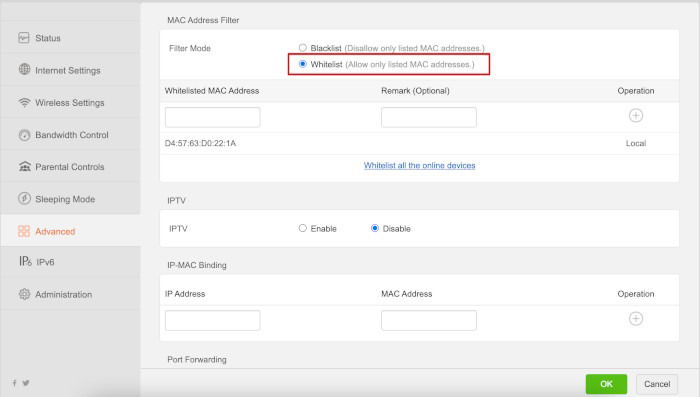

2. Разрешить только список доверенных устройств (Whitelist)

Белый список надёжнее, если у вас небольшое и фиксированное число устройств (семья, офис из нескольких рабочих станций). Роутер будет принимать подключения только от MAC‑адресов в белом списке.

Преимущества: максимальная жёсткость доступа — посторонние устройства не пройдут вообще. Недостатки: неудобство при появлении новых устройств (каждый новый гаджет придётся вручную добавлять).

Как включить:

- Откройте настройки MAC‑фильтрации и переключите в режим Whitelist (или выберите секцию «Allow list»).

- Добавьте MAC‑адреса доверенных устройств вручную или нажмите «Whitelist all the online devices», чтобы быстро добавить текущие клиентские устройства.

- Сохраните изменения.

Примечание: при ошибке в MAC вы рискуете заблокировать собственный телефон или ПК — держите кабельное подключение или доступ к админке под рукой.

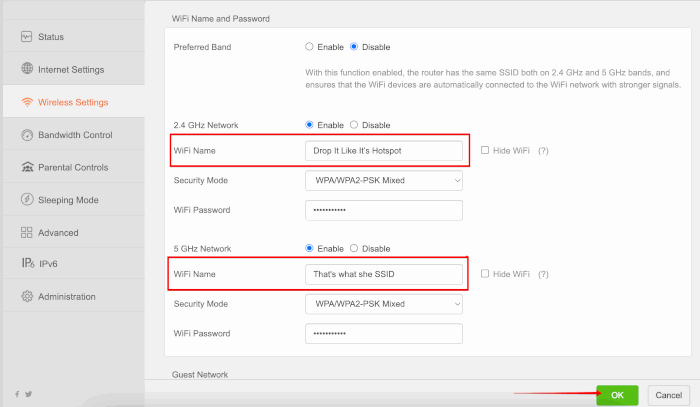

3. Сменить SSID и/или пароль Wi‑Fi

Самый простой и быстрый способ выгнать всех из сети — изменить имя сети (SSID) или пароль. Все устройства потеряют соединение и будут вынуждены ввести новый пароль.

В админ‑панели перейдите в раздел беспроводных настроек (WLAN, Wireless или Security).

Измените имя сети (SSID) при желании — можно задать разные имена для 2.4 GHz и 5 GHz.

Введите новый надёжный пароль в поле Wi‑Fi password. Рекомендуется длинная фраза с заглавными/строчными буквами, цифрами и символами.

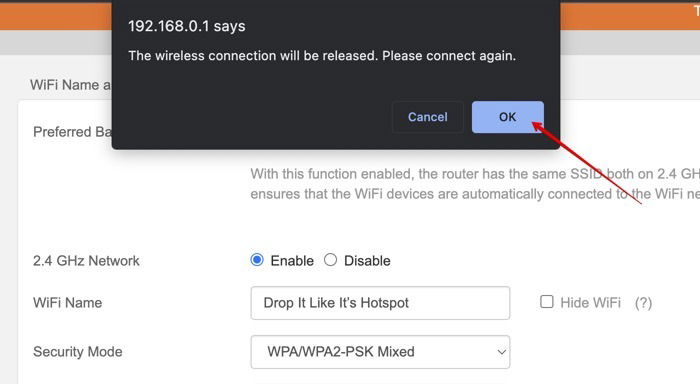

Подтвердите изменения и сохраните настройки.

Плюсы: быстро и эффективно. Минусы: нужно переподключать все свои устройства и обновлять пароли на каждом из них.

Альтернативные подходы и случаи, когда методы не сработают

Когда перечисленные методы могут оказаться недостаточными:

- Уровень доступа злоумышленника выше: если устройство в вашей сети уже скомпрометировано, просто блокировка MAC не защитит внутренние сервисы (замена пароля и проверка безопасности устройств обязательны).

- Подмена MAC: опытный злоумышленник может изменить MAC своего интерфейса, чтобы выглядеть как доверенное устройство.

- Управляемые провайдером роутеры: некоторые устройства, предоставленные провайдерами, блокируют доступ к полному набору настроек; в таком случае обращайтесь к провайдеру.

- Устройства IoT с плохой защитой: камеры, умные колонки и т.п. могут представлять уязвимость «задней двери», даже если сеть закрыта.

Альтернативы и усиление защиты:

- Включите гостевую сеть: для гостей — отдельная сеть с ограниченным доступом к локальным ресурсам и, при желании, с ограничением полосы пропускания.

- Обновите прошивку роутера: критические исправления безопасности часто приходят в новых версиях прошивки.

- Включите современное шифрование: WPA3 предпочтительнее, WPA2‑AES — минимум.

- Используйте мониторинг сети: инструменты от производителя роутера или сторонние решения (например, ps‑tools, Fing, или облачные сервисы) помогут обнаружить аномалии.

- Сброс роутера на заводские настройки: крайняя мера, если админ‑пароль неизвестен и устройство скомпрометировано.

Практические рекомендации по безопасности (Security hardening)

- Поменяйте админ‑пароль роутера сразу после установки — никогда не оставляйте заводской.

- Отключите удалённое управление (Remote Management), если не используется.

- Отключите WPS (Wi‑Fi Protected Setup) — он удобен, но часто уязвим.

- Разделите сеть: гостевая сеть для гостей, IoT — в отдельную VLAN/SSID, рабочие устройства — в основной сети.

- Логируйте подключение новых устройств и просматривайте историю клиентов.

- Ограничьте DHCP‑диапазон, чтобы упростить мониторинг подключений.

Важно: если у вас коммерческая сеть или критически важные устройства, рассмотрите замену дешёвого потребительского роутера на модель уровня SMB с поддержкой VLAN, 802.1X и централизованного управления.

Роль‑ориентированные чек‑листы

Чек‑лист для домашнего пользователя:

- Открыл админ‑панель роутера.

- Проверил список подключённых устройств.

- Сменил админ‑пароль, если он заводской.

- Сменил Wi‑Fi‑пароль и SSID (при необходимости).

- Настроил гостевую сеть для гостей.

- Отключил WPS и удалённый доступ.

Чек‑лист для малого офиса (администратор):

- Установлена последняя прошивка роутера/маршрутизатора.

- Включено шифрование WPA2/WPA3.

- Разделены сети: пользователи, гости, IoT.

- Включен мониторинг подключений и логирование.

- Настроены правила доступа между VLAN.

- Регулярный аудит списков MAC и устройств.

Чек‑лист для продвинутого администратора:

- Используется 802.1X с RADIUS для контроля доступа.

- Настроены SSO/EDR и network segmentation.

- Автоматизация управления ACL и белыми списками.

- Периодическое тестирование на проникновение.

Ментальные модели и эвристики

- Замок и мост: SSID/пароль — это «замок». MAC‑фильтрация — это «список людей, кому вы выдали ключ». Гостевая сеть — это отдельная комната для посетителей.

- Whitelist vs Blacklist: если вы контролируете небольшой набор устройств — выбирайте whitelist; если нужно быстро убрать несколько устройств — blacklist быстрее.

- Минимизация доверия: давайте доступ только тем, кому он действительно нужен.

Критерии приёмки (как понять, что всё сработало)

- Ненужное устройство исчезло из списка подключённых клиентов и не может подключиться снова.

- Скорость и задержка в сети вернулись к норме.

- Появление новых неизвестных устройств больше не наблюдается без уведомления.

- Произведённый сброс/смена пароля документирована и пароли сохранены безопасно.

1‑строчный глоссарий

- MAC: уникальный адрес сетевого интерфейса (формат 00‑11‑22‑AA‑BB‑CC).

- SSID: имя беспроводной сети.

- WPA2/WPA3: протоколы шифрования Wi‑Fi.

- ARP: таблица соответствия IP и MAC в локальной сети.

- DHCP: служба выдачи IP‑адресов в сети.

Часто задаваемые вопросы

1. Какой стандарты безопасности Wi‑Fi лучше использовать?

WPA3 — самый современный и безопасный стандарт; если его нет, используйте WPA2‑AES. WEP и WPA‑TKIP устарели и небезопасны.

2. Как узнать, кто использует мой Wi‑Fi без доступа к админ‑панели?

Признаки постороннего использования:

- Существенное падение скорости и высокая задержка.

- Неожиданная перегрузка трафика в пиковые часы.

- Непривычные устройства в списке клиентов (если вы всё же проверяете панель).

- Повторные попытки перезагрузки или сбоя сети.

Если вы не хотите заходить в админ‑панель, используйте мобильные сканеры сети (Fing, на iOS/Android) для быстрой проверки устройств.

3. Есть ли программы, которые автоматически «кидают» чужие устройства?

Существуют инструменты, такие как NetCut или JamWiFi, которые временно разрывают соединение чужих устройств (деаутентификация). Это временное решение — они не дают постоянной блокировки и работают как «сброс» сессии. По возможности используйте настройки роутера для постоянного контроля.

Когда стоит обратиться к провайдеру или сменить оборудование

- Если админ‑панель недоступна или заблокирована провайдером.

- Если роутер старый и не получает обновлений безопасности.

- Если вы подозреваете, что устройство скомпрометировано и вы не можете восстановить контроль.

Короткая методология проверки после инцидента

- Изолируйте сеть: включите гостевую сеть и отключите основной Wi‑Fi.

- Просканируйте список подключений по проводам и Wi‑Fi.

- Сбросьте пароли и админ‑учётные записи.

- Обновите прошивку роутера и всех критичных устройств (камера, NAS).

- Включите мониторинг и логирование на 1–2 недели для проверки стабильности.

Контрольные тесты (Test cases)

- Тест 1: Добавить MAC в blacklist -> убедиться, что устройство теряет доступ и не может переподключиться.

- Тест 2: Включить whitelist с одним устройством -> убедиться, что остальные устройства не подключаются.

- Тест 3: Изменить пароль SSID -> все клиенты отключаются; после ввода нового пароля — подключаются только доверенные.

Приватность и соответствие (замечания)

Если вы управляете сетью, в которой хранятся или обрабатываются персональные данные (например, клиентские данные), соблюдайте требования локального законодательства о защите данных. Ограничение доступа и разграничение сетей помогает снизить риск утечки.

Источник изображений: Unsplash

Итог — что делать прямо сейчас

- Проверьте админ‑панель роутера и список клиентов.

- Если нужно быстро — смените SSID/пароль.

- Для устойчивой защиты — настройте белый список, гостевую сеть и обновите прошивку.

- Меняйте заводские пароли, отключайте WPS и следите за логами подключений.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone