Установка и конфигурация Netdata на Debian 11

О чём эта инструкция

- Быстрая установка Netdata из репозитория Debian.

- Настройка доступа к веб-интерфейсу (порт 19999).

- Рекомендации по безопасности и эксплуатации в продакшене.

Что такое Netdata

Netdata — это система мониторинга в реальном времени с веб-интерфейсом, ориентированная на Linux. Она собирает метрики от отдельных процессов, контейнеров и сервисов (например, PostgreSQL, MySQL, MongoDB, Redis) и показывает их с очень низкой задержкой.

Коротко: Netdata даёт подробную картину производительности системы и приложений без сложной настройки.

Важно: Netdata с открытым исходным кодом; выпускается под GPLv3.

Для кого подходит Netdata

- Системным администраторам и девопсам, которым нужен быстрый обзор состояния хостов.

- Командам, мониторящим контейнеры (Docker) и отдельные БД.

- Для встраивания в существующую систему наблюдаемости как источник метрик реального времени.

Противопоказания: Netdata не заменяет историческое хранилище метрик (TSDB) и системы алертинга уровня Prometheus/Alertmanager в крупных инсталляциях; его сильная сторона — детализация и низкая латентность.

Требования

- Сервер с Debian 11.

- Нелокальный пользователь с правами sudo.

Ресурсы: агент Netdata очень лёгкий. Обычно он использует <1% одного ядра CPU и требует минимального объёма памяти. Для большинства задач достаточно 1 CPU и 1 ГБ ОЗУ.

Обновление системы

Перед установкой рекомендуется обновить пакеты:

sudo apt-get update && sudo apt-get upgrade -yЭто гарантирует, что зависимости будут свежими.

Установка Netdata на Debian 11

Пакет Netdata доступен в базовом репозитории Debian и устанавливается через APT:

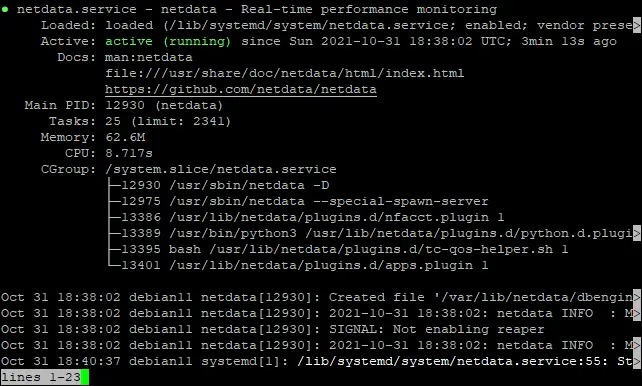

sudo apt-get install netdata -yЗапустите сервис и включите автозапуск:

sudo systemctl start netdata

sudo systemctl enable netdata

sudo systemctl status netdataЕсли всё прошло успешно, вы увидите состояние сервиса “active (running)”.

Первичная настройка Netdata

Файл конфигурации Netdata расположен по пути /etc/netdata/netdata.conf. Откройте его любым текстовым редактором. Пример с nano:

nano /etc/netdata/netdata.confНайдите строку, начинающуюся с bind socket to IP и замените её на IP вашего сервера. Это нужно, чтобы веб-интерфейс был доступен по внешнему IP. Пример:

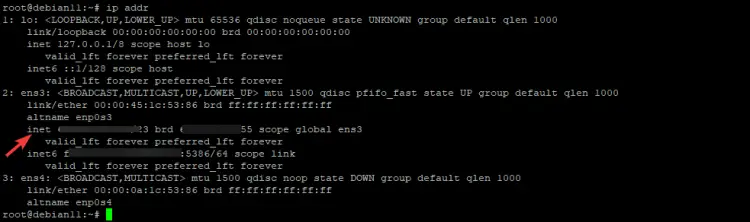

bind socket to IP = YOUR_SERVER_IP_ADDRESSЕсли вы не знаете IP сервера, выполните:

ip addrСохраните файл: нажмите Ctrl+X, подтвердите Y, затем Enter. После изменения конфигурации перезапустите Netdata:

sudo systemctl restart netdata

Важно: если сервер находится за NAT или балансировщиком, в качестве bind IP лучше указывать 0.0.0.0 и проксировать доступ через безопасный фронтенд (см. раздел безопасности).

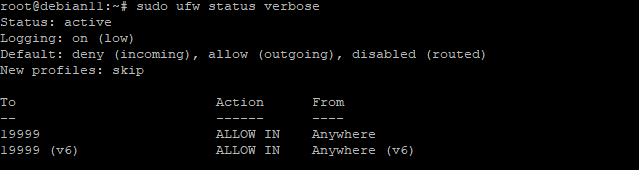

Открытие порта в брандмауэре

Веб-интерфейс Netdata и его read API доступны по порту 19999. Если используется UFW, выполните:

sudo ufw allow 19999

sudo ufw reload

sudo ufw status verboseУбедитесь, что порт 19999 разрешён только с доверенных IP, если доступ не должен быть публичным.

Доступ к веб-интерфейсу

Откройте в браузере:

http://your-server-IP-address:19999Замените your-server-IP-address на фактический IP вашего сервера (например, http://1.2.3.4:19999). Дашборд отобразится и начнёт показывать метрики в реальном времени.

Безопасность и развёртывание в продакшене

Netdata по умолчанию не настроен для публичного доступа с аутентификацией. В продакшене рекомендуется:

- Проксировать Netdata через Nginx/Apache с TLS и базовой или SSO-аутентификацией.

- Ограничивать доступ на уровне брандмауэра (разрешать только доверенные IP).

- Включать HTTPS: настроить обратный прокси с сертификатом (Let’s Encrypt).

- Отключать или фильтровать сбор чувствительных метрик, если в метриках может содержаться PII.

Пример минимальной конфигурации Nginx-прокси (фрагмент):

server {

listen 443 ssl;

server_name netdata.example.com;

ssl_certificate /etc/letsencrypt/live/netdata.example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/netdata.example.com/privkey.pem;

location / {

proxy_pass http://127.0.0.1:19999/;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_buffering off;

}

}Добавьте базовую аутентификацию или интеграцию с корпоративным SSO по необходимости.

Конфиденциальность и соответствие (GDPR)

Netdata собирает системные и прикладные метрики. Перед размещением в окружениях с персональными данными:

- Проверьте, не попадают ли в метрики идентифицируемые данные (имена пользователей, пути с персональными данными).

- Настройте фильтры или отключите отдельные плаг-коллекторы, если они собирают PII.

- Документируйте хранение и передачу метрик, если это требуется вашей политикой защиты данных.

Резервирование и интеграция с историческими хранилищами

Netdata отлично показывает реальное время, но для долгосрочного хранения и корреляции событий стоит настроить экспорт в TSDB (Prometheus, Graphite) или использовать Netdata Cloud/streaming. Это увеличит возможности аналитики и алертинга.

Типичные сценарии и альтернативы

Альтернативы для комплексного мониторинга и историчности: Prometheus (+ Alertmanager), Grafana (визуализация), Zabbix (полный стек). Netdata лучше, если нужен подробный realtime-инструмент на хосте.

Когда Netdata не подходит:

- Нужна долговременная ретроспективная аналитика за месяцы.

- Требуется сложная система правил алертинга и маршрутизации уведомлений — лучше комбинировать с Prometheus.

Методология безопасного развёртывания (мини-план)

- Установите Netdata на тестовом хосте.

- Проверьте сбор метрик и отключите лишние коллекторы.

- Настройте обратный прокси с TLS и аутентификацией.

- Ограничьте доступ брандмауэром.

- Планируйте экспорт в TSDB при необходимости.

- Переведите в прод и добавьте мониторинг самого Netdata (SLA).

Контрольный список перед продом

- Netdata установлен и запущен

- Конфигурация bind socket проверена

- Порт 19999 закрыт для публичного доступа или защищён прокси

- TLS и аутентификация настроены

- Фильтруются метрики с PII

- Логи и метрики Netdata интегрированы в систему наблюдения

Отладка и распространённые проблемы

- Сервис не запускается: проверьте

journalctl -u netdata -b. - Нет данных по контейнерам: убедитесь, что права доступа к docker.sock заданы корректно или используйте соответствующие плагины.

- Высокая нагрузка: временно отключите детальные плагины и проверьте тренды.

Примеры команд для диагностики:

sudo systemctl status netdata

journalctl -u netdata -f

netstat -tulpn | grep 19999Ролевые чек-листы

Для системного администратора:

- Установить и запустить Netdata.

- Настроить брандмауэр и обратный прокси.

- Проверить права доступа к сокетам контейнеров.

Для разработчика приложений:

- Проверить метрики приложения (latency, error rate).

- Настроить оповещения в связке с внешней системой.

Критерии приёмки

- Netdata показывает метрики в реальном времени на странице по адресу http(s)://netdata-host:19999.

- Доступ ограничен/защищён по политике компании.

- Нет сборки персональных данных в метриках.

Часто задаваемые вопросы

Безопасно ли запускать Netdata в продакшене?

Да, Netdata безопасен, но требует настройки доступа и проксирования. По умолчанию он не включает аутентификацию.

Можно ли интегрировать Netdata с Prometheus?

Да, Netdata можно настроить на экспорт метрик в Prometheus/TSDB или использовать stream для централизованного сбора.

Как уменьшить объём собираемых метрик?

Отключите ненужные плагины в конфигурации и настройте фильтрацию в netdata.conf.

Краткое содержание

В статье показано, как установить Netdata на Debian 11, настроить доступ по порту 19999, обеспечить безопасность через обратный прокси и брандмауэр, а также даны практические советы по развёртыванию в продакшене и интеграции с системами хранения метрик.

Если у вас остались вопросы или специфические кейсы (Docker, Kubernetes, интеграция с Grafana), опишите их — я помогу адаптировать план развёртывания.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone