Как запустить Monero-узел через Tor и подключить мобильный кошелёк

Зачем запускать собственный Monero-узел

Monero — одна из самых приватных криптовалют. В отличие от публичных узлов, собственный узел гарантирует, что ваш мобильный кошелёк не раскрывает IP-адрес и не зависит от сторонних нод, которые теоретически могут собирать метаданные о соединениях.

Если вы используете чужой публичный узел или мобильный «удалённый» узел, вы увеличиваете поверхность атаки: оператор узла может попытаться сопоставить запросы клиента и собрать метаданные; ваш IP может быть видимым. Развёртывание узла через Tor (Hidden Service) решает обе проблемы: связь клиента и ноды остаётся внутри сети Tor, а ваш сервис доступен по .onion-адресу.

Важно: собственный узел не делает ваши транзакции «суперсекретными» сам по себе — он убирает сетевую телеметрию и уменьшает доверие к третьим сторонам.

Что нужно подготовить

Краткий список требований — проверьте всё заранее:

- Машина, постоянно подключённая к интернету (домашний ПК, ноутбук, VPS). Рекомендуется стабильное питание и резервирование диска.

- Достаточно места на диске и оперативной памяти. Практическая рекомендация: 1 ТБ свободного дискового пространства; 8 ГБ оперативной памяти для комфортной работы и верификации блоков.

- Доступ root/sudo для установки Tor, прав на редактирование системных конфигураций и управление системными сервисами.

- Базовые навыки работы в Linux (терминал, редактирование файлов, systemctl).

Скриншоты и команды в этом руководстве проведены на Ubuntu 22.04.1 LTS, но шаги в целом применимы к другим дистрибутивам Linux с аналогичными пакетными менеджерами.

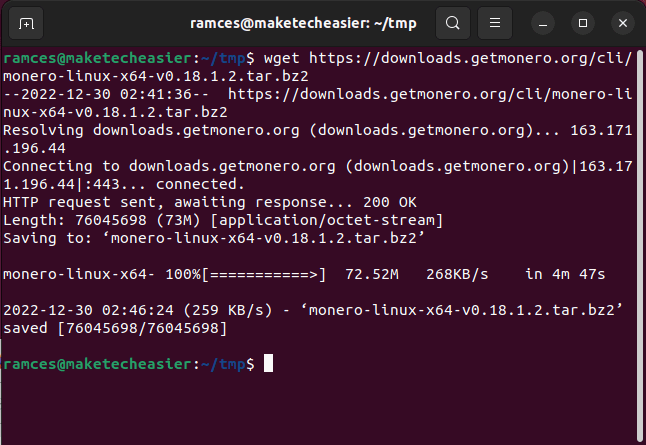

Получение бинарников Monero

- Скачайте актуальную сборку CLI с официального сайта разработчиков. По состоянию на момент написания это делается так:

wget https://downloads.getmonero.org/cli/monero-linux-x64-v0.18.1.2.tar.bz2

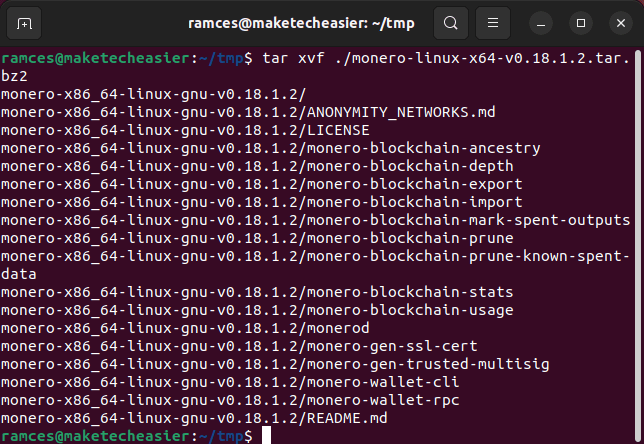

- Создайте рабочую директорию и распакуйте архив:

mkdir monero && cd monero- Распакуйте архив и перейдите в каталог с файлами:

tar xvf ./monero-linux-x64-v0.18.1.2.tar.bz2 && cd ./monero-linux-x64-v0.18.1.2

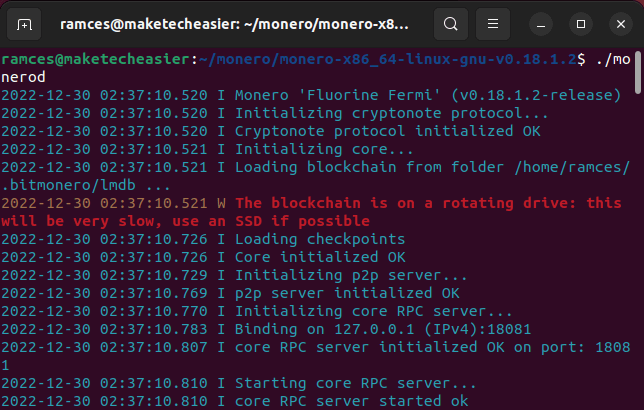

Запуск демона и первая синхронизация

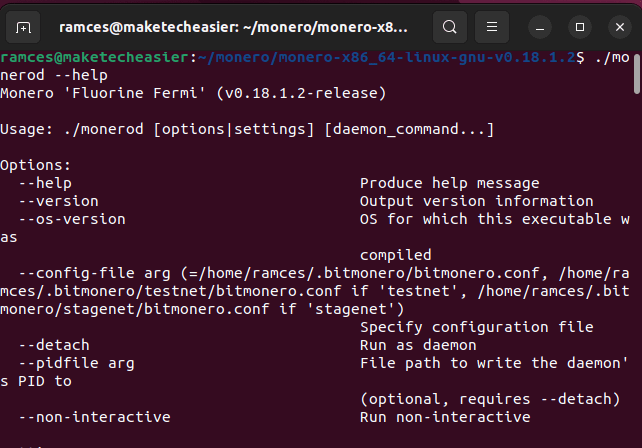

В каталоге с бинарниками вы увидите набор исполняемых файлов. Инициализируйте демон:

./monerod --detach

Описание поведения:

- Параметр –detach запускает демон в фоновом режиме.

- Демон создаст конфигурационные файлы и папки в домашней директории пользователя (обычно ~/.bitmonero).

Синхронизация всей цепочки может занять от одного до нескольких дней в зависимости от CPU, дисковой подсистемы и пропускной способности сети. Для некоторых старых машин это может занять больше времени.

Установка Tor и создание Hidden Service

Чтобы ваш узел был доступен только через Tor и не раскрывал ваш публичный IP, создайте hidden service, который проксирует локальный RPC-порт узла (обычно 18081).

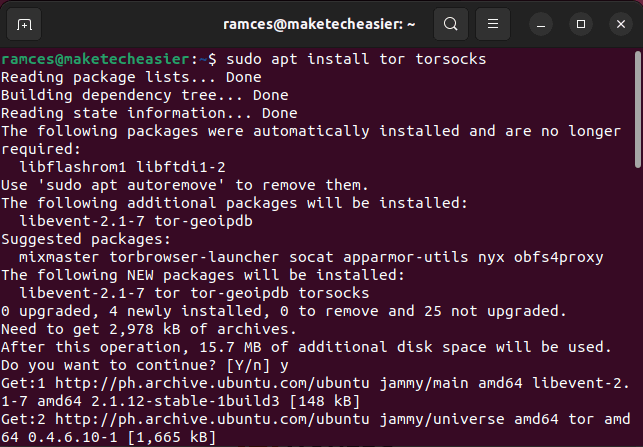

- Установите Tor и утилиты:

sudo apt update && sudo apt install tor torsocks -y

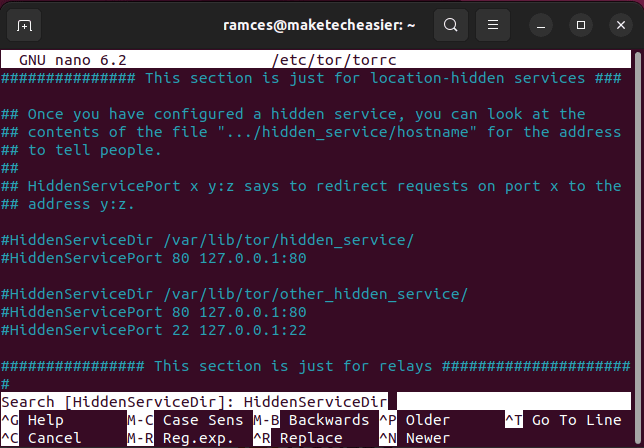

- Отредактируйте конфигурацию Tor:

sudo nano /etc/tor/torrcПерейдите к секции hidden services (Ctrl+W, введите HiddenServiceDir).

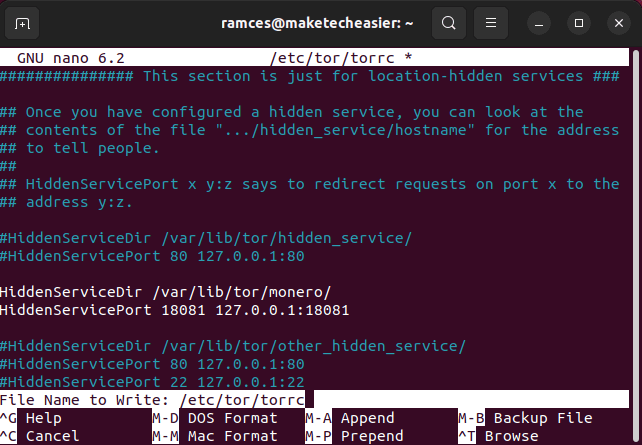

- Добавьте следующую конфигурацию в конец файла torrc, чтобы связать локальный RPC-порт 18081 с Hidden Service:

HiddenServiceDir /var/lib/tor/monero/

HiddenServicePort 18081 127.0.0.1:18081

- Перезапустите Tor, чтобы изменения вступили в силу:

sudo systemctl restart torПримечание: директория /var/lib/tor/monero/ после запуска Tor будет содержать файл hostname с вашим .onion-адресом.

Конфигурация Monero-демона для работы через Tor

Чтобы демон принимал RPC-запросы и был доступен через скрытый сервис Tor, выполните следующие шаги.

- Остановите демон, если он ещё запущен:

cd /home/$USER/monero/monero-linux-x64-v0.18.1.2

./monerod stop_daemon

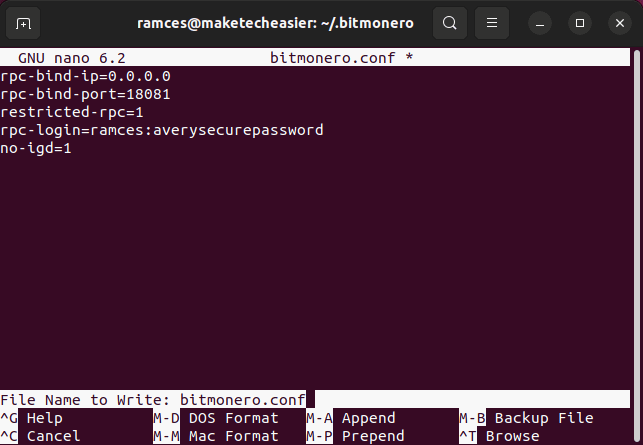

- Создайте или отредактируйте файл конфигурации демона:

mkdir -p /home/$USER/.bitmonero

nano /home/$USER/.bitmonero/bitmonero.conf- Добавьте в файл следующие параметры конфигурации (пример):

rpc-bind-ip=0.0.0.0

rpc-bind-port=18081

restricted-rpc=1

rpc-login=ramces:averysecurepassword

no-igd=1Объяснение опций:

- rpc-bind-ip и rpc-bind-port: демон будет слушать на всех интерфейсах порт 18081. В комбинировании с Hidden Service это позволяет Tor перенаправлять трафик.

- restricted-rpc=1: ограничивает набор RPC-команд, доступных внешним клиентам — повышает безопасность.

- rpc-login: задаёт имя и пароль для доступа к RPC. Замените ramces:averysecurepassword на свои значения.

- no-igd=1: отключает UPnP; это важно, чтобы маршрутизатор не выставлял прямые порты наружу и не раскрывал реальный IP.

- Сохраните файл и запустите демон снова в фоне:

./monerod --detachПроверьте логи на предмет ошибок:

tail -n 200 ~/.bitmonero/monerod.logПолучение .onion-адреса вашего узла

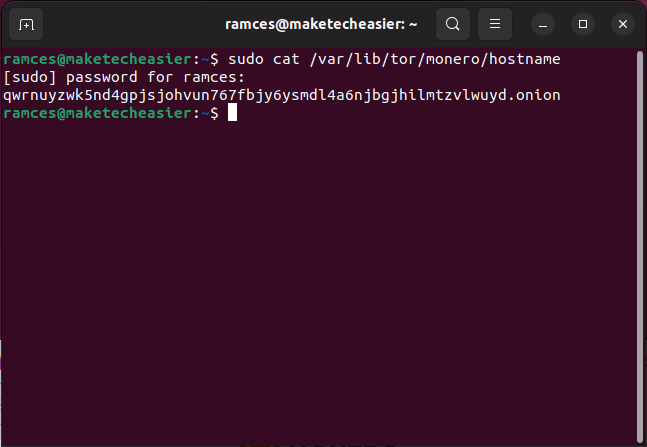

После запуска Tor и добавления Hidden Service файл с именем hostname появится в каталоге Hidden Service. Получите адрес командой:

sudo cat /var/lib/tor/monero/hostnameНа выходе вы увидите .onion-адрес — его вы будете указывать в мобильном кошельке как адрес вашего узла.

Подключение мобильного кошелька (Monerujo) через Orbot

Ниже приведён пример для Android-приложения Monerujo и Tor-клиента Orbot. Другие кошельки и клиенты Tor используют аналогичные принципы.

- Скачайте и установите Monerujo из Google Play или F-Droid.

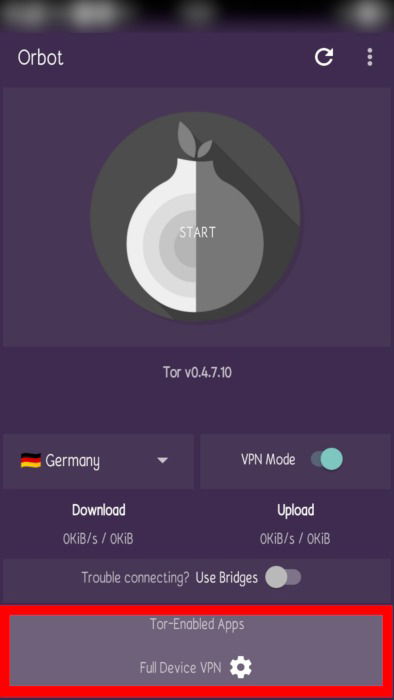

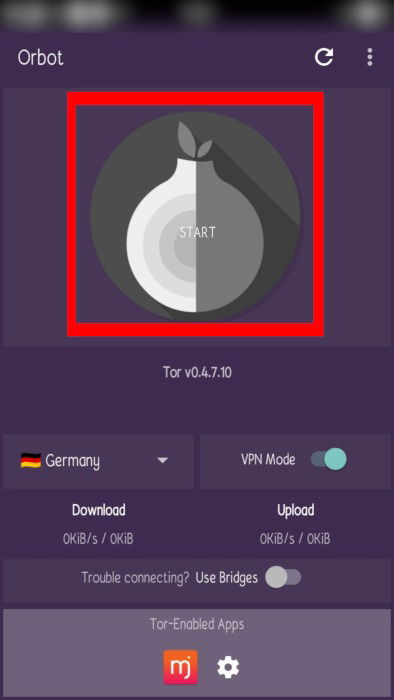

- Установите Orbot (Tor для Android) и запустите его. В Orbot включите режим «Tor-Enabled Apps» для Monerujo, чтобы принудительно проксировать трафик кошелька через Tor.

- В Orbot в разделе Tor-Enabled Apps отметьте Monerujo и нажмите START — Orbot создаст локальный прокси и заставит Monerujo использовать Tor.

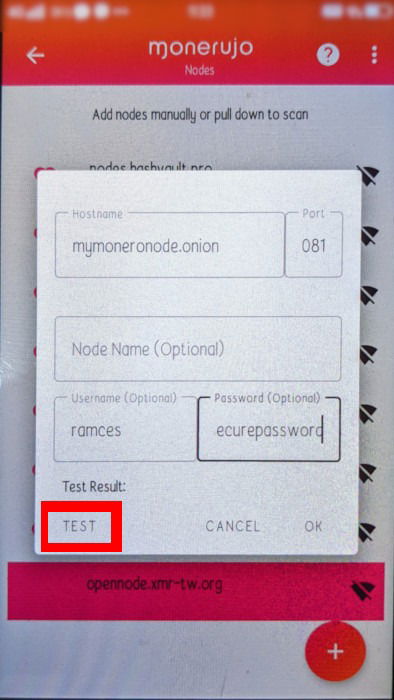

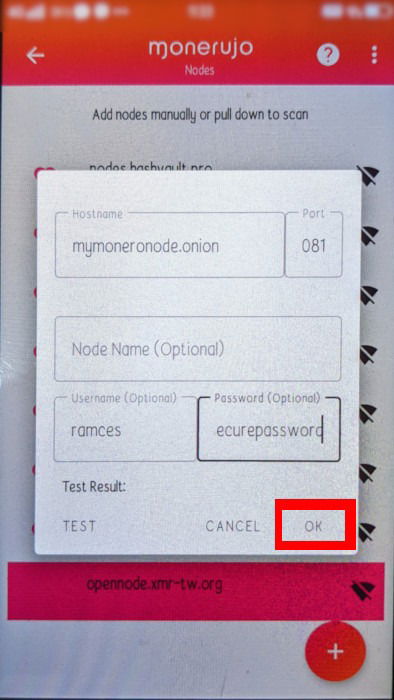

Настройка Monerujo для подключения к вашему Tor-узлу

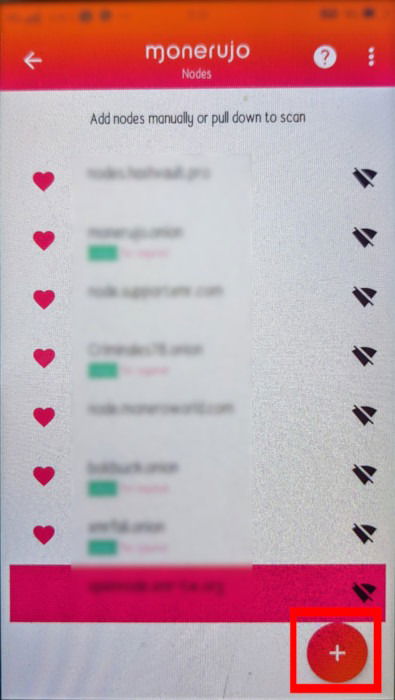

- В Monerujo откройте раздел «Network» (Сеть).

- Нажмите «+» в правом нижнем углу, чтобы добавить новый узел.

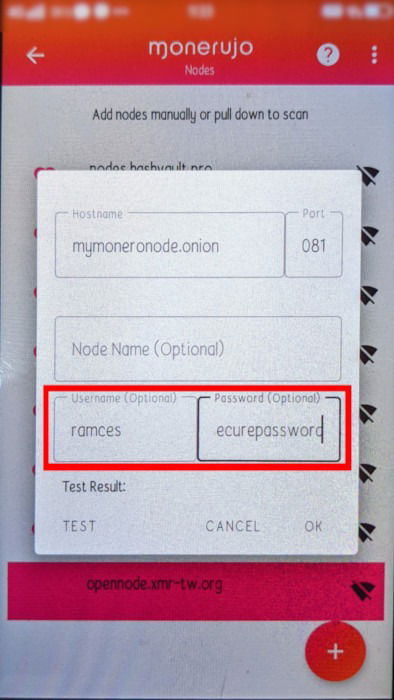

- В появившемся окне введите ваш .onion-адрес и порт 18081, а также имя пользователя и пароль, которые вы указали в rpc-login.

Пример интерфейса ввода данных узла:

- Нажмите «TEST» (ПРОВЕРИТЬ), чтобы убедиться, что кошелёк может связаться с вашим узлом через Tor.

- Если тест прошёл успешно, нажмите «OK» чтобы сохранить настройки — теперь Monerujo использует ваш Tor-only узел.

Практические рекомендации и безопасность

Сильные пароли и управление ключами:

- Используйте уникальные сложные пароли для rpc-login. По возможности применяйте менеджер паролей.

- Рассмотрите применение client-side TLS/SSH-туннелирования, если вы хотите дополнительный слой между клиентом и узлом (особенно для десктопных клиентов).

Ограничьте доступ к машине:

- Не открывайте публично другие порты сервера.

- Если вы используете ufw или другой файрволл, разрешите только то, что необходимо: например,

ufw allow 22/tcpдля SSH (или используйте нестандартный порт), и держите 18081 закрытым для внешних IP (Tor перенаправляет к 127.0.0.1).

Резервное копирование:

- Регулярно бэкапьте кошельки (seed-фразы), а также конфигурации узла.

- Не храните приватные ключи и seed рядом с машиной, которая доступна из интернета без защиты.

Обновления:

- Обновляйте Monero-бинарники и Tor до актуальных релизов.

- Проверяйте подписи релизов Monero (PGP), если вы загружаете бинарники вручную.

Логи и приватность:

- Ограничьте уровень логирования в monerod, если ваш сервер используется совместно с другими людьми.

- Помните, что логи и файлы данных могут содержать метаданные — контролируйте к ним доступ.

Чеклист ролей (оператор узла / мобильный пользователь / администратор сети)

Оператор узла:

- Установил и синхронизировал monerod.

- Настроил Tor Hidden Service и получил .onion-адрес.

- Включил restricted-rpc и настроил rpc-login.

- Проверил логи и удостоверился, что RPC слушает на 127.0.0.1:18081.

- Внедрил бэкап-процедуру.

Мобильный пользователь:

- Установил Monerujo и Orbot.

- Добавил Monerujo в Tor-Enabled Apps Orbot и запустил Orbot.

- Ввёл .onion-адрес, порт и RPC-учётные данные в Monerujo и успешно прошёл тест подключения.

Администратор сети:

- Убедился, что на сервере не открыты лишние порты.

- Настроил мониторинг ресурсоёмкости демона и дискового пространства.

- Периодически проверяет обновления и сценарии реагирования на инциденты.

Режимы зрелости (уровни готовности узла)

- Уровень 0 — «Демонстрация»: узел запущен локально, не синхронизирован, не защищён.

- Уровень 1 — «Функциональный»: узел синхронизирован, работает локально, RPC защищён паролем.

- Уровень 2 — «Приватность»: узел доступен через Tor Hidden Service, клиенты подключаются по .onion.

- Уровень 3 — «Производственный»: настроены бэкапы, мониторинг, регулярные обновления и контроль доступа.

Выбор уровня зависит от потребностей: для личного использования обычно достаточно 1–2, для публичного предоставления сервиса — 3.

Шаблоны и сниппеты конфигураций

bitmonero.conf (минимальный шаблон):

rpc-bind-ip=0.0.0.0

rpc-bind-port=18081

restricted-rpc=1

rpc-login=USERNAME:STRONG_PASSWORD

no-igd=1

# Можно добавить дополнительные параметры, например

# confirm-external-bind=1Пример команды для импорта внешней копии блокчейна (ускорение синхронизации):

./monero-blockchain-import --input-file /home/$USER/Downloads/blockchain.rawПример проверки логов:

tail -f ~/.bitmonero/monerod.logУстранение неполадок (runbook)

Проблема: мобильный кошелёк не подключается к .onion-адресу.

Проверка и шаги:

- Убедитесь, что Orbot запущен и Monerujo добавлен в Tor-Enabled Apps.

- На сервере проверьте, что Tor работает:

sudo systemctl status tor. - Проверьте файл hostname:

sudo cat /var/lib/tor/monero/hostname— совпадает ли он с адресом, который вы ввели в Monerujo? - Проверьте, что monerod слушает локально на 18081:

ss -tlpn | grep 18081. - Посмотрите логи monerod и tor на предмет ошибок:

tail -n 200 /var/log/tor/logиtail -n 200 ~/.bitmonero/monerod.log. - Если у вас firewall (ufw), убедитесь, что он не блокирует внутренние соединения: для локального доступа Tor не требуется открывать 18081 публично.

Проблема: синхронизация длится слишком долго.

Решения:

- Ускорение: импорт внешнего файла blockchain.raw через monero-blockchain-import.

- Аппаратно: использование SSD вместо HDD для ускорения верификации блоков.

- CPU: на слабых CPU синхронизация действительно медленная — рассмотрите VPS с сильнее CPU для первого скачивания.

Безопасность и рекомендации по повышению приватности

- Подписи релизов: проверяйте PGP-подписи скачиваемых бинарников Monero.

- Изоляция сервисов: запуск monerod в отдельном непривилегированном системном пользователе или в контейнере повышает безопасность.

- Дополнительный слой: при необходимости можно настроить Tor в режиме systemd-service с ограничениями AppArmor/SELinux.

- Мониторинг: настройте алерты на заполнение диска и высокую загрузку CPU.

Краткая методология развёртывания (mini-methodology)

- Подготовка: резервное питание, обновления OS, создание пользователя.

- Загрузка и проверка бинарников Monero.

- Запуск демона и первичная синхронизация/импорт блокчейна.

- Установка Tor и настройка Hidden Service для 18081.

- Конфигурация restricted RPC и создание безопасного rpc-login.

- Тестирование с мобильного устройства через Orbot + Monerujo.

- Внедрение мониторинга и регулярных бэкапов.

Краткая галерея исключений — когда это может не подойти

- Если вы используете Custodial-кошелёк или сервис, у вас нет доступа к seed-фразе — собственный узел здесь не поможет с приватностью на клиентском уровне.

- Если сервер находится под юрисдикцией, где Tor блокируется или мониторится, скрытие сервиса может усложнить поддержку.

- Для одноразовых транзакций с малой суммой настройка собственного узла может быть избыточной.

Факты и числа (фактбокс)

- Рекомендуемое дисковое пространство: ~1 ТБ.

- Рекомендуемая оперативная память: ≥ 8 ГБ.

- RPC-порт по умолчанию для Monero: 18081.

- Tor Hidden Service размещает .onion-адрес в: /var/lib/tor/

/hostname.

Часто задаваемые вопросы

Можно ли ускорить синхронизацию блокчейна?

Да. Загрузите предварительно подготовленный файл blockchain.raw и импортируйте его:

./monero-blockchain-import --input-file /home/$USER/Downloads/blockchain.rawМожно ли подключить десктопный кошелёк к Tor-only узлу?

Да. Для CLI-кошелька используйте torsocks, например:

export TORSOCKS_ALLOW_INBOUND=1

torsocks ./monero-wallet-cli --daemon-address address.onion:18081Для GUI-кошельков потребуется дополнительная настройка проксирования; альтернативно можно поднять локальный SOCKS-прокси через Tor и направить трафик GUI через него.

Узел не доступен — что делать?

Чаще всего причина — файрволл или неверный .onion-адрес. Проверьте Tor-сервис, файл hostname и настройку ufw: ufw status и при необходимости ufw allow 18081/tcp — но учитывайте, что для Tor это обычно не требуется, если вы не пытаетесь открыть порт в публичный интернет.

Короткая цитата эксперта

«Запуск собственного узла — это не только про приватность, но и про автономию: вы контролируете свои запросы к блокчейну и снижаете доверие к сторонним сервисам», — специалист по криптоприватности.

Словарь на 1 строку

- Узел (node): программа, хранящая и верифицирующая блокчейн Monero.

- Демон (daemon): фоновый процесс, в данном контексте — monerod.

- RPC: удалённый вызов процедур — API, через который кошельки общаются с узлом.

- Hidden Service (.onion): адрес в сети Tor, скрывающий реальный IP сервера.

Социальные превью (рекомендации)

- OG Title: Monero через Tor — свой узел и мобильный кошелёк

- OG Description: Запустите приватный Monero-узел через Tor и подключите Monerujo по .onion — шаги, конфигурации и чеклисты.

Image credit: Unsplash. Все скриншоты и правки — демонстрация настройки узла.

Краткое резюме

- Самостоятельный Monero-узел повышает приватность и безопасность.

- Tor Hidden Service гарантирует доступность узла по .onion без раскрытия IP.

- Настройка включает: скачивание бинарников, конфиг monerod, настройку torrc, создание rpc-login и подключение мобильного кошелька через Orbot.

- Следуйте чеклистам и регулярно обновляйте софт и бэкапы.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone