Как скрыть файлы в изображении в Linux

Зачем это нужно

Если вы делите ПК с другими людьми, простой способ скрыть личные файлы — сделать имя файла скрытым (точка спереди). Но технически подкованный пользователь увидит скрытые файлы. Стеганография прячет ваши данные внутри обычного файла изображения так, что внешне файл выглядит нормальным. Это полезно, когда нужна «маскировка», а не строгая защита.

Ключевая идея в одной строке: запакуйте файлы в архив, затем встроите архив в изображение — файл изображения остаётся просматриваемым как обычный.

Что важно понимать

- Стеганография скрывает существование данных, но не всегда обеспечивает криптографическую защиту.

- Для конфиденциальности рекомендуется зашифровать архив (например, с помощью GPG или zip с паролем) до встраивания.

- После встраивания исходные файлы следует безопасно удалить, чтобы данные не восстанавливались.

Быстрая структура статьи

- Скрытие через терминал: шаги, команды, извлечение, безопасное удаление

- Скрытие с помощью Steg: GUI, конфигурация, извлечение

- Когда метод не работает и альтернативы

- Практические чеклисты, критерии приёмки и тесты

- Рекомендации по безопасности и совместимости

Скрыть файлы в изображении через терминал

Этот способ не требует сторонних графических программ. Мы используем стандартные утилиты: zip, cat, unzip и shred.

Подготовьте рабочую папку и скопируйте в неё исходное изображение (PNG или JPG) и файлы, которые хотите спрятать. Для удобства все прячущиеся файлы лучше положить в одну папку.

Сжатие файлов в ZIP

- Откройте терминал (Ctrl + Alt + T).

- Перейдите в папку с изображением и папкой с файлами:

cd /путь/к/папке- Упакуйте содержимое папки в zip-архив рекурсивно:

zip -r secret.zip FilesToHide/Пояснения:

- -r включает вложенные папки.

- secret.zip — имя архива, можно заменить.

- FilesToHide/ — папка с файлами для скрытия.

Совет по безопасности: вместо простого zip используйте шифруемый архив. Например, zip поддерживает шифрование паролем:

zip -r -e secret.zip FilesToHide/Утилита zip попросит ввести пароль. Это добавит слой криптографической защиты до встраивания.

Объединение ZIP и изображения (concatenate)

После создания архива объединим его с изображением. Важно: исходное изображение должно идти первым.

cat MakeUseOf-Site.png secret.zip > secret.pngПояснение:

- MakeUseOf-Site.png — исходное изображение.

- secret.zip — архив с вашими файлами.

- secret.png — результирующее изображение, которое выглядит нормально.

Вы можете открыть secret.png в любом просмотрщике изображений — картинка отобразится как обычно.

Извлечение скрытых файлов из изображения

Чтобы извлечь архив из изображения, просто распакуйте изображение как zip:

unzip secret.pngЕсли внутри действительно есть ZIP, unzip найдёт и извлечёт его. После распаковки появится ваша папка (например, FilesToHide) и файлы внутри.

Безопасное удаление оригиналов

После успешного встраивания рекомендуется надёжно удалить исходные файлы и архива. Для этого используем shred.

shred -z --remove HideThisFile.txt ThisFileIsPrivate.txtПояснение опций:

- По умолчанию shred перезаписывает файл трижды.

- –iterations=N устанавливает число перезаписей.

- -z в конце затирает последней записью нулями, чтобы скрыть следы перезаписи.

- –remove удаляет файл после перезаписи.

Важно: shred работает над файловой системой, где перезапись действительно изменяет данные. На некоторых файловых системах (например, журнальные, или SSD с TRIM) гарантии полного удаления ограничены. Для SSD рассмотрите шифрование диска и управление ключами.

Скрыть файлы в изображении с помощью Steg

Steg — удобная графическая утилита для стеганографии. Она не требует установки и предоставляет варианты шифрования и встроенной текстовой заметки.

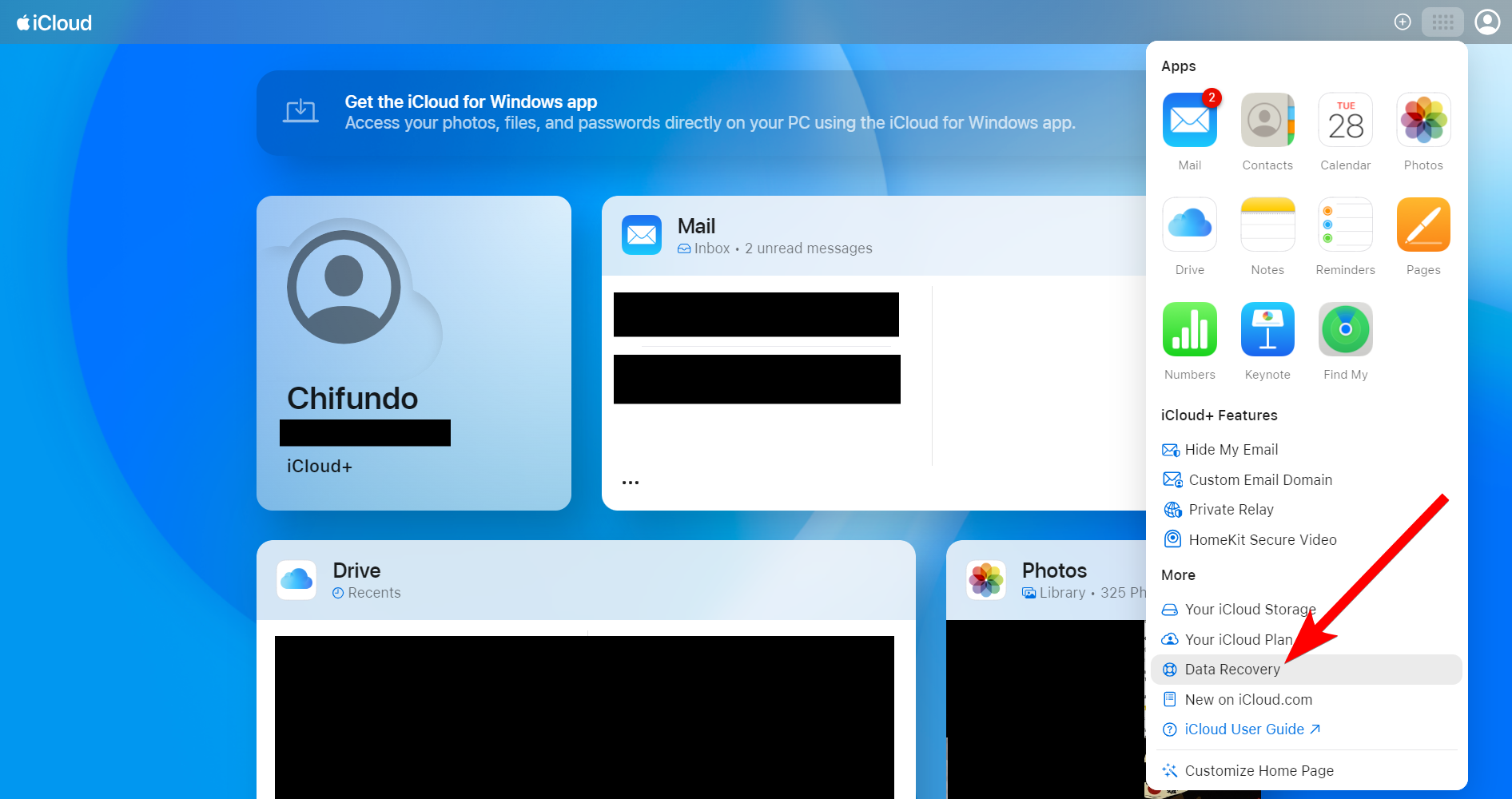

Скачивание подходящей версии

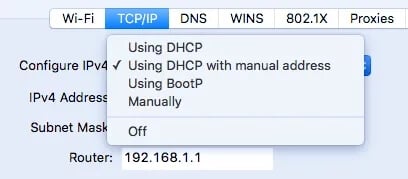

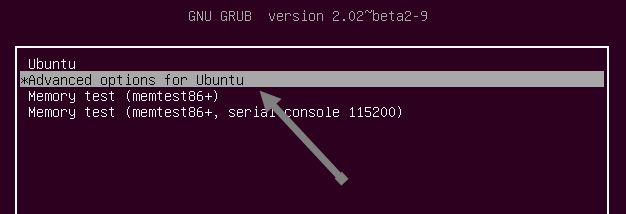

Перейдите на страницу загрузки Steg и выберите 32- или 64-битную версию в зависимости от вашей системы. Информацию о разрядности можно найти в системных настройках: меню Система > О системе.

Сохраните скачанный архив в отдельную папку.

Подготовка ZIP через файловый менеджер

Если у вас несколько файлов, сожмите их в ZIP через графический интерфейс:

- Откройте файловый менеджер и найдите папку с файлами.

- Не заходите в папку. Щёлкните правой кнопкой по папке и выберите Compress.

- Выберите формат .zip и задайте имя.

Распаковка Steg и запуск

- Steg скачивается как .tgz. В контекстном меню выберите Extract Here.

- Откройте распакованный каталог и дважды щёлкните по исполняемому файлу steg.

- Примите лицензионное соглашение, если требуется, и подтвердите место хранения настроек.

Настройка шифрования и пароля

В Steg откройте Configuration (Конфигурация) и выберите криптомод. Для личного использования удобно использовать Symmetric PassPhrase (симметричная фраза). Задайте PassPhrase, который отвечает требованиям приложения. При слабом пароле поле будет подсвечено красным — усилите его.

Вы также можете добавить текстовое сообщение, которое будет встроено вместе с архивом.

Скрытие ZIP в изображении

- В Steg нажмите Open generic image и выберите изображение.

- Нажмите Hide Data и выберите ZIP-файл.

- После успешного встраивания сохраните изменённое изображение через Save, задав имя и формат (.tif или .png).

Извлечение данных из изображения в Steg

- Откройте модифицированное изображение в Steg (Open generic image).

- В Configuration задайте тот же Crypto Mode и тот же PassPhrase.

- Нажмите Extract Data и выберите папку для сохранения.

Steg создаст несколько файлов: README.txt, сам скрытый файл (например secret.zip), .sha1 с контрольной суммой и .txt с встроенным сообщением.

Когда стеганография не сработает

- Если кто-то анализирует файл побайтово, он может заметить лишние данные в конце изображения. Специалисты по криминалистике обнаружат аномалии.

- Некоторые сервисы (социальные сети, мессенджеры) оптимизируют и пересжимают изображения при загрузке, что может разрушить встроенные данные.

- Пароль или шифрование внутри архива слабые — данные уязвимы при прямом извлечении.

- На защищённых файловых системах или при использовании облачных бэкапов исходные файлы могут быть восстановлены, если не были надёжно удалены.

Альтернативные подходы

- VeraCrypt/TrueCrypt: создайте контейнер и монтируйте его как диск. Это даёт сильное шифрование и управление доступом.

- GPG: шифруйте отдельные файлы или архивы с помощью GnuPG, затем храните шифрованные файлы открыто.

- LUKS: шифрование разделов/дисков на уровне блочного устройства для защиты всего диска.

- eCryptfs или fscrypt: шифрование на уровне файловой системы в Linux.

Сравнение в двух строках:

- Стеганография хороша для «сокрытия», но не заменяет шифрование.

- VeraCrypt и GPG дают криптографическую защиту, но могут быть заметны как зашифрованные файлы.

Практическая методика безопасности (мини-MOP)

- Оценка цели: нужно ли вам только скрыть или защитить данные?

- Подготовка: создайте папку и переместите в неё файлы для сокрытия.

- Шифрование: зашифруйте архив перед встраиванием (zip -e или gpg).

- Встраивание: используйте cat (терминал) или Steg (GUI).

- Проверка: откройте результирующее изображение и попытайтесь извлечь данные.

- Удаление: безопасно удалите исходные файлы и временные архива.

- Резервная копия: храните резервную копию ключей/паролей отдельно.

Критерии приёмки

- Изображение открывается в стандартном просмотрщике и выглядит корректно.

- После извлечения полученные файлы совпадают по содержимому с исходными.

- Пароль/ключ работает и позволяет извлечь данные.

- Исходные файлы удалены безопасно или зашифрованы.

Роль-based чеклист

Для пользователя (личный):

- Собрал файлы в папку.

- Создал зашифрованный архив (рекомендуется).

- Встроил архив в изображение.

- Проверил извлечение.

- Безопасно удалил исходники.

Для администратора/IT-специалиста:

- Проверил совместимость изображений с корпоративными политиками.

- Оценил риск при хранении и передаче изображений.

- Настроил процедуры резервного копирования ключей.

Тестовые случаи и критерии успеха

- Тест: Встраивание архива 10 МБ в PNG 5 МП. Ожидаемый результат: изображение отображается, архив извлекается без ошибок.

- Тест: Извлечение на другой машине с другим просмотрщиком. Ожидаемый результат: архив извлекается, контрольные суммы совпадают.

- Тест: Отправка изображения через мессенджер. Ожидаемый результат: после пересылки проверить целостность — вероятно, данные будут повреждены.

Критерий приёмки: в 80% рабочих сценариев (локальное хранение/обмен файлами на физических носителях) метод должен успешно скрывать и извлекать данные.

Практические шаблоны команд

Упаковка и встраивание (шаблон):

cd /путь/к/директории

zip -r -e mysecret.zip FolderToHide/

cat cover-image.png mysecret.zip > stego-image.pngИзвлечение:

unzip stego-image.pngБезопасное удаление (шаблон):

shred --iterations=7 -z --remove mysecret.zip FolderToHide/*Советы по паролям и ключам

- Используйте длинные и случайные пароли, минимум 12 символов с буквами, цифрами и спецсимволами.

- Храните пароли в менеджере паролей.

- Не используйте тот же пароль для электронной почты и для стеганографии.

Безопасность и конфиденциальность

Важно понимать различие между «скрыть» и «защитить». Стеганография скрывает наличие данных. Шифрование защищает содержимое. Лучшие практики:

- Сначала зашифруйте данные, затем встроите зашифрованный архив.

- Не отправляйте стеганографические изображения через сервисы, которые изменяют файлы (соцсети, мессенджеры с оптимизацией изображений).

- Используйте безопасное удаление или полное шифрование диска для защиты при утрате носителя.

Юридические и приватные заметки для ЕС и РФ:

- Если файлы содержат персональные данные, обеспечьте соответствие требованиям GDPR/локального законодательства при передаче и хранении.

- Шифрование и удаление не освобождают от обязанностей по защите персональных данных при их передаче третьим лицам.

Совместимость и миграция

- Формат PNG обычно безопаснее для стеганографии, так как не теряет данные при сохранении в большинстве редакторов без сжатия с потерями.

- JPEG использует сжатие с потерями: встроенные данные могут повредиться при перекодировке.

- При переносе на Windows/ macOS команды терминала заменяются GUI-операциями или аналогичными утилитами.

Частые ошибки и их исправление

- Ошибка: unzip не находит архив в изображении.

- Проверка: убедитесь, что архив действительно был добавлен; используйте file и hexdump для просмотра конца файла.

- Ошибка: изображение после встраивания не открывается.

- Проверка: возможно, исходный формат не поддерживает вложенные данные. Попробуйте другой формат (.png).

- Ошибка: потеря данных после отправки в соцсеть.

- Решение: пересылайте через зашифрованный контейнер или сохраняйте на носителе.

Когда использовать стеганографию, а когда нет

Используйте стеганографию если:

- Вам нужно скрыть факт существования файлов перед нетехническим пользователем.

- Вы храните данные на локальном носителе и хотите «маскировку».

Не используйте стеганографию если:

- Вам нужна гарантированная криптографическая защита при передаче через ненадёжные каналы.

- Ожидается анализ файла экспертами.

Краткое резюме

Стеганография — практичный инструмент для скрытия данных внутри изображений. Она проста в применении (cat + zip) и удобна в GUI (Steg). Но это не замена шифрования. Для реальной безопасности шифруйте файлы до встраивания и надёжно удаляйте исходники.

Важно

- Проверяйте извлечение на другой машине.

- Храните пароли отдельно.

Полезные ссылки и команды для быстрой справки

- zip, unzip — упаковка/распаковка

- cat — объединение файлов

- shred — безопасное удаление

- gpg — симметричное и ассиметричное шифрование

Примеры команд:

zip -r -e mysecret.zip FolderToHide/

cat cover.png mysecret.zip > stego.png

unzip stego.png

shred -z --remove mysecret.zip FolderToHide/*Заключение

Стеганография в Linux — это быстрый и доступный способ сделать файлы менее заметными. Для персональной защиты комбинируйте методы: шифрование архива, встраивание в изображение и безопасное удаление исходников. Помните про риски при пересылке через облачные сервисы и про юридические требования к персональным данным.

Краткие рекомендации:

- Шифруйте перед встраиванием.

- Используйте PNG для лучшей совместимости.

- Надёжно удаляйте исходные файлы.

Похожие материалы

Как восстановить контакты на iPhone

MacBook не находит Wi‑Fi — пошаговое решение

Как сбросить забытый пароль в Ubuntu

Borderlands GOTY — исправление ошибок и оптимизация

Страница входа в публичный Wi‑Fi не появляется