Как настроить и использовать OpenDNS для безопасности и скорости сети

Что такое OpenDNS (одно предложение)

OpenDNS — это внешний DNS‑провайдер: ваш компьютер запрашивает у него IP‑адреса доменов, и он возвращает ответы с возможностью фильтрации, статистики и защиты от фишинга.

Почему стоит использовать OpenDNS

- Быстрее сопоставление имён: иногда быстрее, чем DNS вашего провайдера.

- Централизованный контроль: фильтры применяются ко всем устройствам, если настроить роутер.

- Защита от фишинга: интеграция с PhishTank и собственными базами угроз.

- Простая настройка: веб‑панель для управления сетью и короткими ссылками.

Важно: OpenDNS контролирует только DNS‑запросы. Если устройство использует DNS-over-HTTPS (DoH) или статические записи hosts, фильтрация может не сработать.

Быстрый план установки

- Создайте аккаунт на сайте OpenDNS (Создать аккаунт).

- Добавьте вашу сеть — OpenDNS определит вашу текущую публичную IP‑адресацию автоматически.

- В настройках роутера (или отдельных устройств) укажите DNS‑серверы OpenDNS: 208.67.222.222 и 208.67.220.220.

- Настройте категории блокировки, белый и чёрный списки, загрузите логотип для страницы блокировки.

- Проверьте работу: откройте заблокированный сайт или выполните nslookup/dig.

Пошаговая инструкция

1) Регистрация и добавление сети

- Перейдите на сайт OpenDNS и нажмите «Создать аккаунт».

- После входа OpenDNS автоматически создаст сеть по вашему текущему публичному IP.

- Если у вас динамический IP, настройте динамический клиент (DDNS) или установите OpenDNS Updater на машину в сети.

Примечание: при смене внешнего IP необходимо обновить сеть в панели OpenDNS или включить обновление клиента.

2) Настройка DNS на роутере (рекомендуется)

- Откройте веб‑интерфейс роутера (обычно 192.168.0.1 или 192.168.1.1).

- Найдите раздел DNS/Internet/WAN и вручную введите DNS‑серверы:

Primary DNS: 208.67.222.222

Secondary DNS: 208.67.220.220- Сохраните и перезагрузите роутер.

Если вы не управляете роутером, настройте DNS отдельно на каждом устройстве (Windows, macOS, Android, iOS).

3) Основные настройки в панели OpenDNS

- Белый список (Whitelist): сайты, к которым всегда разрешён доступ.

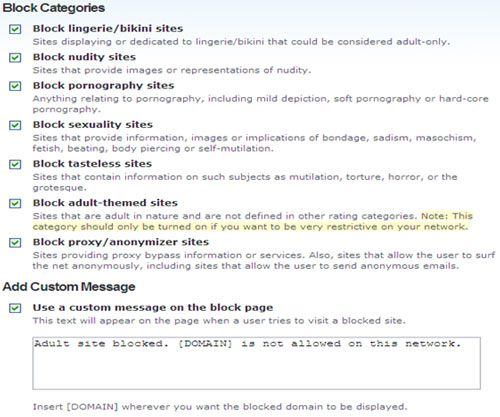

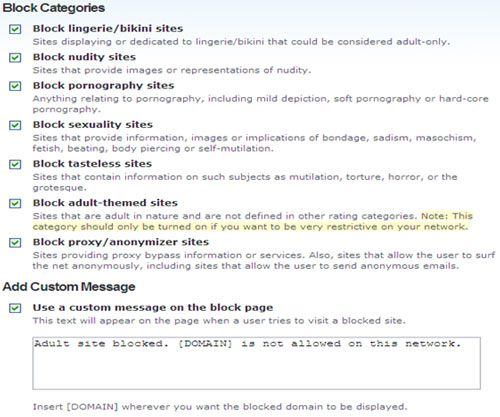

- Блокировка взрослого контента: выберите категории (6 групп) и дополнительно прокси/анонимайзеры.

- Блокировка фишинга: включена через PhishTank — настоятельно рекомендуется.

- Блокировка доменов (Blacklist): добавьте конкретные домены, например myspace.com.

- Кастомные сообщения об ошибке: можно загрузить логотип и написать текст, который увидит пользователь при блокировке.

Подпись: Скриншот страницы настроек категории блокировок в OpenDNS с примером включённых категорий.

4) Быстрые ссылки (Shortcuts)

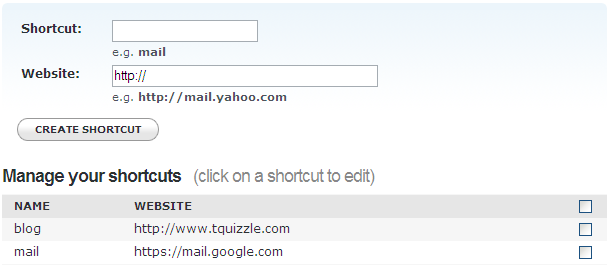

Shortcuts позволяют создать однословный алиас, который перенаправляет на URL. Пример: shortcut “mail” → https://mail.google.com. Наберите “mail” в адресной строке браузера, и OpenDNS перенаправит вас.

Подпись: Интерфейс создания коротких ссылок (shortcuts) в OpenDNS.

Примеры использования и сценарии

- Семья: блокировка взрослых сайтов и прокси, белый список школьных ресурсов.

- Малый офис: блокирование соцсетей и вредоносных доменов, простая статистика посещений.

- Лаборатория/лабораторный стенд: быстрые перенаправления через Shortcuts для внутренних инструментов.

Когда OpenDNS не сработает (ограничения)

- Если клиент использует DoH/DoT (DNS-over-HTTPS/ TLS) к другому провайдеру, то DNS‑запросы обходят OpenDNS.

- Если пользователь настроил статические записи в hosts, они имеют приоритет над DNS.

- VPN: при подключении к VPN DNS‑запросы пойдут через удалённую сеть и OpenDNS не применится.

Важно: для полной блокировки на уровне сети применяйте OpenDNS на маршрутизаторе и отключайте DoH на клиентских браузерах/устройствах при необходимости.

Альтернативные решения

- Pi‑hole: локальный DNS‑блокировщик с централизацией рекламы и трекеров.

- Родительский контроль на роутере: может быть встроен и более гибок для локальной сети.

- Коммерческие DNS‑фильтры (Cloudflare for Families, Google Safe Browsing и т.п.).

Проверка и критерии приёмки

- DNS‑серверы на роутере указаны как 208.67.222.222 и 208.67.220.220.

- Зайти на сайт, включённый в чёрный список — браузер показывает кастомную страницу блокировки.

- Shortcuts работают: ввод однословного алиаса перенаправляет на заданный URL.

- Фишинговые домены корректно блокируются (проверка через тестовую ссылку из открытых списков угроз).

Чеклист администрирования

- Создать аккаунт и добавить сеть.

- Указать DNS в роутере или на всех устройствах.

- Настроить категории блокировки и чёрный список.

- Добавить белый список для служебных сайтов.

- Включить фишинг‑блокировку.

- Проверить работу на 3–5 устройствах (ПК, смартфон, планшет).

- Настроить обновление IP, если используется динамический внешний IP.

Рекомендации по безопасности и приватности

- OpenDNS логирует DNS‑запросы для статистики и фильтрации. Если приватность критична, рассмотрите использование локального Pi‑hole или DNS‑решений с минимальным логированием.

- Для максимальной совместимости заблокируйте DoH на клиентских браузерах или направьте DoH на прокси, который использует OpenDNS.

Быстрый сценарий отката (Rollback)

- Войдите в панель роутера и верните DNS на автоматические значения или DNS провайдера.

- В панели OpenDNS временно отключите фильтрацию для вашей сети.

- Проверьте доступность сайтов и службы. Если проблема осталась — проверьте кеш DNS и перезагрузите устройства.

Отладка: частые проблемы и решения

- Проблема: изменения в панели OpenDNS не применяются. Решение: очистите DNS‑кеш на устройстве (Windows: ipconfig /flushdns) и перезапустите роутер.

- Проблема: сайт всё ещё доступен после добавления в чёрный список. Решение: проверьте, не обходит ли устройство OpenDNS (VPN/DoH/hosts).

- Проблема: динамический IP меняется — сеть «теряет» настройки. Решение: установите OpenDNS Updater на машину в сети или настройте DDNS.

Модель принятия решений (коротко)

Если нужно централизованно фильтровать для всех устройств → ставьте на роутер. Если нужно гибко управлять отдельными устройствами → настраивайте DNS локально. Если нужна глубокая приватность → локальное решение (Pi‑hole) или шифрованный DNS с контролем.

Короткая методология внедрения (шаги для команды)

- Оценка требований: фильтрация, статистика, приватность.

- Выбор места установки: роутер vs устройства.

- Настройка OpenDNS и тестовая группа.

- Мониторинг 1–2 недели; корректировки категорий.

- Полный развёртывание.

Заключение

OpenDNS — простой и мощный инструмент для управления DNS‑трафиком. Он хорош как для домашних пользователей, так и для небольших офисов. У него есть ограничения (DoH, VPN, hosts), поэтому планируйте внедрение с учётом этих обходных путей. Настройка занимает немного времени, а выгоды в виде безопасности и контроля — заметны сразу.

Важно: всегда тестируйте изменения в небольшой тестовой сети перед применением в производственной среде.

Краткое резюме:

- OpenDNS ускоряет и фильтрует DNS.

- Умеет блокировать взрослый контент, фишинг и отдельные домены.

- Shortcuts удобны для часто используемых сервисов.

- Учтите обходные пути (DoH, VPN) и настройте обновление IP при динамическом адресе.

Если вы уже используете OpenDNS — поделитесь своими сценариями и настройками в комментариях.

Подпись: Общая анимация, иллюстрирующая работу DNS‑запросов и роль OpenDNS в маршрутизации.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone