GitHub Container Registry — ghcr.io: руководство и лучшие практики

GitHub Container Registry (ghcr.io) — это встроенный реестр Docker-образов от GitHub. Он позволяет хранить публичные и приватные образы рядом с исходным кодом, интегрируется с GitHub Actions и подходит для большинства команд, которым важна автоматизация и единая платформа управления. В этой статье — пошаговая настройка, сравнение с альтернативами, чек‑листы для ролей и рекомендации по безопасности.

Быстрые ссылки

Что такое GitHub Container Registry?

Как начать им пользоваться?

Что такое GitHub Container Registry?

Docker-реестры хранят готовые образы контейнеров. По умолчанию большинство открытых образов размещаются в Docker Hub, но GitHub предлагает свою альтернативу — GitHub Container Registry (ghcr.io). Это расширение GitHub Packages, которое добавляет полноценную поддержку Docker-CLI и интеграцию с инструментами GitHub.

Ключевая идея: код, Dockerfile и артефакты находятся в одном месте. Это упрощает автоматизацию сборки образов при помощи GitHub Actions, управления версиями и контроля доступа.

GitHub Container Registry работает как репозиторий пакетов и поддерживает стандартные операции Docker:

pushи

pullИсходный код и Dockerfile остаются в обычном репозитории на GitHub. Когда образ нужно опубликовать — его собирают и пушат в пакеты, связанные с репозиторием.

Во время бета‑периода реестр был бесплатен. Для публичных проектов использование всегда бесплатно. Для приватных репозиториев применяются тарифы GitHub Packages после окончания беты. Бесплатный уровень включает 500 МБ хранения и 1 ГБ трафика в месяц — обычно достаточно для небольших проектов. При необходимости используйте планы GitHub Teams или GitHub Enterprise.

Как начать пользоваться ghcr.io

URL реестра короткий и запоминающийся:

ghcr.ioСгенерируйте персональный токен доступа: Settings > Developer Settings > Personal Access Tokens. Токен должен иметь минимальные права для публикации пакетов (scope: write:packages / read:packages в зависимости от сценария).

Авторизуйтесь в реестре (рекомендуется передавать токен через STDIN, но можно вставить вручную):

docker login ghcr.io -u username- Соберите образ и тегните его по шаблону

ghcr.io/:/ / :

docker build . -t ghcr.io/username/repository/image:version- Отправьте образ в реестр:

docker push ghcr.io/username/repository/image:versionВажно: пакет должен быть ассоциирован с существующим репозиторием GitHub — реестр использует связь между репо и пакетом.

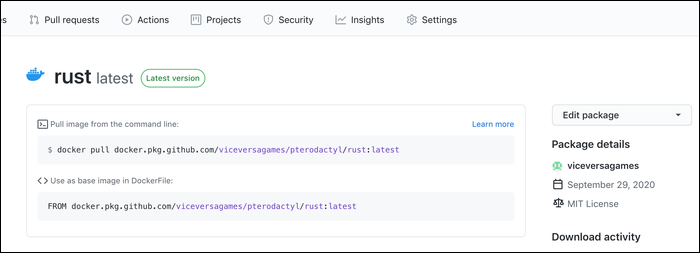

После пуша образ появится в профиле пользователя или в разделе “Packages” репозитория.

Интеграция с CI/CD и автоматизация

Самое сильное преимущество — тесная интеграция с GitHub Actions. Вы можете автоматически собирать и публиковать образ при каждом пуше в основную ветку или при релизе.

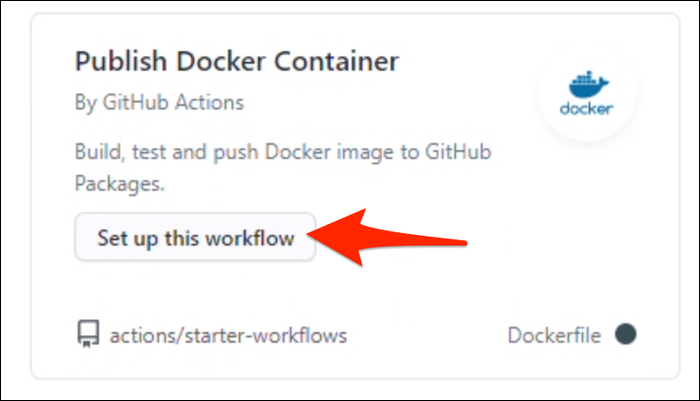

GitHub предоставляет готовое действие Publish Docker Container, которое публикует образ в реестр пакетов репозитория. Шаблон workflow обычно выглядит так:

- триггер при push/PR или по релизу;

- шаги сборки: checkout -> setup Docker -> build -> tag -> login -> push.

Ниже — упрощённая последовательность действий в виде мини‑методологии (модель подхода):

- Настройка репозитория: добавьте Dockerfile и workflow.

- Сгенерируйте PAT с минимальными правами для Actions или CI.

- Секреты: сохраните токен в Secrets репозитория (

GITHUB_TOKEN/PAT). - Добавьте шаги сборки и push в workflow. Тестируйте локально перед автоматизацией.

- Наблюдение: отправляйте метрики и уведомления при ошибках.

Факто‑блок: ключевые цифры и лимиты

- Адрес реестра:

ghcr.io. - Бесплатный уровень GitHub Packages: 500 МБ хранения + 1 ГБ трафика в месяц.

- Публичные репозитории: хранение образов бесплатно.

- Приватные репозитории: тарификация согласно плану GitHub Packages после беты.

Сравнение с альтернативами

- Docker Hub: самый популярный, широкая экосистема, больше публичных образов; ограниченная интеграция с GitHub и проблемы с приватностью на бесплатном уровне.

- GitLab Container Registry: сильная интеграция с GitLab CI, удобен для команд, уже использующих GitLab.

- AWS ECR / Google Container Registry (GCR): лучше подходят, если инфраструктура размещена в AWS/GCP — сильная интеграция с облаком и управлением доступа.

Когда выбрать ghcr.io: вы уже используете GitHub для кода и CI, хотите единое место управления и простую интеграцию с Actions.

Когда это не подходит (контрпримеры)

- Нужна глубже интеграция с облачным провайдером (например, IAM в AWS) — лучше ECR.

- Требуется очень большой объём хранения и сетевого трафика на бесплатном уровне — возможно, выгоднее использовать провайдеров с более щедрыми лимитами или свой собственный реестр.

- Политики соответствия и сертификации требуют управления реестром в пределах VPC — тогда стоит рассмотреть частный реестр в облаке.

Безопасность и лучшие практики

- Используйте персональные токены с минимальными правами (

read:packages,write:packagesпо необходимости). - Храните токены в Secrets репозитория или в GitHub Actions Secrets; не в коде.

- Ограничьте видимость пакетов: для приватных образов установите приватность пакета.

- Подпись образов и сканирование уязвимостей: интегрируйте сканеры SAST/DAST и отслеживайте CVE для базовых слоёв.

- Ротация ключей: регламентируйте регулярную смену PAT и используйте краткоживущие учетные данные там, где возможно.

Короткая инструкция по жёсткой настройке доступа:

- Ограничьте PAT по времени и объёму прав.

- Дайте доступ на уровне отдельных репозиториев, а не для всей организации.

- Включите аудит доступа и логи активности.

Миграция образов: простая дорожная карта

- Проанализируйте текущие образы: список образов, теги, зависимости.

- Выберите стратегию: прямой пуш из CI, прокси‑репозиторий или промежуточный перенос.

- Настройте workflow: build -> tag -> push в

ghcr.io. - Обновите deployment‑манифесты и CI, чтобы тянуть образы из нового реестра.

- Мониторьте и постепенно сверяйте трафик и ошибки, откатывайте при необходимости.

Чек‑листы по ролям

Разработчик:

- Добавить Dockerfile в репозиторий.

- Протестировать локальную сборку.

- Настроить теги образов по версии.

Release‑менеджер:

- Убедиться, что workflow пушит релизные образы в

ghcr.io. - Проверить видимость и права доступа на пакет.

- Подписать/проверить образ, если требуется.

Инженер по безопасности/инфраструктуре:

- Настроить минимальные PAT и хранение секретов.

- Включить сканирование уязвимостей.

- Настроить аудит и ротацию ключей.

Критерии приёмки

- Образ успешно собирается и контейнер запускается локально.

- Workflow автоматически публикует тег в

ghcr.ioпри сборке. - Права пакета настроены: публичность/приватность соответствует политике.

- Сканирование образа прошло без критических уязвимостей.

Краткий глоссарий

- Registry — место хранения Docker-образов.

- PAT — персональный токен доступа (Personal Access Token).

- Tag — метка образа, обычно содержит версию или свёртку.

Важно

GitHub Container Registry удобен, когда вы хотите держать код и образы в единой экосистеме и быстро настраивать автоматические сборки. Однако при строгих требованиях безопасности или глубокой интеграции с облаком стоит сравнить альтернативы.

Резюме

GitHub Container Registry — зрелый выбор для команд, уже использующих GitHub. Он обеспечивает простую публикацию Docker-образов, тесную интеграцию с Actions и удобное управление правами. Настройте минимальные права для токенов, добавьте сканирование уязвимостей и автоматизируйте сборки — это даст быстрое и безопасное размещение образов.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone