CI/CD на AWS: пайплайн с CodeSuite

Если у вас много серверов и ручные релизы отнимают время и приводят к ошибкам, автоматизируйте доставку через CI/CD на AWS. В статье подробно объясняются компоненты CodeSuite (CodeCommit, CodeBuild, CodeDeploy, CodePipeline), пошаговая настройка пайплайна, типичные ошибки, контроль качества и практические чек-листы для разработчиков и операторов.

Важно: этот материал не подменяет официальную документацию AWS. Используйте его как практическое руководство и контрольный список при внедрении.

Быстрые ссылки

- Что такое CI/CD

- Инструменты AWS CodeSuite

- Как настроить пайплайн

- Контроль качества и приёмка

- Чек-листы ролей

Что такое CI/CD

CI/CD — это набор практик и автоматизации для частой интеграции изменений в коде (Continuous Integration) и их быстрой доставки в продакшн (Continuous Deployment). Коротко:

- Continuous Integration — регулярно объединять изменения и прогонять автоматические тесты.

- Continuous Deployment — автоматически доставлять проверённые сборки в окружения, включая продакшн.

Определение в одну строку: CI/CD — это автоматический путь от коммита в репозиторий до развернутого релиза с проверками и откатом.

Пайплайн — это последовательность стадий (source → build → test → deploy), реализуемая набором инструментов и правил.

Почему использовать AWS CodeSuite

AWS CodeSuite объединяет инструменты, которые естественно интегрируются с остальной инфраструктурой AWS:

- CodeCommit — управляемый Git-репозиторий внутри AWS.

- CodeBuild — сервис сборки, запускающий сборки и тесты в изолированной среде.

- CodeDeploy — сервис развёртывания на EC2, Auto Scaling и Lambda.

- CodePipeline — оркестратор, который связывает стадии в один непрерывный процесс.

Преимущества:

- Тесная интеграция с IAM и ELB.

- Удобно, если продакшн уже на EC2/ELB/Lambda.

- Стандартные шаблоны развёртывания и стратегии по фазам.

Ограничения на которые стоит обратить внимание:

- CodeCommit менее богат функционально в сравнении с некоторыми внешними провайдерами.

- Оплата CodeBuild по времени и используемым ресурсам.

Архитектура типичного пайплайна на AWS

- Репозиторий: CodeCommit или внешний (GitHub, BitBucket).

- CodePipeline как оркестратор.

- CodeBuild или Jenkins для сборки и тестов.

- CodeDeploy для развёртывания на EC2/ASG/Lambda.

- Мониторинг и оповещения (CloudWatch, SNS).

Типичный порядок стадий: source → build → unit tests → integration tests → deploy (staged rollout) → post-deploy tests.

Как настроить пайплайн пошагово

Ниже описаны практические шаги по настройке CI/CD с использованием CodeSuite.

- Подготовка репозитория

- Создайте репозиторий в CodeCommit или используйте внешний с OAuth.

- Решите, будете ли вы поддерживать отдельную ветку для релизов (release) или использовать master/main.

- Добавьте базовый .gitignore и структуру проекта.

Совет: используйте CodeCommit как дополнительный remote для релизов — так проще управлять правами через IAM.

- Создание проекта в CodeBuild

- Откройте CodeBuild и создайте проект.

- Укажите источник (CodeCommit, GitHub, S3).

- Настройте среду сборки (образ Docker, среда управления версиями, переменные окружения).

- Добавьте buildspec.yml или настройте команды сборки прямо в консоли.

Пример простого buildspec.yml для Node.js (пример):

version: 0.2

phases:

install:

runtime-versions:

nodejs: 14

commands:

- npm ci

build:

commands:

- npm run build

post_build:

commands:

- npm test

artifacts:

files:

- '**/*'

discard-paths: yesПояснение: buildspec определяет фазы сборки и артефакты, которые будут переданы на следующую стадию.

- Создание группы развёртывания в CodeDeploy

- В CodeDeploy создайте приложение и Deployment Group.

- Укажите цели: EC2-инстансы, Auto Scaling Group или Lambda.

- Выберите стратегию: все сразу, по проценту, по фазам (канареечный и blue/green если применимо).

- Настройте интеграцию с Load Balancer, чтобы исключать из роутинга хосты во время обновления.

Совет: для минимизации риска используйте постепенный откат и минимум здоровых хостов при обновлениях.

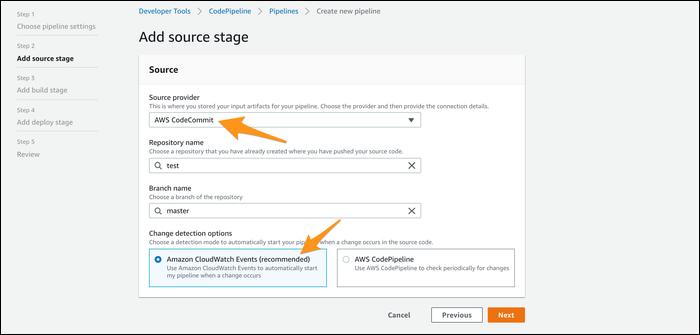

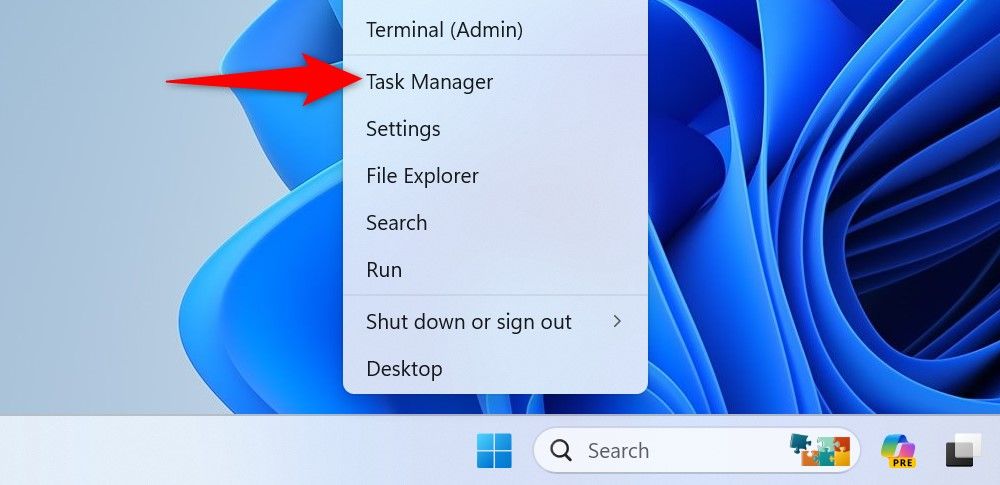

- Создание пайплайна в CodePipeline

- Откройте CodePipeline и нажмите Создать пайплайн.

- Укажите источник — CodeCommit или подключите GitHub/BitBucket через OAuth.

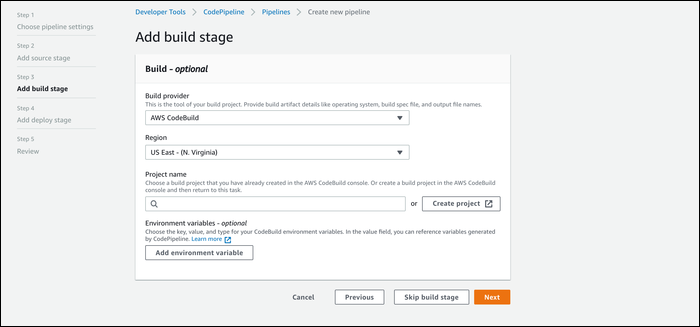

- Добавьте стадию Build, выбрав CodeBuild или Jenkins.

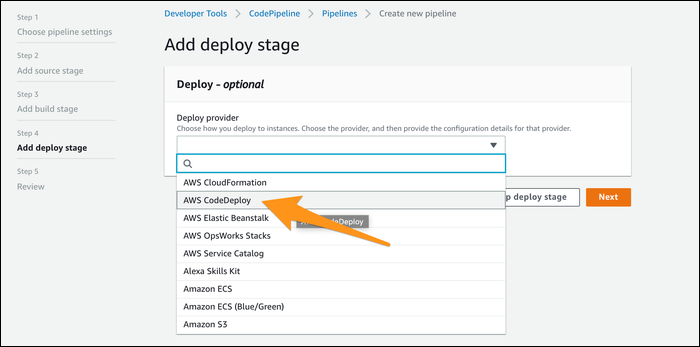

- Добавьте стадию Deploy, указав ранее созданную группу CodeDeploy.

- Проверьте триггеры: по коммиту или по расписанию.

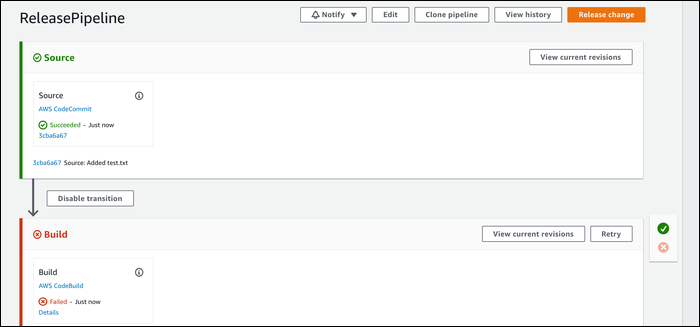

После создания пайплайн выполнит первую сборку автоматически.

Пример сценария развёртывания и отката

- Push в релизную ветку → CodePipeline триггерится → CodeBuild создаёт артефакт → CodeDeploy запускает staged rollout.

- При обнаружении ошибки на стадии тестов или в CodeBuild — пайплайн останавливается, развёртывание не выполняется.

- Если ошибка появляется после частичного развёртывания, используйте встроенные механизмы отката в CodeDeploy или откат версии артефакта.

Критерии приёмки

- Сборка проходит успешно и все unit-тесты зелёные.

- Интеграционные тесты удовлетворяют порогам по времени ответа и ошибкам.

- Минимальное количество доступных хостов не опускается ниже заданного SLA.

- При успешном развёртывании проверяем health-check целевых сервисов.

Чек-листы по ролям

Чек-лист разработчика

- Локально запущены unit и интеграционные тесты.

- Есть buildspec.yml или эквивалент.

- Коммиты атомарны и документированы.

- Версионирование артефактов настроено.

Чек-лист оператора

- IAM роли для CodeBuild/CodeDeploy минимальны и корректны.

- Настроены health checks и интеграция с Load Balancer.

- Логи сборки и развёртывания собираются в CloudWatch.

- Настроены оповещения о провале сборки и развёртывания.

Чек-лист инженера по безопасности

- Шифрование артефактов в S3 включено.

- Секреты доступны через Secrets Manager или Parameter Store, а не через переменные в коде.

- Минимальные права IAM для сервисных ролей.

Частые ошибки и как их исправить

- Ошибки в сборке

- Проверять buildspec.yml, убедиться, что все зависимости устанавливаются.

- Запускать сборку локально в контейнере с тем же образом, что в CodeBuild.

- Развёртывание зависает или падает

- Проверить логи CodeDeploy и CloudWatch.

- Убедиться, что пользователь, от имени которого идёт развёртывание, имеет доступ к инстансам.

- Тесты проходят локально, но падают в CI

- Проверьте версии окружения и переменные окружения.

- Убедитесь, что внешние зависимости (базы, сервисы) доступны в тестовой среде.

Альтернативные подходы

- GitHub Actions или GitLab CI: удобны, если ваш репозиторий уже на этих платформах.

- Jenkins: гибкий, хорошо подходит для сложных сценариев, но требует поддержки инфраструктуры.

- Конвейер Terraform + CI: когда инфраструктура как код — Terraform может управлять ресурсами AWS и запускать пайплайн.

Когда CodeSuite не подходит

- Если у вас мультиоблачная архитектура и вы хотите единый CI для всех провайдеров, возможно, лучше выбрать платформу независимую от провайдера.

Безопасность и соответствие

- Используйте IAM роли с наименьшими привилегиями для CodeBuild и CodeDeploy.

- Секреты храните в AWS Secrets Manager или Parameter Store.

- Логи и артефакты шифруйте в S3 с управлением доступом через политики.

Мини-методология внедрения CI/CD

- Определите цели и показатели успеха (SLO/SLI качественно).

- Начните с простого пайплайна: source → build → deploy в тестовое окружение.

- Автоматизируйте тесты: unit и smoke tests.

- Добавьте staged rollout и мониторинг.

- Расширяйте: интеграционные тесты, канареечные релизы, blue/green.

Playbook при неудачном релизе

- Оповестить команду релиза и запустить инцидент-митинг.

- Откатить релиз через CodeDeploy или развернуть предыдущую стабильную версию.

- Собрать логи CodeBuild/CodeDeploy и CloudWatch, найти причину.

- Создать постмортем с действиями по предотвращению повтора.

Советы по оптимизации затрат

- Используйте эффективные образы сборки и кэширование зависимостей.

- Ограничивайте время выполнения CodeBuild, выбирая подходящий тип инстанса.

- Храните артефакты экономно и очищайте старые версии.

Пример конфигурации: проверяем buildspec и артефакты

- Убедитесь, что buildspec.yml корректно указывает на файлы артефактов.

- Для контейнерных приложений артефакты могут быть образами Docker, загруженными в ECR.

Мировая модель принятия решений при выборе стратегии deploy

flowchart TD

A[Нужен быстрый откат?] -->|Да| B[Blue/Green]

A -->|Нет| C[Canary или По-порциям]

B --> D{Есть ли инфраструктура для blue/green}

D -->|Да| E[Реализовать Blue/Green через ELB/ASG]

D -->|Нет| F[Использовать staged rollout в CodeDeploy]

C --> G[Выбрать % и интервал]Глоссарий в одну строку

- Пайплайн — автоматическая последовательность стадий: сборка → тест → развёртывание.

- Артефакт — результат сборки, который разворачивается.

- Канареечный релиз — постепенный релиз на небольшую часть трафика.

Совместимость и миграция

- Если вы мигрируете с Jenkins, рассмотрите плагин CodePipeline или перенос logic в CodeBuild.

- Для GitHub/GitLab можно подключить репозиторий непосредственно, сохранив привычные рабочие процессы.

Резюме

- CI/CD на AWS с CodeSuite упрощает автоматизацию релизов, особенно если инфраструктура уже на AWS.

- Имейте чёткую стратегию развёртывания и критерии приёмки.

- Настройте мониторинг, оповещения и безопасное хранение секретов.

- Используйте чек-листы по ролям и playbook для быстрого отката и постмортема.

Краткая проверка перед запуском:

- Репозиторий подключён и триггер действует.

- CodeBuild успешно собирает и тестирует проект.

- CodeDeploy имеет корректную группу развёртывания и стратегию.

- Мониторинг и оповещения настроены.

Дополнительные материалы и ссылки можно найти в официальной документации AWS по CodeCommit, CodeBuild, CodeDeploy и CodePipeline.

Подпись: пример настроек стадии Source в CodePipeline, показана выборка репозитория и ветки.

Подпись: пример настроек стадии Build в CodePipeline с выбором проекта CodeBuild.

Подпись: добавление стадии Deploy с интеграцией CodeDeploy.

Подпись: пример интерфейса релиза в CodePipeline после успешного выполнения этапов.

Если у вас много серверов и ручные релизы отнимают время и приводят к ошибкам, автоматизируйте доставку через CI/CD на AWS. В статье подробно объясняются компоненты CodeSuite (CodeCommit, CodeBuild, CodeDeploy, CodePipeline), пошаговая настройка пайплайна, типичные ошибки, контроль качества и практические чек-листы для разработчиков и операторов.

Похожие материалы

Как исправить ошибку регистрации в Grindr

Как принять отклонённое приглашение в Outlook

Аудиоописание на Netflix: как найти и включить

Папка «Расположение недоступно» в Windows — как исправить

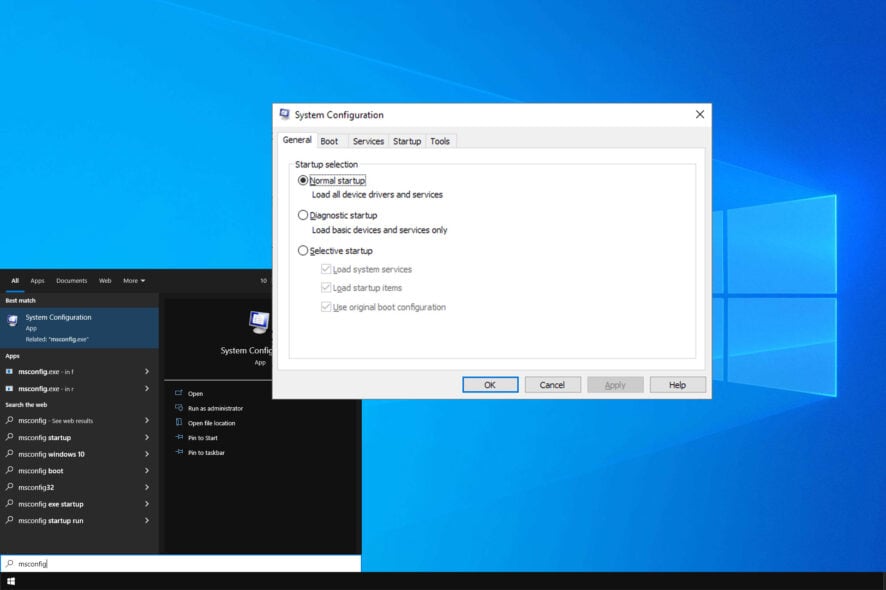

Открыть MsConfig в Windows 10