Как найти ключ восстановления BitLocker в Windows 11

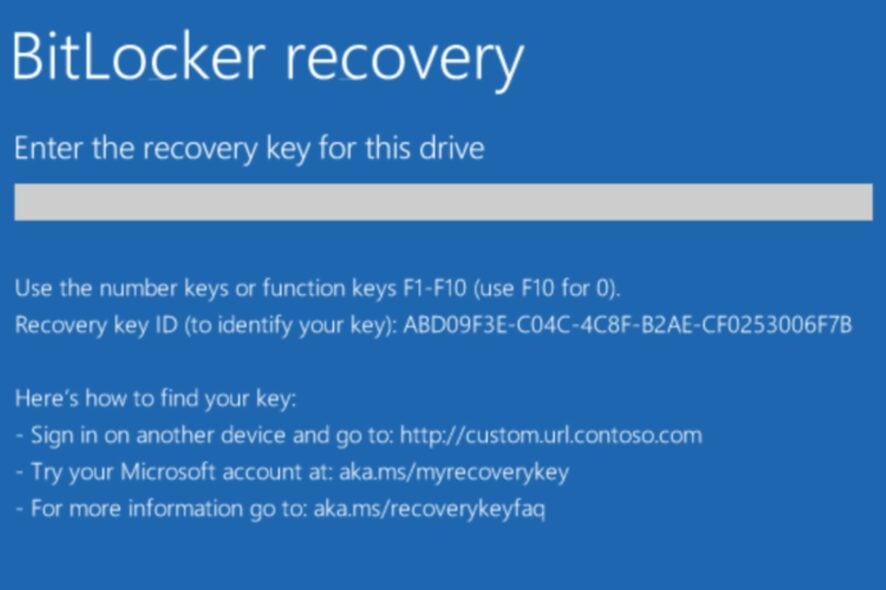

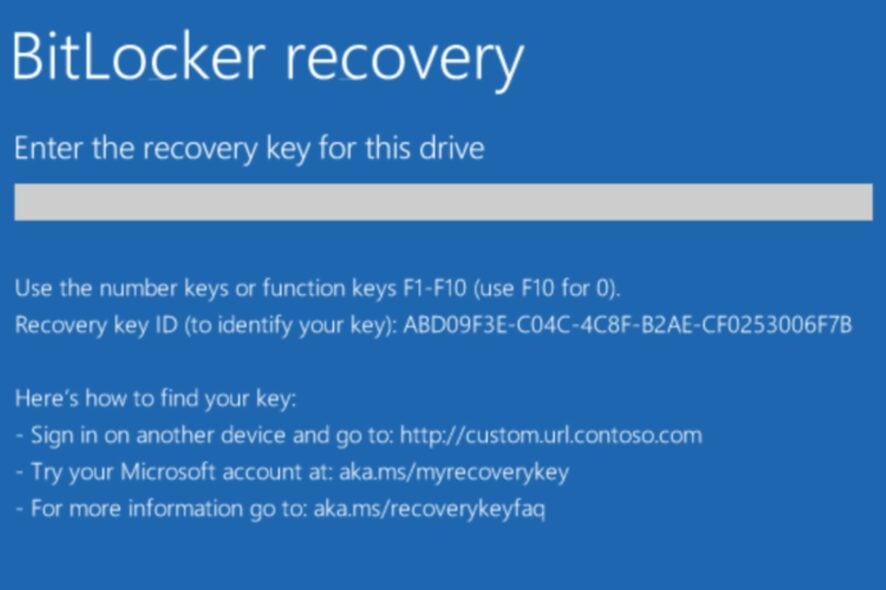

BitLocker — встроенная в Windows 11 функция шифрования диска, которая защищает данные от несанкционированного доступа. Ключ восстановления — 48‑значная числовая последовательность, которая нужна для разблокировки диска, если вы потеряли пароль или PIN, или если система считает вход небезопасным.

Кому полезна эта инструкция: доменным и домашним пользователям, IT‑администраторам, техподдержке и специалистам по безопасности.

Почему Windows 11 может запрашивать ключ восстановления BitLocker

Ключ восстановления запрашивается в ситуациях, когда система не может подтвердить целостность защищённой среды загрузки или аутентификации. Частые причины:

- Забыт пароль или PIN — когда стандартный способ входа недоступен.

- Сброс или форматирование раздела — переустановка Windows «с нуля».

- Многократный ввод неправильного PIN — защита от перебора.

- Повреждение системных файлов Windows или повреждение загрузчика.

- Физическое повреждение жёсткого диска.

- Замена аппаратных компонентов (например, материнской платы) или изменения конфигурации TPM.

Важно: ключ восстановления — единственный способ разблокировать зашифрованный диск без пароля. Храните его в надёжном месте.

Где искать ключ восстановления — варианты и пошаговые действия

Ниже приведены проверенные способы найти ключ BitLocker в порядке от наиболее вероятного для большинства пользователей к специализированным для корпоративных сред.

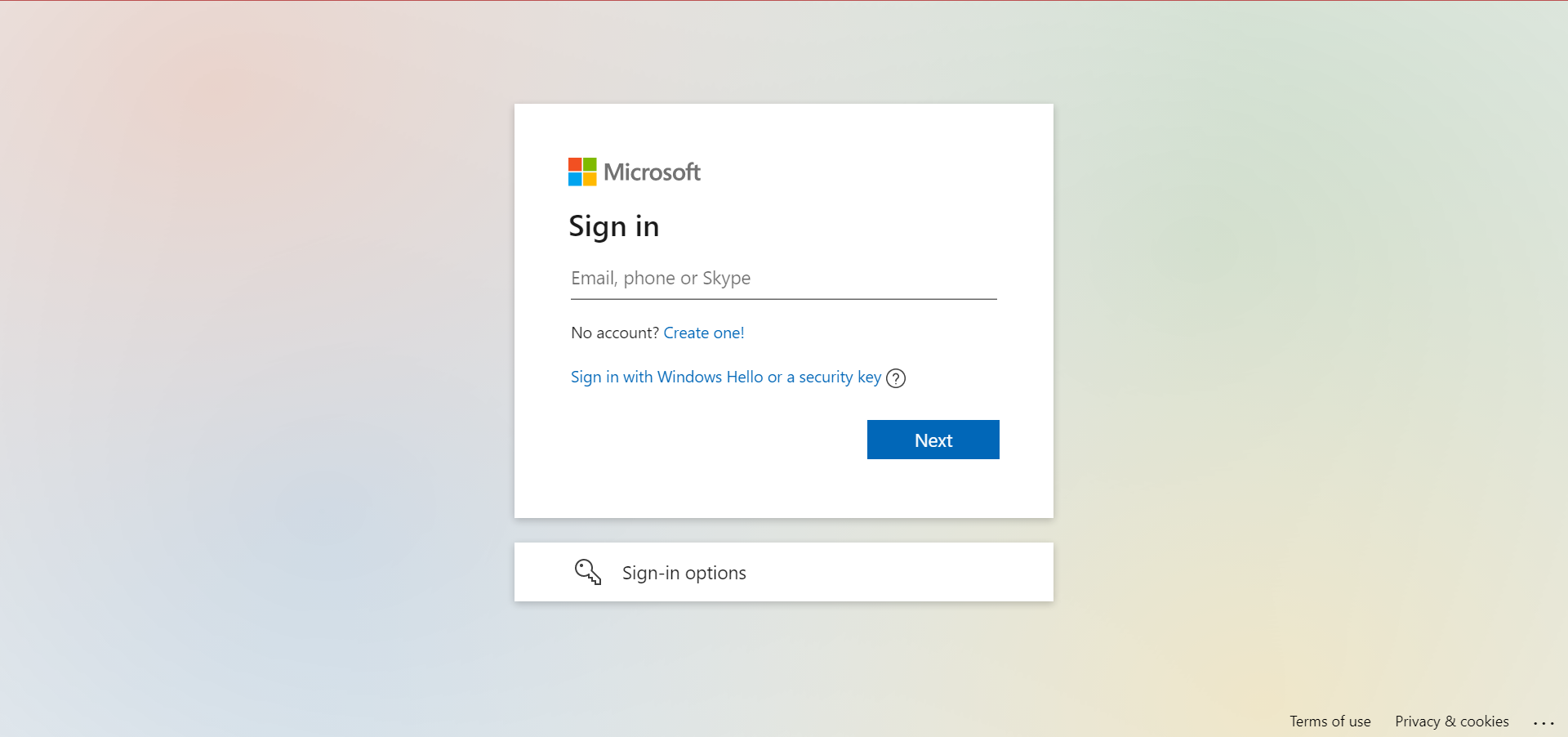

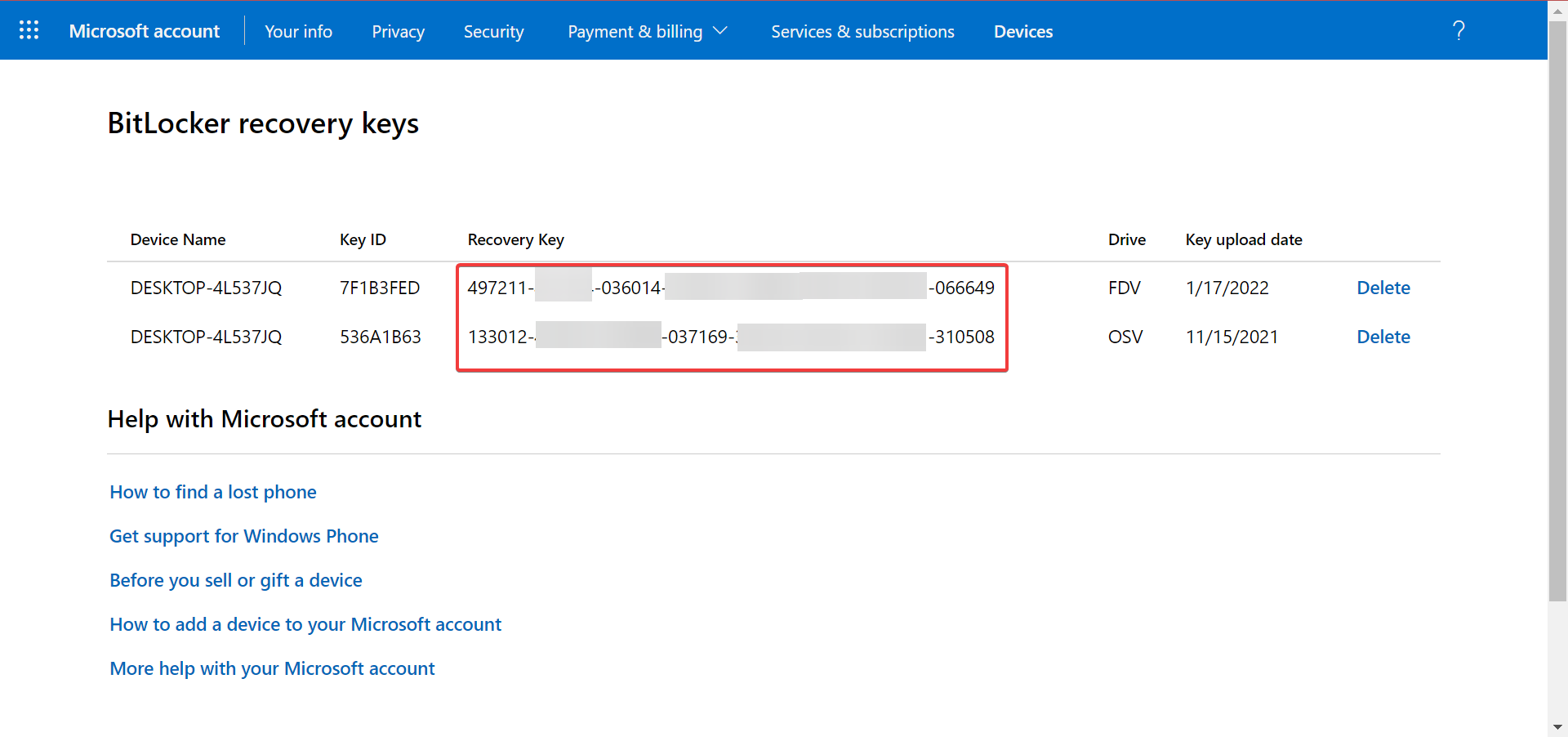

1) Ваша учётная запись Microsoft (рекомендуется для домашних и персональных устройств)

- Откройте браузер и войдите в учётную запись Microsoft на странице восстановления: https://account.microsoft.com/devices/recoverykey.

- Перейдите в раздел «Устройства» и выберите устройство, ключ для которого хотите увидеть.

- Нажмите на устройство — в деталях будет указан связанный ключ восстановления.

Примечание: ключ хранится на серверах Microsoft только если вы использовали учётную запись Microsoft при первоначальной настройке Windows и выбрали резервное копирование ключа в облако.

2) Съёмный USB‑накопитель

Если вы ранее сохраняли ключ на USB‑флешке, вставьте его в компьютер и найдите файл .txt или .bek с ключом. Обычно файл содержит строку с 48 цифрами и подписью “BitLocker Recovery Key”.

Совет: при хранении на USB держите этот носитель в надёжном физическом месте (сейф или запечатанный конверт).

3) Распечатанный документ или записная книжка

Печатный ключ — простой и надёжный способ: найдите распечатанный лист с цифровым ключом. Это особенно удобно, если нужен быстрый доступ без сети.

Безопасность: храните печатный ключ отдельно от устройства, чтобы злоумышленник не получил и устройство, и ключ одновременно.

4) Облачное хранилище (OneDrive, Dropbox и т. п.)

Поиск по ключевым словам “BitLocker” или “Recovery key” в вашем облачном хранилище может быстро вернуть файл с ключом, если вы сохранили его туда.

Примечание по безопасности: использование общего облака повышает риск компрометации; по возможности шифруйте файл с ключом паролем.

5) Учетная запись Active Directory / Azure AD (для корпоративных устройств)

- Если устройство подключено к домену Active Directory (AD) или зарегистрировано в Azure AD / Intune, ключ восстановления часто сохраняется в каталоге предприятия.

- Обратитесь к IT‑администратору: он сможет найти ключ через консоль управления AD или Intune.

- Если вы администратор, проверьте вкладку устройств в Azure AD/Intune — у корпоративных управляемых устройств есть привязанные ключи BitLocker.

Важно: администратор должен подтвердить полномочия запроса ключа и следовать политике компании по раскрытию ключей.

6) Если ни один из способов не помог

Если ключ не найден, остаются два пути:

- Попытаться восстановить доступ к данным через специализированные службы восстановления (рискованные и дорогие опции).

- Выполнить сброс Windows или чистую установку — это удалит шифрованные данные на диске.

Перед радикальными действиями свяжитесь с поддержкой Microsoft и производителем ПК — иногда есть аппаратные или сервисные методы, о которых вы не знаете.

Команды и сценарии для администраторов и продвинутых пользователей

Если у вас есть доступ к системе с правами администратора и диск не заблокирован, можно получить информацию о защитниках BitLocker локально.

Пример — получение данных защитников для диска C: с помощью manage‑bde:

manage-bde -protectors -get C:Вы увидите список защитников, среди которых будет раздел Recovery Password с 48‑значным ключом (если он хранится локально). Для быстрого фильтра:

manage-bde -protectors -get C: | findstr /C:"Recovery Password"Для PowerShell (модуль BitLocker):

Get-BitLockerVolume | Format-List MountPoint, KeyProtectorПредупреждение: эти команды работают только если диск доступен и вы выполняете их с правами администратора на работающей системе.

Что делать, если ключ есть, но он не разблокирует диск

- Проверьте, что вы вводите все 48 цифр без пробелов и дефисов, либо в формате, требуемом интерфейсом.

- Убедитесь, что ключ относится к нужному физическому диску (в учётной записи Microsoft ключи привязаны к устройствам, проверьте идентификаторы).

- Проверьте целостность ключевого файла — иногда текст может быть повреждён при копировании.

- Если проблема остаётся — создайте заявку в службу поддержки производителя и Microsoft, опишите симптомы и все шаги, которые вы предприняли.

Ментальные модели и эвристики при поиске ключа

- Самый вероятный источник для домашних пользователей — учётная запись Microsoft.

- На предприятии ищите в Azure AD / Active Directory / Intune.

- Если вы сознательно сохраняли резервную копию при настройке — проверьте USB, бумагу, облако.

- Перед любыми изменениями создайте снимок текущего состояния (фото экрана ошибки, идентификатор устройства) — это ускорит поддержку.

Роль‑ориентированные чек‑листы

Домашний пользователь:

- Проверил учётную запись Microsoft

- Подключил USB‑накопитель с резервной копией

- Искал в облаке и на почте

- Проверил распечатанные документы

IT‑администратор:

- Проверил Azure AD / Intune и AD для устройства

- Сверил идентификатор устройства и серийный номер

- Предоставил пользователю подтверждение получения ключа

- Логировал действие в системе управления инцидентами

Специалист по безопасности:

- Оценил риск разглашения ключа

- Рекомендовал безопасное хранение ключа (HSM/защищённое хранилище)

- Проверил политики BitLocker и аудит доступа

Краткая методология восстановления — шаги, которые можно проверить за 30–60 минут

- Сфотографируйте экран с ошибкой и записать код устройства/ID.

- Выполните поиск в Microsoft Account → Devices.

- Проверьте USB/распечатку/облако.

- Если устройство в домене — обратитесь в IT.

- Если не найдено — оцените необходимость восстановления данных vs переустановка.

Критерии приёмки

- Ключ найден и подтверждён как относящийся к нужному устройству — задача выполнена.

- Ключ использован для успешной разблокировки диска — восстановление завершено.

- Если ключ не найден — документированы все шаги и задействованы следующие уровни поддержки.

Когда поиск ключа не сработает — альтернативы и ограничения

- Если диск был зашифрован сторонним ПО или ключ никогда не сохранялся — восстановление невозможно без ключа.

- Если ключ утерян и нет резервных копий — единственный вариант — форматирование и переустановка ОС.

- Специализированные сервисы восстановления данных иногда помогают, но при полной шифровке без ключа успех маловероятен.

Безопасность и конфиденциальность (коротко)

- Не размещайте ключи в публичном облаке или пересылайте их по незащищённым каналам.

- Для корпоративных устройств храните ключи в управляемом каталоге (Azure AD/AD) и ограничьте доступ по ролям.

- Соответствие требованиям локального законодательства и политики конфиденциальности: при работе с персональными данными следуйте внутренним регламентам и требованиям GDPR, если применимо.

Визуальное руководство: простой алгоритм принятия решения

flowchart TD

A[Windows запрашивает ключ BitLocker] --> B{Вы используете учётную запись Microsoft?}

B -- Да --> C[Проверить account.microsoft.com/devices/recoverykey]

B -- Нет --> D{Это корпоративный ПК?}

D -- Да --> E[Обратиться в IT / проверить Azure AD / Intune]

D -- Нет --> F[Проверить USB / печатную копию / облако]

C --> G{Ключ найден?}

E --> G

F --> G

G -- Да --> H[Ввести ключ и разблокировать диск]

G -- Нет --> I[Оценить восстановление данных или переустановку]Часто задаваемые вопросы

Как выглядит ключ восстановления BitLocker?

Ключ — это 48 цифр, разбитых на группы. Он может храниться в виде файла .txt, в вашей учётной записи Microsoft, в AD/Azure или быть распечатан.

Могу ли я отключить BitLocker, чтобы не повторялось это сообщение?

Да, можно отключить BitLocker, но это снизит уровень защиты данных. Делайте это только после создания резервной копии ключа и понимания рисков.

Что делать, если я вижу сообщение «Preparing BitLocker recovery» и дальше ничего не происходит?

Сфотографируйте экран с идентификатором и обратитесь в поддержку Microsoft или к производителю ПК. Проверьте подключение внешних устройств и наличие TPM/BIOS обновлений.

Итог

Ключ восстановления BitLocker — критично важный элемент для доступа к зашифрованным данным. Прежде чем предпринимать радикальные шаги, проверьте учётную запись Microsoft, съёмные носители, распечатки и облачные хранилища. Для корпоративных устройств работайте через IT и Azure AD/Intune. Храните ключ безопасно и документируйте все шаги при попытке восстановления.

Важно: если вы не уверены в своих действиях, привлеките квалифицированного специалиста — неправильные шаги могут привести к необратимой потере данных.

Похожие материалы

Отключить клавиатуру ноутбука — безопасные способы

Oxygen‑GTK: сделать GNOME похожим на KDE

Как пользоваться Lychee Slicer для resin‑3D печати

Обновление Nexus вручную через заводские образы

GitHub Copilot в Visual Studio — быстрое руководство