Как легко шифровать файлы в Windows, Linux и Mac OS X

Быстрые ссылки

- Windows

- Linux

- Mac OS X

Важно: скрытие файлов не равно их защите. Скрытые файлы остаются доступными любому, у кого есть доступ к диску. Шифрование защищает данные от чтения без ключа шифрования.

Что такое шифрование в двух словах

Шифрование — это преобразование данных в форму, которую нельзя прочитать без ключа. Современные инструменты обычно используют проверенные алгоритмы (например, AES‑256) и реализуют их так, чтобы ошибиться было сложно.

Windows

Windows включает BitLocker — средство для шифрования дисков. BitLocker может зашифровать системный диск, дополнительные внутренние диски и съёмные носители через BitLocker To Go. Также можно создать VHD (виртуальный диск) и зашифровать его как контейнер.

BitLocker доступен в выпусках Professional, Enterprise и Ultimate. В выпусках Home и «core» Windows 8/8.1 он отсутствует.

Новые компьютеры с Windows 8.1 иногда предлагают «шифрование устройства» (device encryption). Это работает на устройствах с определённым аппаратным обеспечением и требует учётной записи Microsoft, чтобы ключ мог быть сохранён в облаке — удобно, но ограничено аппаратно.

![Интерфейс BitLocker: параметры шифрования диска Windows] (https://static1.howtogeekimages.com/wordpress/wp-content/uploads/2014/07/650x562xbitlocker-drive-encryption4.png.pagespeed.ic.spyJNqViCK.png)

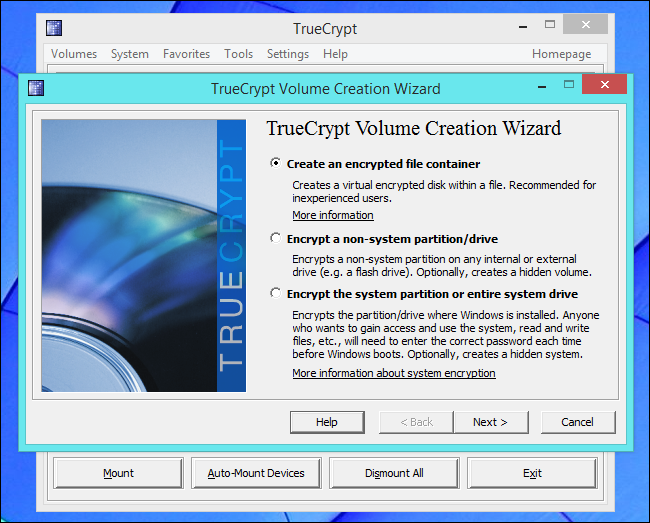

Если BitLocker недоступен в вашей редакции Windows, понадобятся сторонние инструменты. Ранее широко использовался TrueCrypt: он позволял шифровать целые диски, съёмные носители или создавать зашифрованные контейнеры. Статус проекта TrueCrypt стал неопределённым после сообщения на официальном сайте 28 мая 2014 года о прекращении поддержки. Одновременно выполнённый аудит не выявил критических уязвимостей в коде, поэтому многие сохраняют доступ к последним релизам через сторонние зеркала, но официальной гарантии безопасности нет.

Как альтернативу можно использовать архиваторы, например 7‑Zip: они позволяют создавать зашифрованные архивы с AES‑256. Это удобно, если нужно защитить набор файлов, но не весь диск.

Советы для Windows:

- Если доступен BitLocker — используйте его для полного шифрования диска. Сохраните восстановительный ключ отдельно (бумажная копия, сейф).

- Для отдельных файлов удобны зашифрованные архивы с AES‑256.

- Если используете старые инструменты вроде TrueCrypt, проверяйте актуальность и источник сборки.

Linux

Многие дистрибутивы Linux предлагают встроенное шифрование: при установке Ubuntu можно включить шифрование домашней папки или всего диска (LUKS + dm‑crypt). Средства окружения рабочего стола (например, GNOME Disks) позволяют быстро зашифровать съёмные носители.

Дополнительные инструменты:

- LUKS/dm‑crypt — для шифрования разделов и дисков (стандарт в Linux для полного шифрования диска).

- encfs — позволяет шифровать содержимое конкретной папки и монтировать её прозрачным образом.

- gpg — для шифрования отдельных файлов или передачи зашифрованных сообщений.

- архиваторы (tar + openssl/zip/7z) — для создания зашифрованных архивов.

Советы для Linux:

- Для полного шифрования используйте LUKS при установке системы.

- Для переносимых зашифрованных файлов — encfs или зашифрованные архивы.

- Храните резервную копию ключей/паролей в надёжном месте.

Mac OS X

На macOS есть встроенные механизмы шифрования, доступные всем пользователям. FileVault обеспечивает шифрование всего системного диска. В Finder можно зашифровать съёмный носитель: при первой попытке записи macOS предложит установить пароль для шифрования.

Disk Utility (Дисковая утилита) позволяет создать зашифрованный образ диска (.dmg) — файл‑контейнер, который монтируется как виртуальный диск только после ввода пароля.

Советы для Mac:

- Включите FileVault для защиты всего диска, если устройство используется в небезопасных условиях.

- Для выборочного хранения используйте зашифрованные образа дисков (.dmg).

- Сохраняйте пароль/ключ восстановления отдельно от компьютера.

Как выбрать метод шифрования: простая эвристика

- Определите охват: нужно зашифровать один файл, набор файлов, съёмный носитель или весь диск?

- Если весь диск — используйте встроенный механизм (BitLocker, FileVault, LUKS).

- Если несколько файлов или папка — удобен зашифрованный контейнер (VHD/DMG) или архив с AES‑256.

- Для переносных носителей — BitLocker To Go, зашифрованные образы или LUKS.

- Всегда думайте о резервном ключе: без него данные потеряны.

Мини‑правило: шифруйте настолько широко, насколько требуется, но не шире — чем больше поверхности защиты, тем сложнее управление ключами.

Когда шифрование не помогает (кейс‑критерии)

- Устройство уже скомпрометировано (ключ может быть похищен через вредоносное ПО).

- Пароль слишком слабый или использован общий пароль — шифрование бесполезно.

- Если доверенное лицо имеет доступ к странице восстановления (облачная учётная запись с ключом), данные могут быть доступны посторонним.

Важно: шифрование защищает данные в покое и при краже носителя, но не всегда защищает от атак на работающую систему.

Практическая методология: как безопасно зашифровать и не потерять доступ

- Решите, что шифруете (файлы, контейнер, диск).

- Выберите инструмент: BitLocker/FileVault/LUKS/архиватор с AES‑256/encfs.

- Создайте надёжную парольную фразу (см. рекомендации ниже).

- Создайте резервную копию ключа/файла восстановления и сохраните в безопасном месте.

- Проверьте, что шифрование работает: смонтируйте/откройте зашифрованный ресурс на другом устройстве при необходимости.

- Обновляйте резервные копии и помните о восстановлении при смене паролей.

Рекомендации по паролям и ключам

- Используйте длинные фразы (не менее 12–16 символов), лучше 20+ для важной информации.

- Избегайте словарных слов и последовательностей; используйте сочетание слов, цифр и символов.

- По возможности используйте менеджер паролей и генерируйте уникальные пароли для разных контейнеров.

- Создайте и храните офлайн резервную копию ключа восстановления (например, распечатка в сейфе).

Чек‑листы по ролям

Домашний пользователь

- Включить FileVault (Mac) или BitLocker (если доступен) или использовать 7‑Zip для важных файлов.

- Завести менеджер паролей.

- Сохранить резервную копию ключа офлайн.

Малый бизнес / гибридный офис

- Шифровать ноутбуки сотрудников (BitLocker / FileVault).

- Управлять ключами через MDM/Active Directory, где возможно.

- Политика резервного копирования и хранения ключей.

ИТ‑администратор

- Автоматизировать шифрование при развёртывании образов.

- Настроить хранение восстановительных ключей в защищённом хранилище.

- Документировать процедуру восстановления доступа.

Критерии приёмки

- Данные на диске нельзя прочитать без правильно введённого пароля/ключа.

- Резервный ключ/фраза восстановления сохранены в надёжном месте и проверены.

- Процесс восстановления протестирован на тестовом устройстве.

- Пользователи проинструктированы о безопасном хранении паролей.

Risk matrix и способы смягчения

- Риск: потеря ключа -> Смягчение: офлайн‑копия в сейфе, множественные хранители.

- Риск: компрометация устройства -> Смягчение: антивирус, обновления, минимизация привилегий.

- Риск: слабый пароль -> Смягчение: политика минимальной длины/сложности, менеджеры паролей.

Советы по совместимости и миграции

- Перед шифрованием проверьте поддержку выбранного формата на целевых системах (например, зашифрованный диск, созданный в Linux LUKS, недоступен напрямую в Windows).

- Для переносимых носителей используйте стандарты, поддерживаемые всеми целевыми ОС (например, зашифрованные контейнеры в VeraCrypt/TrueCrypt или архивы AES‑256).

- При миграции оборудования сохраняйте копии ключей и тестируйте доступ до списания старого устройства.

Безопасность и конфиденциальность (GDPR и похожие нормы)

Шифрование уменьшает риск несанкционированного доступа к персональным данным и часто рассматривается как техническая мера защиты в рамках требований конфиденциальности данных. Это не освобождает от обязанностей по управлению доступом, минимизации хранения и уведомлению о нарушениях.

Частые вопросы

Защищает ли шифрование от всех угроз?

Нет. Шифрование защищает данные «в покое» и при физическом доступе к носителю. Оно не защитит устройство, если на нём уже работает вредоносное ПО, которое может перехватить вводимый пароль.

Можно ли расшифровать файл без пароля?

Современные алгоритмы шифрования при правильно выбранной реализации и сильном пароле практически не поддаются расшифровке «силой перебора». Потенциально уязвимости могут возникнуть из‑за ошибок в реализации или утечек ключей.

Как восстановить доступ при утрате пароля?

Если есть файл восстановления/ключ, используйте его. Если ключ не создан и пароль утрачен, восстановление обычно невозможно.

Короткое резюме

- Шифрование — надёжный способ защитить файлы от постороннего доступа.

- Используйте встроенные средства (BitLocker, LUKS, FileVault) для шифрования дисков, и зашифрованные контейнеры или архивы для файлов.

- Всегда создавайте резервные ключи, применяйте надёжные парольные фразы и храните их отдельно.

Важно: хорошая практика безопасности — сочетать шифрование с обновлениями ПО, управлением доступом и регулярным резервным копированием.

Короткий словарь терминов

- AES‑256 — популярный симметричный алгоритм шифрования с длинным ключом.

- BitLocker — встроенный в Windows механизм шифрования дисков.

- FileVault — механизм шифрования диска в macOS.

- LUKS/dm‑crypt — стандарт шифрования разделов в Linux.

Если нужно, могу подготовить: шаблон политики шифрования для малой компании, инструкции по созданию резервной копии ключей или пошаговое руководство для конкретной ОС.