Заработок на поиске уязвимостей в приложениях Google Play

О чём эта статья

- Что такое программы вознаграждений Google для приложений Play

- Какие типы проблем оплачиваются и какие исключения существуют

- Пошаговый SOP для исследователя и чеклисты для ролей

- Мини методология тестирования, дерево принятия решения и матрица рисков

- Критерии приёмки, глоссарий и краткая заметка для анонса

Почему Google запускает такие программы

Google давно платит за уязвимости в собственных продуктах. С недавним расширением охвата, компания стала предлагать вознаграждения и за баги в популярных приложениях сторонних разработчиков, чтобы повысить общую безопасность экосистемы Android. Цель простая: привлечь сообщество, ускорить обнаружение проблем и дать разработчикам возможность оперативно исправить ошибки до широкого ущерба для пользователей.

Important: программа покрывает приложения Play Store с более чем 100 миллионами установок. Это значит, что охват значительно расширился по сравнению с первой итерацией программы.

Какие программы есть

- Google Play Security Reward Program (GPSRP) — вознаграждения за уязвимости безопасности в приложениях Play Store

- Developer Data Protection Reward Program (DDPRP) — вознаграждения за случаи злоупотребления пользовательскими данными и нарушения политики конфиденциальности

Какие типы уязвимостей оплачиваются

Удалённое выполнение кода (Remote Code Execution)

Коротко: уязвимость, позволяющая выполнить произвольный код на устройстве пользователя без его согласия. Это самый тяжёлый класс уязвимостей и он обычно получает самые высокие выплаты.

Кража незащищённых приватных данных

Коротко: утечка логинов, контактной информации, истории браузера, SMS и прочих личных данных, которые приложение сохраняет или передаёт без должной защиты.

Доступ к защищённым компонентам приложения

Коротко: когда приложение выполняет действия, на которые у него нет разрешения, или позволяет другим приложениям выполнять такие действия через неправильно защищённые API и компоненты.

Notes: Фишинг и атаки, которые требуют физического доступа к устройству, как правило, не покрываются. Программа ориентирована на уязвимости, которые эксплуатируют код и архитектуру, а не на социальную инженерию.

Процесс участия и дорожная карта для исследователя

- Подать заявку на участие в GPSRP/DDPRP и дождаться одобрения.

- Выбрать подходящее приложение из списка кандидатов (более 100 млн установок).

- Выполнить тестирование в контролируемой среде, эмулировать условия атаки, собрать PoC.

- Ответственно раскрыть уязвимость: сначала разработчику приложения, затем Google через портал программы.

- Согласовать сроки исправления, помочь с проверкой фикса, подать отчёт для получения вознаграждения.

Ключевые принципы: не навреди пользователям, не публикуй PoC до исправления, документируй шаги воспроизведения.

Как составить качественный отчёт

Качественный отчёт повышает шанс получить максимальное вознаграждение. Включите:

- Краткое резюме уязвимости и её уровня риска

- Шаги воспроизведения в точной последовательности

- Тестовые окружение и версии ОС/приложения

- PoC код или файл, снапшоты и логи

- Оценку потенциального воздействия на пользователей

- Предложения по исправлению и мерям смягчения

Награды и диапазоны выплат

- GPSRP: удалённое выполнение кода 5000—20000 USD; кража приватных данных 1000—3000 USD; доступ к защищённым компонентам 1000—3000 USD

- DDPRP: вознаграждения примерно в диапазоне 100—1000 USD за подтверждённые случаи злоупотребления данными

Важно: точная сумма зависит от серьёзности уязвимости и качества отчёта. За ответственное раскрытие часто дают бонусы.

Мини методология тестирования приложений Play

- Разведка

- Собери метаданные приложения: разрешения, используемые библиотеки, версии SDK, сторонние сервисы

- Найди открытые API, deep links, экспортированные компоненты

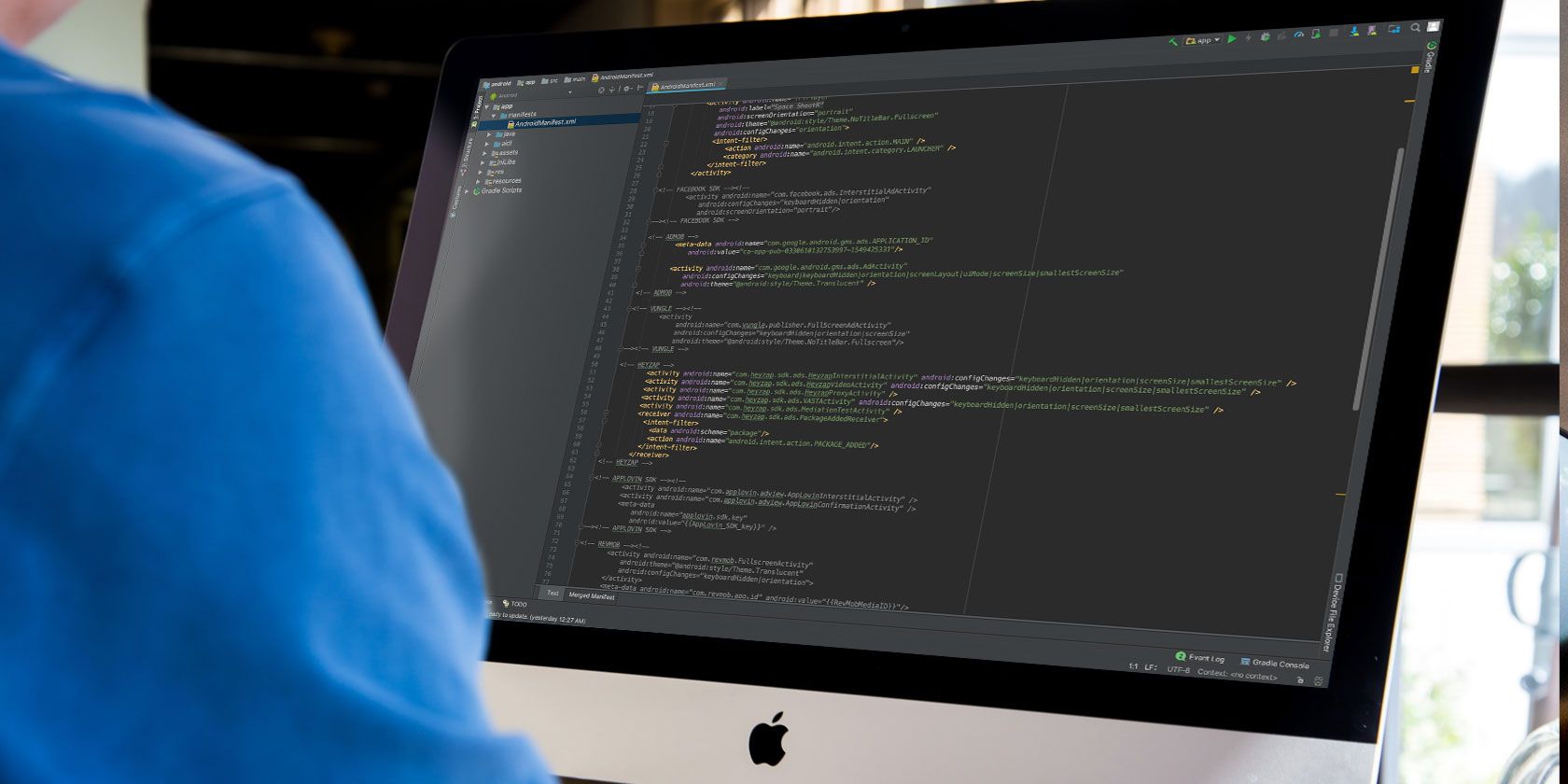

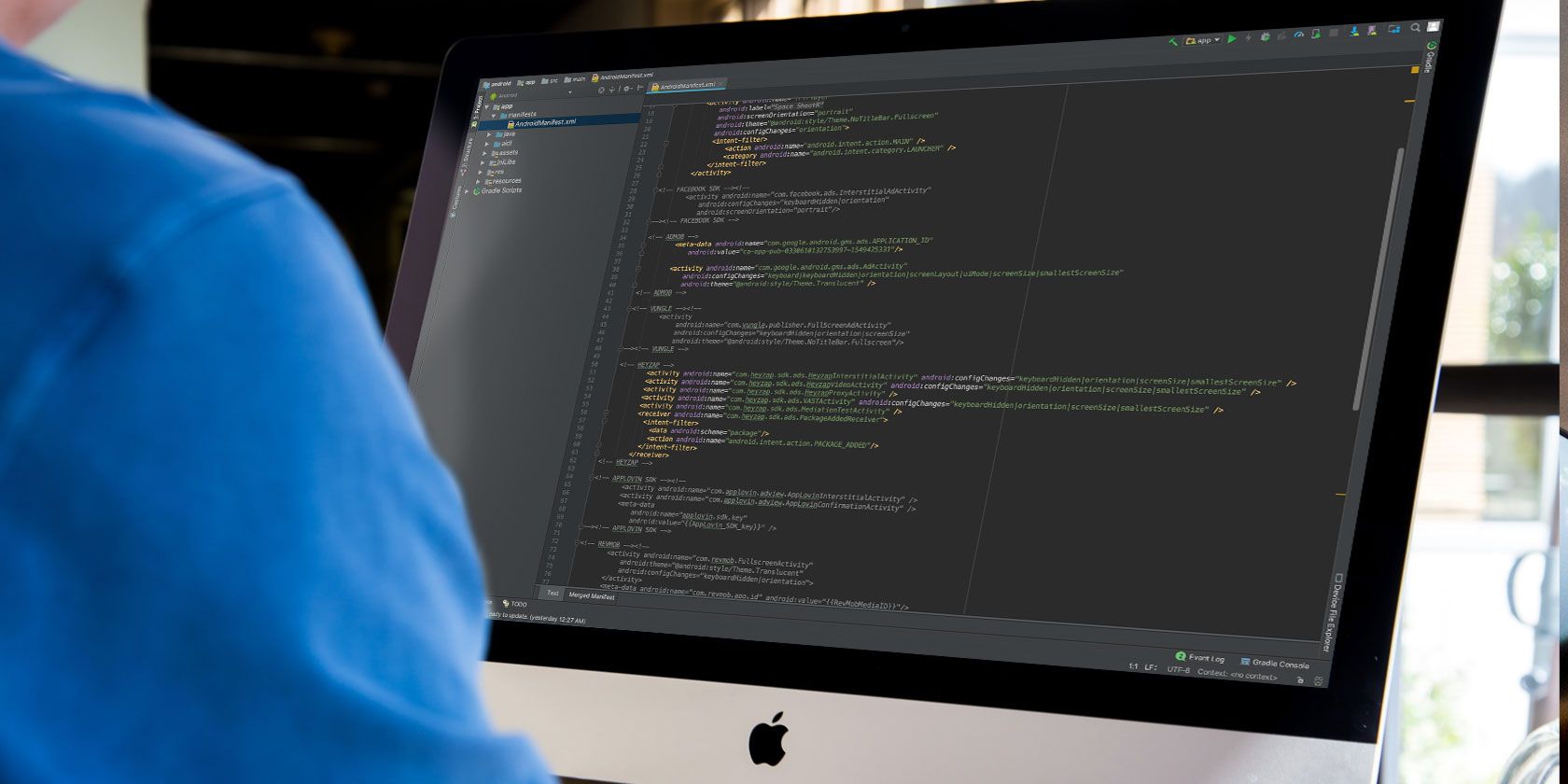

- Статический анализ

- Просмотри манифест, декомпилируй APK, проследи за вызовами к динамическим загрузкам и рефлексии

- Динамический анализ

- Запусти приложение в эмуляторе и на реальном устройстве с проксированием трафика

- Проверь обработку входных данных, авторизацию и управление сессиями

- Эксплуатация и PoC

- Составь PoC, измерь влияние, оцени масштаб поражения

- Релиз отчёта

- Свяжись с разработчиком, после подтверждения — отправь отчёт в Google

Рольовые чеклисты

Чеклист для исследователя безопасности

- Подать заявку и подтвердить права на тестирование

- Использовать тестовый аккаунт и тестовые данные

- Не эксплуатировать уязвимость на живых пользователях

- Подготовить PoC и логи

- Отправить отчёт через официальный канал

Чеклист для разработчика приложения

- Ответить на отчёт в оговоренные сроки

- Подтвердить воспроизведение уязвимости

- Оценить и приоритизировать исправление

- Координировать публичное уведомление и релиз патча

Чеклист для менеджера продукта

- Поддерживать коммуникацию с исследователями и Google

- Обеспечить ретест после выпуска патча

- Обновить политику обработки данных при необходимости

Дерево принятия решения для исследователя

flowchart TD

A[Увидел потенциальную уязвимость] --> B{Приложение с >100M установок?}

B -- Да --> C{Тип проблемы}

B -- Нет --> Z[Поищи приватные программы или собственные багбаунти]

C --> D[Удалённое выполнение кода]

C --> E[Кража приватных данных]

C --> F[Защищённые компоненты]

D --> G[Подготовить PoC и отчёт для GPSRP]

E --> G

F --> G

G --> H[Сообщить разработчику]

H --> I{Исправлено?}

I -- Да --> J[Отправить отчёт в Google и потребовать вознаграждение]

I -- Нет --> K[Эскалировать через Google и дождаться действий]Матрица рисков и рекомендации по смягчению

- Высокий риск: удалённое выполнение кода, уязвимости в компонентах с широкими правами

- Митигаторы: внедрение антиэксплойт механизмов, защита IPC и подпись кода

- Средний риск: утечка приватных данных без шифрования

- Митигаторы: шифрование at rest, ограничение телеметрии, минимизация собираемых данных

- Низкий риск: некритичные утечки логов или метаданных

- Митигаторы: очистка логов, контроль доступа

Когда программа не сработает или ограничена

- Фишинговые кампании и социальная инженерия обычно не оплачиваются

- Уязвимости, требующие физического доступа к устройству, не входят в программу

- Малочисленные нишевые приложения с установками ниже порога исключены

Критерии приёмки

- Уязвимость воспроизводится шаг за шагом

- Есть PoC, демонстрирующий влияние

- Для GPSRP: подтверждённый риск RCE, кражи данных или неправильного доступа к компонентам

- Для DDPRP: доказательства несоответствия политики обработки данных и реального вреда пользователям

Короткий глоссарий

- PoC: proof of concept, демонстрация воспроизведения уязвимости

- RCE: remote code execution, удалённое выполнение кода

- GPSRP: программа вознаграждений безопасности Google Play

- DDPRP: программа вознаграждений за нарушения защиты данных разработчиков

Практический плейбук для ответственного раскрытия

- Не публикуйте PoC до выпуска патча

- Свяжитесь с разработчиком по контактам в Play Console или через указанный security email

- Если разработчик не отвечает, эскалируйте в Google через портал программы

- После подтверждения исправления запросите проверку и выплату

- Зафиксируйте все коммуникации и даты

Notes: храните логи и скриншоты, которые могут потребоваться при спорах о приоритете и авторстве

Примеры альтернативных подходов

- Если приложение не покрыто GPSRP, рассматривайте частные программы разработчика или публичные платформы багбаунти

- Для обнаружения утечек данных используйте динамический анализ трафика и прокси с HTTPS interception

Короткая заметка для анонса (100—200 слов)

Если вы исследователь безопасности Android, у вас есть реальная возможность заработать, находя уязвимости в популярных приложениях Google Play. Google расширил свои программы вознаграждений, чтобы покрыть приложения с более чем 100 млн установок. Награды выплачиваются за удалённое выполнение кода, утечку приватных данных и доступ к защищённым компонентам, а также за подтверждённые случаи злоупотребления пользовательскими данными. Главные принципы: тестируйте ответственно, сначала сообщайте разработчику, затем Google, и не публикуйте PoC до исправления. Следуйте предложенному SOP и чеклистам, чтобы повысить вероятность высокого вознаграждения и одновременно сделать экосистему Android безопаснее для всех.

Краткое резюме

- Google платит за уязвимости в широко используемых приложениях Play

- Основные оплачиваемые категории: RCE, кража приватных данных, неправомерный доступ к компонентам

- Качественный отчёт и ответственное раскрытие увеличивают выплаты

- Используйте методологию, чеклисты и матрицу рисков для приоритетизации

Summary:

- Подайте заявку в GPSRP/DDPRP

- Проводите тестирование в безопасной среде

- Отправляйте полные репорты и координируйтесь с разработчиками

Important: соблюдайте законы и правила ответственного раскрытия в своей юрисдикции.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone