Как патч KB5004945 устраняет PrintNightmare и что делать дальше

Что произошло

Microsoft выпустил критическое экстренное обновление безопасности для исправления уязвимости в службе Windows Print Spooler, известной как PrintNightmare. Уязвимость позволяла злоумышленникам устанавливать программное обеспечение, просматривать, изменять и удалять данные или создавать новые учетные записи с полными правами пользователя.

Обновление KB5004945 предназначено для версий Windows, новее v2004. Для пользователей Windows 10 версии 1909 Microsoft сначала развернёт KB5004946, а затем установит исправление PrintNightmare.

Важно: появились сообщения от исследователей безопасности, что патч исправляет удалённый вектор эксплуатации, но некоторые варианты локального повышения привилегий (LPE) и обходы продолжают работать при определённых настройках (например, при включённой конфигурации Point & Print).

Microsoft исправление для #PrintNightmare устраняет удалённый вектор — однако варианты LPE всё ещё функционируют. Они «из коробки» работают на Windows 7, 8, 8.1, 2008 и 2012, а для Windows 2016, 2019, 10 и 11 требуют настроенного Point&Print.

Для каких версий доступен патч

Патч доступен для множества версий: современные релизы Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2021 R2, Windows Server 2008 и Windows RT 8.1. Также Microsoft выпустил обновление для Windows 7, несмотря на окончание официальной поддержки 14 января 2020 года.

Исключения (на момент публикации): Windows 10 версии 1607, Windows Server 2016 и Windows Server 2012 — Microsoft заявляет, что работает над обновлениями для них.

Это внимание к устаревшей Windows 7 подчёркивает серьёзность проблемы: компания признала риск достаточным, чтобы выпускать патчи даже для ОС вне поддержки.

Почему патч не всегда полностью закрывает проблему

Технически патч закрывает удалённый вектор удалённого выполнения кода (RCE). Однако:

- Некоторые способы локального повышения привилегий (LPE) по‑прежнему возможны, особенно на системах с включённой функцией Point & Print или со специфическими настройками сетевых путей.

- Исследователи показали обходы, которые используют UNC-пути и особенности обработки имён файлов, позволяя миновать проверки.

- На серверах и компьютерах, где служба Print Spooler требуется для печати, простое отключение службы может быть неприемлемо, что ограничивает варианты защиты.

Следствие: обновление обязательно, но недостаточно — нужны дополнительные меры защиты и валидация.

Как получить патч и обновить Windows 10 20H2 и 21H1

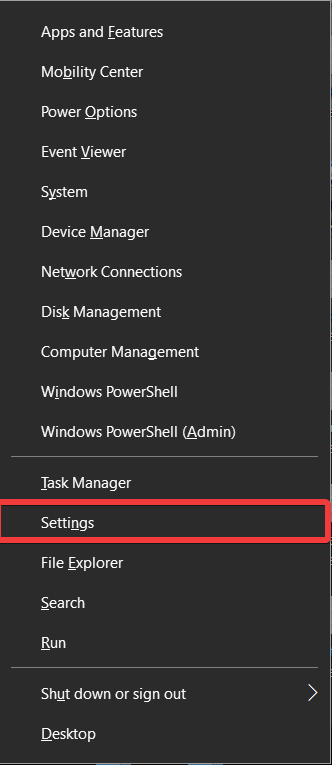

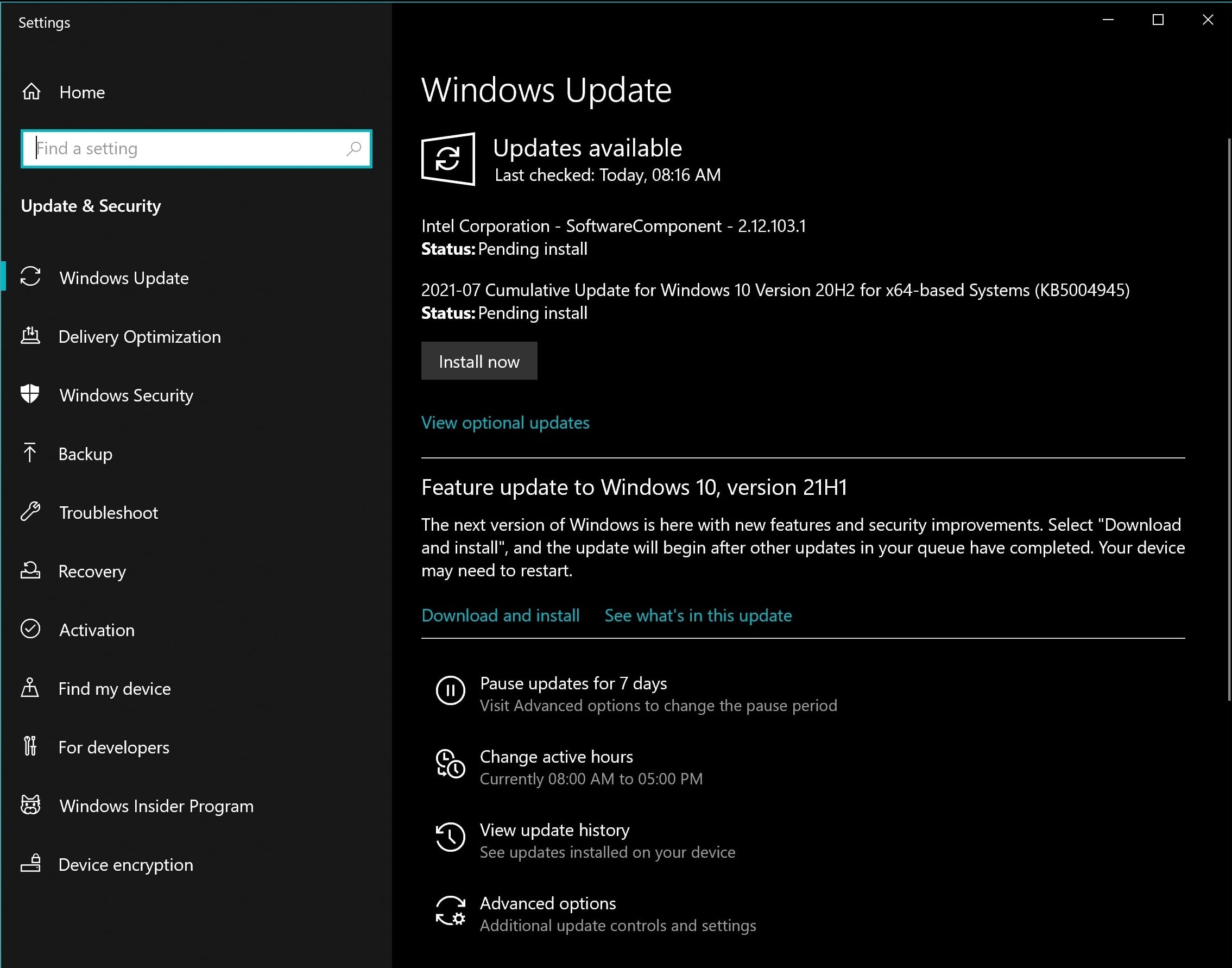

1. Откройте Центр обновления Windows

- Нажмите сочетание клавиш Win + X.

- Выберите «Параметры».

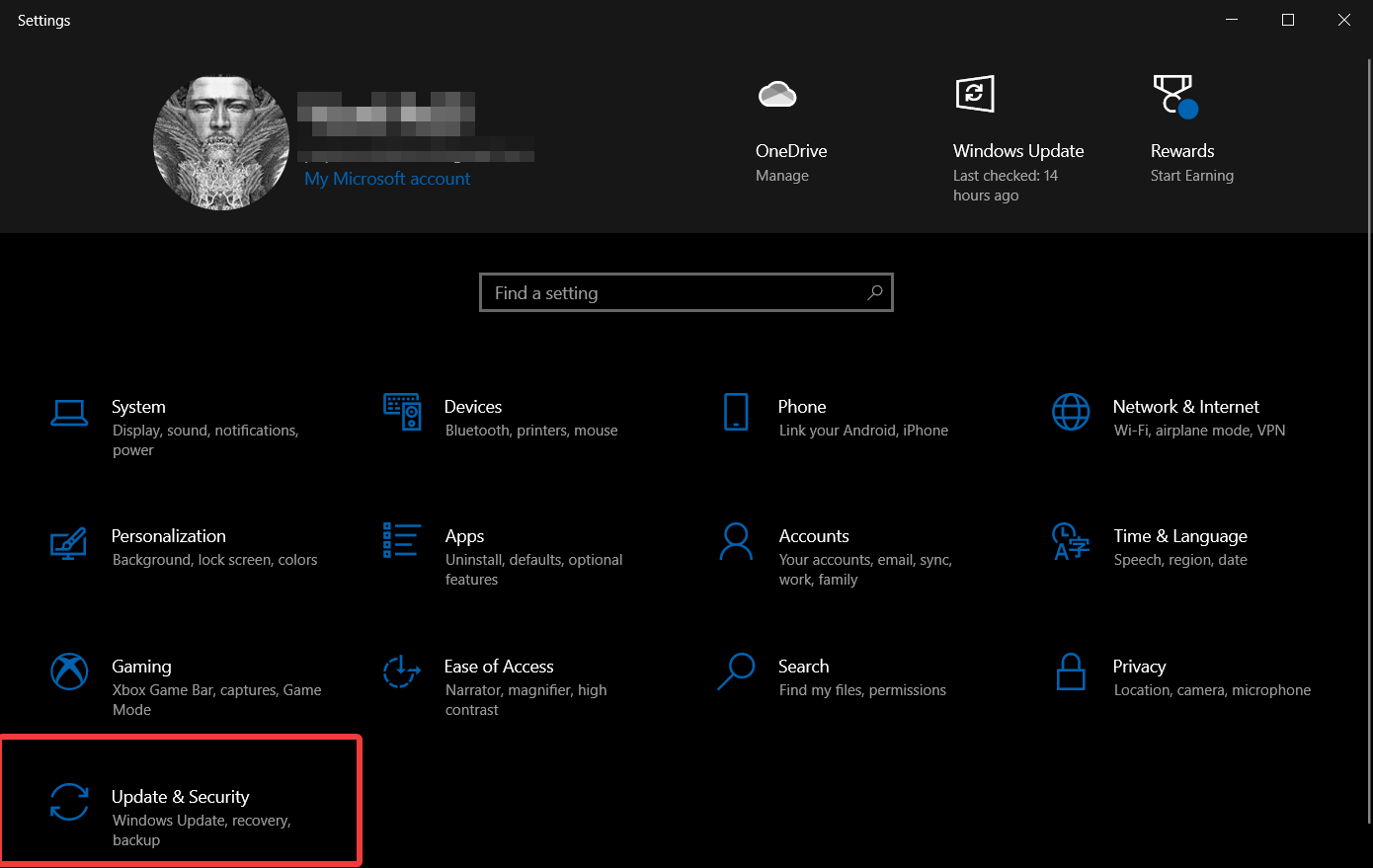

- Перейдите в «Обновление и безопасность».

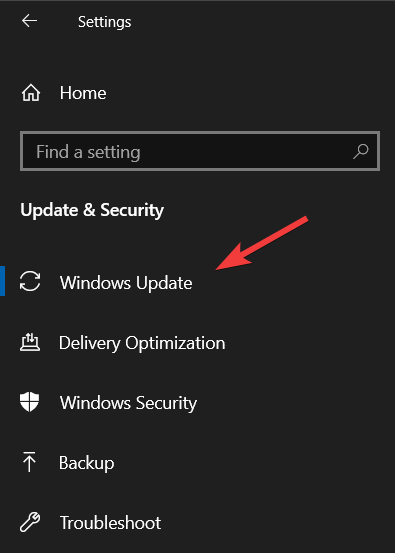

- Выберите «Центр обновления Windows».

2. Установите обновление

- Нажмите «Проверить наличие обновлений».

- Нажмите «Установить сейчас», чтобы обновиться до версии 20H2 и получить KB5004945.

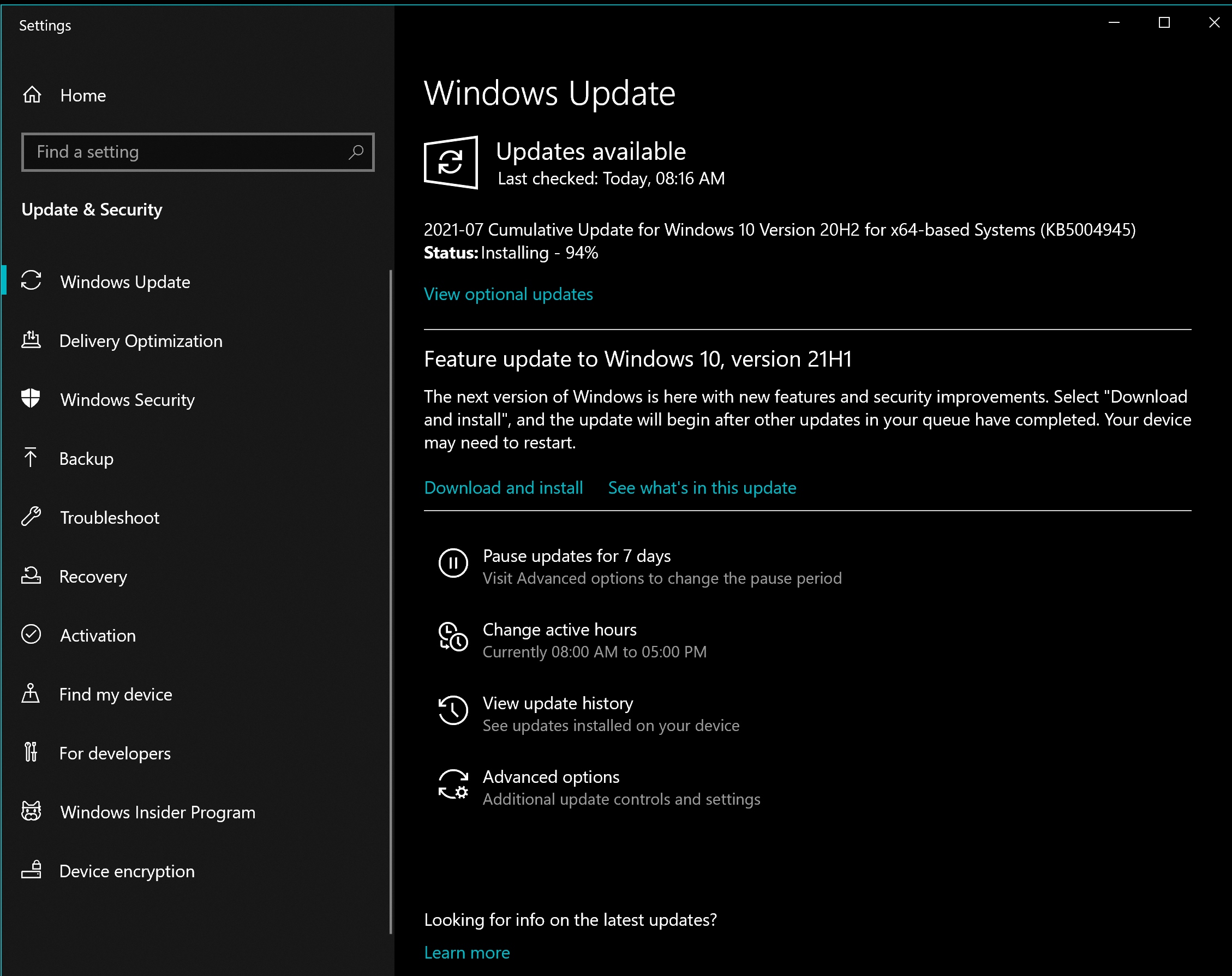

- Дождитесь завершения установки.

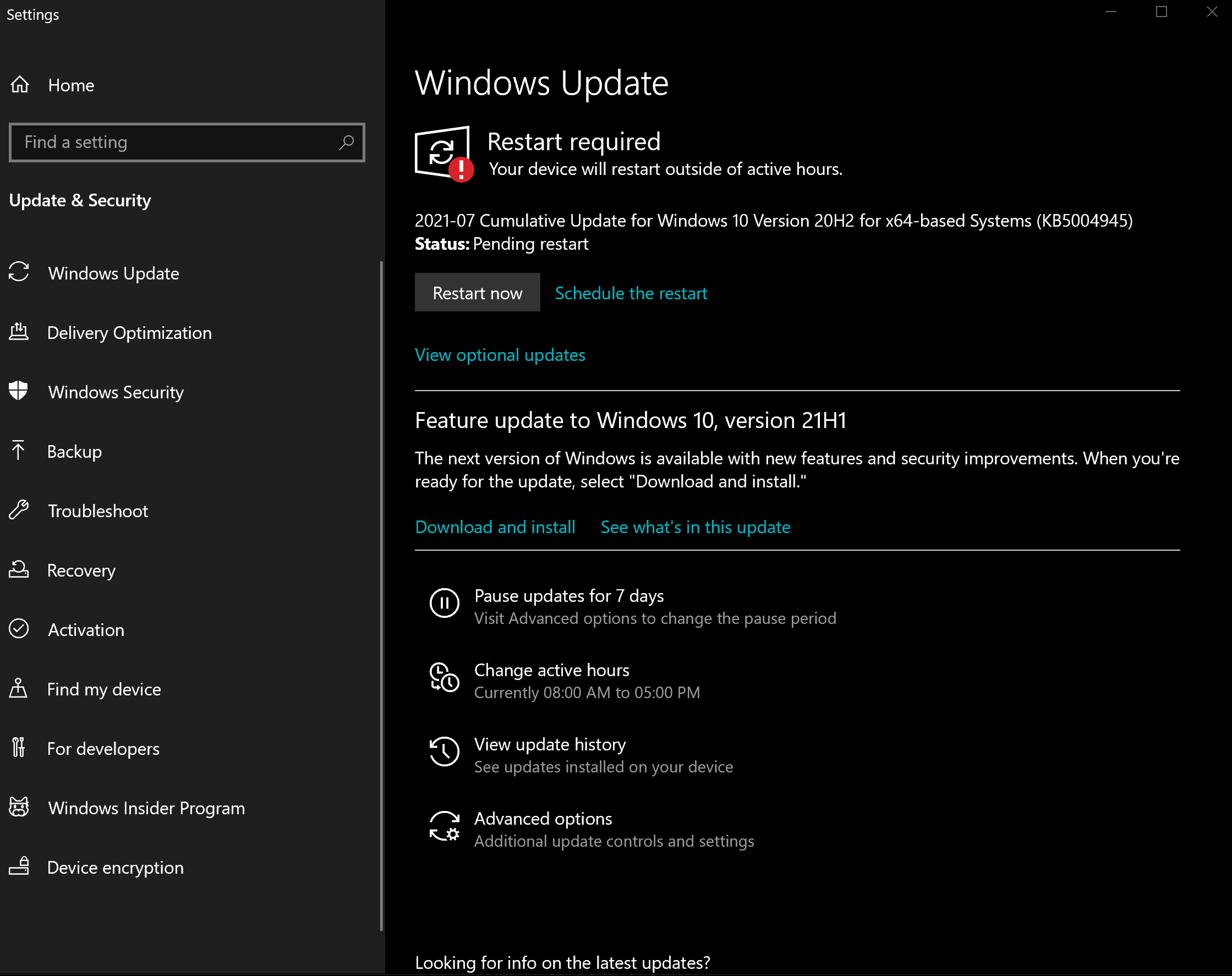

- Нажмите «Перезагрузить сейчас».

ПРИМЕЧАНИЕ: если вы используете Windows 10 версии 1909, сначала будет установлен KB5004946, затем KB5004945.

Как временно нейтрализовать угрозу без обновления (не рекомендуется как постоянное решение)

Если немедленное обновление невозможно, можно остановить и отключить службу Print Spooler. Это отключит печать с локальных и сетевых принтеров, поэтому применяйте только если печать не критична.

Откройте PowerShell с правами администратора и выполните:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType DisabledЧтобы вернуть службу в рабочее состояние:

Start-Service -Name Spooler

Set-Service -Name Spooler -StartupType AutomaticВажно: отключение служби — временная мера, заменяющая установку патча. Верните службу и установите обновления, когда это будет возможно.

Мини‑методология проверки эффективности исправления

- Установите KB5004945 (и KB5004946, если применимо).

- На тестовом стенде воспроизведите рабочие сценарии печати с теми же настройками Point & Print и сетевыми путями.

- Запустите сканирование уязвимостей (сторонний сканер или внутренний) по службе Print Spooler.

- Проверяйте сообщения исследователей об обходах и патч‑уровне.

- Если обнаружены обходы — применяйте дополнительные меры (см. разделы ниже).

Дополнительные меры безопасности и жёсткая настройка

- Ограничьте использование Point & Print: отключите автоматическую установку драйверов принтера из неподтверждённых источников.

- Примените политику ограничения доступа: используйте Group Policy, чтобы запретить установку драйверов из сетевых ресурсов.

- Разрешения на папки и сервисы: убедитесь, что каталоги, связанные с печатью, имеют строгие ACL и не доступны обычным пользователям для записи.

- Сегментация сети: перенесите печатные сервера в отдельный сегмент с контролем доступа и мониторингом.

- Мониторинг и EDR: включите детектирование подозрительных запусков процессов, необычных подключений к спулер‑службе и новых локальных учётных записей.

- Обновления безопасности: регулярно проверяйте каталог обновлений Microsoft и применяйте критические патчи как можно быстрее.

Ролевые чек‑листы

Администратор сети:

- Установить KB5004945 и KB5004946 там, где нужно.

- Отключить Point & Print в групповой политике для неподтверждённых серверов.

- Внедрить мониторинг и правила EDR для спулера.

ИТ‑специалист в офисе (малый бизнес):

- Отключить службу Spooler на серверах, где печать не нужна.

- Проверить доступность драйверов у вендоров принтеров.

Домашний пользователь:

- Установить все обновления Windows.

- Если нет необходимости в сетевой печати — временно отключить спулер.

Когда обновление может не сработать — примеры и обходы

- Сценарий 1: Сервер с включённым Point & Print и устаревшими драйверами может быть уязвим даже после установки KB5004945.

- Сценарий 2: Специальные техники обхода, использующие UNC‑пути или обработку имён, могут позволить выполнить код локально после первоначальной компрометации.

Эти случаи показывают, что комплексный подход (патчи + жёсткая настройка + мониторинг) обязателен.

Критерии приёмки

- На целевой машине установлены все релевантные обновления (KB5004945/KB5004946 по необходимости).

- Сканеры уязвимостей не обнаруживают активных векторов RCE по службе Print Spooler.

- Политики Point & Print ограничены или выключены для непроверенных ресурсов.

- Мониторинг фиксирует отсутствие подозрительной активности, связанной со спулером, в течение контрольного окна (например, 7 дней).

Матрица рисков и смягчения

- Риск: Удалённая эксплуатация (RCE) — Смягчение: Установка KB5004945; сетевое сегментирование.

- Риск: Локальное повышение привилегий (LPE) — Смягчение: Ограничение прав записи, обновление драйверов, EDR.

- Риск: Недоступность печати после отключения спулера — Смягчение: План восстановления, временный перенос печати на безопасный сервер.

Конфиденциальность и соответствие (GDPR и прочие нормы)

Уязвимость PrintNightmare потенциально позволяет доступ к файлам и данным пользователей. Для организаций, подпадающих под GDPR или другие нормы, важно:

- Быстро оценить вероятность компрометации и, при необходимости, выполнить аудит утечек данных.

- Документировать принятые меры защиты и обновления для отчётности.

- Уведомить ответственных по безопасности и, при подтверждённой утечке персональных данных, следовать требованиям по уведомлению субъектов и регуляторов.

Короткий глоссарий

- Print Spooler — системная служба Windows, управляет задачами печати.

- RCE — удалённое выполнение кода (Remote Code Execution).

- LPE — локальное повышение привилегий (Local Privilege Escalation).

- Point & Print — механизм Windows для установки драйверов принтера с сервера.

Заключение

KB5004945 — необходимый шаг для снижения риска эксплуатации PrintNightmare, но он не должен быть единственной мерой защиты. Комбинация обновлений, отключения или ограничения службы Print Spooler там, где это возможно, жёстких политик Point & Print, сетевой сегментации и мониторинга даёт значительно более высокий уровень безопасности.

Подумайте о приоритетах: срочно обновите критичные и публичные серверы, временно отключите спулер там, где печать не нужна, и постройте процесс валидации на тестовом окружении.

Какие дополнительные меры вы уже применили в своей организации? Напишите в комментариях.

Похожие материалы

Поиск вкладок в Safari на Mac

Как переводить страницы в Safari на Mac

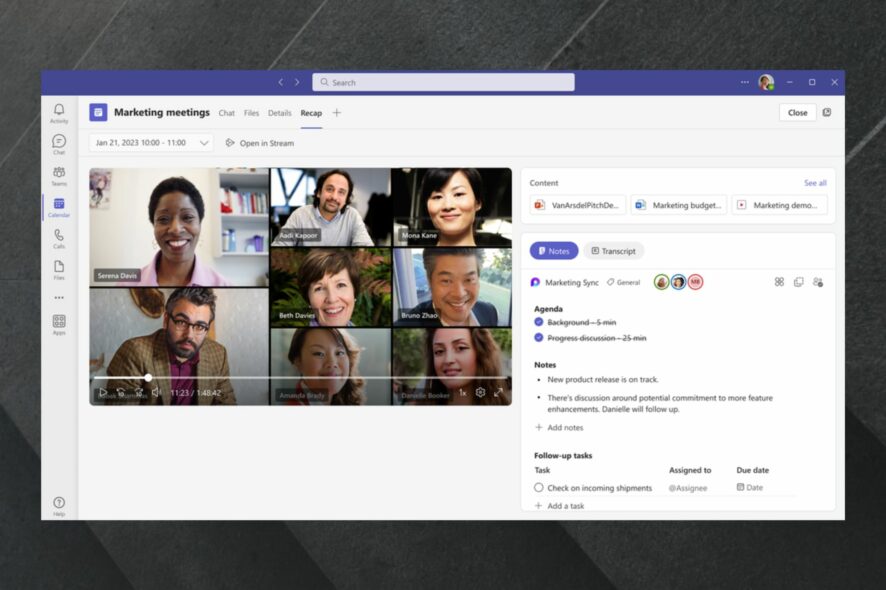

Intelligent Recap в Microsoft Teams — руководство

Автоматизация обоев iPhone

Два модуля ОЗУ не работают вместе — как починить