Как полностью отключить USB‑накопители на Windows, macOS и Linux

TL;DR

Если на компьютере хранятся критичные данные, отключение поддержки USB‑накопителей снижает риск заражения зловредами. В Windows это можно сделать через реестр или Group Policy, в macOS — выгрузив и переименовав драйвер, в Linux — временно переместив модуль ядра. Для большинства организаций лучше не блокировать USB полностью, а управлять доступом и внедрять политику безопасности.

Важно: перед изменением системных файлов или реестра создайте резервную копию и убедитесь, что у вас есть альтернативный способ доступа к данным.

Картинка: ноутбук с флешкой, символизирующий опасность USB‑накопителей

Почему стоит рассмотреть блокировку USB‑накопителей

USB‑накопители (флеш‑диски, внешние SSD/HDD) часто используются для обмена файлами, но они же — распространённый вектор атак: трояны, кейлоггеры, шифровальщики. Отключение поддержки USB‑накопителей устраняет этот вектор атак, но вводит ограничения на удобство работы.

Плюсы:

- Уменьшение риска заражения системы через внешние диски.

- Контроль над помощью физического доступа к данным.

Минусы:

- Невозможность использовать USB‑накопители для обмена данными.

- Дополнительная административная нагрузка и возможные побочные эффекты при ошибочных настройках.

Если обмен данными через физические носители необходим, рассмотрите альтернативы: защищённые сетевые шаринги, шифрованные каналы передачи (VPN), инструменты синхронизации (например, Resilio Sync) или управляемые USB‑решения с контролем доступа.

Характерные случаи, когда отключение нецелесообразно

- Если у вас нет надёжной сети или облака и вы регулярно переносите большие объёмы данных.

- Когда внешние устройства используются для восстановления системы или диагностики оборудования.

Как отключить USB‑накопители в Windows

Ниже — три варианта: прямое изменение реестра, скрипты .reg и политика групп (для Pro/Enterprise). Все инструкции относятся к современным версиям Windows (Windows 10 и новее). Перед началом: создайте точку восстановления системы и экспорт реестра.

1. Редактирование реестра вручную

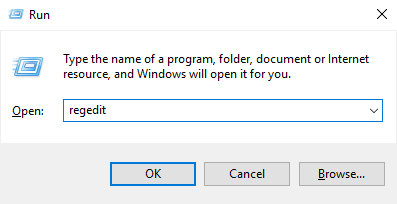

- Нажмите Win + R и введите “regedit”.

Картинка: окно “Выполнить” с вводом команды regedit

Подтвердите UAC, затем перейдите к ветке:

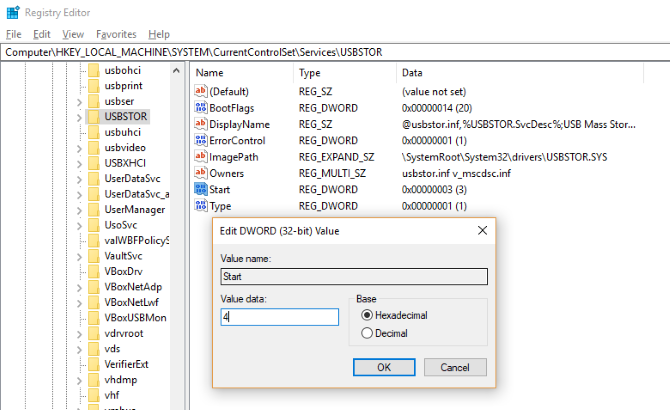

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR

Дважды кликните по параметру Start (или правой кнопкой — Изменить) и установите значение 4 для отключения. Для включения — верните 3.

Картинка: реестр Windows, параметр Start в ветке USBSTOR

Примечания:

- Значение 4 — драйвер не будет загружаться. Значение 3 — автоматическая загрузка.

- Изменения применяются к новым подключаемым устройствам; уже подключённые накопители останутся доступными до переподключения.

- Требуются права администратора.

2. Реестр через .reg‑файлы

Создайте два текстовых файла в Блокноте и сохраните как .reg (не .txt). Первый — disableusb.reg:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR\Enum]

"Count"=dword:00000000

"NextInstance"=dword:00000000Второй — enableusb.reg, в котором изменён только параметр Start:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR]

"Start"=dword:00000003

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR\Enum]

"Count"=dword:00000000

"NextInstance"=dword:00000000Запускайте disableusb.reg для отключения и enableusb.reg для восстановления. Храните их в защищённом месте и не давайте к ним доступ посторонним — запуск требует прав администратора.

3. Group Policy Editor (Windows 10 Pro/Enterprise)

- Win + R → введите gpedit.msc.

- Откройте Конфигурация компьютера > Административные шаблоны > Система > Доступ к сменным носителям.

- Включите (Enabled) три политики:

- Removable Disks: Deny execute access

- Removable Disks: Deny read access

- Removable Disks: Deny write access

После этого при попытке открыть букву диска появится сообщение “Access is denied”. Для восстановления выполните обратную операцию и установите Disabled.

Советы для администраторов:

- После изменения политики выполните gpupdate /force для немедленного применения.

- Учтите, что некоторые устройства (например, смартфоны по MTP) не попадают под эти политики.

Как ограничить USB‑накопители на macOS

Предупреждение: для изменения драйверов macOS потребуется временно отключить System Integrity Protection (SIP). Выполнение этих шагов без понимания рисков может нарушить работу системы.

- Следуйте нашей инструкции по временной деактивации SIP (перезагрузка в Recovery, csrutil disable).

- Откройте Программы > Утилиты > Терминал и выполните:

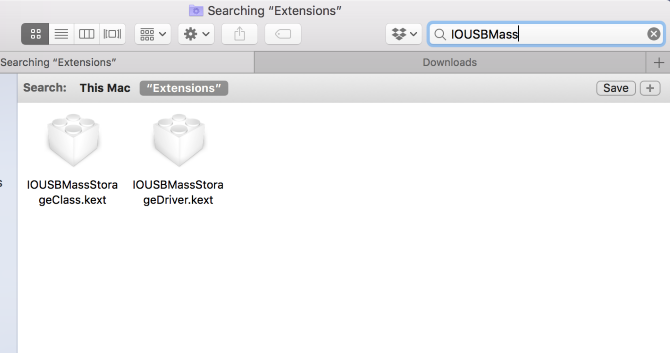

kextunload /System/Library/Extensions/IOUSBMassStorageClass.kext/- Перейдите в /System/Library/Extensions и переименуйте (или переместите в безопасное место) IOUSBMassStorageClass.kext, например изменив расширение .kext на .kext.disabled.

Картинка: окно Finder с расширением System/Library/Extensions, показывающее драйвер IOUSBMassStorageClass.kext

- В терминале выполните:

sudo touch /System/Library/ExtensionsЭто удалит кэш драйверов и принудительно пересоберёт его без удалённого модуля. После перезагрузки USB‑накопители перестанут монтироваться. Другие USB‑устройства (мыши, клавиатуры, аудио) обычно продолжают работать.

- Для восстановления: переименуйте или верните файл на место, затем выполните sudo touch /System/Library/Extensions и перезагрузитесь; при необходимости включите SIP снова (csrutil enable в режиме Recovery).

Как заблокировать USB‑накопители в Linux

Самый простой вариант — временно скрыть модуль usb‑storage:

sudo mv /lib/modules/$(uname -r)/kernel/drivers/usb/storage/usb-storage.ko /home/user1После перемещения модуль не будет загружаться, и подключаемые USB‑накопители останутся недоступными. Ограничения:

- При обновлении ядра файл может быть восстановлен (или появится новый модуль) — настройте скрипт для автоматического перемещения после обновлений.

- Для более управляемого подхода лучше использовать udev‑правила или blacklist‑файлы (черный список модулей), а также SELinux/AppArmor политики.

Альтернативы в Linux:

- Добавить в /etc/modprobe.d/ файл с опцией blacklist usb-storage

- Использовать udev‑правило, которое отклоняет подключение незарегистрированных VID:PID устройств

Лучше контролировать доступ, а не запрещать полностью

Полный запрет USB‑накопителей снижает гибкость работы и не всегда оправдан. Рекомендуем управлять доступом: внедрить политику, использовать управление endpoint, шифрование и аудит.

Варианты контроля:

- Endpoint DLP (Data Loss Prevention) — блокирует копирование конфиденциальных данных на внешние носители.

- Управляемые шлюзы/MDM — разрешают флеш‑диски только под контролем политики.

- Шифрование и аккаунт‑базированный доступ к данным.

- Физические блокираторы USB‑портов на устройствах для публичных терминалов.

Для домашних пользователей:

- Не оставляйте компьютер разблокированным.

- Не подключайте найденные флеш‑накопители.

- Используйте антивирус с поведением и отслеживанием устройств.

Практический SOP для системного администратора

Шаги перед изменением:

- Создать резервную копию системы (точка восстановления/образ) и экспорт ветки реестра (Windows) либо создать копию kext/модуля (macOS/Linux).

- Уведомить пользователей и установить окно обслуживания.

- Проверить, что у админов есть доступ к альтернативным каналам передачи данных.

Выполнение (пример для Windows):

- Экспортировать HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR.

- Применить disableusb.reg на тестовой машине.

- Перезагрузить тестовую машину и проверить, что критичные службы функционируют.

- Развернуть изменение по OU в AD или вручную по списку компьютеров.

Откат:

- Запустить enableusb.reg на машинах, где требуется восстановление.

- Проверить логи и уведомить пользователей.

Критерии приёмки:

- Новые USB‑накопители не монтируются и не доступны для чтения.

- Критические приложения продолжают работать.

- Пользовательский рабочий процесс не нарушен без причины.

Ролевые чек‑листы

Для домашнего пользователя:

- Сделать резервную копию важных данных.

- Отключить автозапуск (autorun) в ОС.

- Хранить компьютер под паролем и экранной блокировкой.

Для администратора IT:

- Настроить групповую политику или централизованный blacklisting модулей.

- Подготовить процедуру экстренного восстановления.

- Вести журнал изменений и аудита подключений.

Для менеджера безопасности:

- Оценить, какие пользователи действительно нуждаются в доступе к USB.

- Внедрить DLP/MDM и регламенты.

- Планировать обучение сотрудников по безопасной работе с носителями.

Матрица рисков и рекомендации по смягчению

| Риск | Вероятность | Влияние | Смягчение |

|---|---|---|---|

| Заражение через USB | Средняя | Высокое | Отключение/контроль доступа; DLP; антивирус |

| Нарушение бизнес‑процессов | Низкая/средняя | Среднее | Исключения по политике; альтернативные каналы передачи |

| Ошибочная конфигурация ОС | Низкая | Среднее | Тестирование; резервные копии |

Decision tree — как принимать решение

flowchart TD

A[Нужен ли USB для работы?] -->|Да| B{Есть ли альтернатива}

A -->|Нет| C[Отключить USB]

B -->|Да| D[Перейти на альтернативу 'VPN/сеть/Resilio']

B -->|Нет| E[Ограничить доступ: DLP/MDM/групповая политика]

D --> F[Внедрить политику и аудит]

E --> F

C --> FПримеры, когда метод не сработает (контрпримеры)

- Если злоумышленник имеет физический доступ к материнской плате и может заменить контроллер — программные блокировки бессильны.

- При необходимости подключения специализированного оборудования (напр., медицинские приборы) полный бан приведёт к простоям.

Короткий глоссарий

- DLP — защита от утечек данных.

- SIP — System Integrity Protection (защита целостности в macOS).

- kext — модуль ядра/драйвер в macOS.

- usb‑storage.ko — модуль драйвера USB‑хранилищ в Linux.

Часто задаваемые вопросы

Можно ли заблокировать только запись, но разрешить чтение?

Да. В Windows через Group Policy можно запретить запись, оставив чтение; в Linux/ macOS — можно настроить правила монтирования и права доступа.

Повлияет ли это на клавиатуру или мышь по USB?

Обычно нет: блокируются именно mass storage драйверы. Но при ошибочной конфигурации возможны побочные эффекты.

Что делать, если после изменений не загружается система?

Используйте заранее созданную точку восстановления или загрузочный носитель для отката изменений. В Windows — восстановление системы; в macOS/Linux — вернуть переименованный kext/модуль на место.

Итог и рекомендации

- Отключение USB‑накопителей — действенный способ снизить риск заражения, но он ограничивает гибкость работы.

- Для большинства сред предпочтительнее комбинировать контроль доступа (DLP, MDM, политики) с образованием пользователей.

- Всегда тестируйте изменения в контролируемой среде, делайте бэкапы и документируйте процедуры.

Коротко: блокируйте USB там, где риск высок и альтернативы доступны; в остальных случаях настройте и контролируйте доступ.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone