Отключение кнопки показа пароля в Windows

Зачем отключать кнопку показа пароля

Кнопка показа пароля рядом с полем ввода облегчает проверку ввода, но при этом позволяет постороннему быстро увидеть введённый пароль. В общественных местах или в офисе это увеличивает риск несанкционированного доступа. Отключение кнопки — простая мера, снижающая «визуальный» риск раскрытия пароля.

Important: Отключение кнопки не защищает от всех угроз. Это часть общей стратегии безопасности: длинные уникальные пароли, Windows Hello и многофакторная аутентификация важнее.

1. Отключение кнопки через Local Group Policy Editor (LGPE)

Платформы: доступно в Windows Pro, Enterprise и Education. На Windows Home LGPE официально отсутствует.

Краткое объяснение: Локальная групповая политика управляет настройками системы на уровне компьютера и пользователей. Параметр, отвечающий за кнопку, называется «Do not display the password reveal button» и находится в секции Credential User Interface.

Пошагово:

- Нажмите Win + R, чтобы открыть диалог «Выполнить».

- Введите gpedit.msc и нажмите Enter — откроется Local Group Policy Editor.

- Перейдите: Computer Configuration > Administrative Templates > Windows Components > Credential User Interface.

- В списке найдите настройку Do not display the password reveal button и дважды кликните.

- Выберите Enabled, нажмите Apply, затем OK.

- Закройте редактор и перезагрузите компьютер.

Чтобы вернуть кнопку: откройте ту же настройку и установите Not Configured или Disabled, затем примените и перезагрузите систему.

Note: На Windows Home вместо LGPE используйте раздел «Реестр» (ниже) или официальные и проверенные инструменты от Microsoft. Сторонние «установщики gpedit» существуют, но требуют осторожности и проверки источника.

2. Отключение кнопки через редактор реестра (Registry Editor)

Платформы: работает во всех выпусках Windows, включая Home. Риск: ошибки в реестре могут нарушить систему — делайте резервную копию.

Перед началом: создайте точку восстановления и экспорт реестра (см. инструкции ниже).

Путь в реестре, который нужно изменить:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredUI

Если ключа CredUI нет — создайте его.

Пошагово через Regedit:

- Нажмите Win + R и введите regedit, затем Enter.

- Перейдите к ветке HKEY_LOCAL_MACHINE > Software > Policies > Microsoft > Windows.

- Если внутри Windows отсутствует ключ CredUI — правой кнопкой мыши по Windows > New > Key, назовите его CredUI.

- Выберите ключ CredUI. В правой части правой кнопкой мыши > New > DWORD (32-bit) Value.

- Назовите новое значение DisablePasswordReveal.

- Дважды кликните DisablePasswordReveal и выставьте Value data = 1, затем OK.

- Перезагрузите компьютер.

Чтобы вернуть кнопку: выставьте DisablePasswordReveal = 0 или удалите параметр. Перезагрузите систему.

Пример .reg-файла для отключения (сохраните в файл с расширением .reg и запустите от администратора):

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredUI]

"DisablePasswordReveal"=dword:00000001Команда PowerShell для установки параметра (запустить от администратора):

# Создать ключ, если не существует, и установить DisablePasswordReveal=1

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows" -Name "CredUI" -Force | Out-Null

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\CredUI" -Name "DisablePasswordReveal" -Value 1 -Type DWord -ForceКоманда PowerShell для удаления/включения обратно (значение 0 или удаление):

# Установить обратно в 0

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\CredUI" -Name "DisablePasswordReveal" -Value 0 -Type DWord -Force

# Или удалить параметр

Remove-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\CredUI" -Name "DisablePasswordReveal" -ErrorAction SilentlyContinueСовет по резервному копированию реестра:

- В Regedit выберите Computer в левом дереве, меню File > Export и сохраните .reg-файл. Для восстановления: File > Import и укажите сохранённый .reg.

- Для точечной копии ключа: правый клик на CredUI > Export.

Альтернативные подходы и дополнительные меры

Отключение кнопки — полезно, но не единственная мера. Рассмотрите следующие альтернативы и сопутствующие шаги:

- Windows Hello (лицо/отпечаток/пин): быстрее и безопаснее, поскольку биометрия или PIN привязаны к устройству.

- Многофакторная аутентификация (MFA): добавляет второй фактор — SMS, приложение-аутентификатор или аппаратные ключи FIDO2.

- Использование PIN вместо пароля: PIN хранится локально и ограничен устройством.

- Экранные фильтры и физическое расположение: используйте фильтры конфиденциальности и избегайте ввода пароля перед посторонними.

- Управление сессиями и автоматическая блокировка экрана через GPO или настройки экрана блокировки.

Когда отключение кнопки не поможет:

- Если злоумышленник имеет физический доступ и установил кейлоггер или аппаратный перехват — отключение кнопки не спасёт.

- Если пароль уже скомпрометирован, нужно менять пароль и проверить логи входа.

Рекомендации по надёжным паролям и политике паролей

Ключевые правила:

- Длина: минимум 8–12 символов; для важных учётных записей рекомендуем 12+ символов.

- Сложность: комбинируйте заглавные и строчные буквы, цифры и символы.

- Уникальность: не используйте один и тот же пароль на разных сервисах.

- Частая смена: меняйте пароль при подозрениях о компрометации; регулярная смена имеет значение для привязанных устройств и устаревших утечек.

- Не храните пароли в незашифрованных заметках; используйте менеджер паролей.

Практическая памятка для создания пароля:

- Придумайте фразу из трёх-четырёх слов, вставьте символы и цифры: например, Moloko!2025!Kopa (пример структуры, не используйте это точно).

- Используйте менеджер паролей для генерации и хранения длинных уникальных паролей.

Рольовые чек-листы

Чек-лист для конечного пользователя:

- Создать точку восстановления перед изменениями реестра.

- Отключить кнопку через Regedit или попросить админа применить GPO.

- Включить Windows Hello/микрофактор, если доступно.

- Использовать менеджер паролей и уникальные пароли.

- Не вводить пароли на чужих устройствах.

Чек-лист для системного администратора:

- Проверить совместимость с групповой политикой домена (если присутствует домен Active Directory).

- Применить настройку через GPO на OU или на уровне компьютеров.

- Документировать изменение и уведомить пользователей о воздействии.

- Создать откатный план и тестовую группу перед массовым развёртыванием.

Процедура (SOP) для организации

- Тестирование: на тестовой виртуальной машине примените изменение GPO/реестра.

- Документирование: сохраните скрипт PowerShell и .reg-файл в защищённом репозитории.

- Разграничение доступа: только администраторы должны менять политику или ключи реестра.

- Коммуникация: предупредите пользователей о перезагрузке и возможных изменениях интерфейса входа.

- Мониторинг: проверьте логи входа и обращения в helpdesk на предмет увеличения числа запросов.

Критерии приёмки (Acceptance):

- После применения на тестовой группе кнопка показа пароля отсутствует на экране входа.

- Нет побочных ошибок при входе и разблокировке.

- Пользователи ознакомлены с новыми опциями входа (PIN/Windows Hello).

Инцидентный план и восстановление

Если после изменений возникли проблемы:

- Используйте точку восстановления Windows для отката состояния системы.

- Импортируйте заранее экспортированный .reg-файл через Regedit > File > Import.

- Если изменение применялось через GPO, временно уберите политику или обновите её с Not Configured.

- В крайнем случае — восстановление из образа системы.

Тесты и приёмка

Тест-кейсы:

- TC1: Применить DisablePasswordReveal=1 — проверить отсутствие кнопки на экране входа локального и удалённого сеанса.

- TC2: Установить значение в 0 — проверить появление кнопки.

- TC3: Применить команду PowerShell в автоматизации — проверить, что ключ создаётся корректно и имеет тип DWORD.

- TC4: Проверить влияние на сценарии входа через PIN и Windows Hello.

Критерии успешности: все тест-кейсы проходят на тестовых машинах, пользователи информированы, дефекты отсутствуют.

Безопасность и дополнительные рекомендации по укреплению системы

- Включите BitLocker для шифрования диска и защиты локальных данных.

- Настройте политику блокировки учётной записи после N неудачных попыток.

- Включите образование пользователей (phishing awareness) — большая часть компрометаций идёт через социальную инженерию.

- Ограничьте количество пользователей с правами администратора.

- Храните административные скрипты и .reg-файлы в защищённом хранилище (например, в управляемом репозитории с доступом по ключам).

Замечания по конфиденциальности и соответствию (GDPR)

Отключение интерфейсной кнопки не влияет напрямую на обработку персональных данных, но улучшает физическую и визуальную безопасность при вводе пароля. В организациях, обрабатывающих персональные данные граждан ЕС, выполните стандартные процедуры оценки рисков и уведомления команд безопасности. Логирование изменений политики и доступов помогает соответствовать требованиям аудита.

Decision flow: какой метод выбрать

flowchart TD

A[Нужна простая настройка для одного ПК?] -->|Да| B[Использовать Regedit или .reg]

A -->|Нет, управление многими ПК| C[Применить GPO через AD]

B --> D{Windows Home?}

D -->|Да| B

D -->|Нет| E[Можно использовать LGPE или Regedit]

C --> F[Тестовая OU -> Применить GPO -> Мониторинг]Факт-бокс: ключевые числа и рекомендации

- Рекомендованная минимальная длина пароля: 8–12 символов; для критичных аккаунтов 12+.

- Тип значения в реестре: DWORD (32-bit).

- Путь реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredUI.

Однострочный глоссарий

- LGPE: редактор локальной групповой политики (Local Group Policy Editor).

- CredUI: компонент Windows, отвечающий за интерфейс ввода учётных данных.

- DWORD: 32-битное числовое значение в реестре Windows.

- Windows Hello: биометрическая или PIN-аутентификация, привязанная к устройству.

- TPM: модуль доверенной платформы для безопасного хранения криптографических ключей.

Когда отключать кнопку и когда нет

Отключайте кнопку, если:

- Вы регулярно вводите пароль в общественных местах.

- В офисе много посторонних людей или открытых рабочих мест.

Необязательно отключать, если:

- Вы используете биометрию или PIN, доступные только владельцу устройства.

- Пользователи испытывают значительные затруднения с набором пароля и организация предпочитает снижение UX.

Короткое резюме

Отключение кнопки показа пароля — простая техника снижения визуального риска утечки пароля. На Windows Pro/Enterprise/Education предпочтителен LGPE; на Windows Home и в общем случае — редактор реестра, .reg-файлы или PowerShell. Всегда делайте резервную копию реестра и тестируйте изменения на нескольких машинах перед массовым развёртыванием. Внедряйте дополнительные меры: Windows Hello, MFA, менеджеры паролей и политики блокировки для более полной защиты.

Summary:

- Отключение кнопки помогает снизить риск «визуального» раскрытия пароля.

- Для компаний лучше применять GPO, для домашних систем — реестр или PowerShell.

- Комбинируйте с Windows Hello и MFA для надёжной защиты.

Похожие материалы

Старые консольные игры на iPhone — руководство

Как откалибровать монитор на Windows и Mac

Подключение контроллера Xbox One по Bluetooth

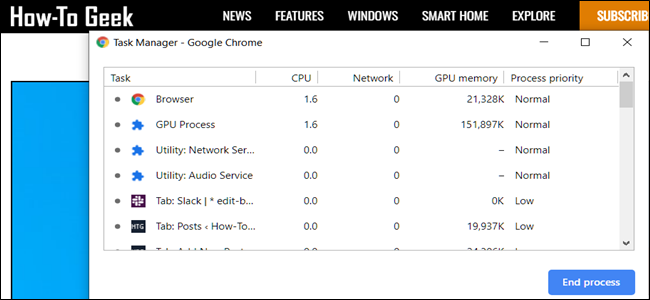

Диспетчер задач Chrome — открыть, завершить процессы

Как экономить мобильные данные на Android