Как отключить NLA (Network Level Authentication) в Windows

Введение

NLA (Network Level Authentication) — механизм аутентификации, который запрашивает учётные данные ещё до установления полноценного удалённого рабочего стола. Он повышает безопасность, но иногда мешает при удалённом администрировании, подключениях через некоторые клиенты или при миграции. В этой инструкции подробно описаны способы отключения NLA локально и удалённо, а также рекомендации по безопасности и откату.

Важно: перед внесением изменений обязательно сделайте резервную копию реестра и убедитесь, что у вас есть альтернативный способ доступа к машине (консоль, KVM, физический доступ или подключение через управление серверной платформы), чтобы избежать потери доступа.

Что нужно иметь перед началом

- Учётная запись с правами администратора на целевом компьютере.

- Подключение к компьютеру (удалённо или физически) в зависимости от выбранного метода.

- Клиент Remote Desktop на локальной машине и IP-адрес или имя хоста целевого устройства.

- Доступ к графическому окружению целевой системы (если вы не используете исключительно командную строку).

- Базовое знание навигации в Windows.

Отключение NLA на удалённом компьютере

Перед началом проверьте, что у вас есть административный доступ и работает удалённое подключение, чтобы не потерять доступ при изменениях.

1. Использование редактора реестра

Совет: перед изменениями экспортируйте ветку реестра (File → Export), чтобы иметь возможность быстро восстановить прежние настройки.

- Нажмите Windows + R, чтобы открыть окно Run.

- Введите Regedit и нажмите Ctrl + Shift + Enter, чтобы открыть Редактор реестра от имени администратора.

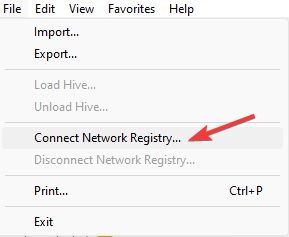

- В меню File выберите Connect Network Registry, чтобы подключиться к реестру удалённого компьютера.

- Введите имя удалённого компьютера и нажмите OK.

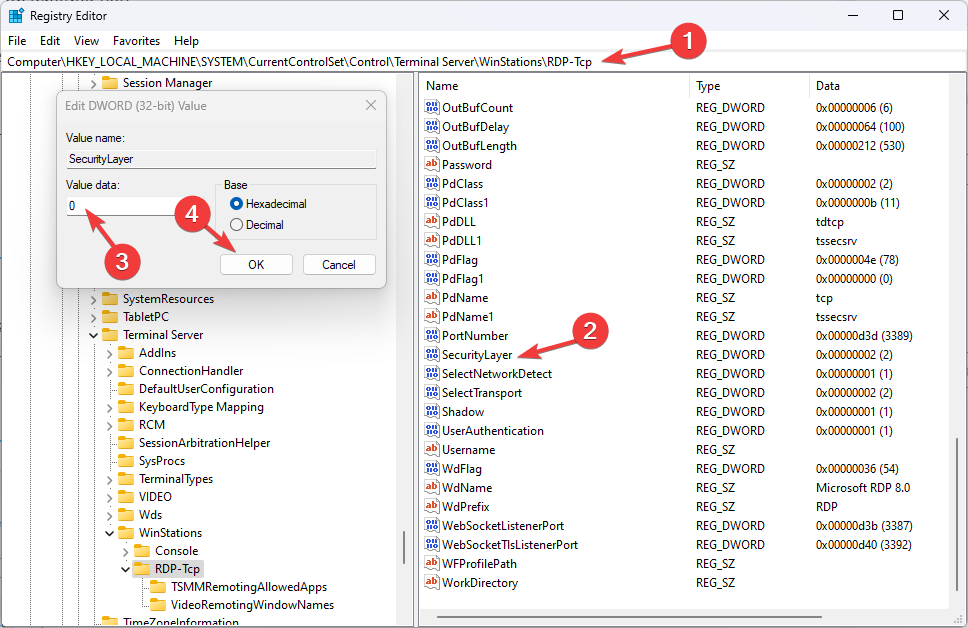

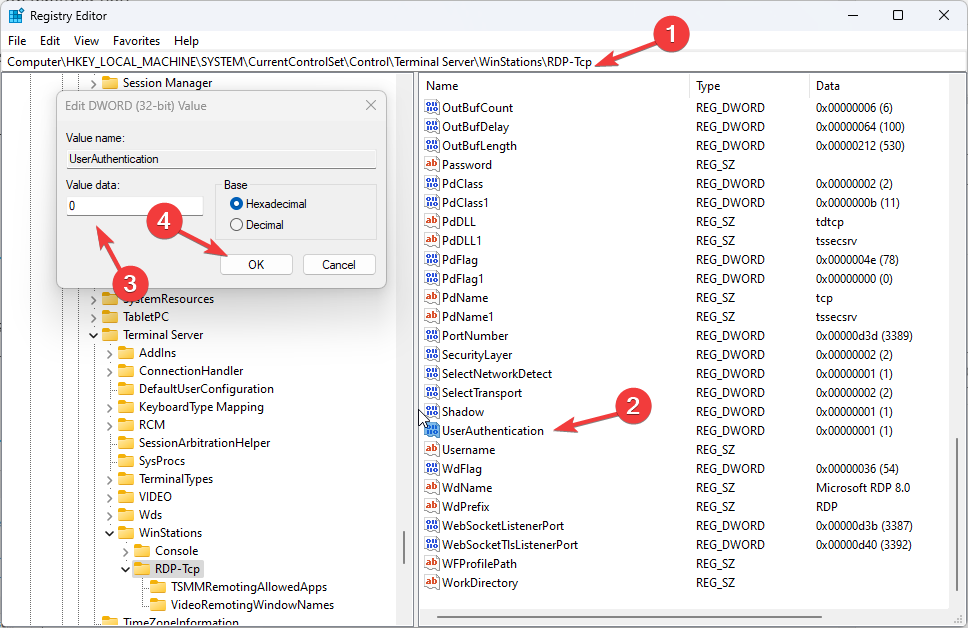

- Перейдите по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp- Найдите параметр DWORD SecurityLayer, дважды щёлкните и установите значение Value data в 0.

- Найдите параметр UserAuthentication, дважды щёлкните и установите значение Value data в 0.

- Закройте редактор реестра и перезагрузите удалённый компьютер.

Если что‑то пошло не так, импортируйте ранее сохранённый .reg файл через File → Import.

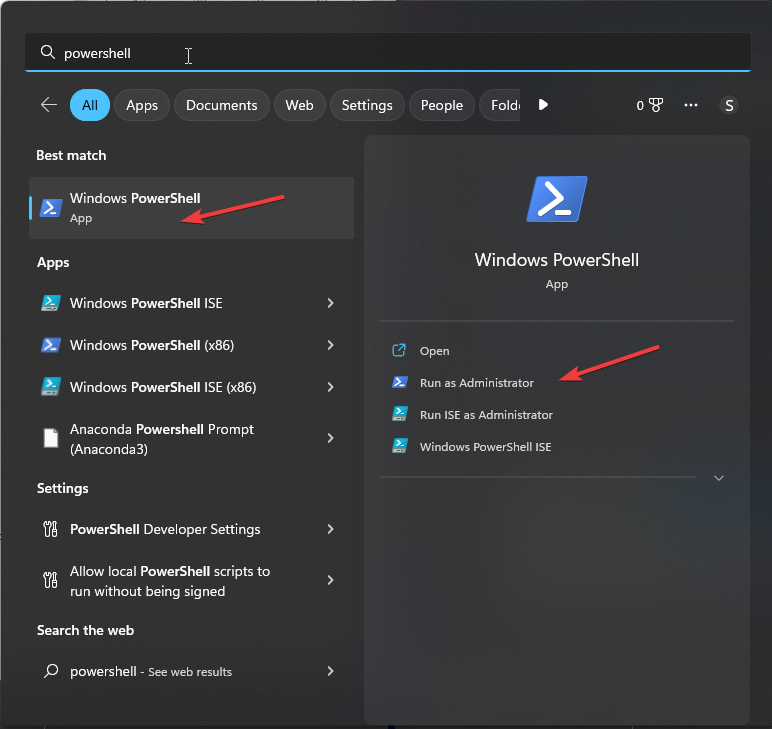

2. Использование Windows PowerShell

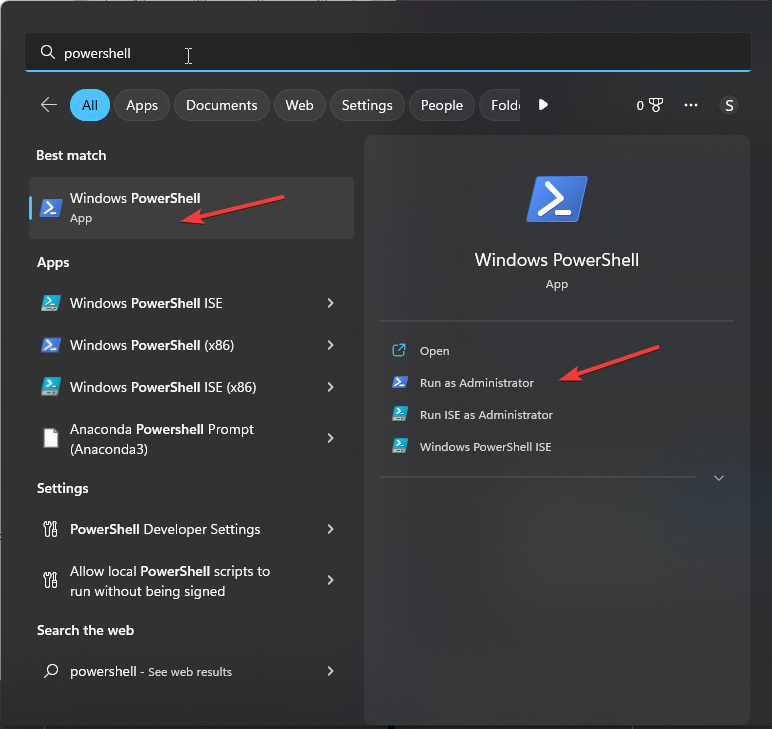

- На локальной машине нажмите Windows, введите PowerShell, выберите «Запуск от имени администратора».

- Выполните команды (замените Server_with_NLA_Enabled на имя или IP целевой машины):

$TargetServer = "Server_with_NLA_Enabled"

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices -ComputerName $TargetServer -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(0)- После выполнения команды перезагрузите целевую машину.

Примечание: для безопасной автоматизации в скриптах проверяйте успешность вызова и логируйте результат.

Отключение NLA на локальном компьютере

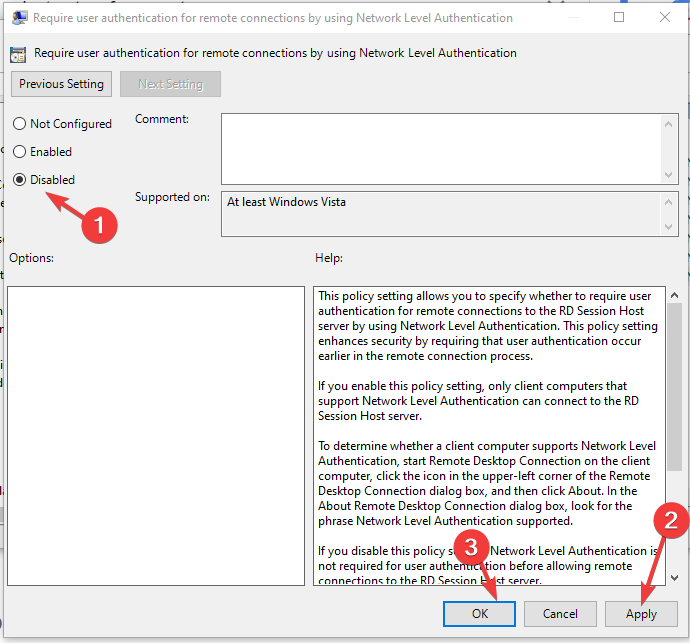

1. Использование редактора групповой политики

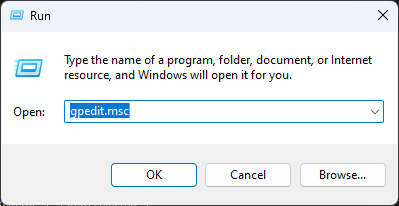

- Нажмите Windows + R.

- Введите gpedit.msc и нажмите Enter, чтобы открыть Local Group Policy Editor.

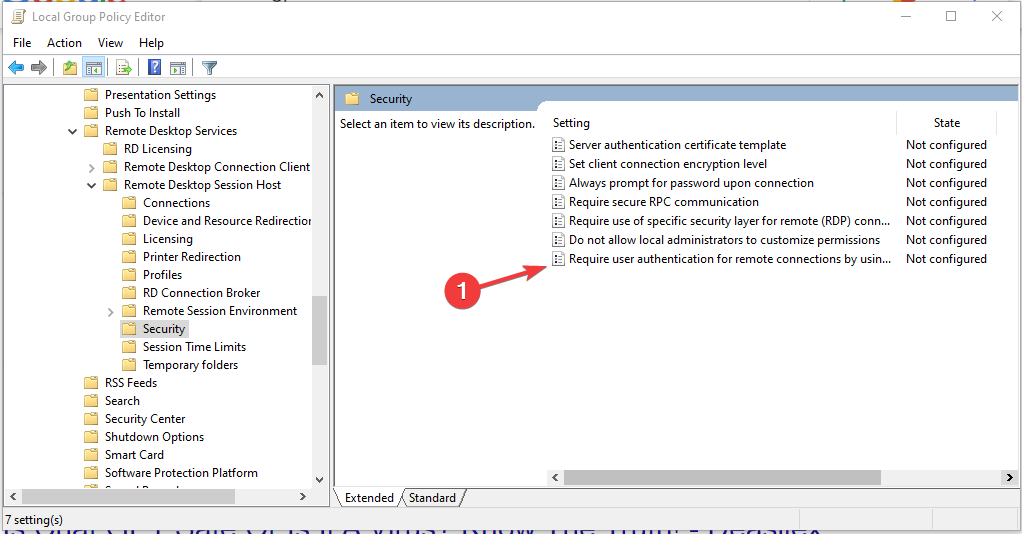

- Перейдите в:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Security

- Откройте настройку Require user authentication for remote connections by using Network Level Authentication и выберите Disabled.

- Нажмите Apply и OK, затем перезагрузите ПК.

2. Использование PowerShell локально

- Запустите PowerShell от имени администратора.

- Для локальной машины выполните:

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(0)- Перезагрузите компьютер.

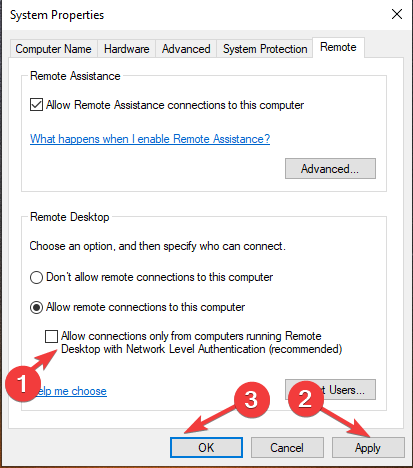

3. Использование свойств системы

- Нажмите Windows + R.

- Введите sysdm.cpl и нажмите Enter, чтобы открыть System Properties.

- Перейдите на вкладку Remote и уберите галочку Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended).

- Нажмите Apply и OK, затем перезагрузите систему.

Риски и рекомендации

Риск: отключение NLA понижает уровень защиты RDP и увеличивает поверхность атаки. Защитные меры:

- Ограничьте доступ по брандмауэру (по IP или через VPN).

- Используйте RD Gateway или RD Gateway + MFA, если требуется внешний доступ.

- Включите аудит входов и следите за подозрительной активностью.

Не отключайте NLA на серверах в открытой сети без компенсирующих мер (VPN, брандмауэр, RD Gateway).

Когда не стоит отключать NLA

- Если сервер открыт в интернете и нет VPN/шифрованного канала доступа.

- Если политика безопасности организации требует NLA и MFA для всех серверов.

Альтернативы отключению NLA

- Использовать VPN для доступа к внутренней сети и сохранять NLA включённым.

- Настроить RD Gateway, который обеспечивает безопасный туннель и может работать с NLA.

- Настроить jump-host (bastion) с жёстким доступом и журналированием, а не отключать NLA на целевых хостах.

Как вернуть NLA обратно (откат)

- В редакторе реестра установите SecurityLayer = 0x0 или 0x1 по нужной политике; для восстановления NLA поставьте:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\SecurityLayer = 0x1

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\UserAuthentication = 0x1- В GPEDIT установите Require user authentication for remote connections by using Network Level Authentication в значение Not Configured или Enabled согласно внутренним требованиям.

- Локально через PowerShell выполните SetUserAuthenticationRequired(1) как показано выше и перезагрузите систему.

Критерии приёмки

- Можно подключиться по RDP с клиентской машины, указав имя/IP и учётные данные.

- До подключения не выполняется запрос NLA (в тестовом сценарии — окно аутентификации появляется после установления сессии).

- Логи событий (Security, System) не содержат критических ошибок, связанных с RDP после перезагрузки.

- Документирован способ отката и проверены резервные копии реестра.

Чек-листы ролей

Администратор:

- Выполнить бэкап реестра.

- Проверить доступ по альтернативному каналу (KVM/консоль).

- Внести изменения и перезагрузить.

- Проверить логи и соединение.

Helpdesk:

- Сообщить пользователям о временных изменениях доступа.

- Проверить возможность подключения клиентскими ПК.

- Сообщить администратору о любых проблемах.

Пользователь:

- Иметь актуальные учётные данные.

- Пробовать подключиться и сообщать об ошибках с подробным описанием.

Тестовые сценарии и приёмка

- Попытка подключения с клиентской машины внутри сети: ожидаемый результат — подключение установлено.

- Попытка подключения извне без VPN: если не развернуты компенсирующие меры, доступ должен быть заблокирован брандмауэром.

- Проверка событий безопасности: отсутствие неожиданных отказов и повторных попыток входа.

Шпаргалка PowerShell

# Удалённая машина

$TargetServer = "Server_with_NLA_Enabled"

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices -ComputerName $TargetServer -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(0)

# Локально

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(0)

# Включить обратно

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(1)План инцидента и отката

- Перед изменением: сделать экспорт ветки реестра и сохранить копию.

- Внести изменения и перезагрузить систему.

- Если после перезагрузки доступ утерян — использовать альтернативный канал (KVM/IPMI) и импортировать .reg файл.

- Вернуть параметры через GPEDIT или PowerShell и перезагрузить.

Краткая справка

- NLA: аутентификация на уровне сети, требует ввода учётных данных до установления RDP‑сессии.

- Рекомендуется: держать NLA включённым и использовать VPN или RD Gateway для внешнего доступа.

Итог

Отключение NLA возможно несколькими способами: через реестр, групповую политику, свойства системы или PowerShell. Перед отключением оцените риски, обеспечьте альтернативный доступ и задокументируйте шаги отката. Если доступ к серверу возможен извне, рассмотрите альтернативы (VPN, RD Gateway, bastion) вместо отключения NLA.

Важно: если вы управляете серверами в корпоративной среде, согласуйте изменения с отделом по безопасности и следуйте внутренним политикам.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone