Отключить истечение пароля в Windows Server и восстановить доступ

Быстрые ссылки

- Проблема

- Предотвращение заранее

- Что делать, если уже заблокированы

Проблема

По умолчанию в Windows для организаций включено истечение паролей. Идея в том, чтобы вынуждать регулярную смену пароля (значение по умолчанию — 42 дня) и тем самым снижать риск при компрометации учётных записей. Для больших компаний это полезно, но для одиночного сервера или тестовой машины это часто вызывает неудобства.

Если вы редко входите в систему, уведомлений может не быть, и вы просто пропустите запрос о смене пароля. В результате учётная запись может оказаться заблокированной, и тогда для входа потребуется восстановление через внешний инструмент или перезагрузка сервера в rescue-режим.

Важно: это поведение задано политиками паролей. Если сервер присоединён к домену Active Directory, локальные шаги не всегда помогут. В таких случаях обращайтесь к администратору домена.

Предотвращение заранее

Лучший способ — выключить истечение пароля для нужных учётных записей до того, как возникнет проблема.

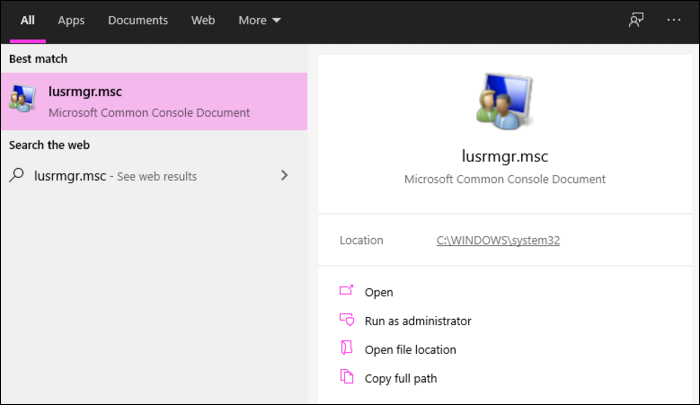

- Откройте оснастку Локальные пользователи и группы: выполните в Пуске или через Выполнить команду

lusrmgr.msc.

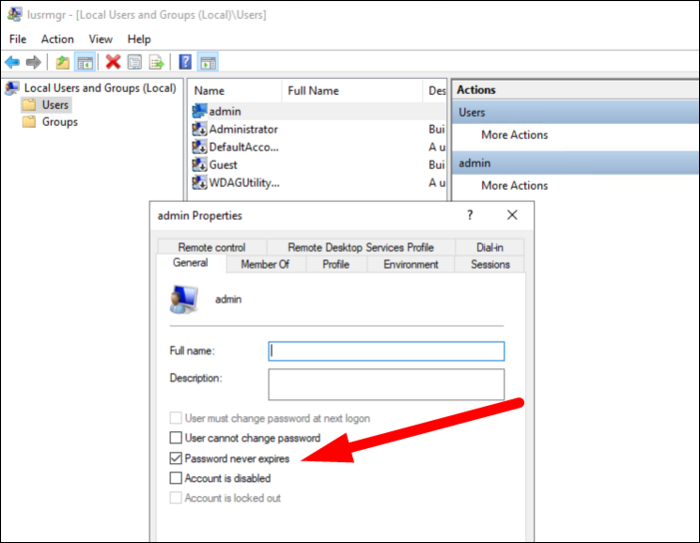

- Разверните узел Пользователи, найдите свою учётную запись, откройте свойства.

- Поставьте галочку Пароль никогда не истекает.

Альтернатива: команда

wmic UserAccount where Name='username' set PasswordExpires=FalseЗамените username на имя учётной записи. Если вы находитесь в домене, изменение локального параметра может игнорироваться политикой домена.

Совет по безопасности: отключайте истечение только для администраторских или сервисных учётных записей, у которых нет альтернативной MFA. Для обычных пользователей предпочтительнее комбинировать политику паролей с MFA.

Что делать, если вы уже заблокированы

Сообщение об ошибке может выглядеть так: “Вы должны изменить пароль перед входом в систему”. Если у вас нет другого администратора в организации, это значит, что локальный доступ невозможен без вмешательства извне.

Перед перезагрузкой в rescue-режим проверьте, предлагает ли провайдер прямой KVM/IPMI или консоль доступа. KVM часто позволяет войти без простоя и изменить пароль через графический вход.

Сброс через Win PE (NTPWEdit)

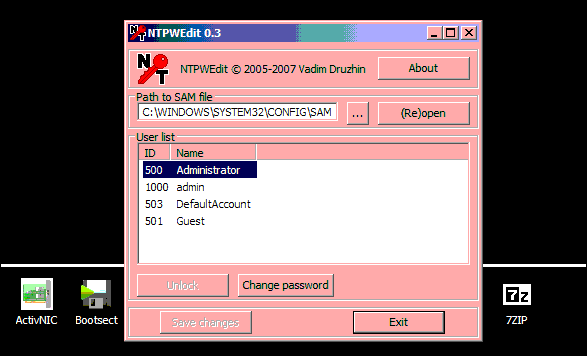

Если провайдер позволяет загрузиться в Windows Preinstallation Environment (Win PE), вы можете использовать инструмент NTPWEdit для редактирования SAM.

- Переключите netboot или режим загрузки на Win PE через панель провайдера.

- Запустите NTPWEdit в среде Win PE.

- Откройте файл SAM, расположенный в каталоге

Windows\System32\configи выберите нужную учётную запись. - Разблокируйте учётную запись и нажмите Изменить пароль. Введите новый пароль дважды и сохраните изменения.

После сохранения перезагрузите сервер в обычный режим и войдите под новым паролем. При первом входе система может потребовать сменить пароль — установите устойчивый пароль и при необходимости включите MFA.

Сброс через Linux rescue и chntpw

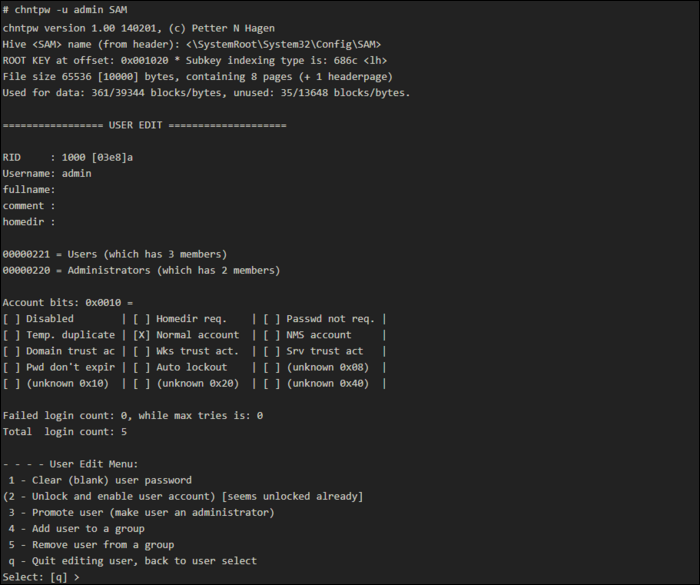

Если вам доступна rescue-среда на базе Linux (например, rescue64-pro), можно смонтировать Windows-раздел и сбросить пароль утилитой chntpw.

Примерная последовательность:

fdisk -l

mount /dev/sda4 /mnt

cd /mnt/Windows/System32/config

chntpw -l SAM

chntpw -u username SAMЗатем следуйте подсказкам chntpw для очистки пароля или установки нового. Команда -u username позволяет выбрать учётную запись по имени.

После этого загрузитесь в нормальном режиме и войдите с пустым паролем, затем сразу смените пароль на надёжный.

Важно: chntpw может не восстанавливать ключи, связанные с шифрованием файлов EFS или хранилищем паролей браузера. Если на сервере используются зашифрованные данные, заранее оцените риски.

План восстановления — пошаговый SOP

- Проверьте доступность KVM/IPMI/консоли через панель провайдера.

- Если доступен KVM и вы можете войти, смените пароль через стандартный вход. Завершено.

- Если KVM недоступен, переключите загрузку на Win PE или Linux rescue.

- В Win PE: запустите NTPWEdit, отредактируйте SAM.

- В Linux rescue: смонтируйте раздел и используйте chntpw для очистки/смены пароля.

- Перезагрузите сервер в обычный режим, войдите и убедитесь в работоспособности сервисов.

- Установите меры предотвращения (см. раздел ниже).

Чек-листы по ролям

Администратор хоста:

- Убедиться, что у вас есть KVM/IPMI или другой out-of-band доступ.

- Настроить резервную учётную запись с включённой опцией Пароль никогда не истекает.

- Включить двухфакторную аутентификацию для админов.

Провайдер хостинга:

- Предоставить возможность смены netboot на Win PE и Linux rescue.

- Документировать, как подключиться к консоли.

Обычный пользователь:

- Проверить дату истечения пароля перед длительным отсутствием.

- Настроить напоминание о смене пароля.

Ментальные модели и выборы

- Безопасность vs доступность: регулярная смена пароля улучшает безопасность, но увеличивает риск потери доступа. Для одиночных серверов лучше комбинировать отсутствие истечения с MFA.

- Локальные vs доменные политики: если сервер в домене, локальные изменения могут быть перезаписаны групповыми политиками.

Когда этот метод не сработает

- Сервер под управлением Active Directory, где политики задаются контроллером домена. В этом случае нужно менять параметры на контроллере домена.

- Учётная запись защищена дополнительными политиками, например обязательной сменой пароля при следующем входе, требующей взаимодействия со службами домена.

- Если диск зашифрован (BitLocker) и вы не имеете ключа восстановления, доступ к файловой системе из rescue-среды может быть невозможен.

Критерии приёмки

- Учетная запись вошла в систему с новым паролем.

- Все критические службы поднялись после перезагрузки.

- Пароль отмечен как не истекающий там, где это было запланировано.

- Включена защита (MFA или другой механизм), если применимо.

Мини‑факты

- Значение истечения пароля по умолчанию в Windows Server: 42 дня.

- Инструменты восстановления: NTPWEdit (Win PE), chntpw (Linux rescue).

Быстрые рекомендации по безопасности

- Не удаляйте или не поворачивайте пароли для сервисных учётных записей без проверки зависимостей.

- После восстановления создайте отдельную защищённую резервную учётную запись администратора.

- Включайте журналы доступа и сохраняйте снимки конфигурации перед изменениями.

Диаграмма принятия решения

flowchart TD

A[Не удается войти] --> B{Доступен KVM/IPMI?}

B -- Да --> C[Использовать консоль, изменить пароль]

B -- Нет --> D{Провайдер поддерживает Win PE?}

D -- Да --> E[Загрузиться в Win PE и использовать NTPWEdit]

D -- Нет --> F[Загрузиться в Linux rescue и использовать chntpw]

E --> G[Перезагрузка и проверка]

F --> G

C --> G

G --> H{Сработало?}

H -- Да --> I[Завершено]

H -- Нет --> J[Обратиться к провайдеру или восстановить из бэкапа]Заключение

Блокировка из‑за истечения пароля неприятна, но решаема. Проактивная настройка параметров локальных учётных записей, наличие out-of-band доступа и знание инструментов восстановления (NTPWEdit, chntpw) сокращают время простоя. Всегда комбинируйте удобство с мерами безопасности: минимизируйте число учётных записей с отключённым истечением и используйте MFA.

Сводка действий:

- Если есть время: отключите истечение в lusrmgr.msc или через wmic.

- Если заблокированы: используйте KVM, Win PE/NTPWEdit или Linux/chntpw.

- После восстановления: проверьте сервисы, включите MFA и задокументируйте изменения.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone