Как зашифровать USB‑накопитель в Ubuntu

Зачем шифровать USB‑накопитель

Шифрование защищает данные на флешке от доступа посторонних в случае утери или кражи. LUKS — стандарт для Linux‑систем; он шифрует весь контейнер и требует пароль для разблокировки. Это подходит для личных документов, рабочих файлов и резервных копий.

Что понадобится

- Ubuntu с доступом к интернету для установки пакетов.

- USB‑накопитель — все данные на нём будут удалены при форматировании.

- Права администратора (sudo).

Краткое определение: LUKS — Linux Unified Key Setup, стандарт контейнерного шифрования для Linux.

Установка утилит

Откройте терминал и установите cryptsetup (инструмент для управления LUKS):

sudo apt-get update

sudo apt-get install -y cryptsetupМожно также скачать свежую версию cryptsetup с официального сайта проекта, если требуется особая версия.

Шифрование через графический интерфейс (Утилита «Диски»)

Важно: процесс форматирования уничтожит все данные на выбранном носителе. Создайте резервную копию.

- Вставьте USB‑накопитель.

- Откройте утилиту Диски (Disks) из Dash или меню приложений.

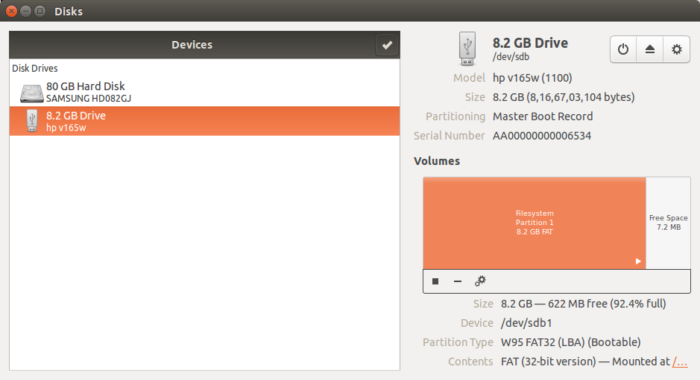

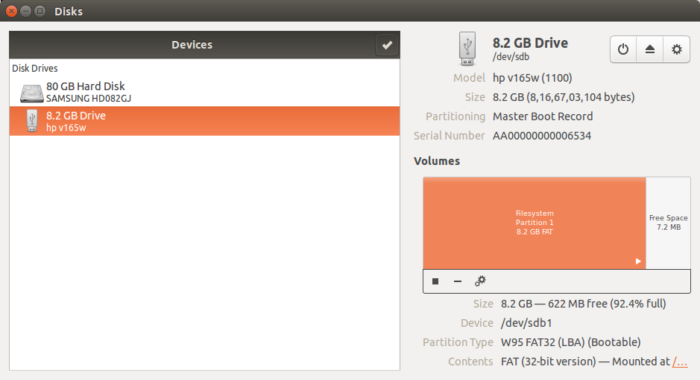

- В списке устройств слева выберите ваш USB‑накопитель и нужный раздел справа.

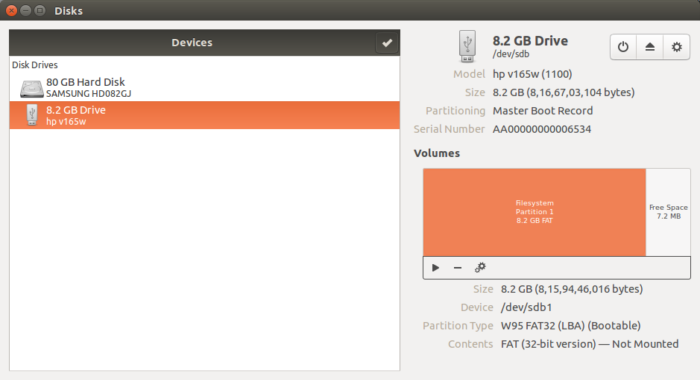

- Нажмите кнопку «Стоп» или «Отмонтировать раздел» под выделенным разделом.

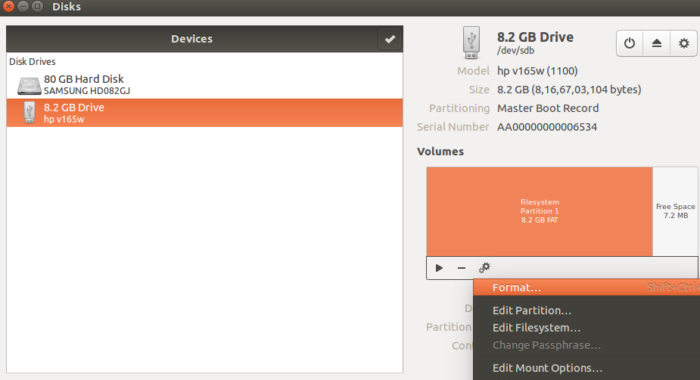

- Нажмите на значок шестерёнки на той же строке и выберите «Format».

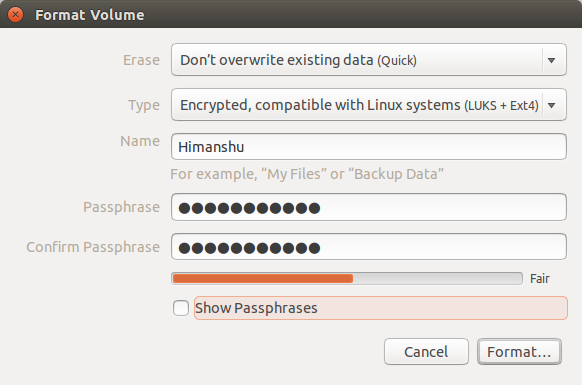

- В окне форматирования выберите режим стирания (рекомендуется медленное стирание для безопасности) и в поле Type укажите «Encrypted, compatible with Linux systems (LUKS + Ext4)». Придумайте имя тома и задайте надёжный пароль в двух полях.

- Нажмите «Format» и подтвердите действие во всплывающем окне.

- Процесс форматирования может занять время в зависимости от выбранного метода стирания. После завершения извлеките флешку и вставьте снова.

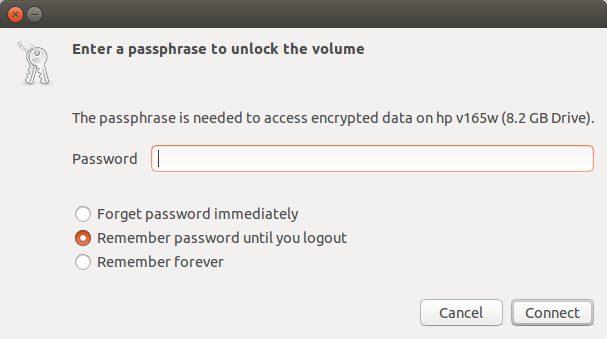

Если всё прошло успешно, при подключении система предложит ввести пароль для разблокировки и смонтирует зашифрованный раздел.

Альтернативные способы

Использовать cryptsetup в терминале (полный контроль, подходит для сценариев автоматизации). Пример базовой последовательности:

- Определите устройство:

lsblk. - Разметьте/отрежьте разделы:

fdiskилиparted. - Инициализируйте LUKS:

sudo cryptsetup luksFormat /dev/sdX1. - Откройте контейнер:

sudo cryptsetup open /dev/sdX1 my_usb. - Создайте файловую систему:

sudo mkfs.ext4 /dev/mapper/my_usb.

- Определите устройство:

VeraCrypt — кроссплатформенное решение, если нужно использовать флешку и на Windows, и на macOS.

Использовать внешние аппаратные шифраторы (флешки с поддержкой аппаратного шифрования) для повышения производительности.

Когда шифрование не подходит или не сработает

- Если флешка должна читаться на Windows без дополнительных драйверов: LUKS+Ext4 не поддерживается по умолчанию на Windows. В этом случае рассматривайте VeraCrypt или exFAT внутри зашифрованного контейнера.

- Если доступ к данным нужен для автоматизированных задач без ввода пароля — стандартный LUKS требует ручного ввода или ключевого файла, что усложняет автоматизацию.

- Потеря пароля без резервной копии заголовка LUKS делает данные практически недоступными.

Мини‑методология: шаги для быстрого выполнения (с проверкой)

- Резервная копия данных с флешки.

- Установка cryptsetup.

- Отмонтирование раздела в Дисках.

- Форматирование как LUKS + Ext4 в Дисках или через cryptsetup.

- Ввод надёжного пароля и завершение форматирования.

- Извлечение и повторное подключение — ввод пароля для проверки доступа.

- Копирование тестового файла и повторная проверка чтения/записи.

Контроль качества и критерии приёмки

- Накопитель запрашивает пароль при подключении.

- После ввода пароля файловая система монтируется и файлы доступны для чтения и записи.

- Без пароля содержимое недоступно и не читаемо штатными средствами.

- Производительность приемлема для задач пользователя.

Чеклисты по ролям

Для обычного пользователя:

- Сделать резервную копию.

- Установить cryptsetup.

- Использовать Диски для форматирования и задать пароль.

- Проверить монтирование и восстановление файлов.

Для администратора/ИТ‑специалиста:

- Подготовить инструкцию и ключевые политики по хранению паролей.

- Рассмотреть резервную стратегию: резервные копии и бекап заголовка LUKS (

cryptsetup luksHeaderBackup). - Обеспечить совместимость с инфраструктурой и при необходимости выбрать VeraCrypt для кроссплатформенности.

Распространённые ошибки и устранение неполадок

- Ошибка: «device is busy» — отмонтируйте все точки монтирования и завершите процессы, использующие устройство.

- Ошибка: некорректный выбор раздела — внимательно проверьте /dev/sdX и размер перед форматированием.

- Проблема: забытый пароль — без резервного заголовка LUKS данные не восстановить; заранее создайте резервную копию заголовка и/или добавьте запасной ключ командой

cryptsetup luksAddKey. - Невозможность чтения на Windows — используйте VeraCrypt или переносите файлы через безопасный облачный сервис.

Ważno: всегда храните резервную копию важных данных и, при необходимости, резервную копию заголовка LUKS.

Безопасность и производительность

Шифрование добавляет нагрузку на CPU и может снизить скорость работы флешки, особенно на дешёвых носителях. Аппаратное шифрование уменьшает нагрузку, но требует доверия к производителю. Выбор алгоритмов LUKS/cryptsetup подходит для большинства задач и обеспечивает баланс безопасности и совместимости в Linux.

Краткий глоссарий

- LUKS — стандарт контейнерного шифрования для Linux.

- cryptsetup — утилита для работы с LUKS и dm‑crypt.

- ext4 — распространённая файловая система Linux.

- VeraCrypt — кроссплатформенный инструмент для шифрования контейнеров и дисков.

Итоги

Зашифровать USB‑накопитель в Ubuntu просто и безопасно, если вы подготовите резервные копии и выберете надёжный пароль. GUI через Утилиту «Диски» подходит для большинства пользователей; cryptsetup в терминале даёт больше контроля. Выбирайте решение с учётом совместимости с другими ОС и требований к производительности.

Важное: храните резервные копии данных и заголовка LUKS, иначе восстановление при потере пароля может оказаться невозможным.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone