Как создать политику белого списка приложений в Windows 10

Краткое определение

Белый список приложений — это набор правил, который разрешает запуск только одобренных программ и блокирует всё остальное. Это проактивная мера защиты от вредоносного ПО и нежелательного ПО.

Зачем это нужно

- Снижение риска исполнения неизвестных исполняемых файлов и скриптов

- Ограничение установки неутверждённого ПО сотрудниками или домочадцами

- Дополнительный уровень защиты против шифровальщиков и других типов вредоносных программ

Важно: перед изменением политик безопасности создайте резервную копию конфигураций и точку восстановления системы

Совместимость и ограничения

- AppLocker доступен только в редакциях Pro и Enterprise Windows 10

- Software Restriction Policies доступны в большинстве редакций, но имеют базовый набор возможностей

- Сторонние решения часто удобнее для домашних пользователей, но требуют доверия поставщику и мониторинга

Как создать политику белого списка приложений в Windows 10

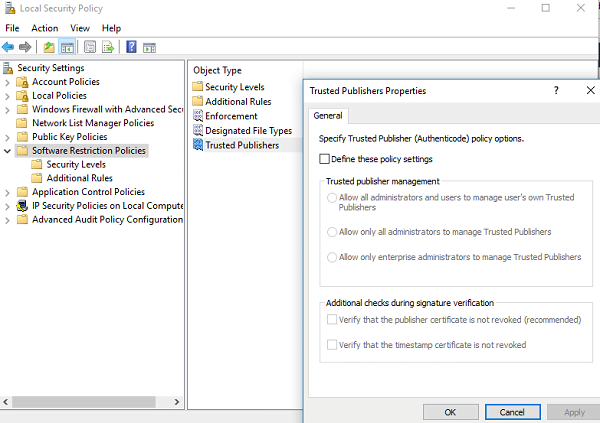

1. Ручное создание политики через Software Restriction Policies

Шаги:

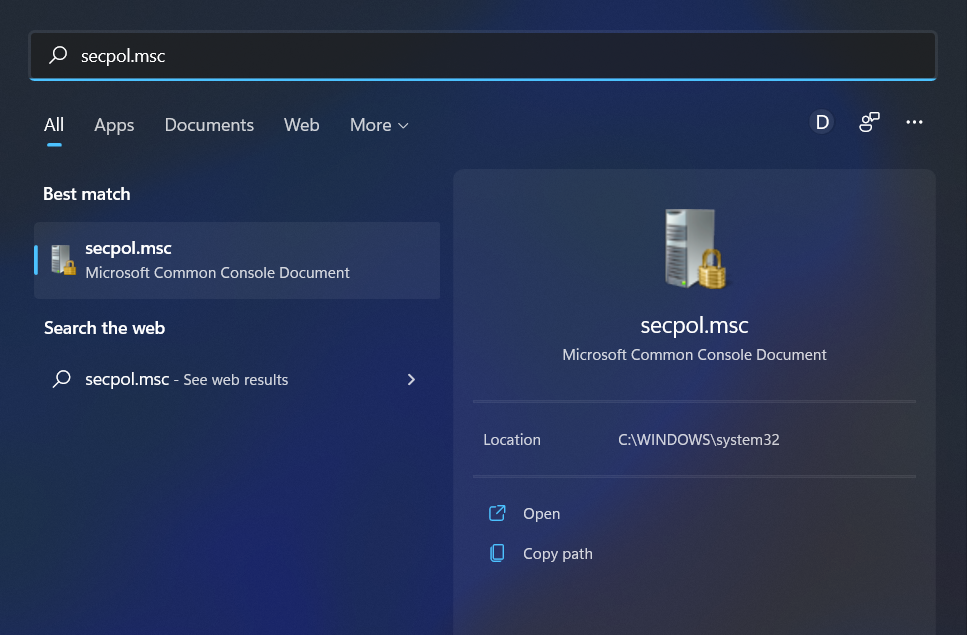

- Введите secpol.msc в строке поиска меню Пуск и запустите оснастку локальной политики безопасности

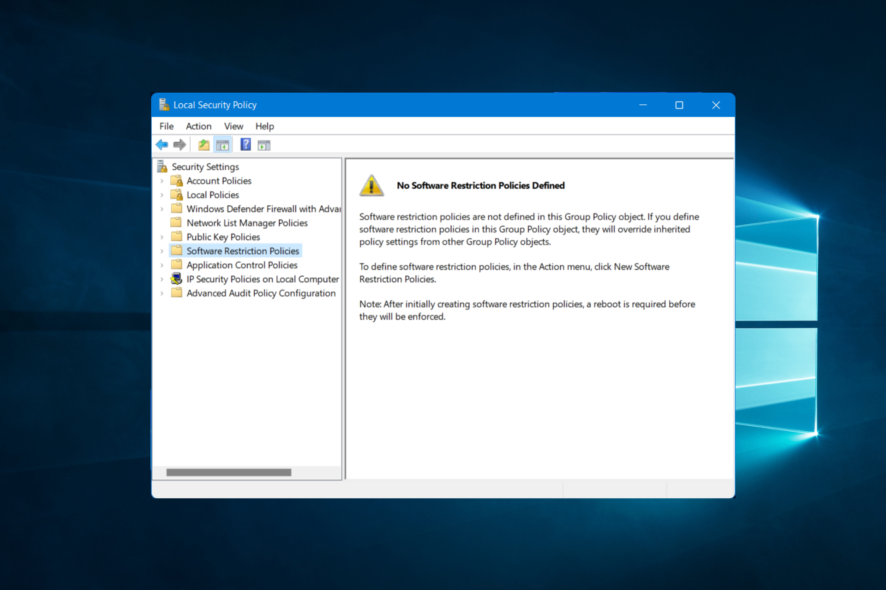

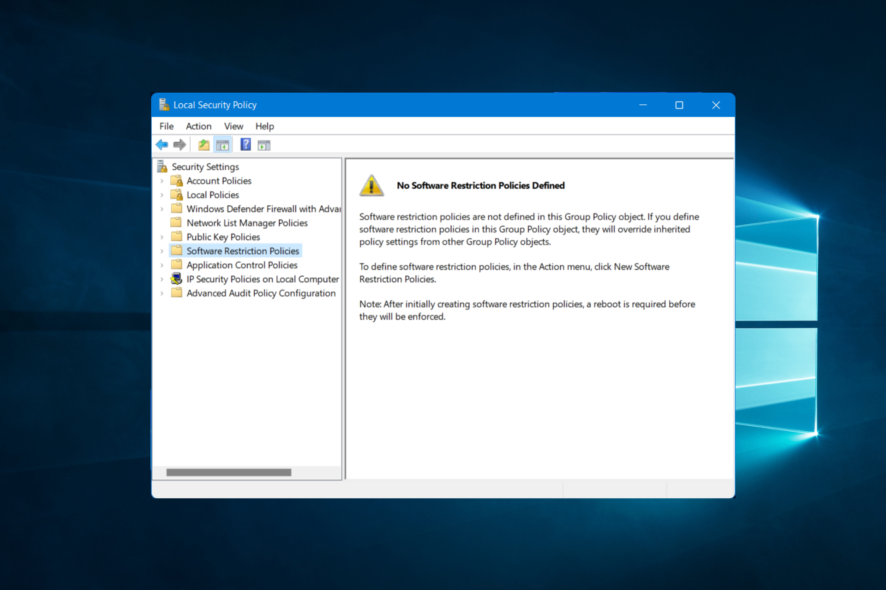

- В разделе Security Settings откройте Software Restriction Policies

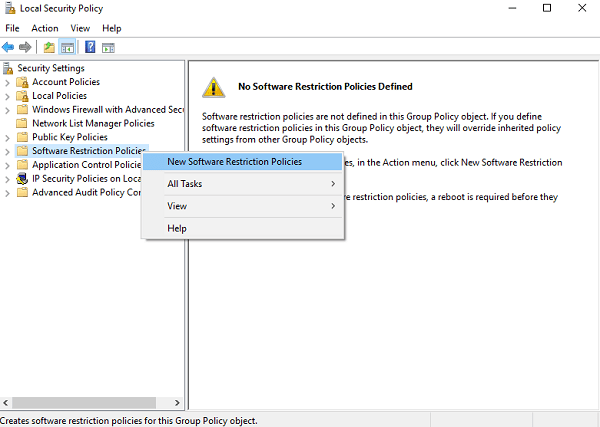

- Щёлкните правой кнопкой по Software Restriction Policies и выберите создание новой политики New Software Restriction Policies

- Просмотрите и при необходимости настройте подразделы Enforcement, Designated File Types, Trusted Publishers

Что можно настроить через Software Restriction Policies:

- Разрешать или запрещать запуск конкретных исполняемых файлов

- Управлять загрузкой ActiveX элементов

- Требовать цифровую подпись для скриптов

- Заставлять систему блокировать установку неутверждённого ПО

- Перевести машину в режим локдауна

После создания политики откройте папку Security Level и увидите три варианта: Disallowed, Basic User, Unrestricted

Чтобы сделать белый список по умолчанию, дважды щёлкните по Disallowed и нажмите Set as default. Это означает, что по умолчанию всё запрещено, а разрешения задаются через исключения и правила.

Плюсы метода:

- Встроенный инструмент, не требует установки ПО

- Работает на многих редакциях Windows

Минусы метода:

- Менее гибкий, чем AppLocker

- Требует аккуратной настройки исключений, чтобы не заблокировать нужные системные компоненты

Когда может не сработать:

- Если правил слишком много и они конфликтуют

- Если пользователи имеют локальные администраторские права и могут отменить политику

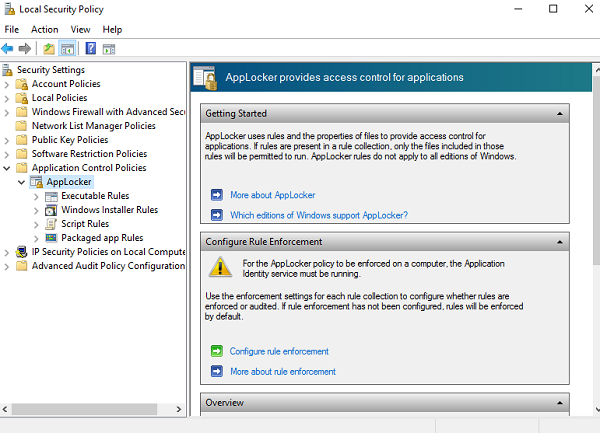

2. Использование AppLocker для более точной белой политики

Шаги:

- Откройте Локальную политику безопасности или групповые политики

- Перейдите в Security Settings и выберите Application Control Policies

- Выберите AppLocker

AppLocker позволяет создавать правила для следующих типов файлов:

- Выполняемые файлы (exe, com)

- DLL

- Скрипты (ps1, vbs, cmd и др.)

- Файлы установщика Windows

- Пакетные приложения и установщики Store

Вы можете создавать правила по издателю, пути или хешу. Для упрощения администрирования рекомендуется сначала запустить AppLocker в режиме аудита, чтобы собрать список запускаемых файлов, затем постепенно переводить правила в режим принудительного применения.

Плюсы AppLocker:

- Гибкие правила на основе подписи издателя

- Поддерживает аудит и постепенное внедрение

- Подходит для корпоративных деплоев

Ограничения:

- Доступен только в Pro и Enterprise

- Требует контроля версий и тестирования перед внедрением

3. Использование стороннего программного обеспечения для белого списка

Популярные решения для домашних и малых компаний:

- CryptoPrevent

- VoodooShield

- Enhanced Mitigation Experience Toolkit для узкого контроля над плагинами и сторонним ПО

Плюсы сторонних решений:

- Удобный интерфейс для неквалифицированных пользователей

- Часто включают набор правил по умолчанию и автоматические обновления

Минусы:

- Необходимо доверять поставщику

- Могут быть платными или иметь ограничения бесплатных версий

Практическая методология внедрения белого списка

Мини-методология для безопасного внедрения:

- Оценка окружения и составление инвентаря установленных приложений

- Резервные копии и точка восстановления

- Запуск в режиме аудита (особенно для AppLocker) 2–4 недели

- Анализ логов и корректировка правил

- Постепенный перевод в режим принудительного исполнения

- Обучение пользователей и процесс обработки запросов на добавление ПО

Чек-листы по ролям

Чек-лист для администратора:

- Собрать список критичных приложений и их путей

- Настроить режим аудита и собрать логи

- Создать правило по издателю для корпоративных приложений

- Ограничить привилегии локальных администраторов

- Тестировать на изолированной группе перед массовым развёртыванием

Чек-лист для домашнего пользователя:

- Сделать точку восстановления перед изменениями

- Рассмотреть стороннюю утилиту с простым интерфейсом

- Держать резервную копию установщиков нужных программ

- Не давать постоянные права администратора повседневным аккаунтам

Когда белый список может перестать быть эффективным

- Если злоумышленник использует легитимное подписанное приложение для вторжения

- Если правила настроены слишком широко и разрешают нежелательные приложения

- Если пользователи имеют права для снятия ограничений

Контрмеры:

- Ограничьте привилегии пользователей

- Используйте многослойную защиту: антивирус, EDR, контроль подключаемых устройств

- Внедрите мониторинг целостности файлов и SIEM для анализа аномалий

Простая модель принятия решения

flowchart TD

A[Начать оценку] --> B{Редакция Windows}

B -- Pro/Enterprise --> C[Использовать AppLocker]

B -- Домашняя или Home --> D[Использовать Software Restriction Policies или стороннее ПО]

C --> E[Запустить в режиме аудита]

D --> E

E --> F[Проанализировать журналы]

F --> G{Готово к принудительному применению?}

G -- Да --> H[Включить принудительное применение]

G -- Нет --> I[Доизучить исключения и повторить]Критерии приёмки

- Снижение количества запусков неизвестных исполняемых файлов до допустимого уровня

- Отсутствие блокировки критичных системных процессов

- Наличие процесса обработки заявок на добавление новых приложений

- Журналы аудита регистрируют ожидаемую активность

Краткий глоссарий

- AppLocker — встроенный механизм Windows для создания правил белого списка

- Software Restriction Policies — более простой механизм контроля исполнения приложений

- Режим аудита — режим, в котором правила не блокируют исполнение, а только логируют события

Итого

Политика белого списка приложений дает мощный уровень защиты, но требует плана внедрения, тестирования и поддержки. В корпоративной среде предпочтителен AppLocker для гибкости и управления по издателю. Для домашних систем Software Restriction Policies или проверенные сторонние утилиты дают приемлемый баланс удобства и безопасности. Начните с аудита, затем постепенно ужесточайте правила и внедрите процесс обслуживания.

Важно: мониторинг и процесс обработки исключений — ключ к тому, чтобы белый список стал инструментом безопасности, а не источником простоев

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone