Межрегиональный VPC Peering в AWS — пошаговое руководство

VPC Peering — это соединение между двумя виртуальными частными сетями (VPC) в AWS, которое позволяет направлять трафик между ними по приватным IP-адресам. Пиры можно создавать между VPC в одном аккаунте или между аккаунтами, а также между разными регионами (inter-region). В этом руководстве показаны основные шаги, возможные подводные камни и практические рекомендации.

Кратко: создаём peering в регионе A (Requestor), принимаем его в регионе B (Accepter), затем вручную добавляем маршруты в таблицы маршрутов обеих VPC и проверяем безопасность (Security Groups/NACL) и DNS.

Основные понятия (1 строка на термин)

- Requester VPC — VPC, из которой инициируется запрос на peering.

- Accepter VPC — VPC, владелец которой принимает запрос на peering.

- Owner — владелец аккаунта, который создаёт или принимает запрос.

- CIDR — диапазон IP-адресов, использующийся в VPC (IPv4/IPv6).

Important: VPC с пересекающимися CIDR (совпадающими/перекрывающимися IPv4/IPv6) нельзя пиарить между собой.

Что мы сделаем (кратко)

- Войдём в AWS Management Console.

- Создадим VPC Peering Connection в регионе A (Paris в примере).

- Примем запрос в регионе B (N. Virginia в примере).

- Добавим маршруты в таблицы маршрутов обеих VPC.

- Проверим безопасность и работу соединения.

Предварительные требования

- Действующий AWS аккаунт.

- Две VPC в разных регионах (в нашем примере: Paris и N. Virginia). CIDR не должны перекрываться.

- Права на создание/принятие peering и на редактирование таблиц маршрутов.

Примечание: если у вас нет VPC, создайте их заранее. В документации AWS есть отдельный гайд по созданию VPC.

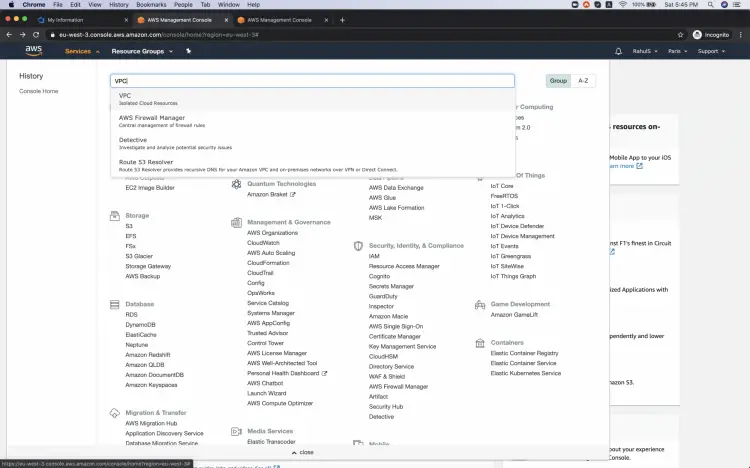

Шаг 1 — Вход в AWS Console

Наберите в браузере адрес консоли AWS и войдите под своей учетной записью. После входа вы увидите главный экран с перечнем сервисов.

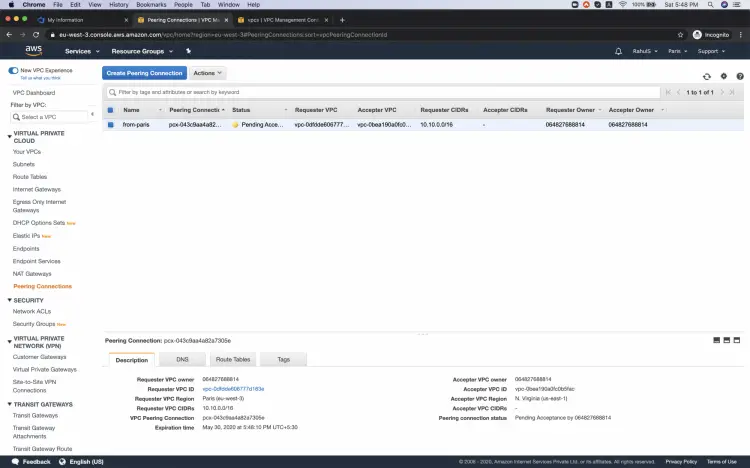

Шаг 2 — Создание VPC Peering Connection

- В консоли выберите Services → VPC.

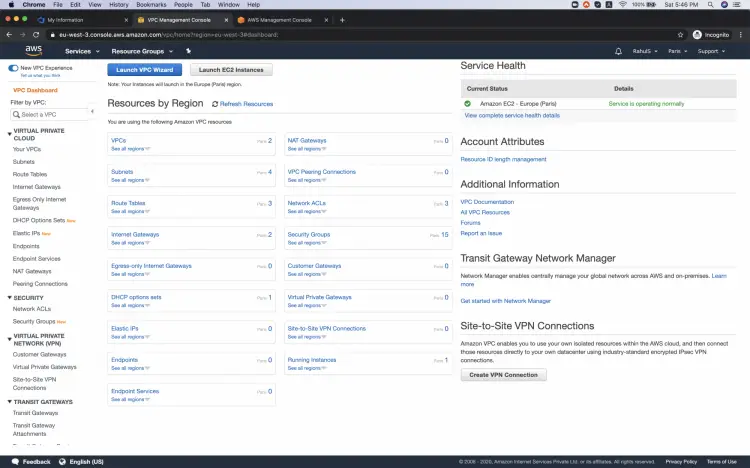

- Переключитесь в регион, где вы хотите создать запрос (в примере: Paris).

- В левой панели выберите Peering Connections и нажмите Create Peering Connection.

В панели VPC Dashboard выберите VPCs, чтобы убедиться, что нужная VPC присутствует в этом регионе.

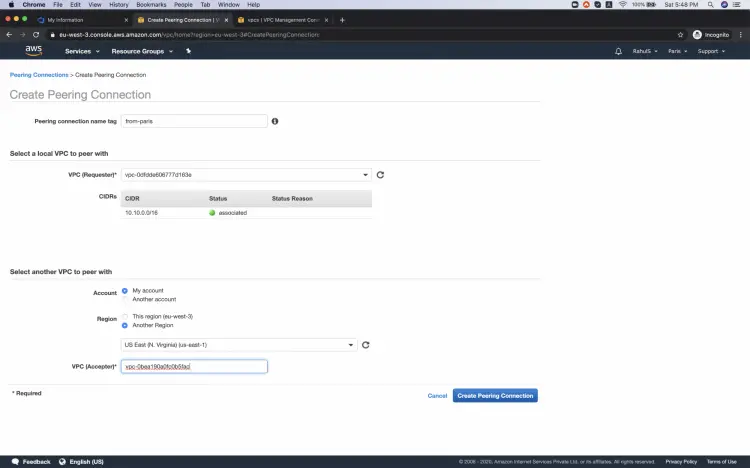

Если всё готово, в окне создания peering-а укажите:

- Name tag — понятное имя пиринга.

- Local VPC — VPC в регионе Paris (Requester).

- Another account / Another region — укажите VPC в регионе N. Virginia как Accepter.

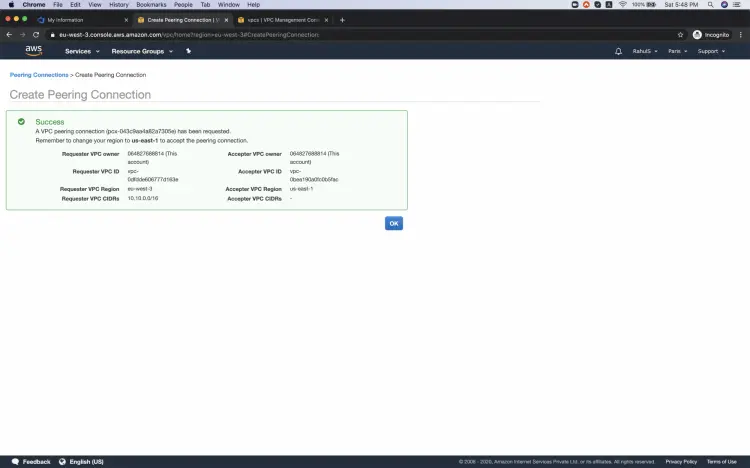

Подтвердите создание. После этого статус будет “Pending Acceptance”.

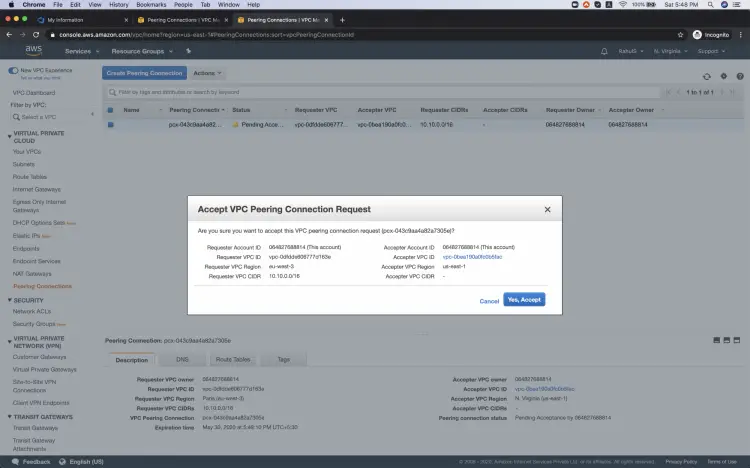

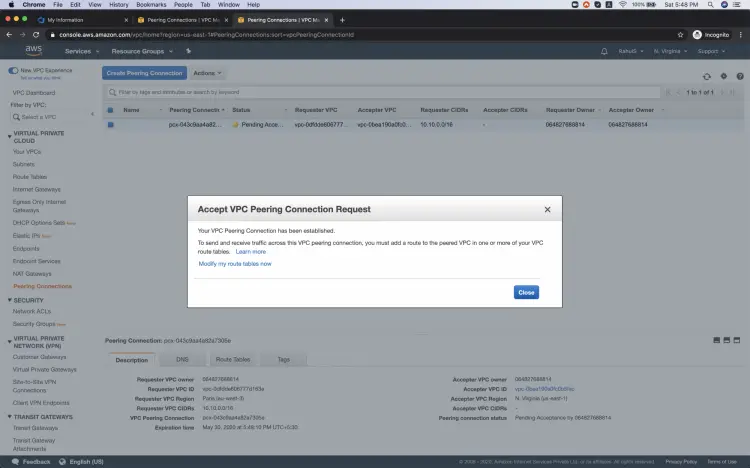

Шаг 3 — Принятие peering в целевом регионе

- Переключитесь на вкладку с консолью в регионе N. Virginia.

- Откройте Peering Connections, выберите созданный запрос и в Actions нажмите Accept Request.

- Подтвердите принятие.

После принятия статус изменится на “Active”.

Важно: создание и принятие peering-а — это только половина дела. Чтобы трафик действительно пошёл, нужно настроить маршруты.

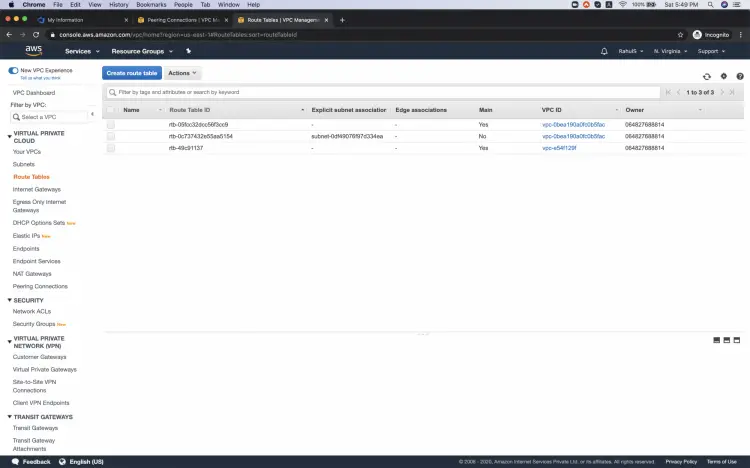

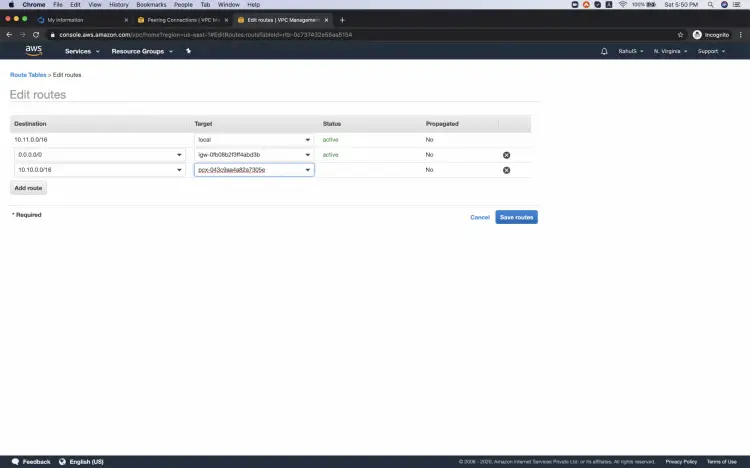

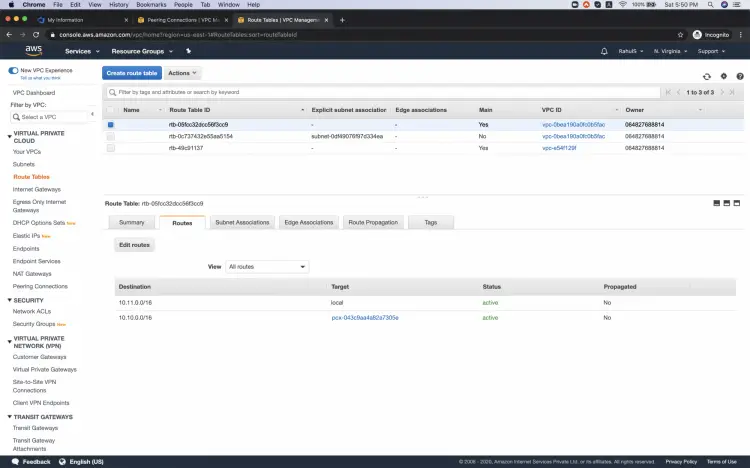

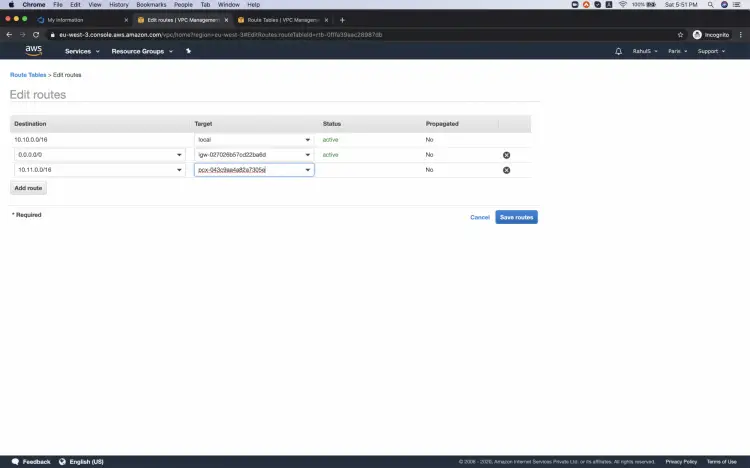

Шаг 4 — Добавление маршрутов в таблицы маршрутов (Route Tables)

В каждой VPC нужно вручную добавить маршрут к CIDR другой VPC и указать в качестве целевого ресурса ваш VPC Peering Connection.

- В регионе N. Virginia откройте Route Tables в левой панели.

- Выберите таблицу маршрутов, ассоциированную с подсетями вашей VPC (обратите внимание на VPC ID).

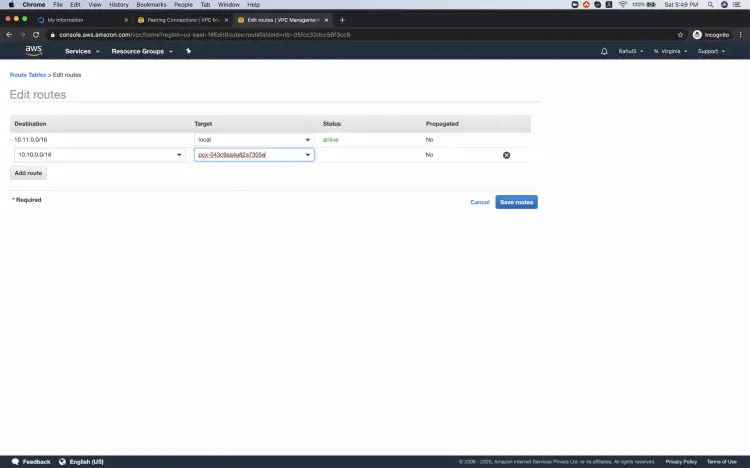

- Вкладка Routes → Edit routes → Add route.

- В поле Destination введите CIDR VPC в регионе Paris.

- В поле Target выберите ваш VPC Peering Connection и Save routes.

Повторите те же шаги для всех таблиц маршрутов, использующих подсети в этой VPC.

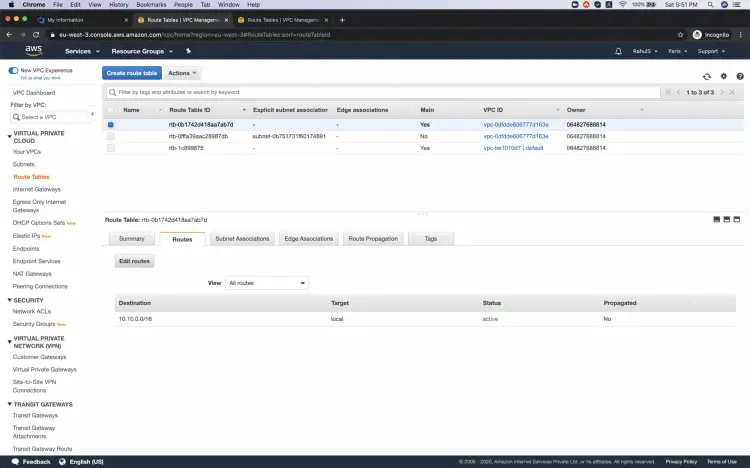

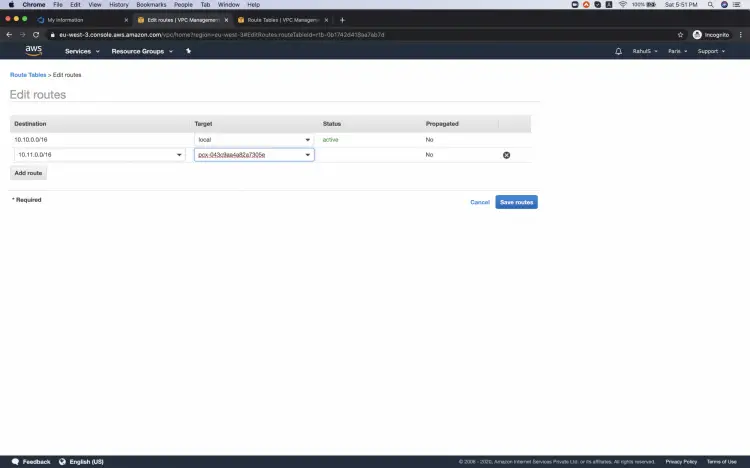

Затем переключитесь в регион Paris и добавьте зеркальные маршруты, указывающие на CIDR VPC в N. Virginia и тот же VPC Peering Connection.

После этого маршрутная таблица каждой VPC содержит маршрут к CIDR другой VPC через peering, и трафик будет идти напрямую между VPC.

Дополнительные проверки и настройки

- Security Groups: убедитесь, что правила Security Group разрешают входящий/исходящий трафик между подсетями по нужным портам.

- Network ACLs: проверьте, что NACL не блокирует трафик между VPC.

- DNS: если вы хотите использовать приватные DNS-имена (например, приватный RDS endpoint), включите опцию “DNS resolution from peer” при настройке peering или используйте переадресацию DNS. В некоторых сценариях нужно включить настройку “Enable DNS resolution support” в настройках VPC peering.

- Транзитивность: VPC Peering не поддерживает транзитивную маршрутизацию. Трафик не будет автоматически маршрутизироваться через третьи VPC или через VPN/Internet Gateway. Для сложных топологий используйте AWS Transit Gateway.

- IPv6: аналогичные ограничения применимы и к IPv6 CIDR; убедитесь, что CIDR не пересекаются.

Important: после изменения таблиц маршрутов убедитесь, что у вас есть правило в Security Group, разрешающее трафик от диапазона другой VPC.

Частые ошибки и как их исправлять (troubleshooting)

Симптом: инстансы в разных VPC не видят друг друга.

- Проверьте статус Peering — должен быть Active.

- Убедитесь, что маршруты добавлены в обе стороны и указывают на peering.

- Проверьте Security Groups и NACLs.

- Убедитесь, что CIDR не пересекаются.

Симптом: пинг из одной VPC проходит, но прикладные порты недоступны.

- Проверьте правила Security Group, они могут разрешать ICMP, но блокировать TCP/UDP.

Симптом: DNS-имена не резолвятся в приватные IP.

- Включите опцию DNS resolution для peering или настраивайте кастомный DNS.

Симптом: трафик идёт не через peering.

- Убедитесь, что таблицы маршрутов приоритетны (нет более специфичных маршрутов с более высоким приоритетом).

Когда VPC Peering не подходит — альтернативы

- Нужна транзитивная маршрутизация или централизованное управление — используйте AWS Transit Gateway.

- Много VPC и сложная топология — Transit Gateway масштабируется лучше с меньшим количеством связей.

- Если требуется контроль и проверка трафика — рассмотрите использование централизованных NVA/Firewall или Transit Gateway с VPC attachments.

Роли и чеклисты (кратко)

Сетевой инженер:

- Проверить CIDR и исключить перекрытия.

- Создать peering-запрос.

- Добавить маршруты в таблицы.

Cloud Admin:

- Принять peering request в аккаунте/регионе Accepter.

- Проверить IAM-права и логи.

Security Engineer:

- Аудит Security Groups и NACL.

- Проверить приватный DNS и политики доступа.

Критерии приёмки

- Статус VPC Peering показан как Active в обеих регионах.

- В таблицах маршрутов обеих VPC есть маршрут к CIDR удалённой VPC через peering.

- Необходимые порты открыты в Security Groups и NACL не блокируют трафик.

- Минимальный тест: успешный ping/telnet/HTTP запрос между тестовыми инстансами в разных VPC.

Пример методологии проверки (микро-SOP)

- Создать peering в регионе A.

- Зафиксировать ID peering-а.

- Переключиться в регион B и принять запрос.

- Редактировать каждую таблицу маршрутов: добавить маршрут Destination = CIDR-remote, Target = pcx-ID.

- Запустить тестовые инстансы с открытыми Security Groups для ICMP и требуемых портов.

- Проверить сетевые соединения и логирование.

Визуальный выбор: Peering или Transit Gateway

flowchart TD

A[Нужна ли транзитивность?] -->|Да| B[Transit Gateway]

A -->|Нет| C[Сколько VPC?]

C -->|2| D[VPC Peering]

C -->|>2 и <10| E[Рассмотреть Peering но учесть N связей]

C -->|>10| B

E --> F[Оценить управляемость и безопасность]

F -->|Плохая| B

F -->|Хорошая| DБезопасность и конфиденциальность

- Минимизируйте открытые порты в Security Groups. Разрешайте трафик только с CIDR-диапазона пира.

- Логи: включите VPC Flow Logs для отладки и аудита трафика через peering.

- Не используйте peering для транзитивного доступа к ресурсам третьих сторон.

Короткие советы по оптимизации

- Дружелюбные имена (Name tag) для peering и таблиц маршрутов упрощают сопровождение.

- Документируйте IP-планы и CIDR каждой VPC.

- Используйте IAM-роли с минимально необходимыми правами для операций создания/принятия peering.

Частые ошибки проектирования (edge cases)

- Попытка установить peering между перекрывающимися CIDR.

- Ожидание транзитивности от peering-а.

- Забывчивость о необходимости ручной правки всех релевантных таблиц маршрутов.

FAQ

Q: Можно ли использовать один peering для доступа к Интернет-шлюзу другой VPC? A: Нет. Peering передаёт трафик между VPC, но не даёт доступ к Internet Gateway другой VPC для исходящего интернета. Это не транзитивное решение.

Q: Работает ли VPC Peering с приватными DNS-именами? A: Да, но нужно включить соответствующую поддержку DNS в настройках peering или настроить приватный DNS вручную.

Q: Могут ли VPC с IPv6 CIDR быть peered? A: Да, но правила CIDR-противоречий и ограничения аналогичны IPv4; убедитесь, что диапазоны не перекрываются.

Заключение

Мы прошли процесс создания межрегионального VPC Peering: от создания запроса в одном регионе до принятия и финальной конфигурации таблиц маршрутов в обеих VPC. Ключевые моменты — убедиться в отсутствии перекрывающихся CIDR, добавить зеркальные маршруты, проверить Security Groups/NACLs и учитывать, что peering не поддерживает транзитивность. Для более сложных топологий рассматривайте AWS Transit Gateway.

Краткое резюме:

- Создать peering (Requester) → принять (Accepter).

- Добавить маршруты в обеих таблицах маршрутов.

- Проверить безопасность и DNS.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone