Создание VPC в AWS через мастер (Wizard)

О чём эта статья

Эта статья объясняет, что такое VPC (виртуальная частная сеть) в AWS и как быстро создать VPC с одной публичной и одной приватной подсетями с помощью мастера. Подойдёт инженерам DevOps, сетевым администраторам и инженерам-практикам, которым нужно быстро развернуть изолированную сеть в AWS.

Важно: некоторые компоненты VPC (NAT Gateway, Elastic IP, VPN, отдельные маршрутизаторы/услуги) тарифицируются отдельно. Точные расценки уточняйте в официальной документации AWS.

Основные понятия (в одной строке)

- VPC: логически изолированная виртуальная сеть в AWS.

- Подсеть (Subnet): логическое деление VPC для размещения ресурсов.

- Internet Gateway: шлюз для подключения VPC к Интернету.

- NAT Gateway: обеспечивает исходящий доступ в Интернет для экземпляров в приватных подсетях.

- Таблицы маршрутизации: определяют, куда направлять сетевой трафик.

Предварительные требования

- Учётная запись AWS (создайте, если у вас её нет).

- Права IAM, позволяющие создавать VPC, подсети, Internet Gateway, NAT Gateway и Elastic IP (обычно роль администратора или набор разрешений по сети).

Что мы сделаем

- Объясним ключевые компоненты VPC.

- Войдём в консоль AWS.

- Создадим VPC через мастер (Wizard) с публичной и приватной подсетями.

- Проверим созданные ресурсы.

- Удалим VPC и связанные ресурсы.

Основные компоненты VPC — кратко

- Virtual Private Cloud — логически изолированная сеть в AWS.

- Subnet — логическое разделение VPC для сегментации приложений и правил доступа.

- Internet Gateway — компонент, который даёт вход/выход трафика в Интернет для публичных подсетей.

- NAT Gateway — сервис трансляции адресов, даёт приватным экземплярам исходящий доступ в Интернет, в то время как входящие соединения из Интернета к этим экземплярам запрещены.

- Route Tables — таблицы маршрутизации, определяющие, куда направлять пакеты из конкретных подсетей.

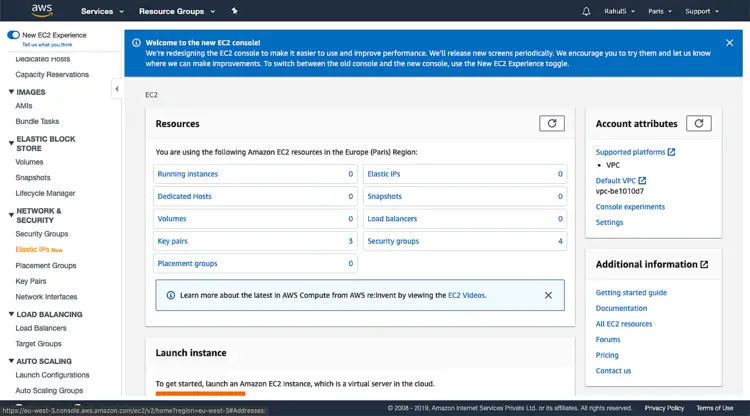

Вход в AWS

- Перейдите на страницу входа в AWS и выполните аутентификацию.

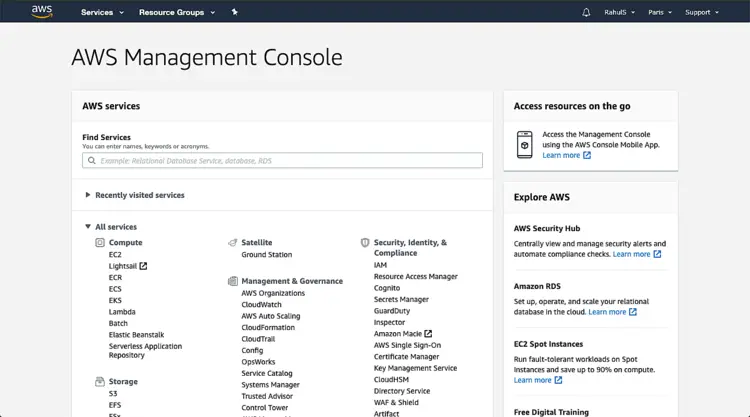

После успешного входа вы увидитеAWS Management Console со списком сервисов.

Создание VPC через мастер (Wizard)

Мастер упрощает создание VPC, автоматически создавая нужные подсети, маршруты и шлюзы. Если вам нужен точечный и тонкий контроль — можно создавать VPC вручную, но это требует более глубоких знаний сети.

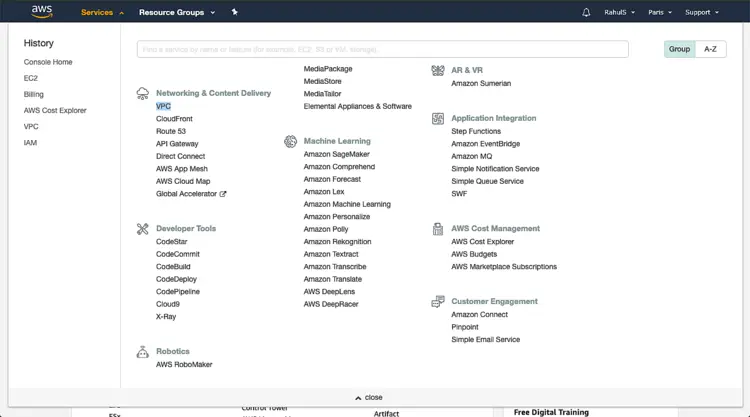

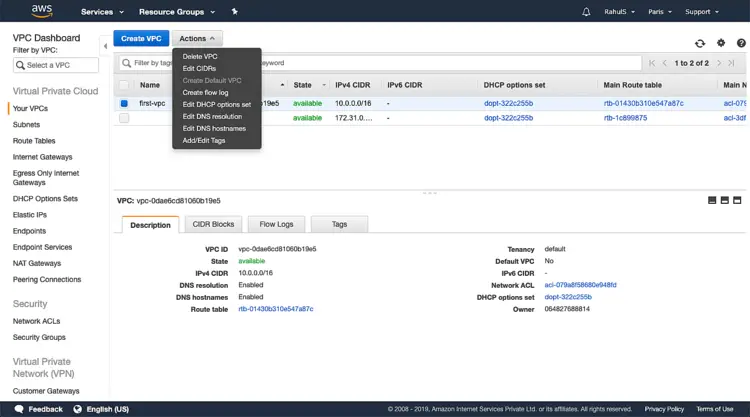

- В консоли прокрутите до раздела Networking and Content Delivery и выберите “VPC”.

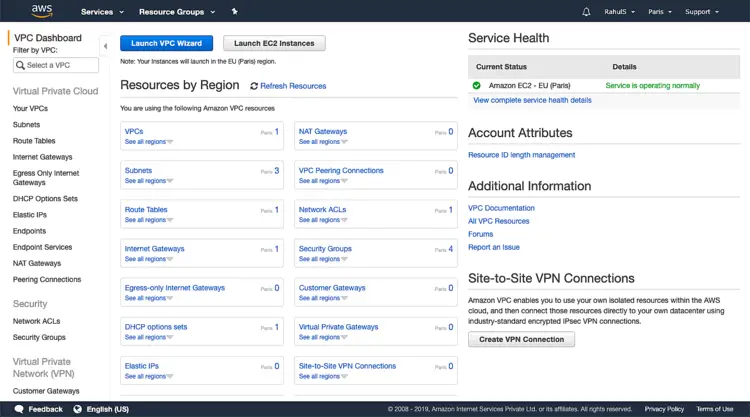

- Нажмите “Launch VPC Wizard” — мастер предложит шаблоны топологий.

Доступные шаблоны мастера

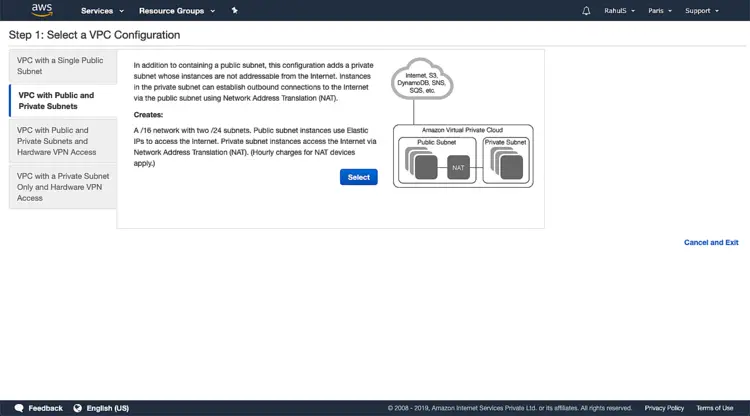

Мастер обычно предлагает четыре шаблона:

- VPC с одной публичной подсетью.

- VPC с публичной и приватной подсетями.

- VPC с публичной и приватной подсетями и доступом через аппаратный VPN.

- VPC только с приватной подсетью и аппаратным VPN.

В этой инструкции мы выбираем второй шаблон — VPC с публичной и приватной подсетями.

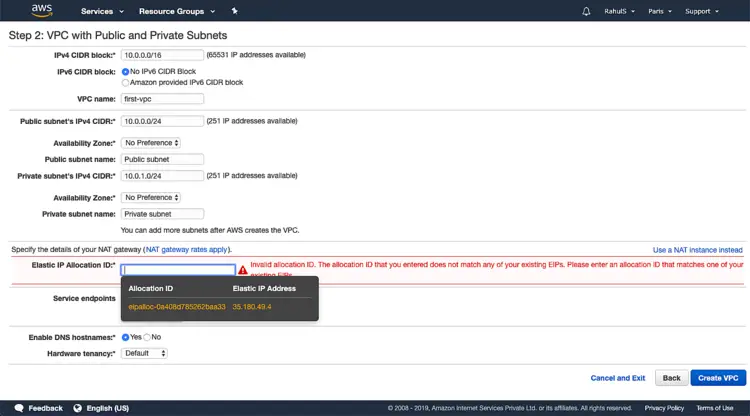

Задание CIDR и разбиение на подсети — простая математика

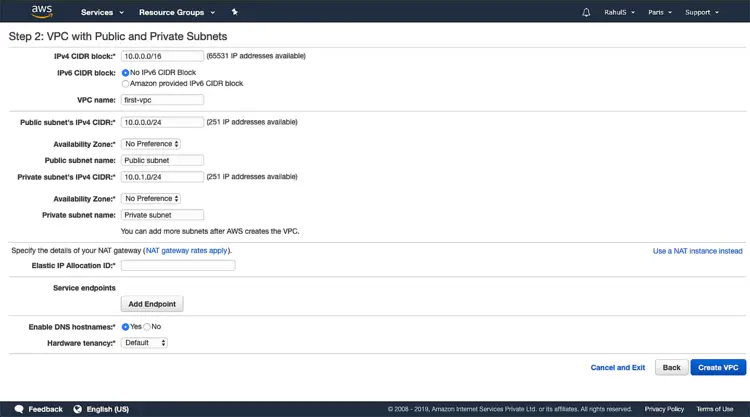

Вам предложат указать CIDR VPC и подсетей. CIDR определяет диапазон адресов.

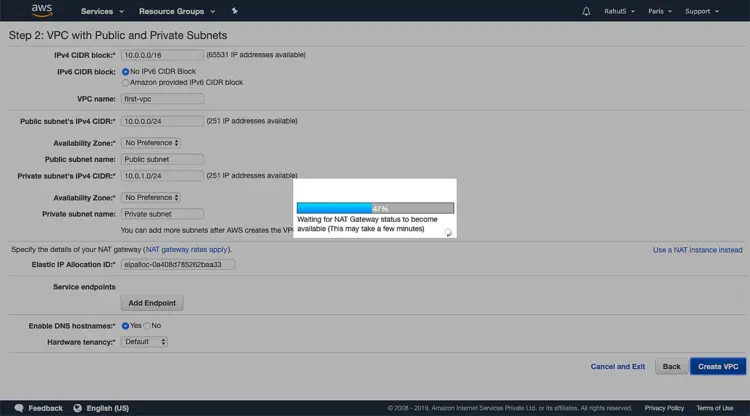

Пример, который используется в статье:

- VPC CIDR: 10.10.0.0/16 — диапазон 10.10... Маска /16 оставляет 16 бит для хоста, то есть 2^16 = 65536 адресов.

- Публичная подсеть: 10.10.0.0/24 — диапазон 10.10.0.* (2^8 = 256 адресов).

- Приватная подсеть: 10.10.1.0/24 — диапазон 10.10.1.* (2^8 = 256 адресов).

Определите размеры подсетей, исходя из требований к количеству экземпляров, приватности и сегментации трафика.

Важно: диапазоны подсетей внутри VPC должны быть непересекающимися и являются подмножеством основного CIDR VPC.

Введите желаемые имена для публичной и приватной подсетей в мастере.

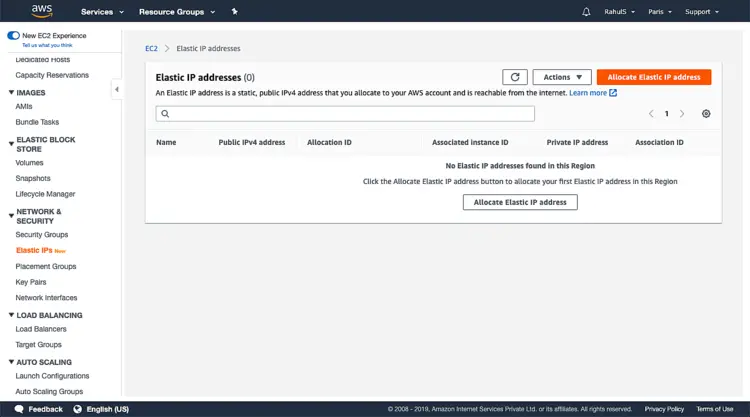

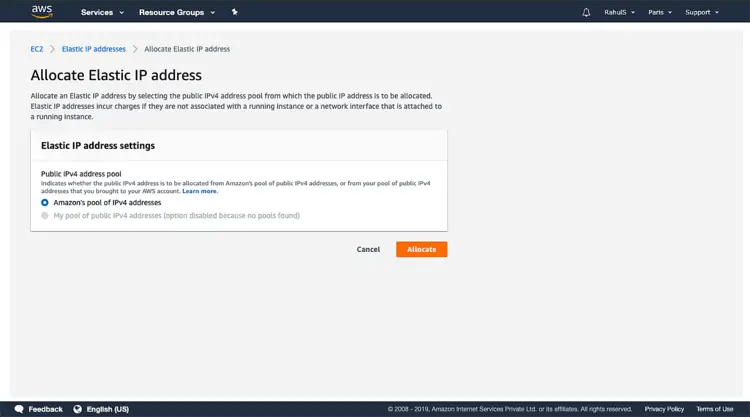

Elastic IP и NAT Gateway

Чтобы приватные экземпляры могли обращаться в Интернет, NAT Gateway должен иметь публичный Elastic IP. Elastic IP — это статический публичный IPv4-адрес, который вы резервируете для своего аккаунта и можете привязать к ресурсу.

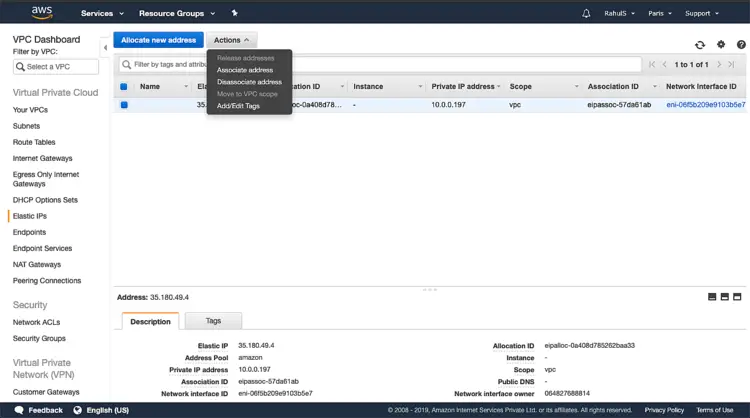

- Откройте отдельное окно консоли и выберите пункт “Elastic IPs” в левой панели. В интерфейсе найдите кнопку “Allocate Elastic IP address”.

- Нажмите “Allocate” — выделится новый Elastic IP, который затем можно будет привязать к NAT Gateway.

- Возвратитесь в окно мастера VPC, выберите созданный Elastic IP и нажмите “Create VPC”. Процесс создания займёт несколько секунд — минут.

Ожидайте подтверждения статуса шлюза. Консоль покажет идентификатор Allocation ID и статус.

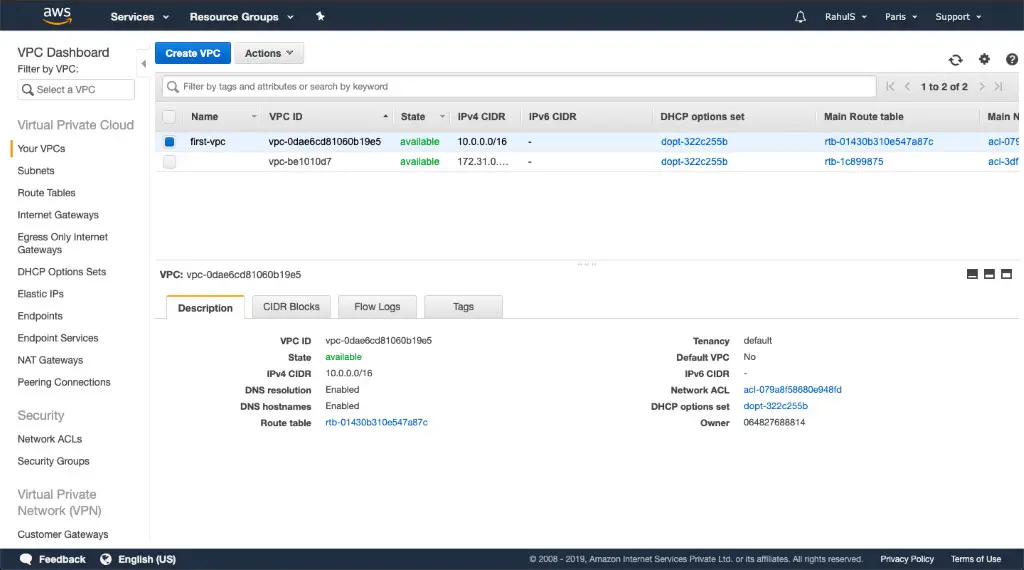

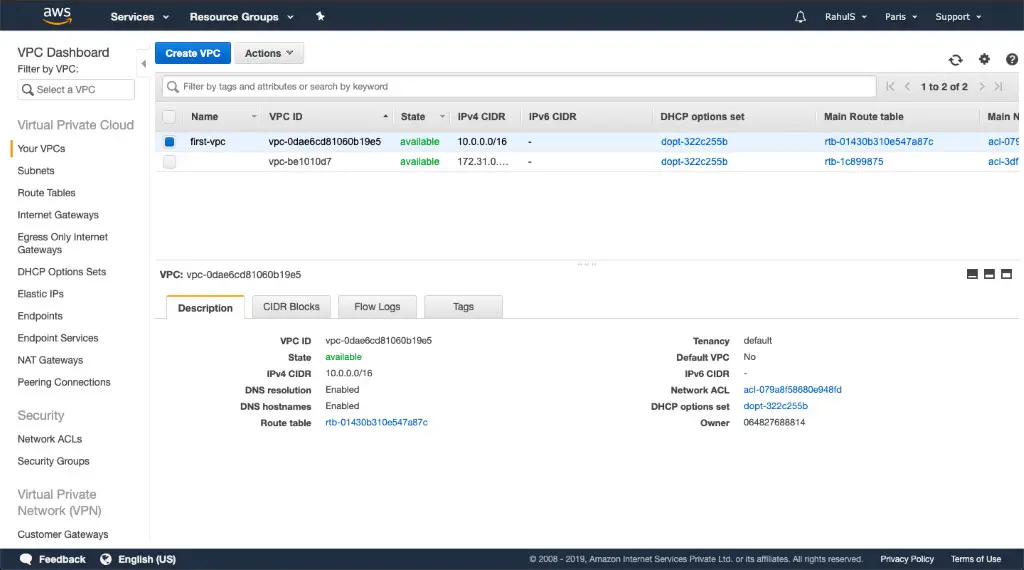

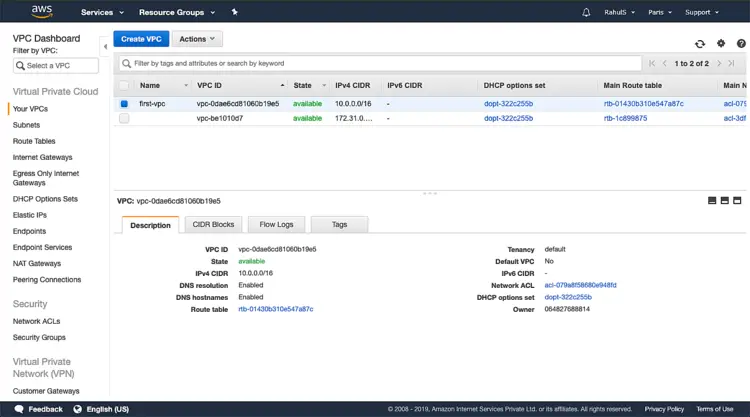

Проверка созданных ресурсов

После завершения мастер создаст VPC со следующими компонентами:

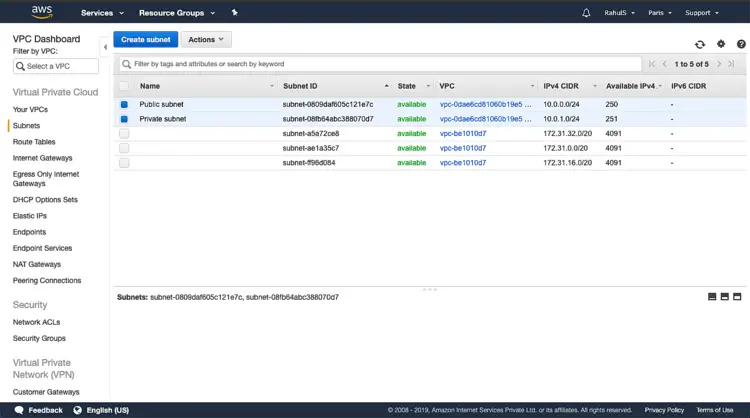

- 1 публичную подсеть и 1 приватную подсеть,

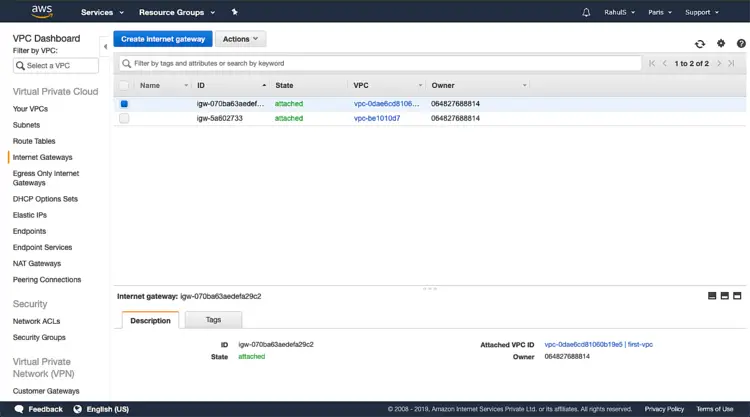

- Internet Gateway,

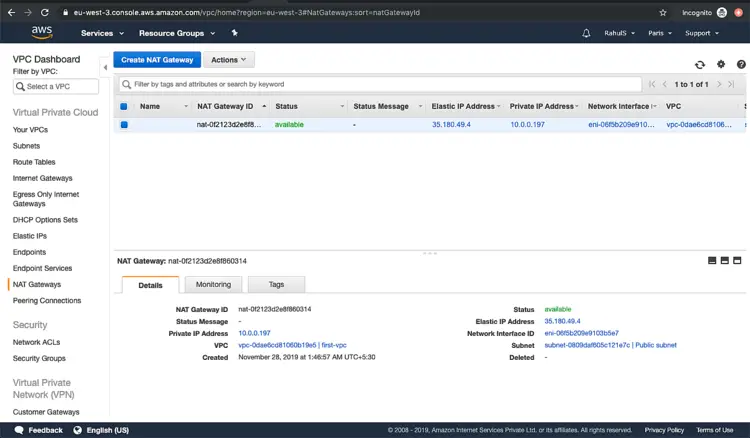

- NAT Gateway,

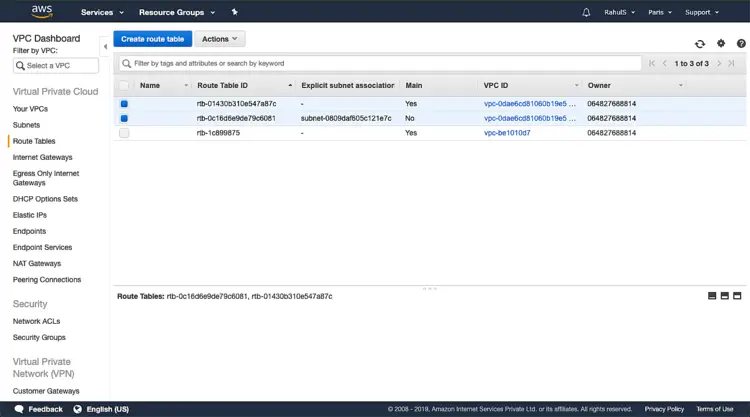

- Таблицы маршрутизации (по одной для публичной и приватной подсетей),

- Роутинг и ассоциации подсетей.

Публичные экземпляры будут доступны из Интернета (если у них назначены публичные IP и правил Security Group/Network ACL это разрешают). Экземпляры в приватной подсети не будут доступны извне напрямую, но смогут выходить в Интернет через NAT Gateway.

Проверьте подсети в разделе Subnets — вы увидите две подсети: Public subnet и Private subnet.

Посмотрите Route Tables — должно быть две таблицы маршрутизации, одна с маршрутом к Internet Gateway (для публичной подсети), другая — с маршрутом к NAT Gateway (для приватной).

Проверьте Internet Gateway — один Internet Gateway привязан к вашей VPC.

Проверьте NAT Gateway — он должен быть размещён в публичной подсети и иметь привязанный Elastic IP.

Удаление VPC — порядок действий

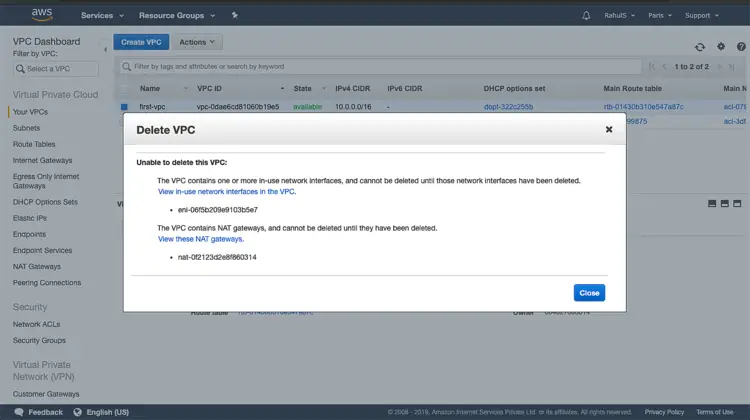

Удаление VPC несложное, но важно удалить зависимые ресурсы в правильном порядке:

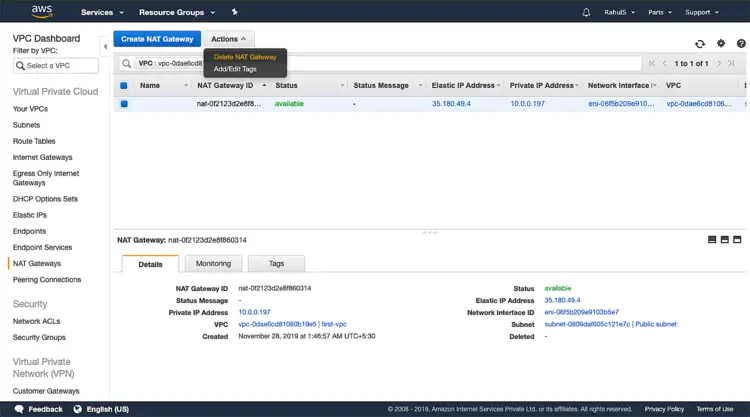

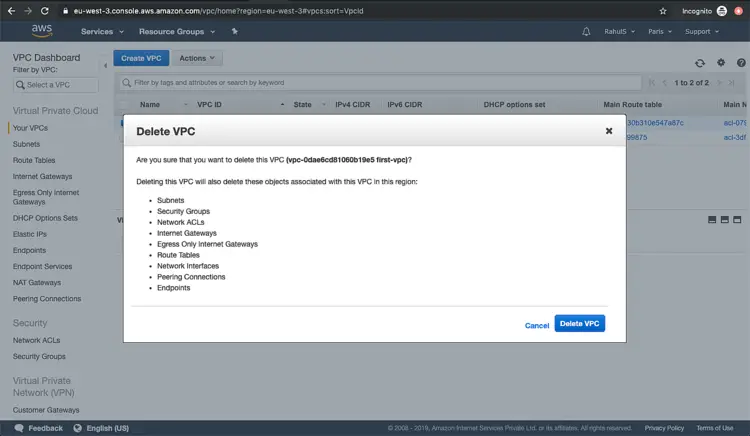

- Удалите NAT Gateway. Для этого в разделе NAT Gateways выберите экземпляр, нажмите Actions → Delete NAT gateway.

- Освободите (dissociate) Elastic IP: в разделе Elastic IPs выберите адрес, затем Actions → Dissociate address, после чего можно Release (освободить).

- Вернитесь в список VPC, выберите созданный VPC и нажмите Actions → Delete VPC. Мастер удалит связанные подсети, таблицы маршрутов и шлюзы, созданные им при развертывании.

Критерии приёмки

- VPC создана с указанным CIDR (например, 10.10.0.0/16).

- Наличие одной публичной и одной приватной подсети с правильными CIDR.

- Internet Gateway прикреплён к VPC; маршрут для публичной подсети указывает на Internet Gateway.

- NAT Gateway создан в публичной подсети и имеет назначенный Elastic IP; таблица маршрутизации приватной подсети направляет исходящий трафик на NAT Gateway.

- Экземпляр в публичной подсети имеет публичный IP и доступен извне (при открытых правилах Security Group).

- Экземпляр в приватной подсети может выходить в Интернет (через NAT), но недоступен извне.

Рольные чек‑листы при развёртывании

Администратор облака:

- Проверить IAM-права для выполнения действий.

- Убедиться в отсутствии конфликтов CIDR с существующими VPC или on-prem сетями.

DevOps-инженер:

- Спланировать подсети по зонам доступности (AZ) для отказоустойчивости.

- Настроить Security Groups и Network ACL для CRUD-операций.

Сетевой инженер:

- Проверить маршруты и ассоциации таблиц маршрутизации.

- Настроить VPN или Direct Connect при необходимости соединения с центром обработки данных.

Мини‑методология: быстрый план перед созданием VPC

- Определите требования к адресному пространству (сколько хостов, зоны доступности).

- Решите топологию: публичная, публичная+приватная, VPN, только приватная.

- Подготовьте IAM-права.

- Выделите Elastic IP при необходимости NAT.

- Создайте VPC через мастер или вручную (если нужна кастомизация).

- Тестируйте доступность и правила безопасности.

- Документируйте CIDR и назначение подсетей.

Когда мастер не подходит — альтернативы и ограничений

- Ручное создание VPC даёт полный контроль над количеством подсетей, ассоциациями таблиц маршрутизации, Network ACL и настройками DHCP-опций.

- Для сложных сетевых архитектур (много подсетей, множественные NAT, Transit Gateway, мультивендорный VPN) рекомендуется ручная настройка или Infrastructure as Code (Terraform/CloudFormation).

Частые проблемы и решения

- Нет доступа к Интернету из приватной подсети: проверьте, назначен ли NAT Gateway, и направлена ли таблица маршрутизации приватной подсети на него.

- Экземпляры в публичной подсети недоступны извне: убедитесь, что у экземпляра есть публичный IP и Security Group разрешает входящие соединения.

- Конфликт CIDR с существующей сетью: измените CIDR VPC или настройте трансляцию/маршрутизацию для преодоления пересечений.

Практические рекомендации и безопасность

- Минимизируйте размеры публичных подсетей и используйте приватные подсети для баз данных и внутренних сервисов.

- Применяйте принцип наименьших привилегий к Security Groups и IAM.

- Используйте несколько зон доступности (AZ) для устойчивости.

- Мониторьте расходы: NAT Gateway и Elastic IP могут генерировать постоянные затраты.

Модель принятия решения (диаграмма)

flowchart TD

A[Нужна ли сеть в AWS?] --> B{Нужно ли подключение к Интернету}

B -- Да, только публичная --> C[VPC с одной публичной подсетью]

B -- Публичная и приватная --> D[VPC с публичной и приватной подсетями]

B -- Только приватная --> E[VPC без Internet Gateway]

D --> F{Требуется VPN/Direct Connect}

F -- Да --> G[Добавить VPN/Hardware VPN]

F -- Нет --> H[Использовать NAT Gateway для исходящего доступа]Короткое руководство по тестам приёмки

- Развернуть EC2 в публичной подсети, назначить публичный IP, попробовать ping/SSH снаружи (в зависимости от правил Security Group).

- Развернуть EC2 в приватной подсети, попытаться выполнить исходящий HTTP-запрос (curl) к внешнему ресурсу — должен работать через NAT.

- Проверить таблицы маршрутизации и ассоциации подсетей.

Заключение

Мы создали VPC через мастер AWS с одной публичной и одной приватной подсетью, выделили Elastic IP, настроили NAT Gateway и проверили связанные ресурсы. Также показаны шаги по удалению VPC и зависимостей. Для более сложных сценариев рекомендовано использовать Infrastructure as Code и ручную настройку сетевых компонентов.

Примечание: перед развёртыванием в продакшн спланируйте адресное пространство и политику безопасности, чтобы избежать конфликтов и лишних затрат.

Краткое резюме:

- VPC даёт логически изолированную сеть в AWS.

- Мастер (“Launch VPC Wizard”) упрощает развёртывание стандартных топологий.

- Для приватного доступа в Интернет используйте NAT Gateway с выделенным Elastic IP.

- Для сложных архитектур используйте ручную настройку или IaC (Terraform/CloudFormation).

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone