Как намеренно повредить файл: безопасные методы и руководство

Мы все сталкивались с ситуациями, когда системные или прикладные файлы повреждаются из‑за вирусов, сбоев системы или ошибок оборудования. Намеренно повредить файл — обратная задача: вы сознательно делаете файл нечитаемым или нефункциональным. У людей могут быть разные мотивы: тестирование резервных копий, проверка восстановления, обеспечение приватности или демонстрация работы средств восстановления.

В этом руководстве описаны несколько простых и относительно безопасных способов намеренно повредить файл, меры предосторожности, сценарии, когда методы не подходят, а также проверочные критерии и план восстановления.

Важно

- Всегда создавайте резервную копию исходного файла и, по возможности, делайте снимок системы (точку восстановления) перед любыми манипуляциями.

- По возможности работайте в виртуальной машине или на тестовом компьютере, чтобы исключить влияние на основную систему.

- Убедитесь, что антивирусная защита включена и обновлена.

Безопасность намеренного повреждения файла

Намеренно повредить файл небезопасно, если вы пропустите резервное копирование или выполните действие на продуктивной системе. Последствия могут быть разными: потеря данных, сбои приложений, нарушение целостности архива и др. При аккуратном подходе и резервном копировании риски можно минимизировать.

Когда такой подход оправдан

- Тестирование процедур восстановления и резервных копий.

- Подготовка демонстраций и лабораторных работ по восстановлению данных.

- Защита конфиденциальных данных в тех случаях, когда безопаснее сделать файл недоступным, чем полностью удалять (но это редкий сценарий).

Меры предосторожности

- Сделайте полную резервную копию исходного файла в отдельном каталоге или на внешнем носителе.

- Создайте точку восстановления системы (Windows) или снимок VM для отката.

- Выполняйте действия в изолированной среде (виртуальная машина, тестовый компьютер).

- Проверьте работоспособность антивируса и обновлений.

Методы намеренного повреждения файла

Ниже приведены проверенные методы, начиная от простых и обратимых до более «жёстких». Все шаги локализованы под русскую версию Windows и распространённые приложения.

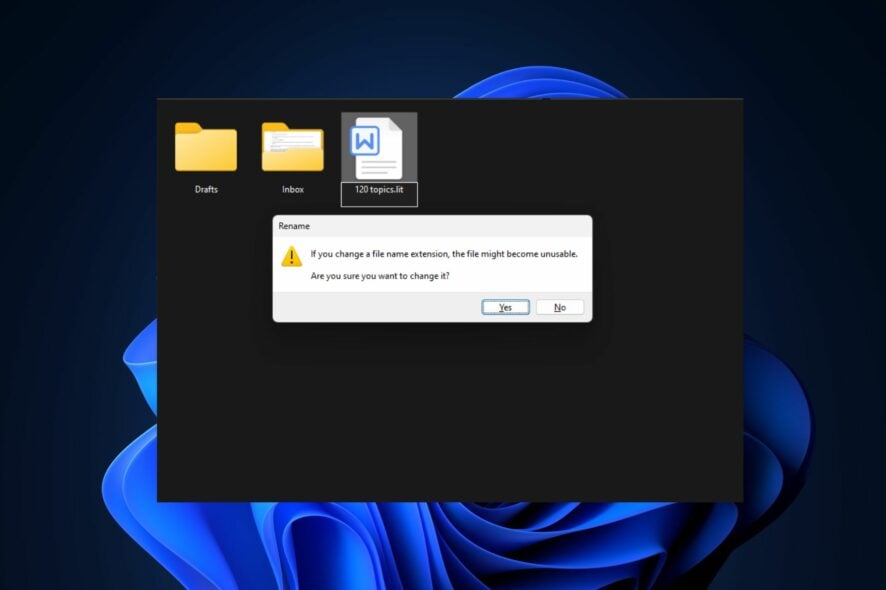

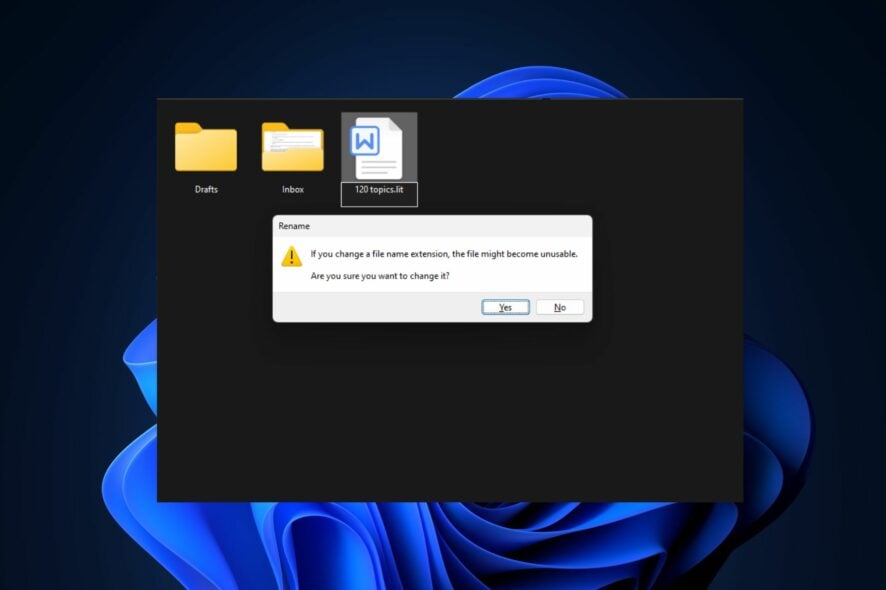

1. Переименование расширения файла

- Нажмите кнопку Windows, введите “Параметры папок” и откройте приложение настроек папок.

- Перейдите на вкладку Вид и снимите флажок с пункта Скрывать расширения для зарегистрированных типов файлов. Нажмите Применить, затем ОК.

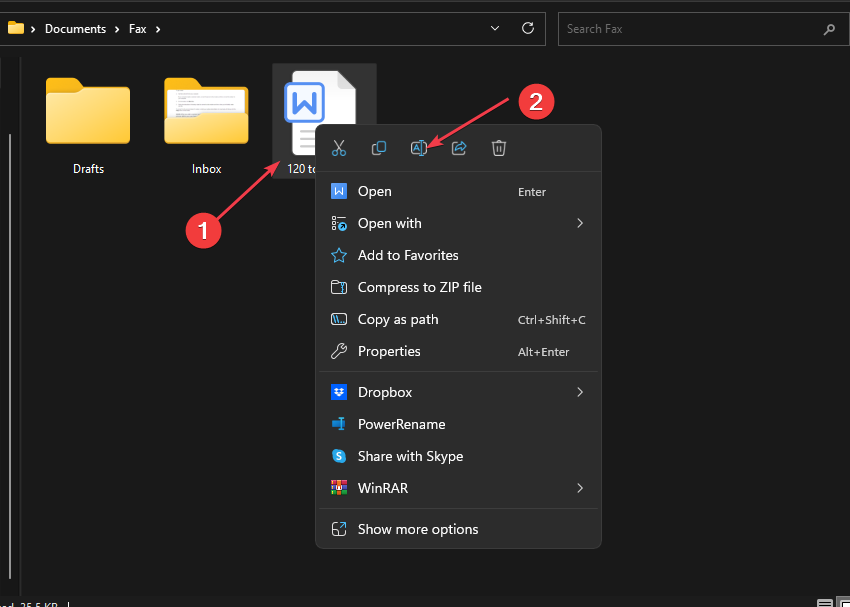

- Найдите документ, который хотите «повредить», щёлкните по нему правой кнопкой и выберите Переименовать.

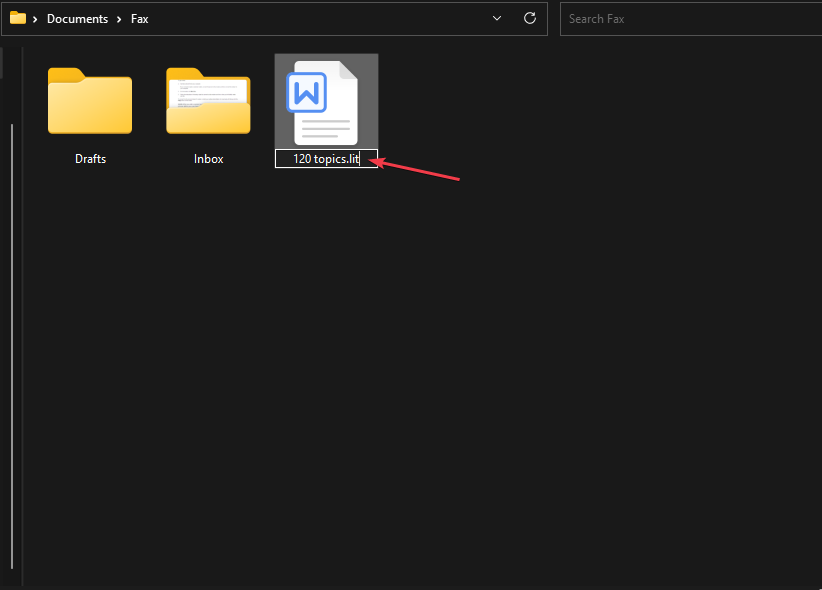

- Измените расширение файла на .doc.bak, .lit или любое другое не соответствующее типу, например .bak или .xyz.

- Нажмите Enter и подтвердите изменение. Файл станет недоступен для стандартных приложений.

Преимущество: легко отменить — достаточно вернуть исходное расширение. Недостаток: это не «побитовая» порча, а простая маскировка, которую можно быстро исправить.

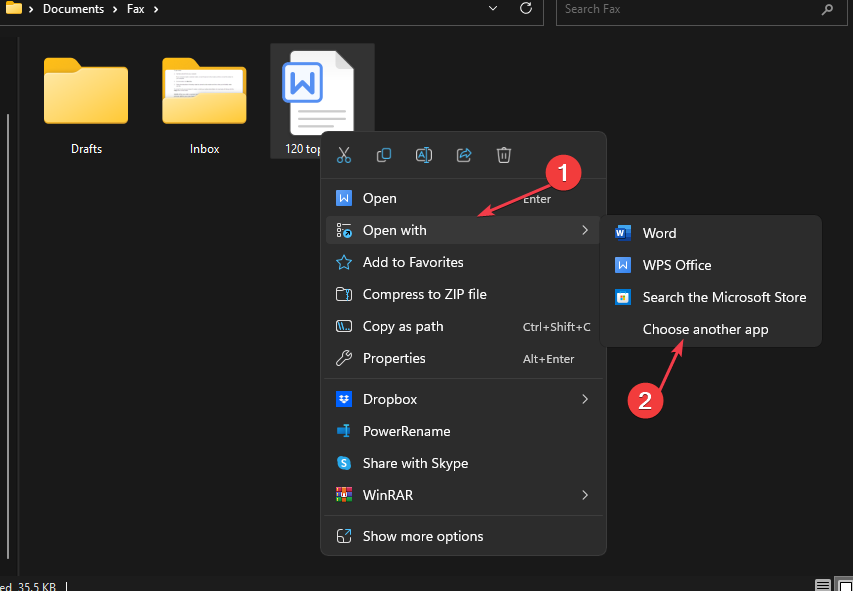

2. Открытие в Блокноте и сохранение как текст

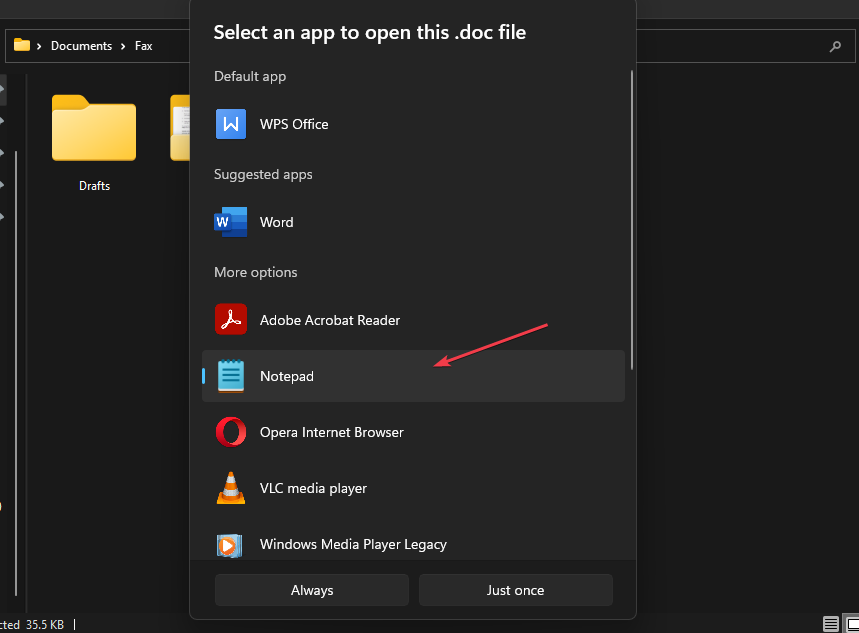

- В Проводнике щёлкните файл правой кнопкой, выберите Открыть с помощью → Выбрать другое приложение.

- Выберите Блокнот в списке приложений и откройте файл.

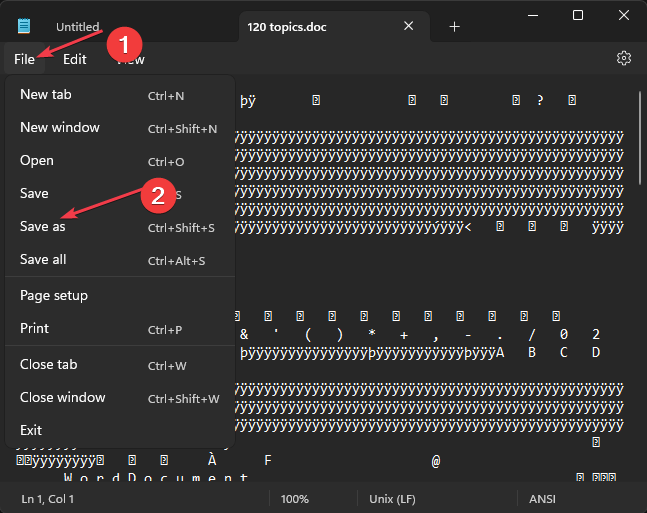

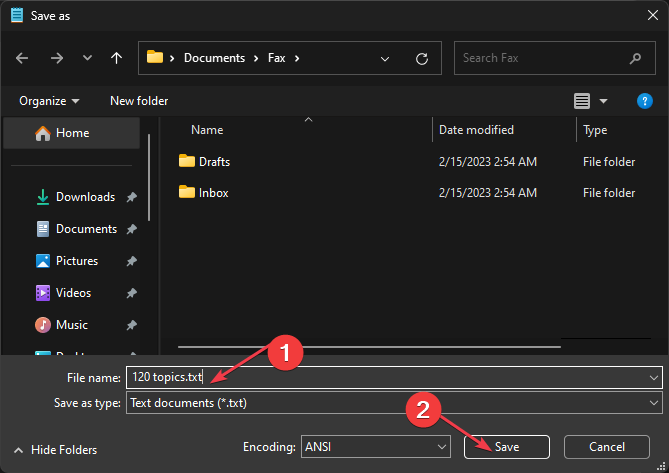

- В Блокноте выберите Файл → Сохранить как.

- В поле Тип файла сохраните как .txt или смените имя и расширение на несовместимое с исходным форматом, затем нажмите Сохранить.

Эта техника нарушает внутреннюю структуру документа (например, DOCX), делая его нечитаемым в Word. Отмена возможна только при наличии исходного файла.

3. Использование онлайн-инструмента File Corrupter

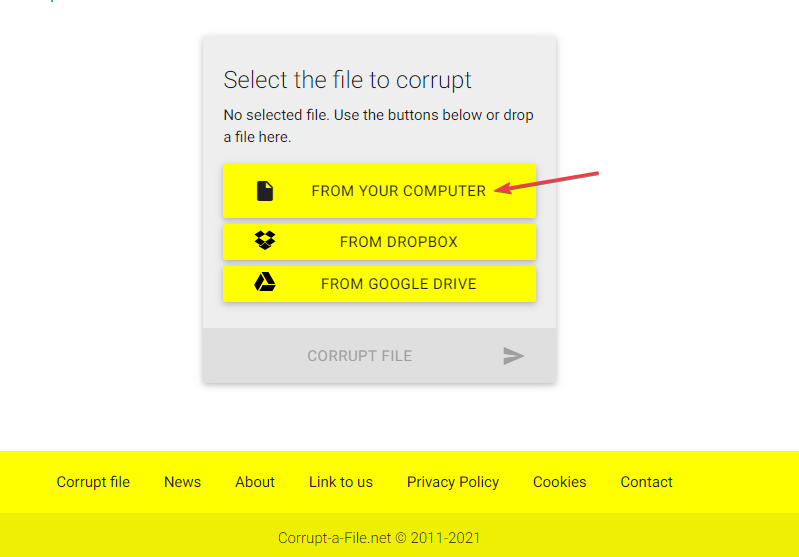

- Откройте сайт File Corrupter.

- Нажмите From Your Computer и загрузите файл.

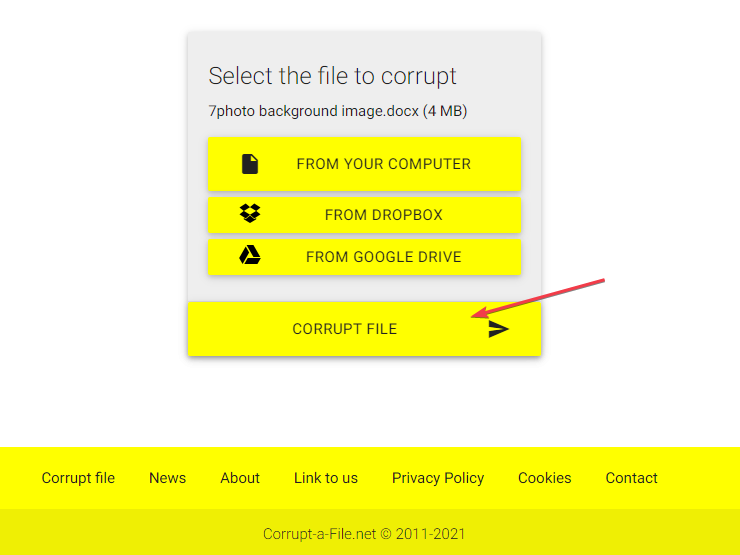

- Нажмите кнопку Corrupt file и дождитесь обработки.

- Скачайте повреждённый файл и сохраните его в нужном месте.

Онлайн‑корруптеры удобны для быстрых тестов. Минусы: вы отправляете файл третьей стороне — не используйте их для конфиденциальных данных.

4. Прерывание процесса сжатия

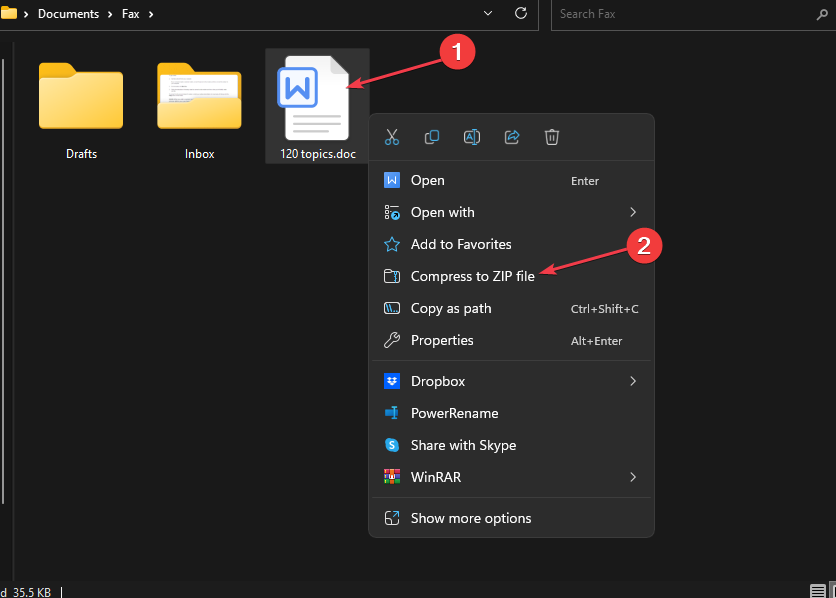

- Щёлкните файл правой кнопкой → Отправить → Сжатая папка (zip).

- Во время архивации прервите процесс примерно на 80–95%.

- Попробуйте открыть исходный файл или созданный архив. При успешной интервенции файл станет неполным и неоткрываемым обычными средствами.

Этот метод ненадёжен на быстрых массах данных и зависит от скорости сжатия и объёма файла.

Альтернативные подходы

- Шифрование файла с надёжным паролем делает его недоступным без ключа и предпочтительнее для приватности.

- Удаление файла с безопасным затиранием (secure delete) — лучший выбор, если цель — сделать данные нерековерируемыми.

- Использовать виртуальные машины для тестирования повреждений и восстановления.

Когда методы не работают

- Файлы в формате контейнеров (например, некоторые .docx, .xlsx) могут частично восстанавливаться средствами приложения.

- Если файл хранится в облаке с версионированием, перезапись может быть отменена через историю версий.

- Антивирусы и систему резервного копирования могут блокировать попытки изменения.

План действий перед и после повреждения файла

Шаги до:

- Сделать резервную копию и пометить её как “Оригинал”.

- Если возможно, выполнить действие в виртуальной машине.

- Отключить автоматическую синхронизацию с облаком для данного файла.

Шаги после:

- Проверить, что оригинал восстановим из резервной копии.

- Протестировать процедуру восстановления и документировать её.

Важно: если цель — тестирование восстановления, немедленно проводите восстановление и фиксируйте результаты.

Роль‑ориентированные чек‑листы

Для рядового пользователя:

- Сделать резервную копию на внешний накопитель.

- Не отправлять файл в онлайн‑сервисы с личными данными.

- Работать в тестовом каталоге.

Для администратора:

- Создать контрольную точку системы или снимок VM.

- Отключить синхронизацию и автоматические резервные копии для тестовой сессии.

- Зафиксировать точное время и метод повреждения.

Для специалиста по безопасности:

- Оценить утечку данных при использовании онлайн‑сервисов.

- Проверить журналы на предмет неожиданных сетевых передач.

Критерии приёмки

- Исходный файл остаётся доступным из резервной копии.

- Повреждённый файл недоступен для стандартного приложения (Word, Excel и т. д.).

- Все изменения задокументированы и воспроизводимы.

Тест‑кейсы и проверка

- Тест резервного копирования: восстановление файла из копии занимает не более допустимого времени.

- Тест повреждения методом Блокнота: файл не открывается в Word, текст читается в Блокноте.

- Тест онлайн‑корруптера: загруженный файл получает ожидаемое поведение (неоткрываемость).

Критерии успешного теста: повреждённый файл не открывается штатным ПО, исходный файл доступен из резервной копии.

Матрица рисков и смягчающие меры

| Риск | Вероятность | Влияние | Меры смягчения |

|---|---|---|---|

| Потеря данных без резервной копии | Высокая | Критическое | Всегда делайте резервную копию заранее |

| Утечка конфиденциальных данных на сайт | Средняя | Высокое | Не использовать онлайн‑сервисы для приватных файлов |

| Повреждение системы при некорректных действиях | Низкая | Средняя | Работать в виртуальной машине, создать снимок системы |

Краткая методика восстановления после теста

- Откатитесь к точке восстановления или восстановите снимок VM.

- Восстановите файл из резервной копии.

- Запустите тестовые сценарии восстановления и задокументируйте результаты.

Глоссарий — 1 строка на термин

- Резервная копия — копия данных для восстановления при утрате или повреждении.

- Сжатие — процесс уменьшения размера файла для архивации.

- Коррупция файла — нарушение структуры файла, приводящее к его нечитаемости.

Заключение

Намеренное повреждение файла возможно и порой полезно, но всегда несёт риск. Самые безопасные методы — те, которые обратимы (переименование расширения, работа в Блокноте) или выполняются в изолированной среде. Для приватности предпочтительнее шифрование или безопасное удаление. Всегда проверяйте процедуру восстановления и документируйте шаги.

Если вам нужна помощь с восстановлением конкретного файла или вы хотите расширить тесты восстановления на уровне инфраструктуры, оставьте комментарий с описанием окружения и цели теста.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone