Разрешить диапазон IP в Брандмауэре Windows Defender

Этот гид показывает, как разрешить (или заблокировать) диапазон IP-адресов в Брандмауэре Windows Defender. Инструкции подходят для Windows 10 и Windows 11. Короткое определение: диапазон IP — последовательность соседних адресов, например 192.168.1.10–192.168.1.20.

Что вы получите

- Пошаговый план для GUI (графического интерфейса).

- Командная строка PowerShell для автоматизации.

- Советы по устранению неполадок и распространённые причины, когда правило не работает.

Быстрые условия перед началом

Важно: для создания правил нужен аккаунт с правами администратора. Если устройство управляет ваша корпоративная IT-служба, изменения могут блокироваться групповыми политиками.

Пошаговая инструкция через графический интерфейс

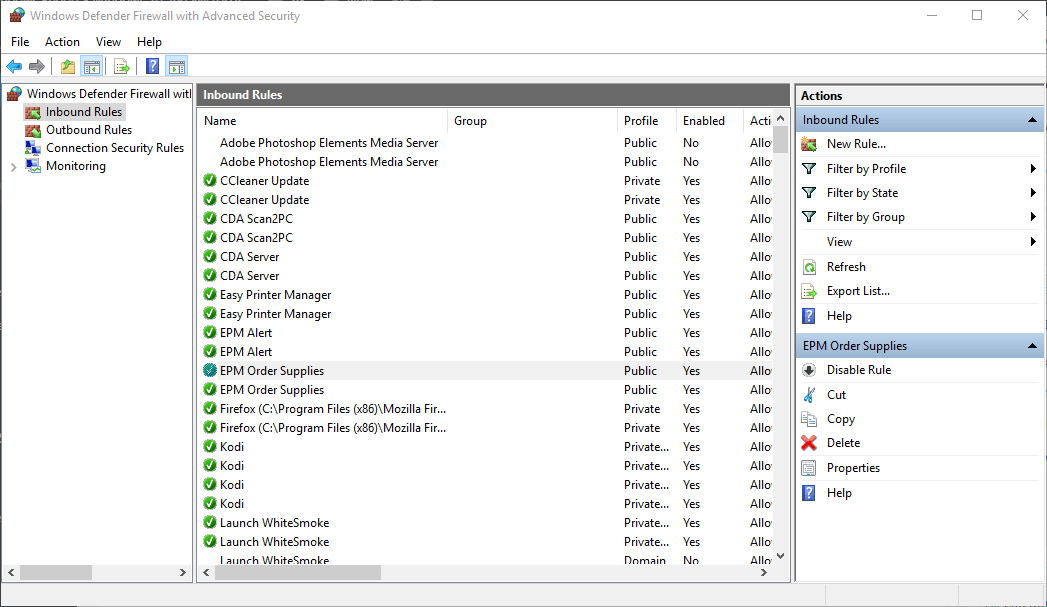

- Нажмите Windows + S и введите «Windows Defender Firewall».

- Выберите “Windows Defender Firewall with Advanced Security” (Брандмауэр Windows с расширенной безопасностью).

- В левом меню выберите «Inbound Rules» (Входящие правила).

- Нажмите “New Rule…” (Новое правило).

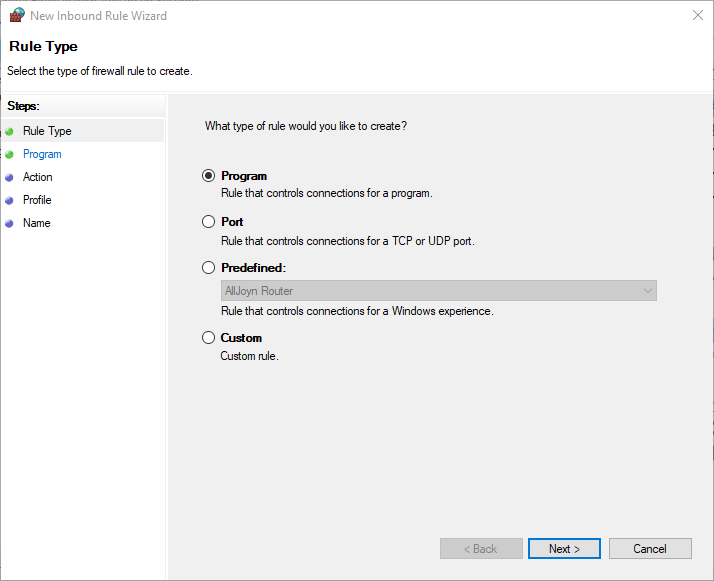

- Выберите «Custom» (Пользовательское) и нажмите Далее.

- Нажимайте Далее в шагах Program и Protocol and Ports, если не нужно ограничивать программу или порт.

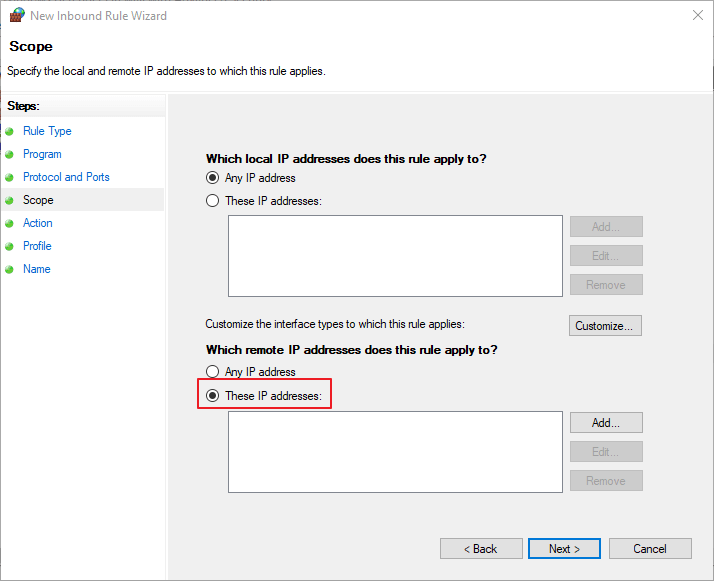

- На этапе “Scope” (Область) выберите опцию “These IP addresses” (Эти IP-адреса).

- Нажмите “Add” (Добавить). Откроется окно ввода IP.

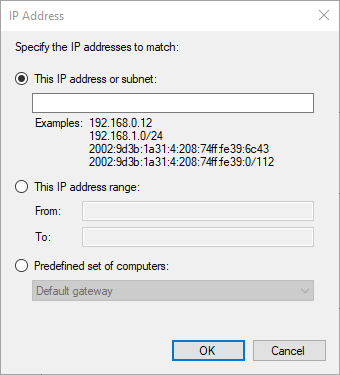

- Выберите “This IP address range” (Диапазон этих IP-адресов).

- Укажите адреса в полях From и To, например From: 192.168.1.10 To: 192.168.1.20.

- Нажмите OK, затем Next.

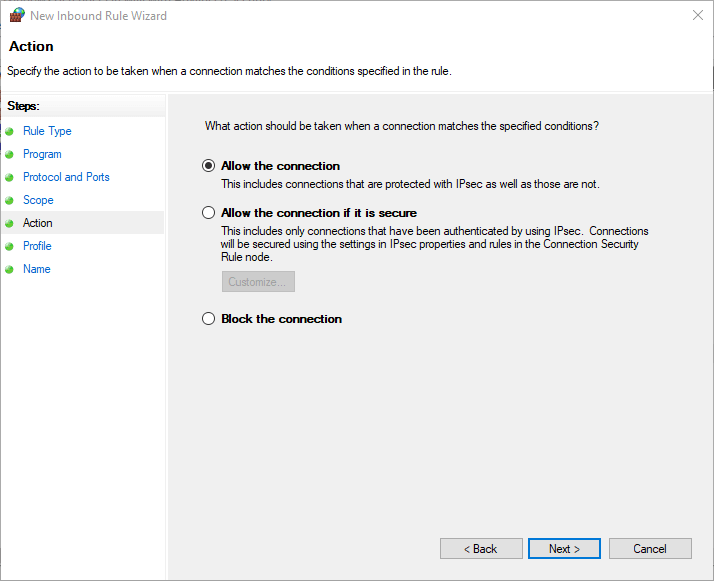

- На шаге Action выберите “Allow the connection” (Разрешить подключение).

- Нажмите Далее.

- На шаге Profile отметьте профили сети (Domain/Private/Public), для которых правило действительно.

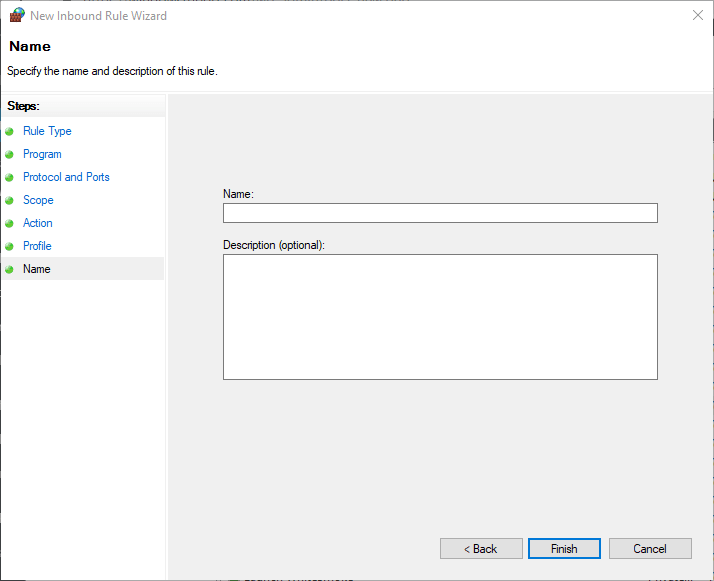

- Дайте правилу понятное название и описание.

- Нажмите Finish (Готово).

Теперь указанный диапазон сможет устанавливать входящие соединения в соответствии с параметрами правила.

Как заблокировать диапазон IP

Повторите ту же процедуру, но на шаге Action выберите “Block the connection” (Блокировать подключение). После создания правила вы можете дважды щёлкнуть по нему в списке входящих правил, чтобы изменить диапазон, действие или профиль.

Автоматизация: PowerShell

Для администраторов удобно создавать правило через PowerShell. Откройте PowerShell с правами администратора и выполните:

New-NetFirewallRule -DisplayName "Allow IP Range 192.168.1.10-192.168.1.20" -Direction Inbound -Action Allow -RemoteAddress "192.168.1.10-192.168.1.20"Чтобы заблокировать диапазон, замените -Action Allow на -Action Block.

Совет: можно указывать несколько диапазонов и отдельные адреса через запятую: “192.168.1.10-192.168.1.20,10.0.0.5”.

Когда этот метод не подойдёт

- Если диапазон очень большой, лучше использовать CIDR в сетевом оборудовании (маршрутизаторе) — это эффективнее по производительности.

- Если правила перезаписываются централизованной политикой (GPO), локальные изменения не сохранятся.

- Для межсетьевых политик в организации чаще применяют шлюзовый (edge) фаервол на маршрутизаторе.

Устранение неполадок — чеклист

- Проверьте, что правило активно и включено.

- Убедитесь, что выбран корректный профиль сети (Private/Public/Domain).

- Запустите PowerShell от имени администратора при автоматизации.

- Проверьте, не конфликтует ли правило с другими правилами по приоритету (блокирующие правила выше разрешающих по логике донесения пакетов).

- Если устройство в домене, уточните у администратора, не переопределяют ли настройки групповые политики.

- Используйте “Windows Firewall with Advanced Security” → “Monitoring” → “Firewall” для просмотра применённых правил и журналов.

Важно: Если вы не видите ожидаемого поведения, временно включите журналирование брандмауэра и посмотрите записи о блокируемых соединениях.

Рекомендации для разных ролей

- Домашний пользователь: создавайте правило только для приватной сети и ограничивайте правило по программе или порту, если нужно.

- Сисадмин малого бизнеса: используйте PowerShell-скрипты для массового развёртывания и храните шаблоны правил в репозитории конфигураций.

- Корпоративный администратор: управляйте правилами централизованно через GPO; применяйте ACL на уровне маршрутизатора для крупных диапазонов.

Критерии приёмки

- Правило создано и включено в списке входящих правил.

- Трафик из указанного диапазона проходит (или блокируется) в соответствии с выбранным действием на тестовых хостах.

- Правило не конфликтует с политиками безопасности организации.

Быстрые подсказки и лучшие практики

- Используйте описательные имена и комментарии в поле описания.

- Ограничивайте правило по программе/порту, чтобы уменьшить поверхность атаки.

- Для больших диапазонов или публичных IP-адресов применяйте фильтрацию на граничном оборудовании.

Сводка

Создание правила для диапазона IP в Брандмауэре Windows Defender — простой способ управлять доступом на уровне узла. Для единичных изменений удобен GUI, для массовых — PowerShell. Проверяйте профиль сети и возможное влияние групповых политик. Если правило не срабатывает, начните с проверки включённости правила и журналов брандмауэра.

Примечание: перед изменением правил на рабочих серверах всегда делайте резервные копии текущей конфигурации и тестируйте изменения в контролируемой среде.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone