Как настроить брандмауэр Windows 11 для SQL Server

TL;DR

Коротко: чтобы разрешить удалённые подключения к SQL Server на Windows 11, откройте порты TCP 1433 и UDP 1434 и добавьте исполняемые файлы SQL в список разрешённых приложений брандмауэра. Проверьте профиль сети, права администратора и правильность TCP/IP-настроек в SQL Server Configuration Manager.

Важно: открывайте только необходимые порты и правила ограничивайте по адресам и профилям, чтобы снизить риск несанкционированного доступа.

Введение

Брандмауэр Windows по умолчанию блокирует неподтверждённые входящие соединения. При настройке SQL Server для удалённого доступа необходимо явно разрешить используемые порты и программы. Этот руководство шаг за шагом объясняет, какие правила создать и какие процессы добавить в исключения, а также даёт рекомендации по безопасности и проверке корректности настроек.

Кому полезно: системным администраторам, DBA и инженерам по безопасности, которые настраивают удалённый доступ к базам данных на Windows 11.

Требования и подготовка

- Локальная учётная запись с правами администратора на сервере/ПК с Windows 11.

- Установленный и корректно настроенный SQL Server (локальная инстанция).

- Доступ к SQL Server Configuration Manager.

Проверьте, включён ли сетевой протокол TCP/IP для нужной инстанции. Если нет — включите.

Быстрая проверка порта в SQL Server

- Откройте SQL Server Configuration Manager.

- Раздел SQL Server Network Configuration → Protocols for

. - Правой кнопкой по TCP/IP → Properties → вкладка IP Addresses → поле TCP Port для соответствующего IP.

Если TCP/IP был выключен — включите его (Enable) и перезапустите службу SQL Server.

Шаг 1 — Создание входящих правил для портов SQL Server

1.1 Определите порт SQL Server

По умолчанию это TCP 1433 для основной инстанции и UDP 1434 для SQL Browser (служба обнаружения). Если у вас нестандартный порт, используйте тот, что указан в настройках SQL Server.

1.2 Настройка правил в Windows Defender Firewall

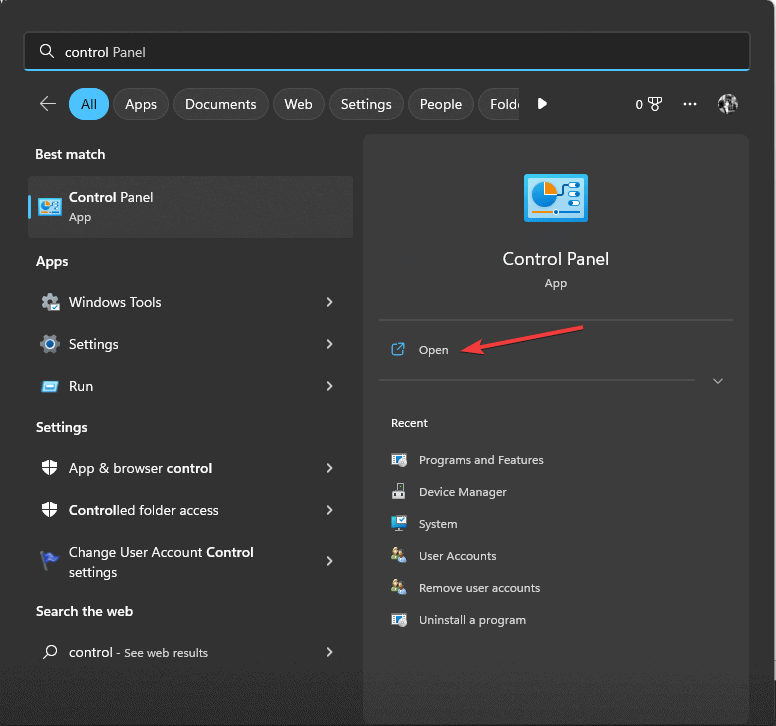

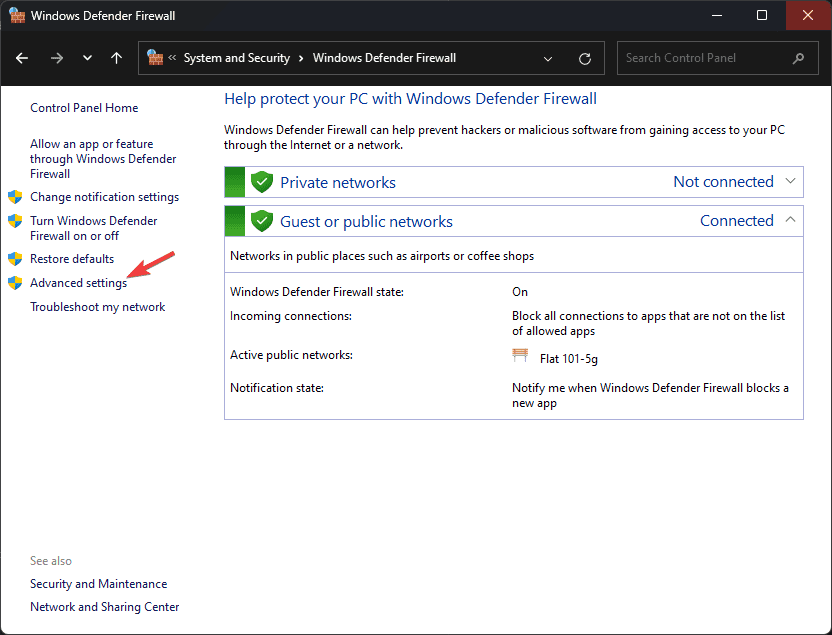

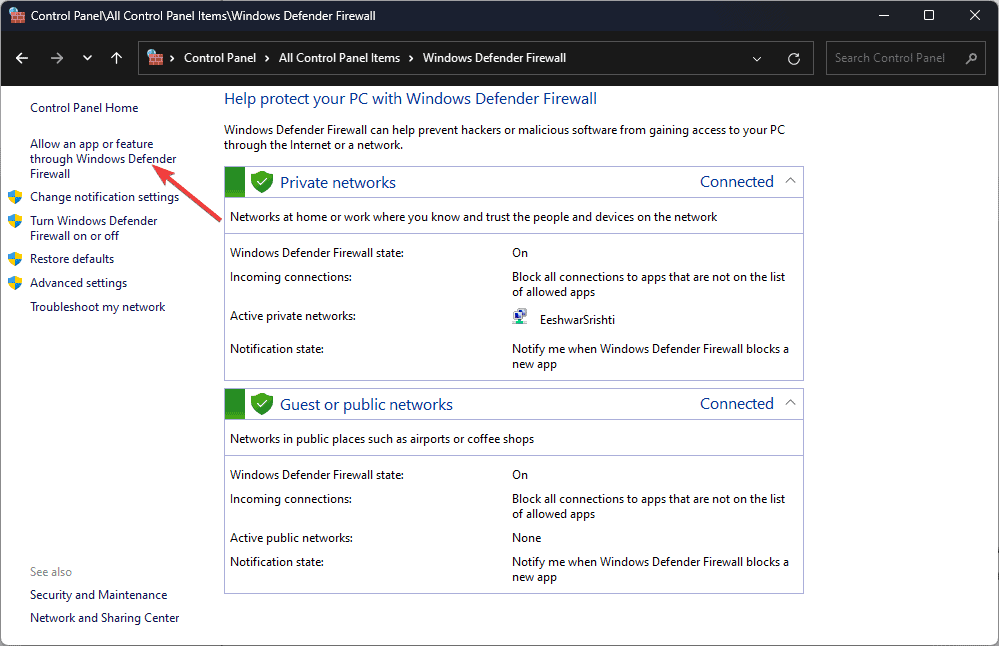

- Нажмите клавишу Windows, введите «control panel» и откройте Панель управления.

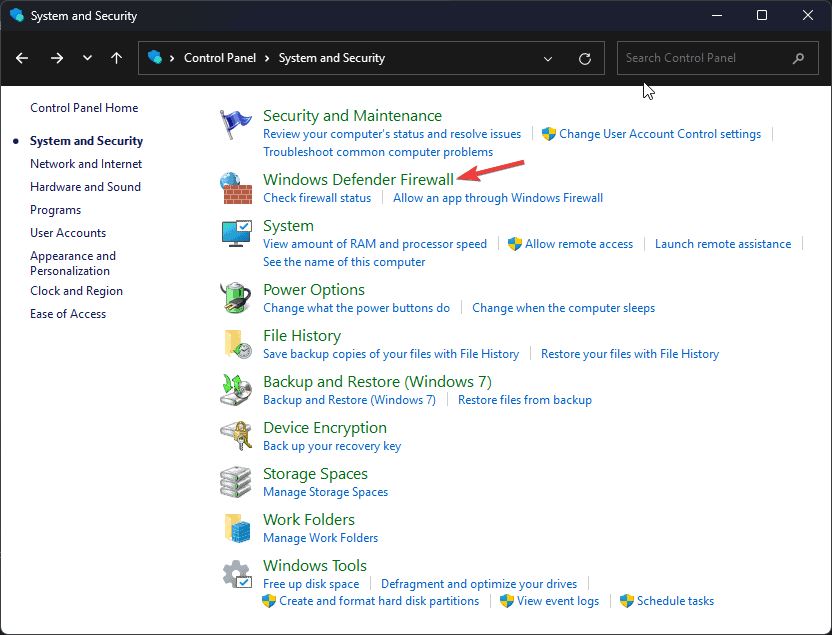

- В режиме просмотра Category выберите System and Security.

- Откройте Windows Defender Firewall.

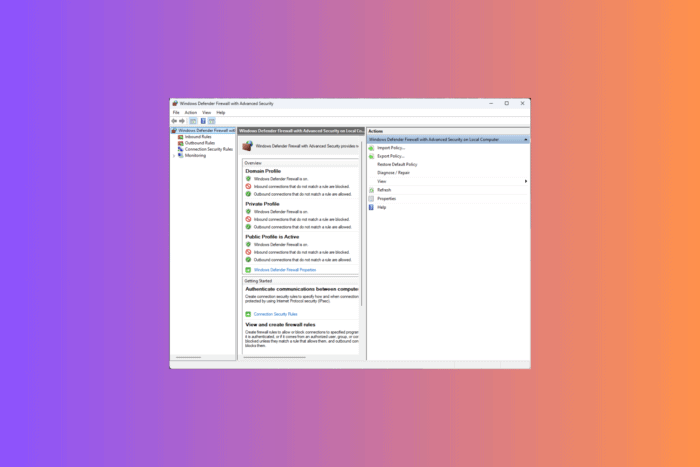

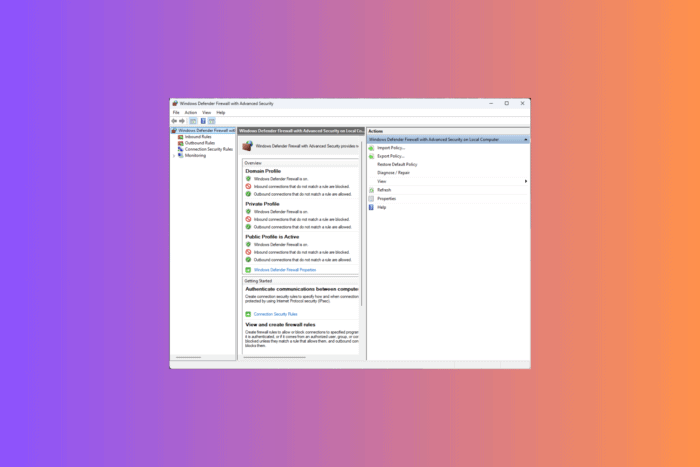

- Слева нажмите Advanced settings.

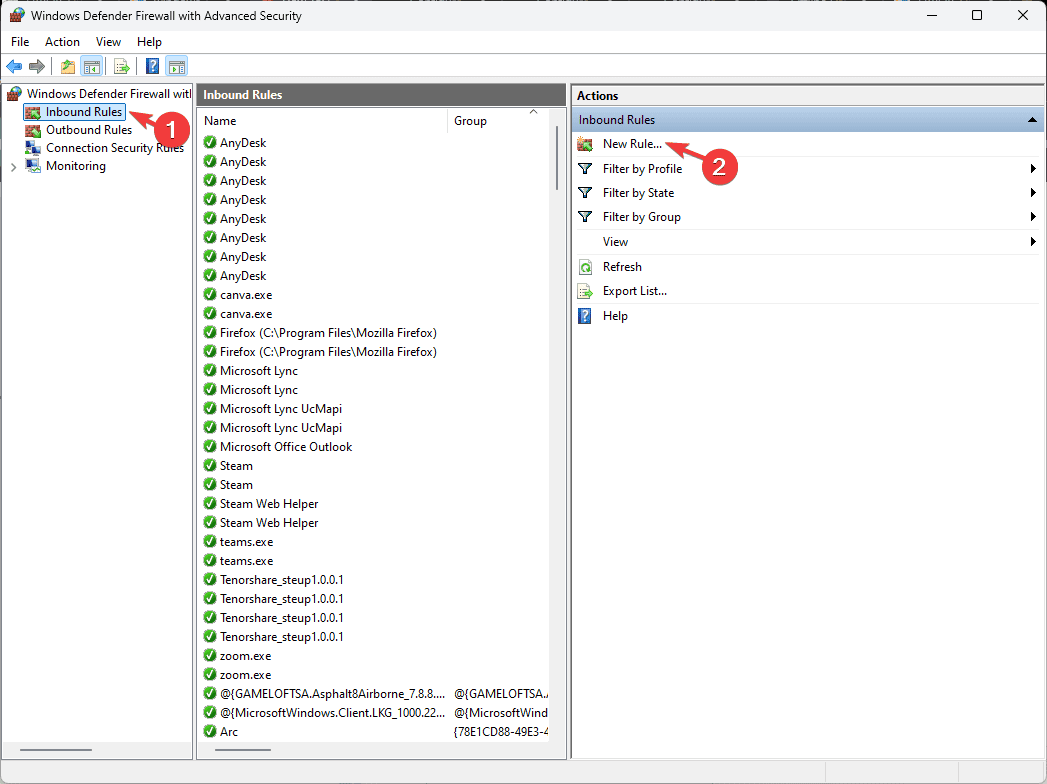

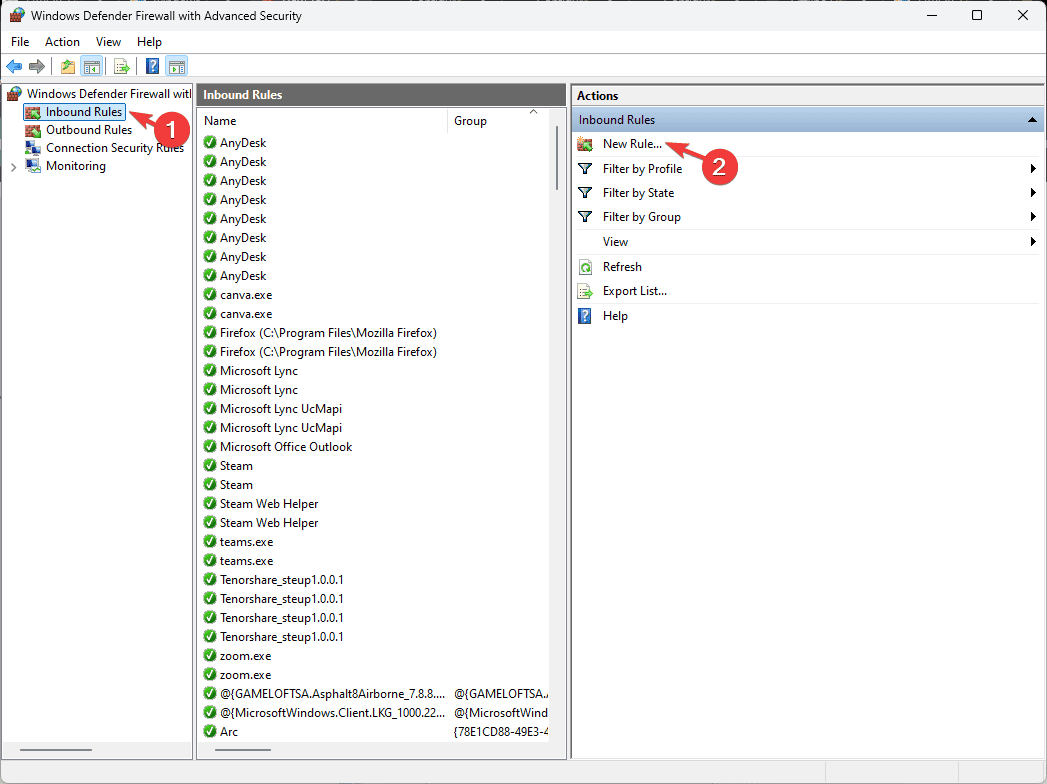

- В окне Windows Defender Firewall with Advanced Security выберите Inbound Rules и нажмите New Rule.

Шаги создания правила для TCP (порт 1433):

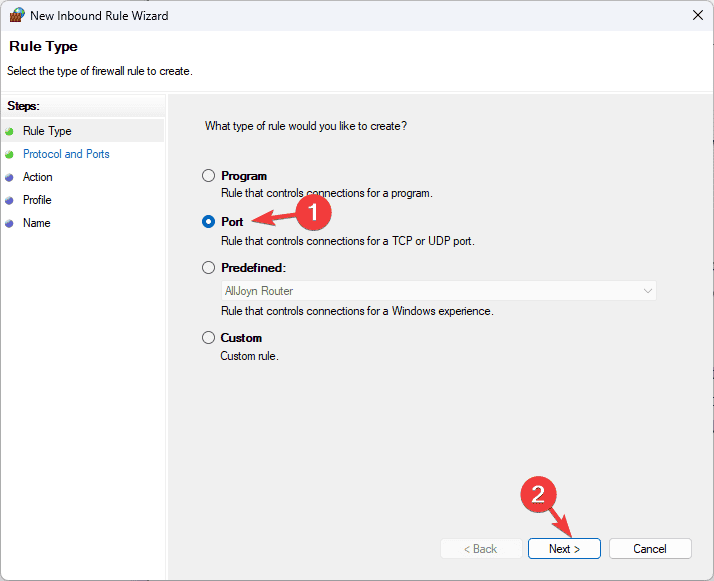

- В New Inbound Rule выберите Port и Next.

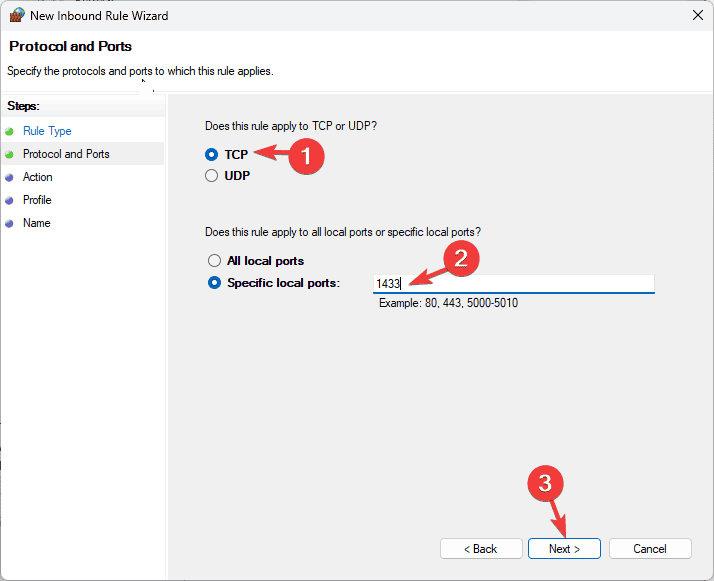

- Выберите TCP и в Specific local ports укажите 1433, затем Next.

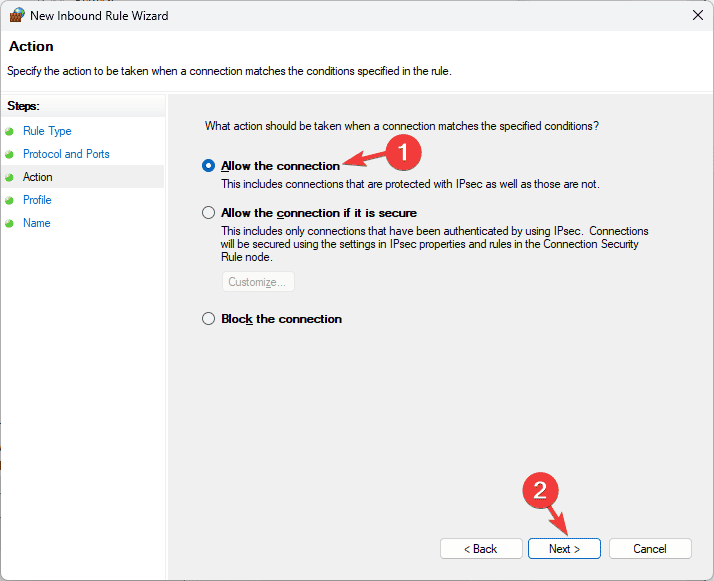

- Разрешите подключение (Allow the connection) и Next.

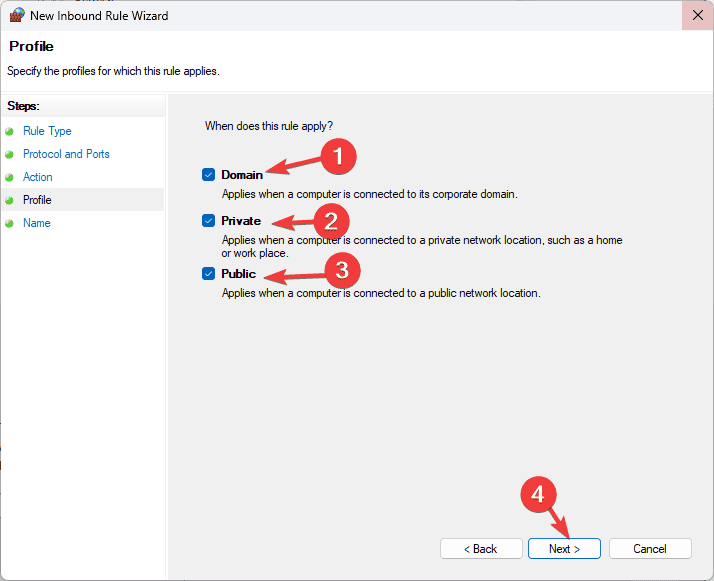

- Отметьте профили Domain, Private и Public в зависимости от вашей сети и Next.

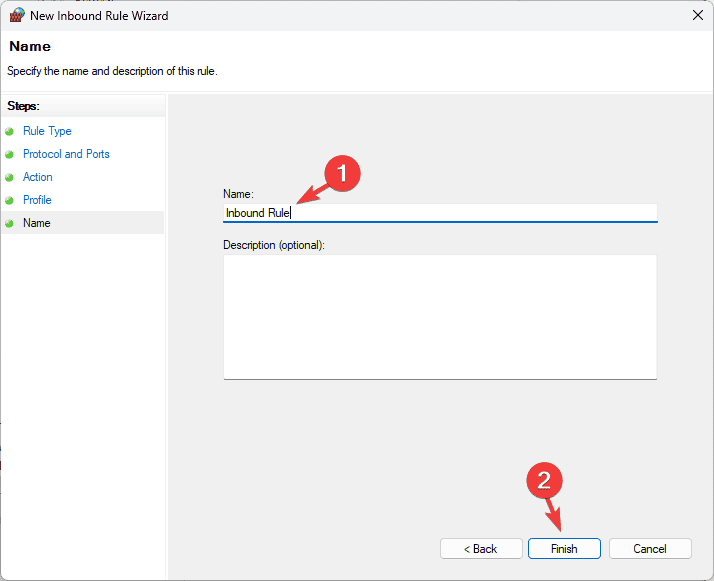

- Дайте правилу понятное имя и при необходимости описание, затем Finish.

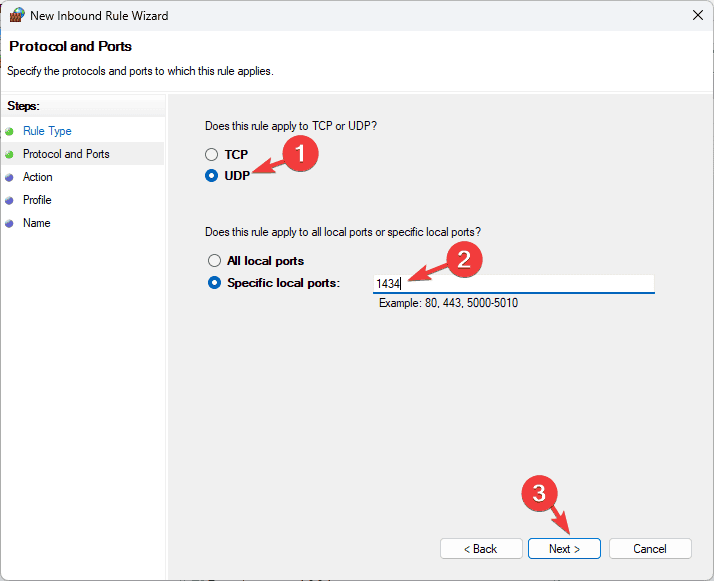

Повторите процесс для UDP 1434 (SQL Browser):

- New Rule → Port → UDP → Specific local ports: 1434 → Next.

- Разрешить подключение → выбрать профили → задать имя правила → Finish.

Совет: если у вас динамические или нестандартные порты, создайте дополнительные правила или ограничьте доступ по IP-адресам в свойствах правила.

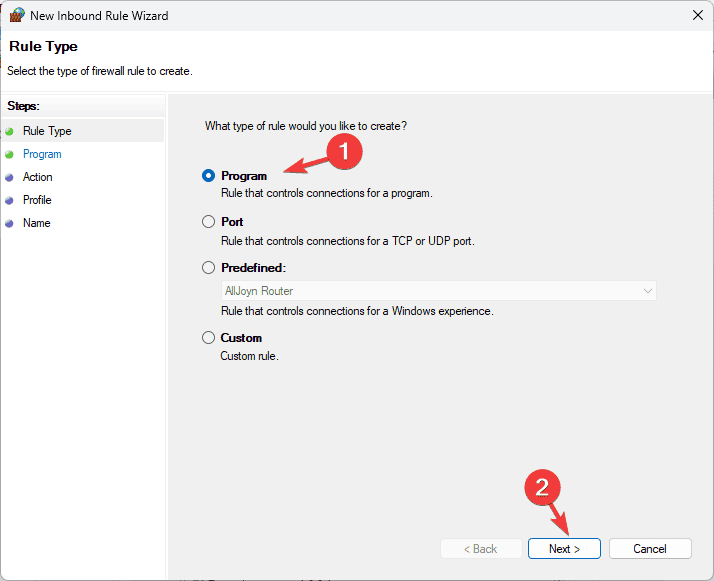

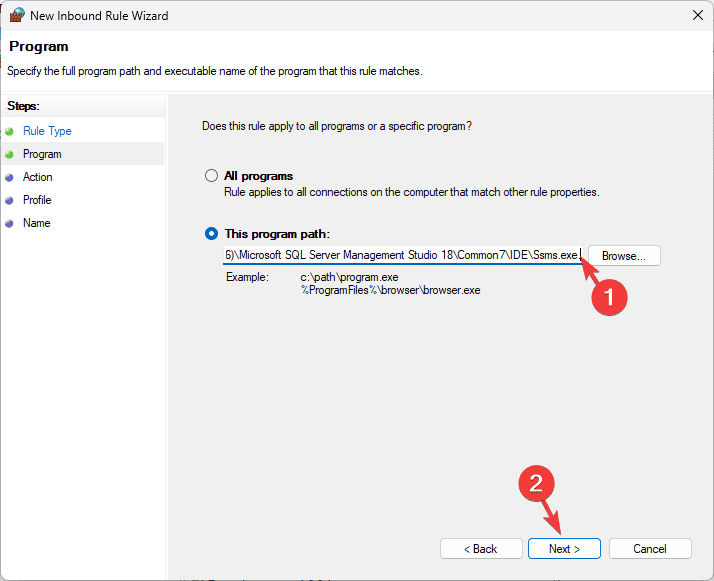

Шаг 2 — Создание правила для SQL Server Management Studio (SSMS)

Если вы хотите, чтобы SSMS мог подключаться локально через брандмауэр, добавьте правило по программе.

- New Rule → Program → Next.

- Укажите путь к исполняемому файлу SSMS (Browse) или вставьте:

C:\Program Files (x86)\Microsoft SQL Server Management Studio 18\Common7\IDE\Ssms.exe

- Разрешите подключение, выберите профили и завершите создание правила.

Шаг 3 — Добавление приложений в список разрешённых

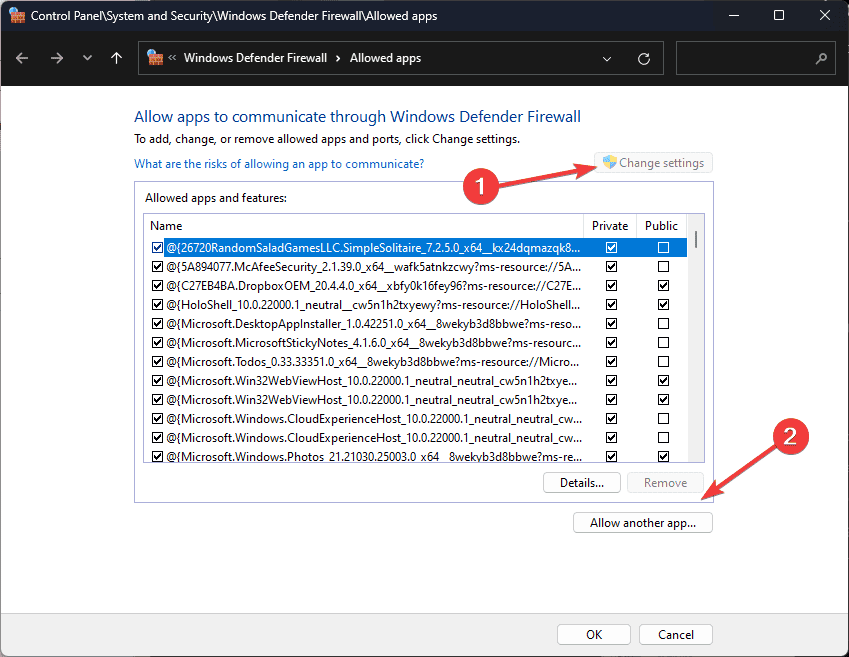

- Откройте Windows Defender Firewall → Allow an app or feature through Windows Defender Firewall.

- Нажмите Change settings, затем Allow another app.

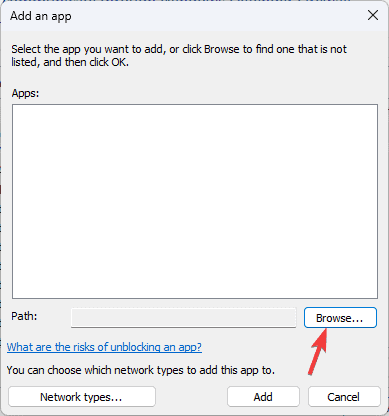

- Нажмите Browse и укажите sqlbrowser.exe в папке (обычное расположение):

C:\Program Files (x86)\Microsoft SQL Server\90\Shared\sqlbrowser.exe

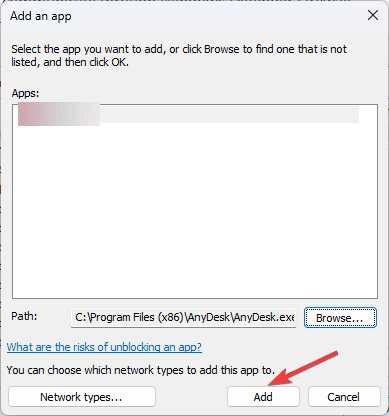

- Нажмите Add, затем OK.

Аналогично добавьте основной исполняемый файл SQL Server (sqlservr.exe), обычно в папке:

C:\Program Files\Microsoft SQL Server\\MSSQL\Binn\sqlservr.exe Затем сохраните настройки.

Рекомендации по безопасности

- Ограничьте входящие правила по IP-адресам или подсетям, если клиенты подключаются из известных сегментов сети.

- Используйте только необходимые профили (например, Domain и Private) и избегайте открытия правил для Public, если это не требуется.

- Обновляйте Windows и SQL Server, чтобы закрывать уязвимости.

- Применяйте шифрование (TLS) для клиентских подключений к базе данных.

Проверка и тестирование

- На клиенте попытайтесь подключиться через SSMS, указав имя сервера и порт, если нестандартный: server.example.com,1433

- Проверяйте слушающие порты командой (PowerShell с правами администратора):

netstat -ano | findstr :1433- Убедитесь, что служба SQL Server запущена и TCP/IP включён.

- Для диагностики используйте SQL Server error log и системные журналы Windows Event Viewer.

Частые причины, если подключение не работает

- TCP/IP отключён в SQL Server Configuration Manager.

- Правило брандмауэра разрешает порт, но ограничено неправильным профилем.

- На промежуточном сетевом оборудовании (маршрутизатор, NAT) порт не проброшен.

- Клиент пытается подключиться к другой инстанции или использует неверный порт.

Полезные контрольные списки

Для администратора Windows

- Имею права администратора на сервере.

- Проверил TCP/IP в SQL Server Configuration Manager.

- Создал входящие правила TCP 1433 и UDP 1434.

- Добавил sqlservr.exe и sqlbrowser.exe в разрешённые приложения.

- Ограничил доступ по IP при возможности.

Для DBA

- Убедился в корректной конфигурации инстанции и порта.

- Настроил аутентификацию и права пользователей.

- Проверил логи ошибок SQL Server.

Модель принятия решений (когда открывать порт)

- Если база должна быть доступна из интернета — сначала рассмотрите VPN или приватную сеть. Открывайте порт напрямую только при крайней необходимости.

- Для внутренних сетей ограничьте правила по подсетям и используйте TLS.

Критерии приёмки

Система считается правильно настроенной, если выполнены все пункты:

- В SQL Server TCP/IP включён и порт указан в настройках.

- В брандмауэре создано правило для TCP-порта (например, 1433) и UDP 1434 (при необходимости).

- sqlservr.exe и sqlbrowser.exe добавлены в разрешённые приложения при помощи Allow another app.

- Клиент успешно подключается из целевых подсетей (проверено с помощью SSMS).

- Правила ограничены по профилям и/или IP-диапазонам в соответствии с политикой безопасности.

Таблица ключевых портов

- TCP 1433 — стандартный порт SQL Server (основная инстанция).

- UDP 1434 — SQL Server Browser (служба обнаружения инстанций).

Быстрый план действий (SOP)

- Проверить TCP/IP и порт в SQL Server Configuration Manager.

- В Windows Defender Firewall создать входящие правила для TCP и UDP.

- Добавить sqlservr.exe и sqlbrowser.exe в список разрешённых приложений.

- Ограничить доступ по IP и выбрать нужные сетевые профили.

- Перезапустить службы и протестировать подключение.

Устранение неполадок — краткий план

- Если netstat не показывает слушатель на порту — проверьте включён ли TCP/IP и перезапустите службу SQL Server.

- Если netstat показывает слушание, но соединение отклоняется — проверьте правило брандмауэра и проброс портов на уровне маршрутизатора.

- Если подключение проходит частично — проверьте журналы SQL Server и Event Viewer.

Совместимость и примечания

- Инструкции применимы к SQL Server 2008 и выше, но пути установки и имена папок могут отличаться в зависимости от версии и редакции.

- На 64‑битных системах SSMS часто устанавливается в “Program Files (x86)”.

Резюме

Настройка брандмауэра Windows 11 для SQL Server — это комбинация корректной конфигурации TCP/IP в SQL Server и создания минимального набора правил в Windows Defender Firewall. Следуйте принципу наименьших привилегий: открывайте только необходимые порты, ограничивайте доступ по IP и используйте защищённые профили. Тестируйте подключение и мониторьте логи.

Если вам нужна помощь с безопасной конфигурацией или восстановлением повреждённой базы данных SQL Server, обратитесь к специализированным инструкциям или к профессиональной поддержке.

Спасибо за чтение! Оставляйте замечания и опыт в комментариях, это поможет другим читателям.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone