Как проверить, была ли ваша учётная запись Facebook скомпрометирована

Утечки данных Facebook повторяются регулярно. Ниже — пошаговая инструкция, как узнать, попал ли ваш адрес в одну из известных утечек (включая массовую утечку 533 миллионов аккаунтов, обнаруженную 14 января 2021 года). Первый открывший инцидент — эксперт по кибербезопасности Алон Гэл из Hudson Rock.

Как проверить, попали ли ваши данные в утечку

Есть два простых и бесплатных метода. Если хотите — используйте оба для перекрёстной проверки.

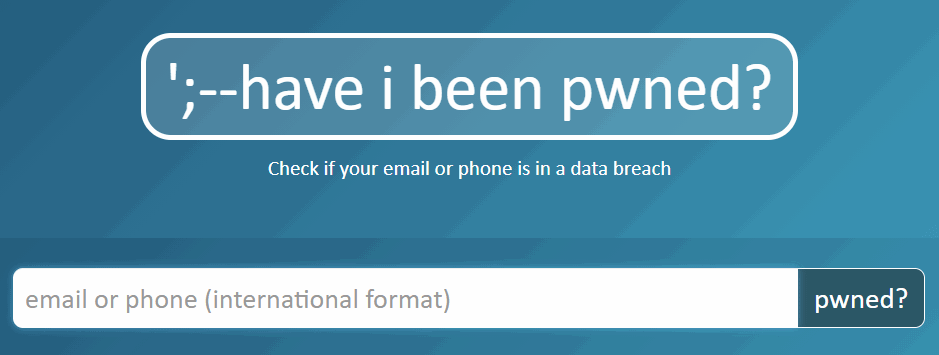

Метод через haveibeenpwned.com

- Откройте haveibeenpwned.com на телефоне, планшете или компьютере. Введите email, связанный с вашей учётной записью Facebook, в текстовое поле.

- Нажмите кнопку «pwned?». Результат будет одним из двух:

- Красное уведомление — ваш адрес найден в известных утечках. Нужно действовать.

- Зелёное уведомление — утечек для этого адреса не обнаружено на текущий момент.

haveibeenpwned собирает дампы баз данных, анализирует их и показывает, где фигурирует ваш email. Если в утечках не содержится ваш адрес, сервис сообщит, что «pwnage» не найден.

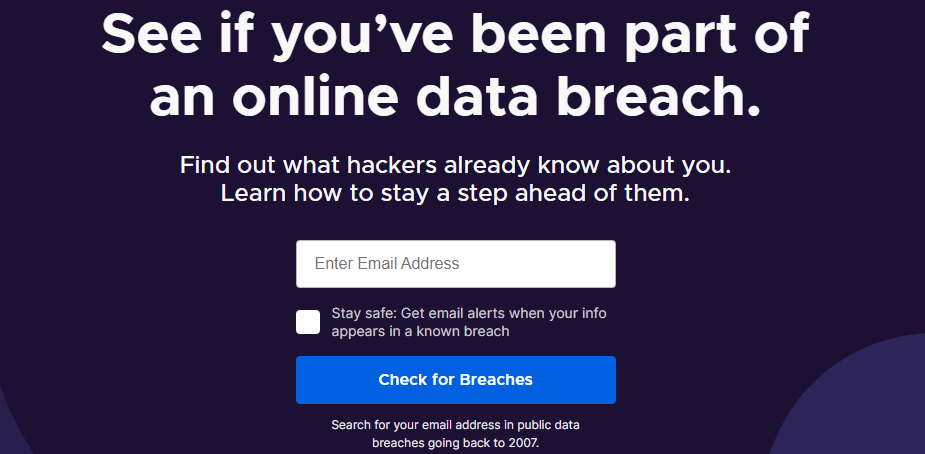

Метод через Firefox Monitor

Для подтверждения можно воспользоваться Firefox Monitor. Этот сервис работает аналогично: он проверяет вашу почту в базе известных утечек.

- Откройте monitor.firefox.com и введите связанный с Facebook email. Нажмите синюю кнопку «Check for Breaches».

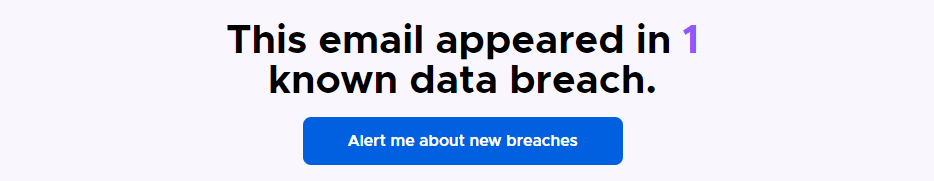

- Если адрес фигурировал в утечках, вы увидите сообщение с количеством найденных случаев.

- Если ничего не найдено, сервис покажет 0 результатов.

Важно: если оба сервиса сообщают о компрометации — действуйте немедленно.

Что делать, если ваша электронная почта была раскрыта

Ниже — пошаговый план реагирования и укрепления безопасности.

Неотложные действия (первые 24 часа)

- Сразу смените пароль к скомпрометированному ёмайлу и к аккаунту Facebook. Используйте менеджер паролей.

- Включите двухфакторную аутентификацию (2FA) для Facebook и почты. Предпочтительны аппаратные ключи (FIDO2) или приложения-генераторы кодов, а не SMS.

- Проверьте настройки восстановления аккаунта: кто имеет доступ к резервным адресам и телефонам.

- Проверьте недавние входы в Facebook и завершите незнакомые сеансы.

- В случае подозрений — активируйте уведомления о входе и смените пароли на всех связанных сервисах.

Среднесрочные меры (несколько дней)

- Используйте уникальные пароли для каждой важной учётной записи. Менеджер паролей с современным шифрованием (например, AES-256) упростит задачу.

- Рассмотрите перевод важной почты на более приватный сервис (например, ProtonMail). Не нужно сразу удалять старую почту — сначала переведите важные контакты и уведомления.

- Проверьте, не появились ли фишинговые письма, замаскированные под уведомления от Facebook или почтового сервиса.

Долгосрочная гигиена безопасности

- Включите аппаратную 2FA для ключевых аккаунтов.

- Минимизируйте количество привязанных адресов и телефонов.

- Периодически проверяйте haveibeenpwned и Firefox Monitor.

- Используйте разные почтовые адреса для регистрации в публичных и конфиденциальных сервисах.

Важно: смена пароля на Facebook и почте должна происходить только через официальные сайты или приложения. Не переходите по ссылкам из подозрительных писем.

Когда стандартные рекомендации не помогают

Counterexamples / когда это может не сработать:

- Если злоумышленник уже настроил переадресацию почты у вас в аккаунте, смена пароля без проверки правил пересылки не решит проблему.

- Если злоумышленник получает доступ к вашему телефону через вредоносное ПО, SMS 2FA может быть перехвачено.

- Если аккаунт скомпрометирован давно и данные уже были проданы/распространены, восстановление полной приватности может быть невозможным.

Альтернативные подходы и выборы

- Переключиться на почтовые сервисы с лучшей конфиденциальностью (ProtonMail, Tutanota) — полезно для важных контактов.

- Использовать отдельный email для регистраций (alias) и основной для личной переписки.

- Для большинства пользователей достаточно менеджера паролей + 2FA; продвинутые пользователи могут добавить аппаратные ключи.

Минимальная методология реакции (чёткий план)

- Проверить haveibeenpwned и Firefox Monitor.

- Сменить пароли и включить 2FA.

- Проверить настройки пересылки и восстановления почты.

- Просканировать устройство на вредоносное ПО.

- Сообщить контактам о возможной компрометации, если есть риск фишинга от вашего имени.

Ролевые чеклисты

Пользователь:

- Сменить пароли и включить 2FA.

- Отказаться от повторного использования паролей.

- Перевести критичные уведомления на защищённый почтовый ящик.

IT-администратор (если это рабочий аккаунт):

- Принудительно сбросить пароли для всех затронутых учётных записей.

- Проверить логи входов и права доступа.

- Распространить внутреннее уведомление и рекомендации.

Безопасное усиление (hardening)

- Используйте менеджер паролей и уникальные пароли для каждого сервиса.

- Предпочитайте приложения-генераторы кодов или аппаратные токены вместо SMS.

- Ограничьте список доверенных устройств и сессий.

- Регулярно просматривайте разрешения приложений, подключённых к Facebook.

Примечания о конфиденциальности и GDPR

Если ваш аккаунт связан с предприятиями или вы являетесь гражданином ЕС, утечка персональных данных может подпадать под GDPR. Вы можете запросить у контролёра данных (Facebook) информацию о произошедшем и требовать удаления/коррекции данных в рамках ваших прав.

1‑строчный глоссарий

- 2FA — двухфакторная аутентификация: метод, добавляющий второй уровень подтверждения входа (код, токен, ключ).

Пример простого сценария восстановления (runbook)

flowchart TD

A[Пользователь узнал об утечке] --> B{Email в haveibeenpwned или Firefox Monitor?}

B -- Да --> C[Сменить пароли и включить 2FA]

B -- Нет --> D[Мониторить и периодически проверять]

C --> E{Есть подозрение на посторонний доступ?}

E -- Да --> F[Проверить правила пересылки и логи, сканировать устройства]

E -- Нет --> G[Перевести важные уведомления на безопасную почту]

F --> H[Принудительный выход со всех устройств и смена пароля]

G --> I[Регулярно обновлять пароли и мониторить утечки]

H --> IКороткое резюме

- Проверяйте свой email на haveibeenpwned и Firefox Monitor. Это быстро и бесплатно.

- При подтверждённой компрометации сразу меняйте пароли, включайте 2FA и проверяйте правила пересылки.

- Используйте менеджеры паролей, уникальные адреса для регистраций и при необходимости переводите важную почту на более приватный сервис.

Краткий чек-лист действий: проверьте — смените — включите 2FA — проверьте пересылки — мониторьте.

Последнее напоминание: даже при отсутствии подтверждения утечки полезно поддерживать базовую гигиену паролей и включать 2FA — это уменьшит риски в будущем.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone