Проверка групп пользователей в Linux

Коротко: команды groups, id, getent и просмотр файла /etc/group позволяют быстро узнать, к каким группам принадлежит пользователь в Linux. Для сетевых сред используйте getent или LDAP-инструменты, а для быстрого поиска комбинируйте команды с grep.

В Linux группы пользователей облегчают управление правами доступа к файлам, каталогам и ресурсам системы. Знание членства пользователя в группах помогает администраторам назначать привилегии, отлаживать проблемы с доступом и проводить аудит безопасности. В этой статье собраны проверенные команды и приёмы для быстрой и надёжной проверки групп пользователя.

Что такое группы и зачем их проверять

Группа — это набор учётных записей, которым назначают одинаковые права. Вместо назначения прав каждому пользователю по отдельности администратор даёт доступ группе, и все её участники получают эти права.

При создании нового пользователя система обычно создаёт основную группу с тем же именем, что и пользователь. Дополнительно пользователь может входить в одну или несколько вторичных групп для расширения прав.

Зачем проверять группы

- Проверить, какие ресурсы доступны пользователю

- Выявить лишние или отсутствующие права при аудитах

- Отладить ошибки доступа к файлам и каталогам

Быстрый обзор основных команд

Ниже — краткий список команд с назначением. Подробные примеры следуют далее.

groups [username]— показывает группы пользователя по имени или текущего пользователя если имя опущеноid [username]— выводит UID, GID и список групп; опции-Gи-nуправляют форматом- Просмотр файла

/etc/group— статичный реестр локальных групп getent group— получает группы из системных баз данных, учитывая LDAP/NISgrep -w username /etc/group— точный поиск по списку групп

Проверка с помощью команды groups

Команда groups входит в GNU coreutils и чаще всего установлена по умолчанию. Синтаксис простой:

groups [username]Если имя пользователя опущено, команда покажет группы текущего пользователя.

Примеры

# группы текущего пользователя

groups

# группы пользователя linuxuser

groups linuxuserРезультат содержит имя основной группы и список вторичных групп.

Проверка с помощью команды id

id выводит идентификационные данные пользователя: UID, GID и членство в группах. Полезные опции:

# показать числовые GID

id -G linuxuser

# показать имена групп

id -Gn linuxuser

# без имени — данные текущего пользователя

idid -Gn удобен при автоматизации, когда нужно получить читаемый список групп без лишней информации.

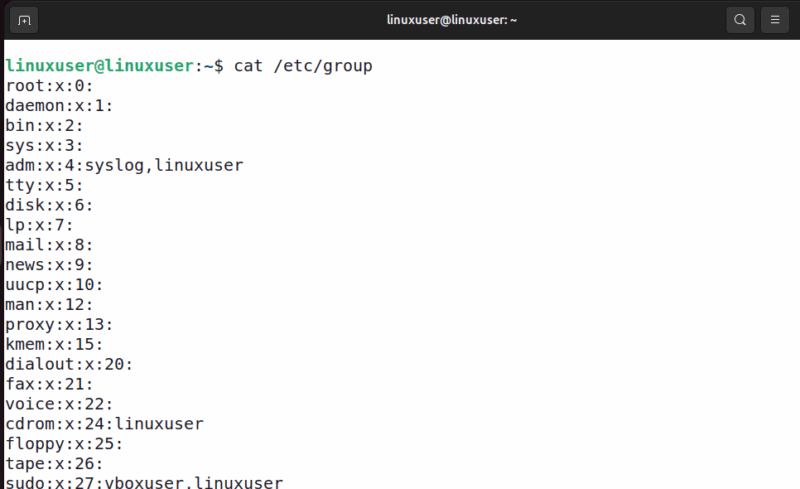

Просмотр файла /etc/group

Файл /etc/group содержит локальные группы и их участников. Каждая строка имеет формат:

group_name:password:group_id:user_list- group_name — имя группы

- password — обычно пусто или помечено x

- group_id — числовой GID

- user_list — список пользователей, разделённых запятыми

Вывести файл можно командой:

cat /etc/group

Поиск имени вручную в большом файле неудобен. Лучше использовать grep:

grep -w linuxuser /etc/groupКлюч -w гарантирует поиск точного слова, а не подстроки.

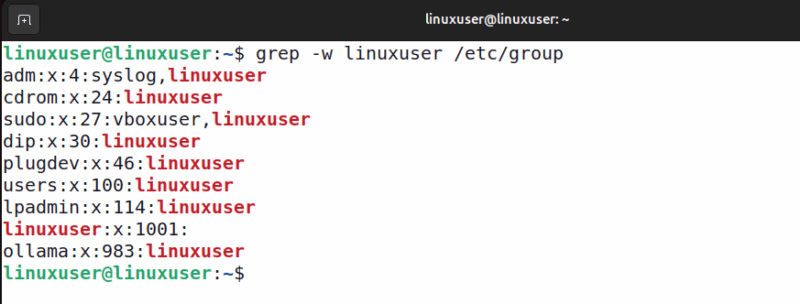

Проверка с помощью getent

Команда getent читает системные базы данных через NSS (Name Service Switch). На серверах с LDAP, NIS или другими централизованными каталогами getent надёжнее, чем прямое чтение /etc/group.

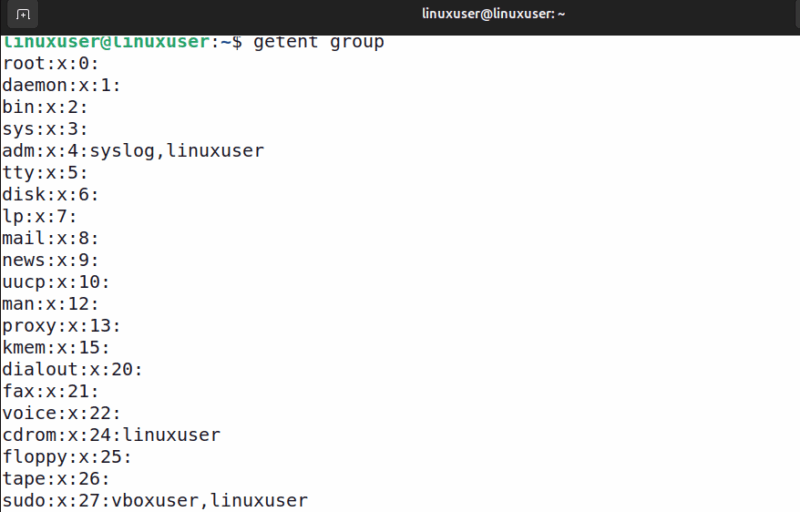

# вывести все группы из источников NSS

getent group

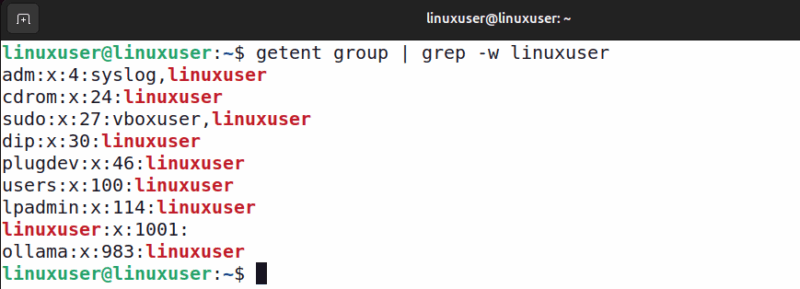

# найти группы, где встречается пользователь

getent group | grep -w linuxuser

getent полезен в гибридных средах, где часть данных хранится в LDAP, а часть локально.

Чит-лист команд и часто используемые приёмы

groups [user] # быстрый список имён групп

id -Gn [user] # человекочитаемые имена групп

id -G [user] # числовые GID

grep -w user /etc/group # поиск в локальном реестре групп

getent group | grep -w user # поиск с учётом NSS/LDAP/NIS

getent passwd user # посмотреть запись пользователя в NSSСовет: при автоматизации используйте id -Gn user | tr ' ' '\n' чтобы получить одну группу на строку.

Когда методы дают неверный результат и что делать

- Если система использует LDAP/NIS и вы смотрите только

/etc/group, то вы не увидите удалённые группы. В таких случаях используйтеgetentили специальные LDAP-инструменты. - Кеширование PAM/NSS может задерживать изменения. Если недавно добавили пользователя в группу, перезапустите сессию или обновите кешы. Для LDAP иногда помогает служебная команда для обновления кэша.

- Для контейнеров и chroot окружений локальные файлы могут отличаться. Проверяйте файловую систему контейнера при необходимости.

Альтернативные подходы

- Графические инструменты: GUI для управления пользователями в дистрибутивах с окружением рабочего стола

- Использование ldapsearch на серверах с LDAP

- Автоматизированные скрипты на Python/Ansible для сбора информации по множеству хостов

Мини‑методология аудита групп за 15 минут

- Список всех пользователей:

getent passwd - Для ключевых пользователей получить группы:

id -Gn userилиgetent group | grep -w user - Сравнить с политиками доступа и ожидаемым составом групп

- Зафиксировать несоответствия и откатить лишние изменения через

gpasswdилиusermod -G

Руководство для ролей

Администратор

- Проверить группы критичных сервисных аккаунтов

- Использовать

getentна серверах с централизованными базами - Документировать изменения

Служба поддержки

- Быстро проверить группы пользователя с помощью

idилиgroups - Перезапустить пользовательскую сессию при необходимости

Аудитор безопасности

- Экспортировать список пользователей и их групп для сравнения с политиками

- Проверять сервисные аккаунты на превышение прав

Пример скрипта для массовой проверки

#!/bin/bash

# список пользователей во входном файле users.txt

while read -r user; do

echo "User: $user"

id -Gn "$user" | tr ' ' ','

done < users.txtЭтот скрипт печатает имена групп для каждого пользователя в одну строку, разделённые запятыми.

Критерии приёмки

- Для заданного пользователя вывод

id -Gnиgroupsсовпадает по списку имён - В сетевой среде

getent group | grep -w userвозвращает все группы, учитывая LDAP/NIS - Изменения членства отражаются после новой сессии пользователя

Безопасность и конфиденциальность

- Экспорт списков пользователей и групп может раскрывать структуру организации

- Храните выгрузки в защищённых местах и ограничьте доступ

- При работе с персональными данными следуйте локальным требованиям по защите данных

Сравнение методов — когда что применять

- Локальная система без LDAP: быстрый просмотр

/etc/groupиgroups - Сеть с LDAP/NIS: всегда использовать

getent - Быстрая проверка для одного пользователя:

id -Gn user - Автоматизация и отчёты:

getent+ скрипты или Ansible

Диагностическое дерево для выбора команды

flowchart TD

A[Нужно проверить группы пользователя] --> B{Есть доступ к серверу?}

B -->|Да| C{Система использует централизованную аутентификацию?}

B -->|Нет| Z[Попросить вывод у администратора]

C -->|Да| D[getent group | grep -w user]

C -->|Нет| E[grep -w user /etc/group или groups user]

D --> F[Проверить совпадение с политиками]

E --> F

Z --> FБыстрая шпаргалка по командам

groups user— быстрый перечень группid -Gn user— читаемые имена группid -G user— числовые GIDgetent group— учёт сетевых источниковgrep -w user /etc/group— поиск в локальном реестре

Однострочный словарь терминов

- UID — уникальный идентификатор пользователя

- GID — уникальный идентификатор группы

- Основная группа — группа, назначенная при создании пользователя

- Вторичная группа — дополнительная группа, расширяющая права

Сводка

- Используйте

groupsиidдля быстрых локальных проверок - В сетевых средах отдавайте предпочтение

getent - Для автоматизации комбинируйте команды с

grepи простыми скриптами - Следите за безопасностью при экспорте данных

Важно

Проверка групп — базовая, но критичная операция для управления доступом в Linux. Регулярные проверки помогают избежать проблем с безопасностью и оперативно находить ошибки в правах доступа.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone