Как проверить NTFS‑права в Windows

Цель и ключевые запросы

Цель статьи — показать практические способы проверки и анализа NTFS‑прав в Windows, объяснить разницу с сетевыми правами и дать чек‑листы для администраторов.

Ключевые запросы: проверить NTFS права, NTFS permissions, как посмотреть права в Windows, отличия Share и NTFS, audit NTFS

Краткое пояснение: что такое NTFS‑права

NTFS‑права — это набор разрешений, которые применяются к файлам и папкам в файловой системе NTFS. Они управляют доступом локальных и сетевых пользователей к объектам. Одним предложением: NTFS‑права контролируют чтение, запись и выполнение на уровне файловой системы.

Почему важно регулярно проверять NTFS‑права

- Предотвращение несанкционированного доступа к конфиденциальным данным.

- Устранение конфликтов между Share и NTFS‑правами при доступе по сети.

- Аудит изменений для соответствия требованиям безопасности и комплаенса.

Важно: фактический доступ определяется пересечением Share‑прав и NTFS‑прав при доступе по сети — итоговое разрешение всегда является более ограничительным.

Способы проверки NTFS‑прав

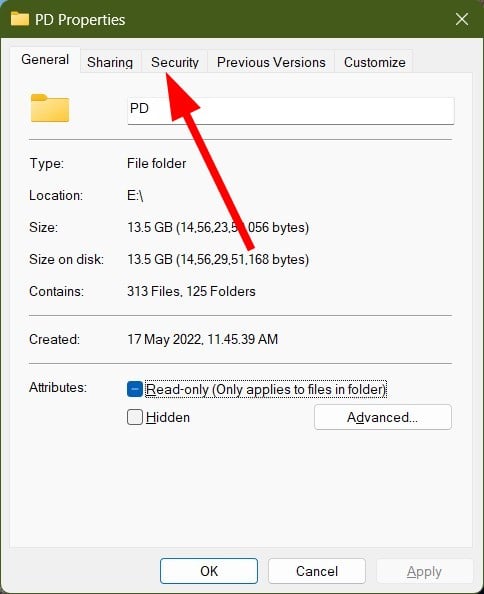

1. Через свойства файла или папки в Проводнике

- Кликните правой кнопкой на файле или папке.

- Выберите Свойства.

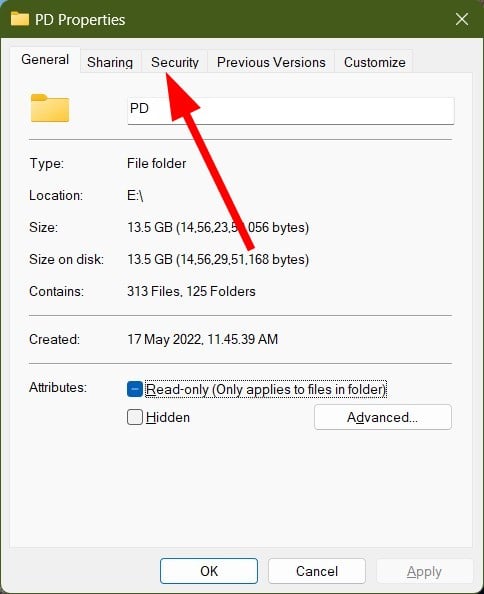

- Откройте вкладку Безопасность.

- В разделе Разрешения для выберите пользователя или группу — вы увидите, какие разрешения разрешены или запрещены.

- Основные типы разрешений и их смысл:

- Полный доступ: чтение, запись, изменение, удаление и смена разрешений на объект и вложенные элементы.

- Изменение: чтение и запись файлов, удаление вложенных объектов, но без управления разрешениями.

- Чтение и выполнение: просмотр содержимого и запуск исполняемых файлов и скриптов.

- Просмотр содержимого папки: просмотр и перечисление файлов и подпапок.

- Чтение: только просмотр содержимого.

- Запись: добавление файлов и создание подпапок, запись в файл.

- Для подробного анализа нажмите Дополнительно — откроется список всех назначений разрешений, включая наследованные и явные.

Плюсы метода: быстро, не требует дополнительных инструментов, понятен администратору. Минусы: неудобен для массового анализа и аудита на большом количестве серверов.

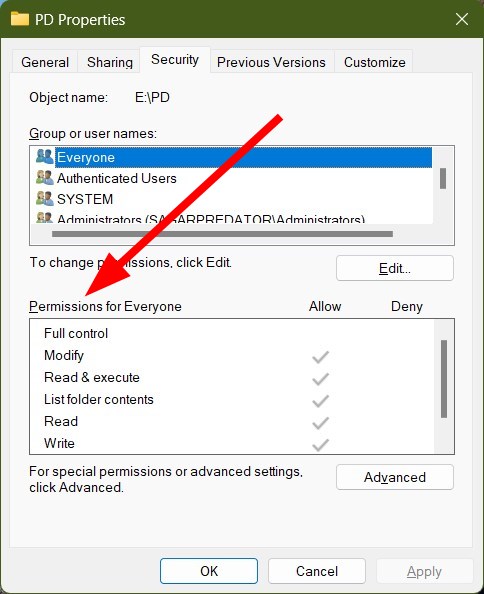

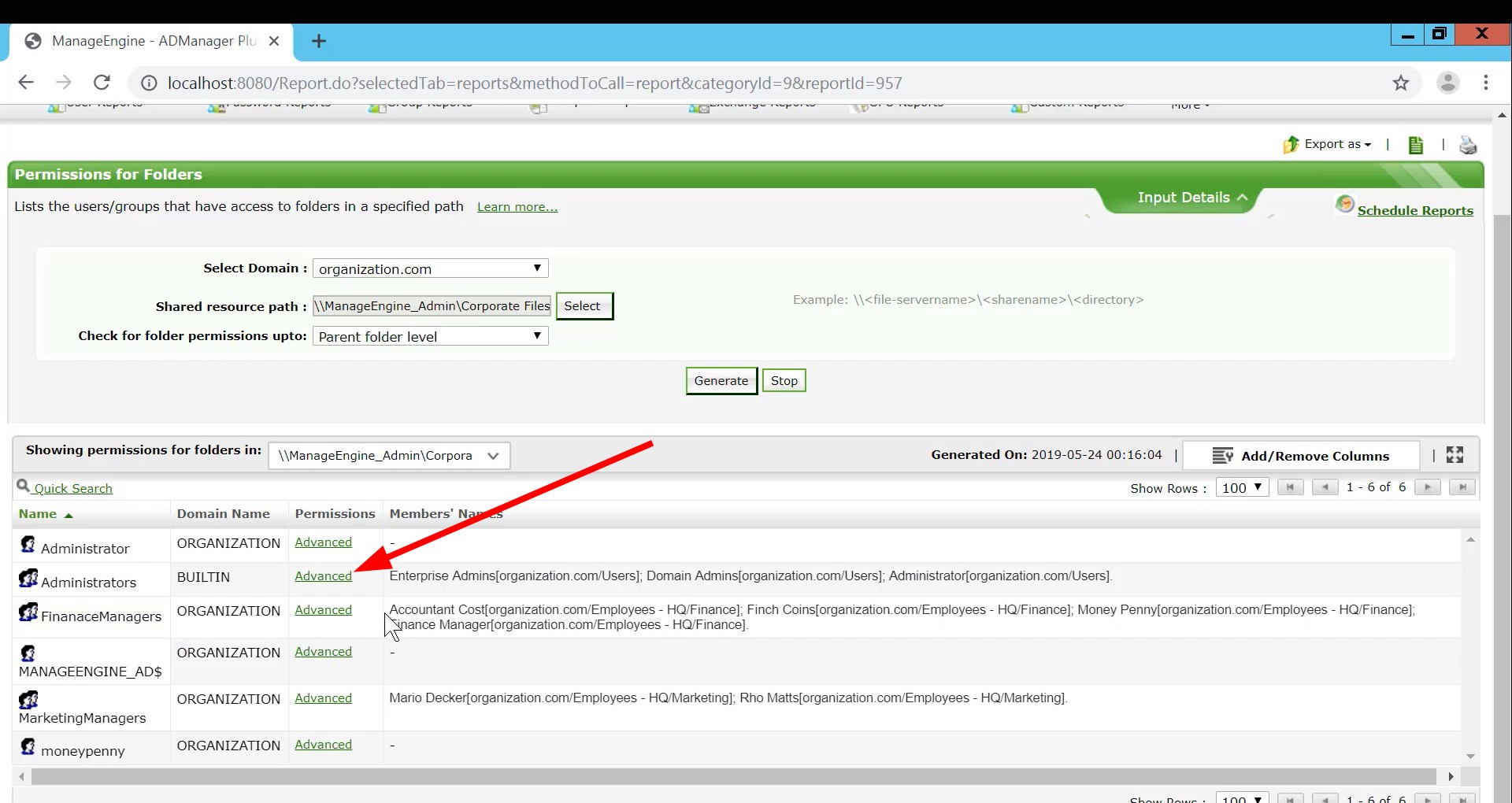

2. С использованием специализированного инструмента

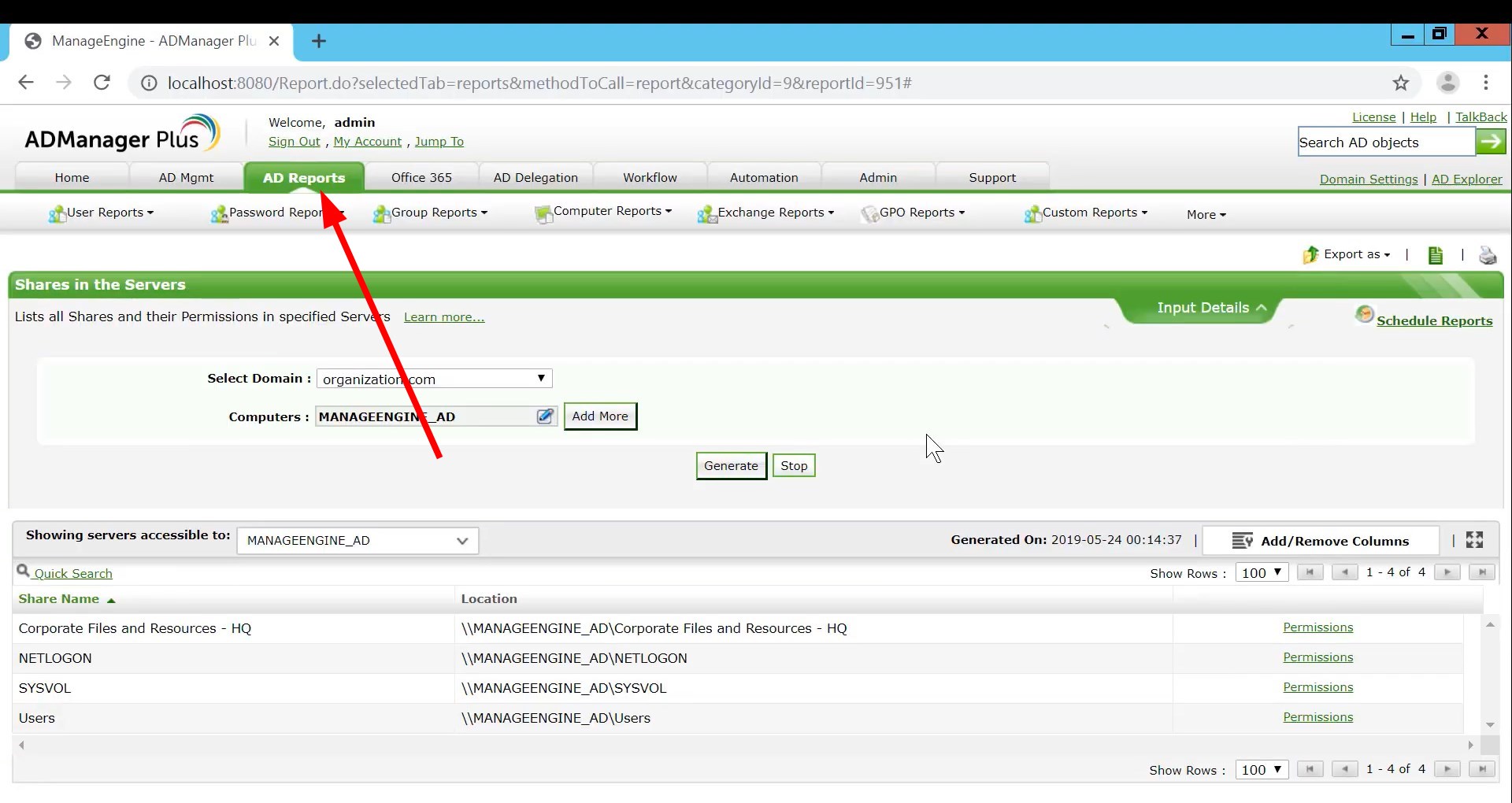

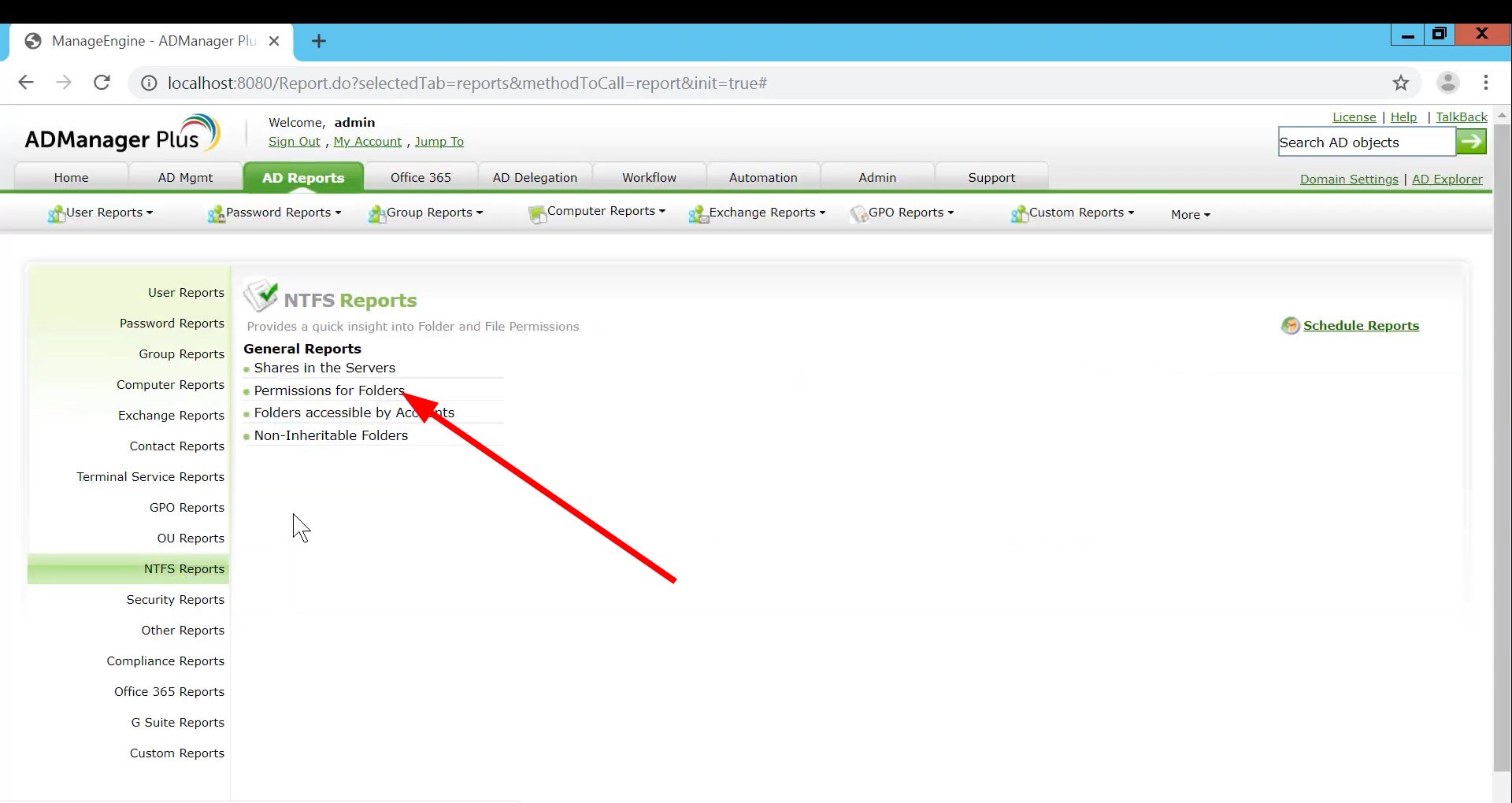

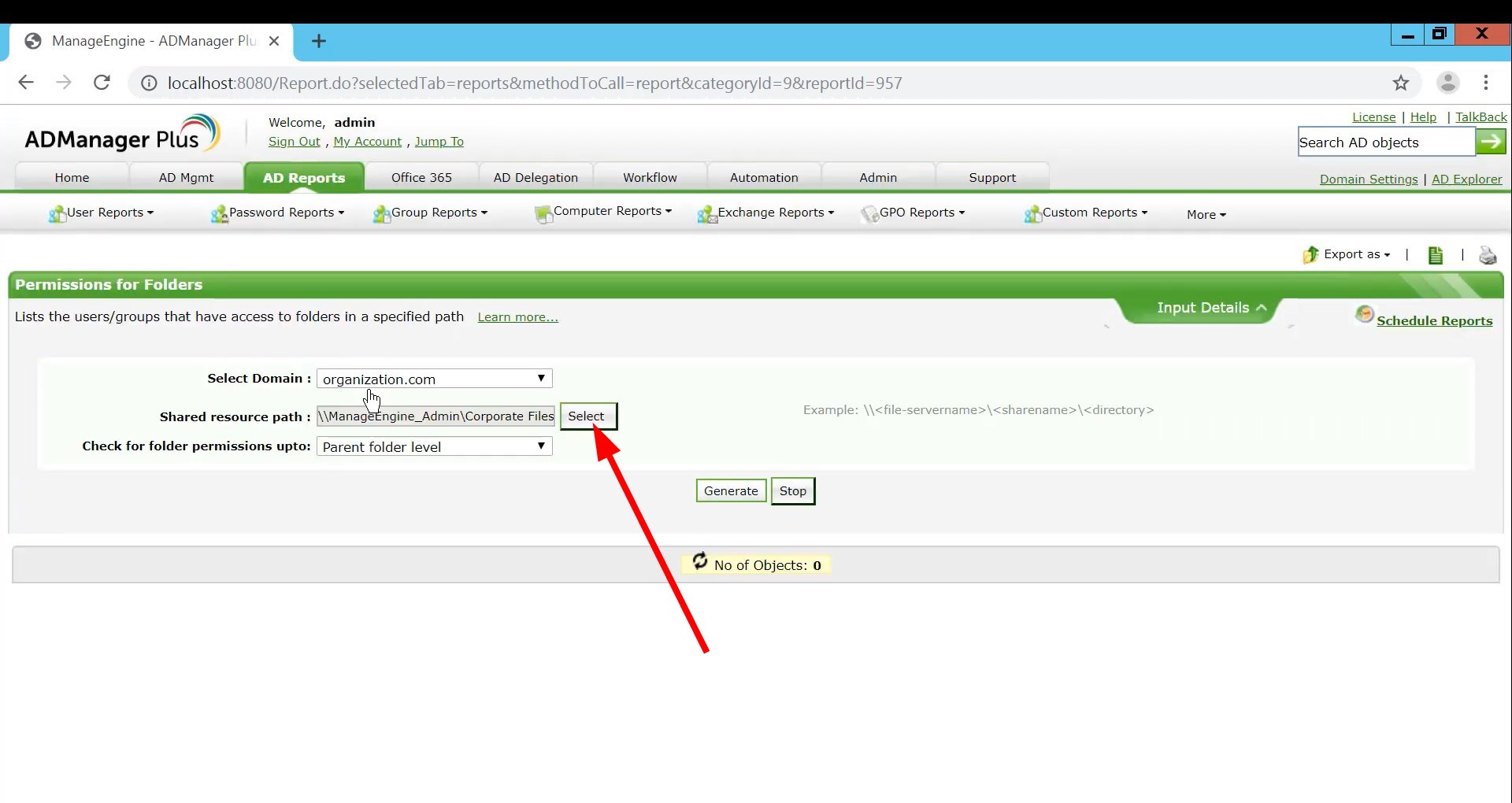

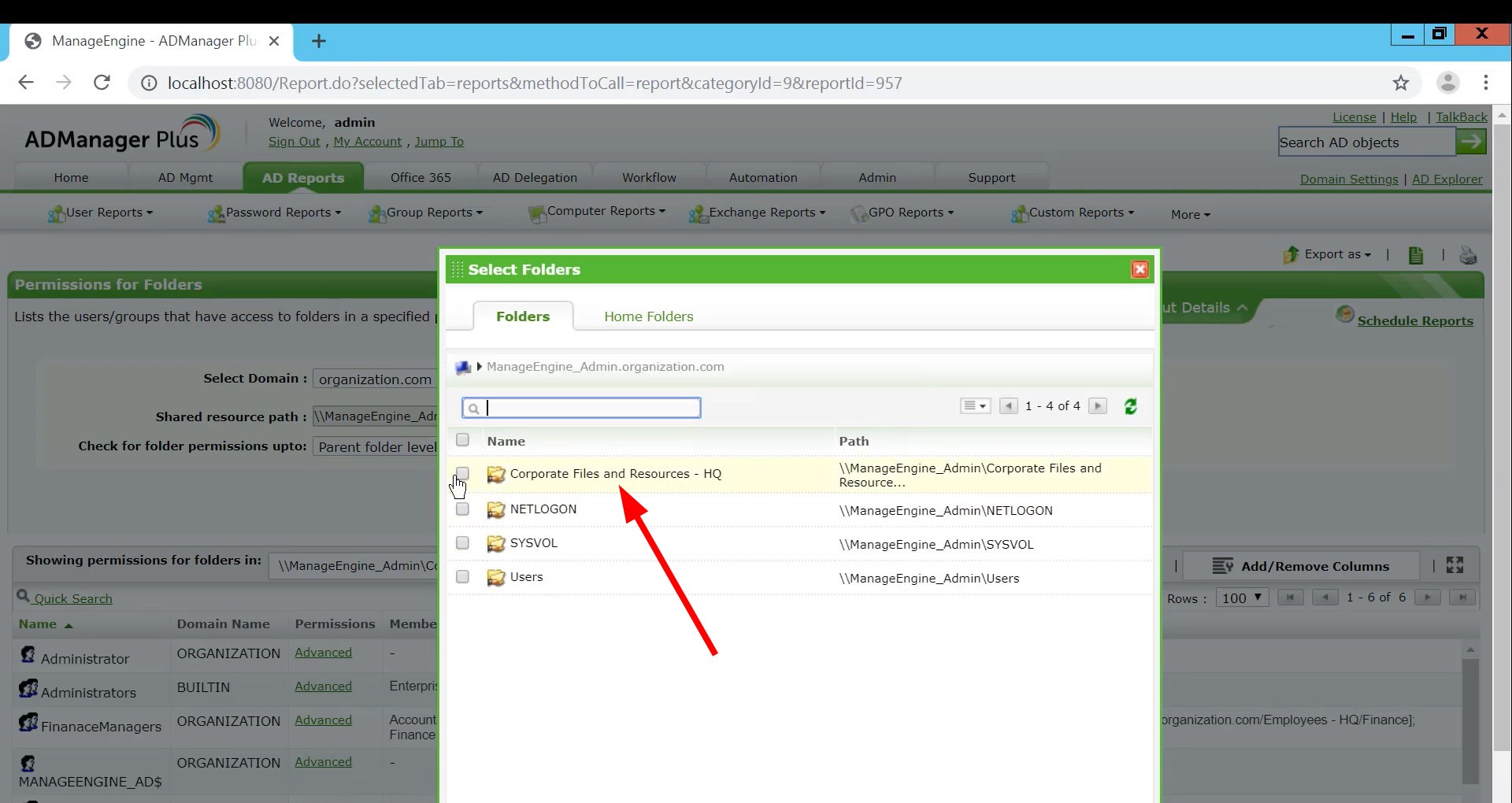

ManageEngine ADManager Plus упрощает массовую проверку прав и формирование отчетов.

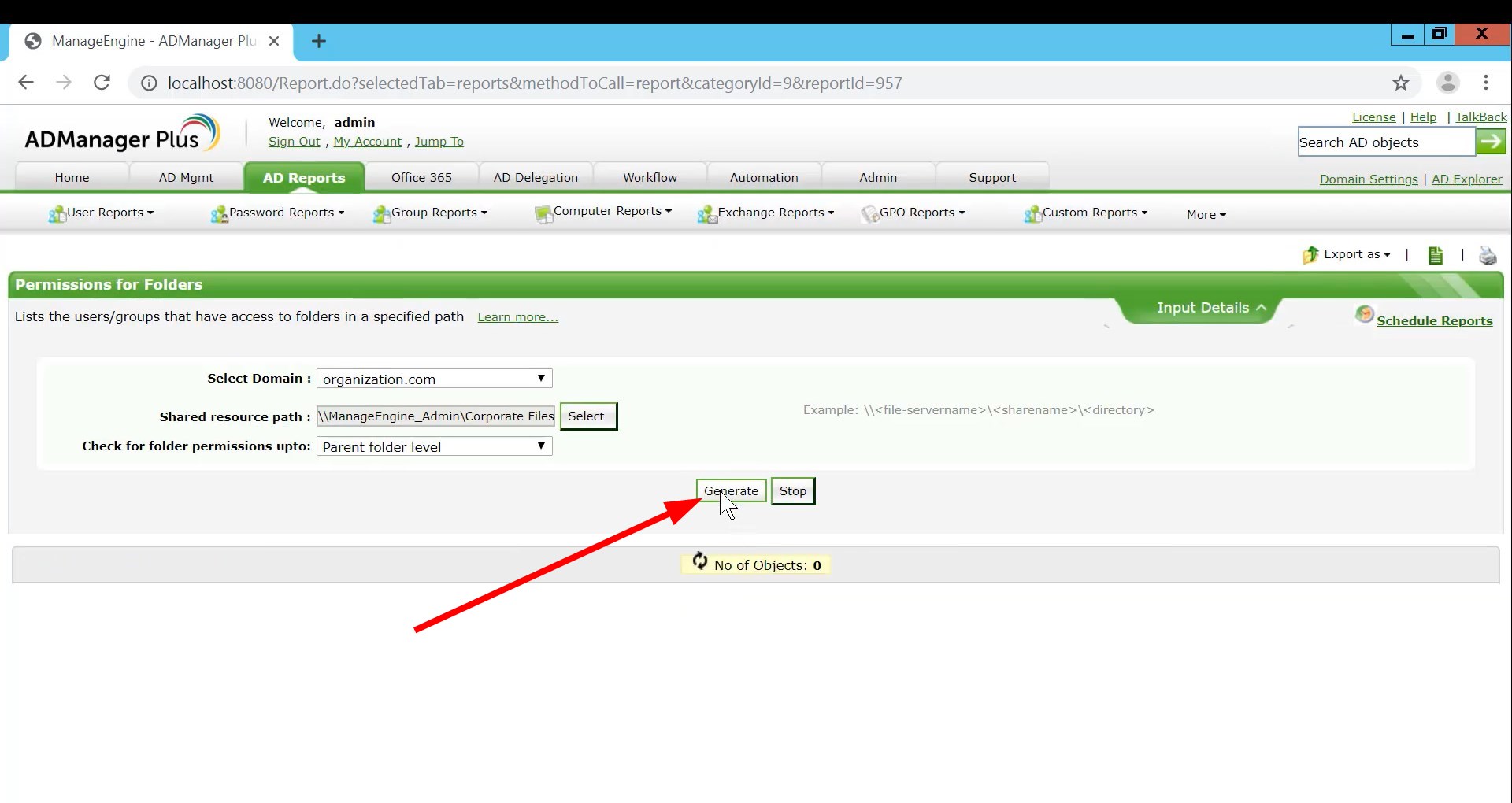

- Войдите в ManageEngine ADManager Plus.

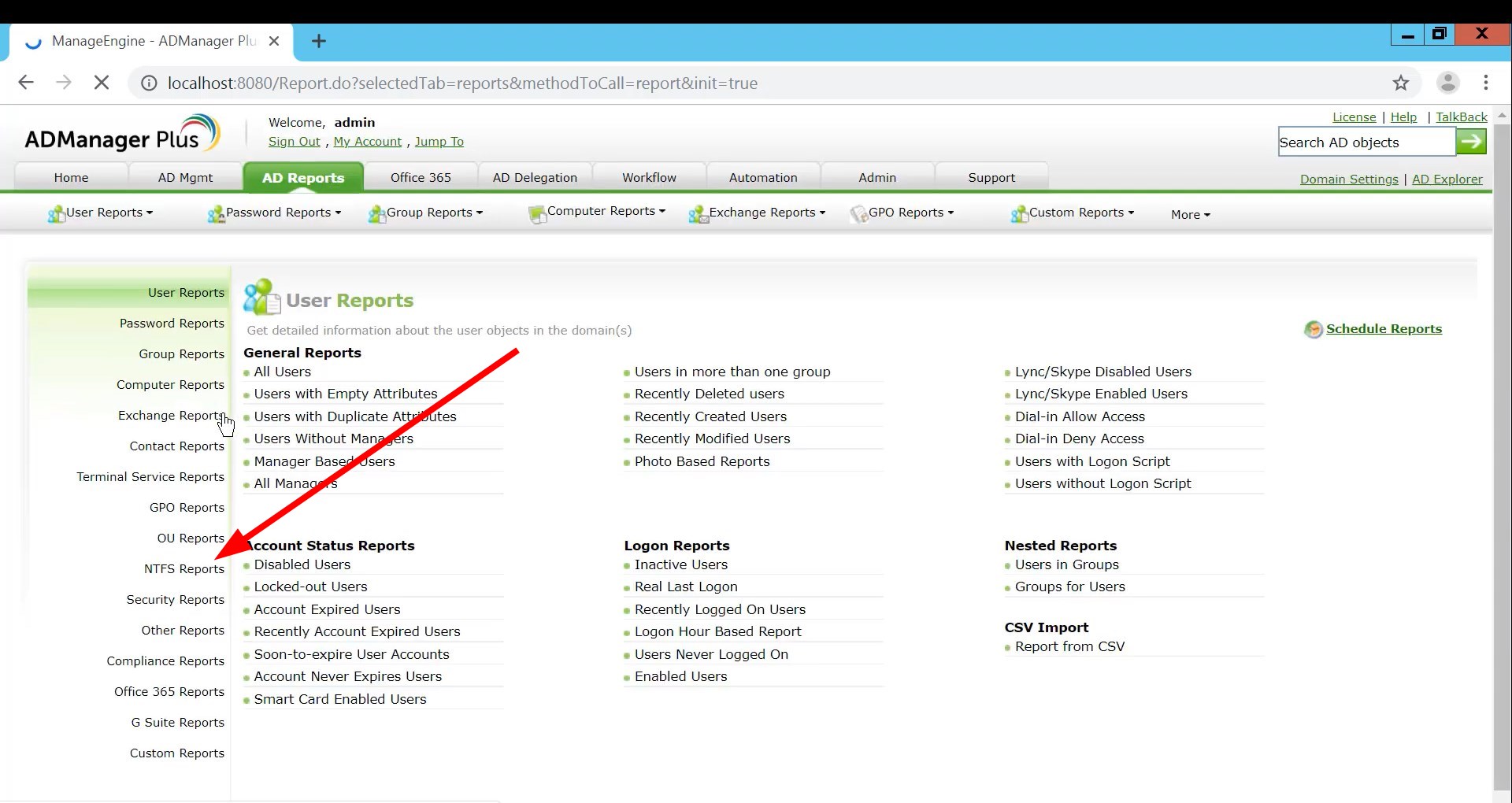

- Нажмите вкладку AD Reports.

В левой панели выберите NTFS reports.

Откройте отчет Permissions for Folders и укажите путь к общему ресурсу, нажав Select рядом с полем Shared resource path.

- Выберите нужную папку и нажмите Generate.

- В отчете вы увидите список разрешений по пользователям и группам. При необходимости откройте Advanced для просмотра детальных ACE и наследования.

ManageEngine ADManager Plus удобен для регулярных проверок, построения отчетов по заданному расписанию и экспорта в CSV/Excel.

Альтернативы: другие SIEM/устройства управления доступом, скрипты на PowerShell, сторонние средства аудита файловых серверов.

Быстрые команды для продвинутых пользователей

- icacls “C:\Path\To\Folder” /save aclfile /t — сохранить ACL рекурсивно.

- icacls “C:\Path\To\Folder” /restore aclfile — восстановить ранее сохранённые ACL.

- PowerShell: Get-Acl -Path “C:\Path\To\File” | Format-List — вывести ACL объекта.

Эти команды подходят для автоматизации, массового экспорта и интеграции в процессы CI/CM.

Разница между NTFS‑правами и Share‑правами

- Share‑права применяются только при доступе через сетевые шаринги и контролируют доступ на уровне сетевого ресурса.

- NTFS‑права действуют как для локального, так и для сетевого доступа и применяются к объектам в файловой системе.

- Фактическое разрешение при доступе по сети = пересечение Share‑прав и NTFS‑прав (сетевая операция ограничивается обоими наборами).

Из‑за рассинхронизации прав может появляться ошибка 0x80070299 при попытке перемещения или удаления файла — это признак конфликтов разрешений.

Когда проверка прав не помогает: типичные случаи и обходы

- Если проблема с правами вызвана блокировками на уровне процесса (файл занят), изменение NTFS‑прав не снимет блокировку.

- При сетевых проблемах (SMB конфигурация, политики безопасности) смена прав не решит недоступности ресурса.

- Если объект наследует неправильные права, единичное изменение в интерфейсе может быть перезаписано при обновлении родительской папки.

Решение: используйте дедупликацию прав, проверьте наследование, снимите блокировки с помощью утилит типа Handle или Process Explorer.

Чек‑лист для роли администратора

Для системного администратора:

- Проверить разделы с конфиденциальными данными и список владельцев.

- Сверить права групп и явные ACE на предмет избыточных разрешений.

- Экспортировать ACL для критичных папок и сохранить в репозитории конфигураций.

- Настроить регулярные отчеты и оповещения при появлении прав «Полный доступ» для широких групп.

Для аудитора:

- Проверить соответствие прав политике безопасности.

- Сравнить текущие права с эталонной конфигурацией.

- Задокументировать любые отклонения и план исправлений.

Критерии приёмки

- Для выбранных папок сформирован отчет с перечислением всех ACE и указанием наследования.

- Нет пользователей или групп с избыточными правами вне утверждённой политики.

- Экспорт отчета доступен в формате CSV/Excel и сохранён в каталоге аудита.

Рекомендации по безопасности и приватности

- Минимизируйте число пользователей с привилегией «Полный доступ».

- Используйте принцип наименьших привилегий и группы безопасности вместо явных назначений.

- Включите аудит успешных и неудачных попыток доступа для критичных данных.

- Если вы обрабатываете персональные данные, соблюдайте требования локального законодательства и политики конфиденциальности организации.

Альтернативные подходы и инструменты

- PowerShell скрипты для массового анализа: Get-ChildItem + Get-Acl + фильтрация.

- icacls для резервного копирования и массового восстановления прав.

- Сторонние средства аудита и DLP для обнаружения и классификации конфиденциальных файлов.

Краткая методология для регулярной проверки (пример)

- Составьте список критичных папок и владельцев.

- Еженедельно экспортируйте ACL в CSV.

- Автоматически сверяйте экспорт с эталоном и формируйте тревоги по отклонениям.

- При отклонениях выполняйте корректирующие действия и документируйте изменения.

FAQ

Как быстро узнать, у меня есть права на папку?

Через свойства папки на вкладке Безопасность выберите свою учётную запись и посмотрите разрешения. Для сверхбыстрой проверки можно использовать команду PowerShell Get-Acl.

Чем отличаются NTFS‑права и права шаринга?

Share‑права действуют при доступе по сети, NTFS‑права — при локальном и сетевом доступе. Итоговый доступ по сети определяется более строгим из двух наборов.

Можно ли автоматически исправлять избыточные разрешения?

Да, но автоматизация требует тщательного тестирования: используйте скрипты с выборочным применением и резервным экспортом ACL перед изменениями.

Что делать при ошибке 0x80070299?

Проверить пересечение Share и NTFS‑прав, убедиться, что файл не занят процессом, и проверить наследование прав в родительских папках.

Итог

Проверка NTFS‑прав — обязательная операция для управления доступом и аудита безопасности. Для одиночных проверок хватит Проводника и вкладки Безопасность. Для масштабной аналитики используйте инструменты вроде ManageEngine ADManager Plus, PowerShell и icacls. Настройте регулярные отчеты, аудит и корректировки по принципу наименьших привилегий.

Примечание: поделитесь в комментариях, какой метод вы используете чаще всего и с какими проблемами сталкиваетесь.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone