Как смотреть прослушиваемые порты в Windows с помощью netstat

К чему полезна утилита netstat

Netstat — это командная строка для вывода сетевой информации. Коротко о главном:

- Отображает активные сетевые соединения: протокол (TCP/UDP), локальные и удалённые адреса, состояние соединения.

- Показывает прослушиваемые порты и связанный с ними PID (идентификатор процесса). Это помогает понять, какие программы открыли порты.

- Позволяет увидеть содержимое таблицы маршрутизации и диагностировать проблемы маршрутизации.

- Показывает статистику сетевой активности: отправленные/полученные пакеты, ошибки и пр. (зависит от платформы и прав).

- Поддерживает опции для получения информации о PID, отображения IP-адресов вместо имён и т. п.

Краткое определение: PID — числовой идентификатор процесса в ОС; LISTENING — состояние, когда процесс ожидает входящих подключений.

Быстрая инструкция: как увидеть все прослушиваемые порты

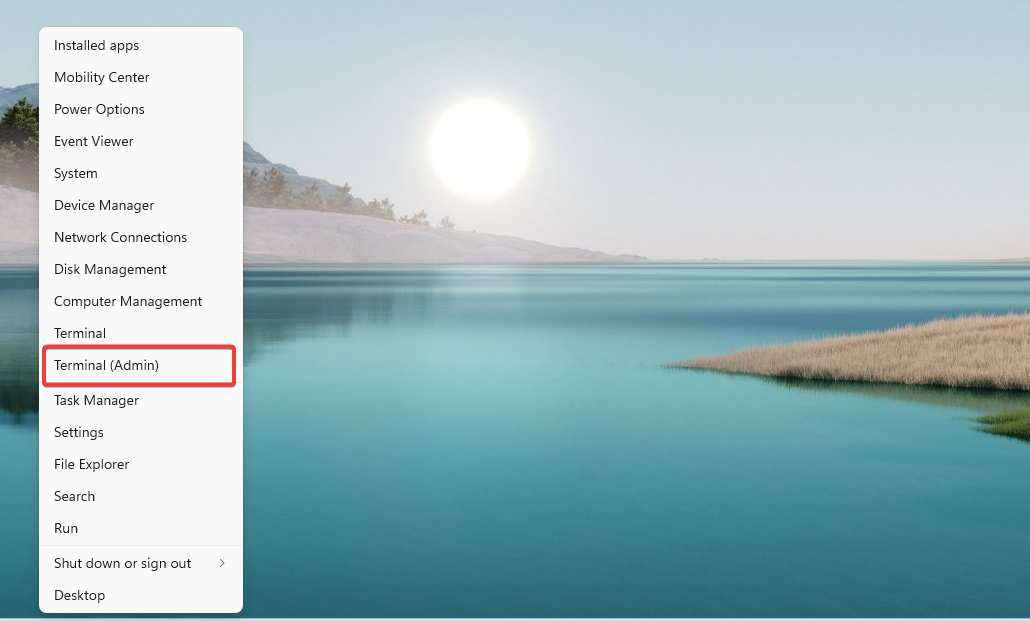

- Запустите консоль с правами администратора: нажмите Win + X и выберите «Командная строка (администратор)» или «Терминал (администратор)».

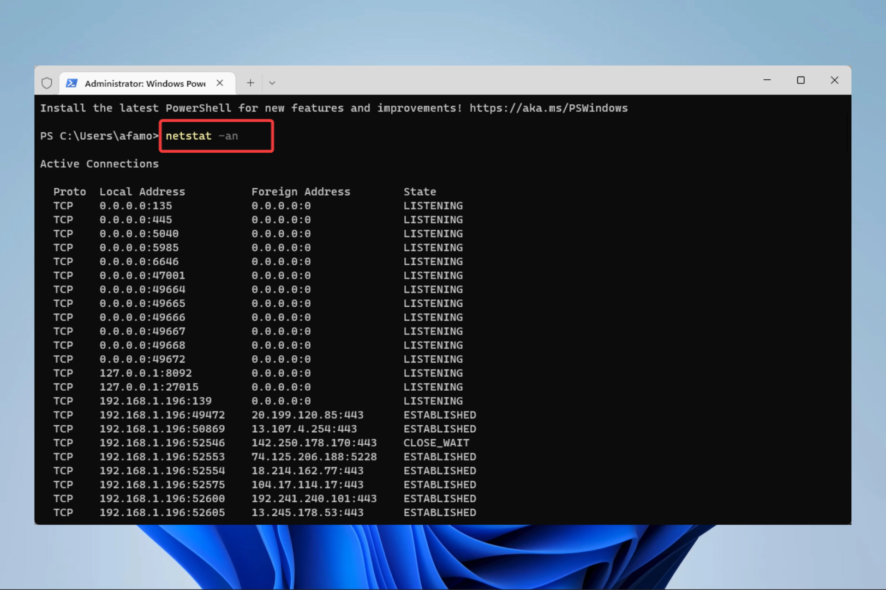

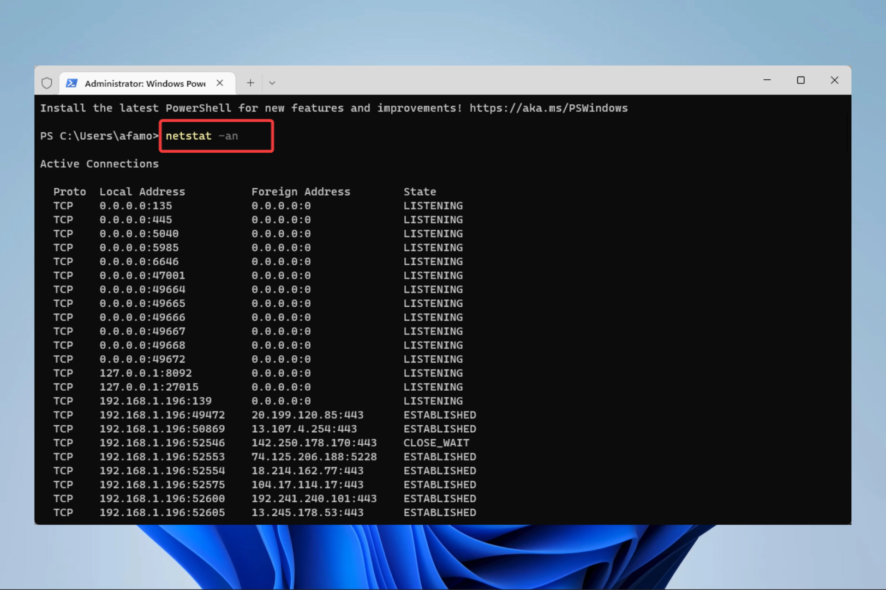

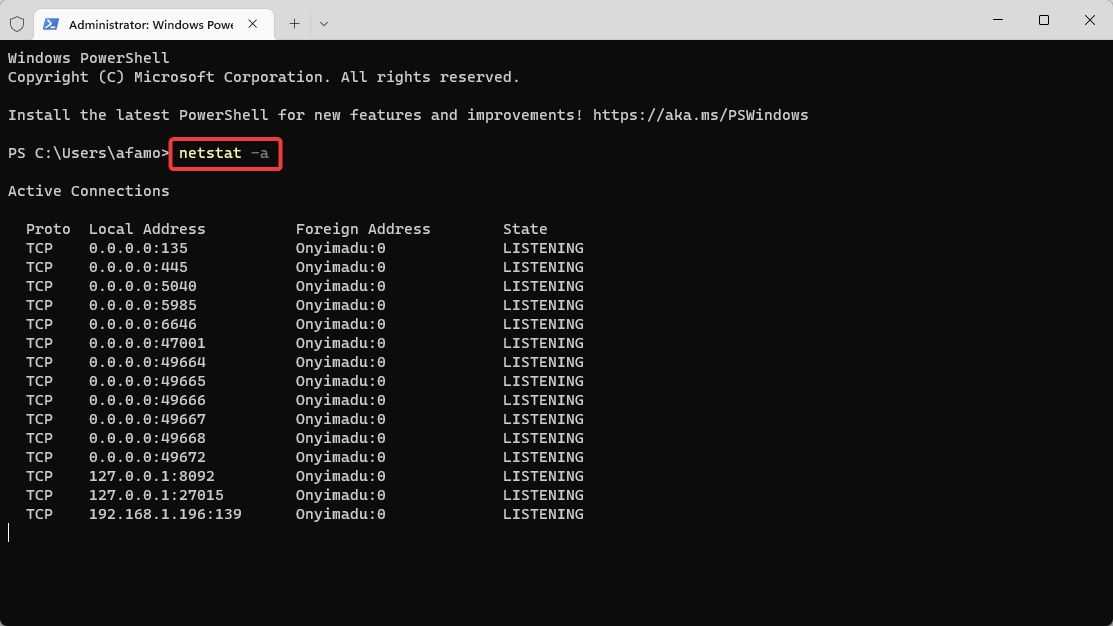

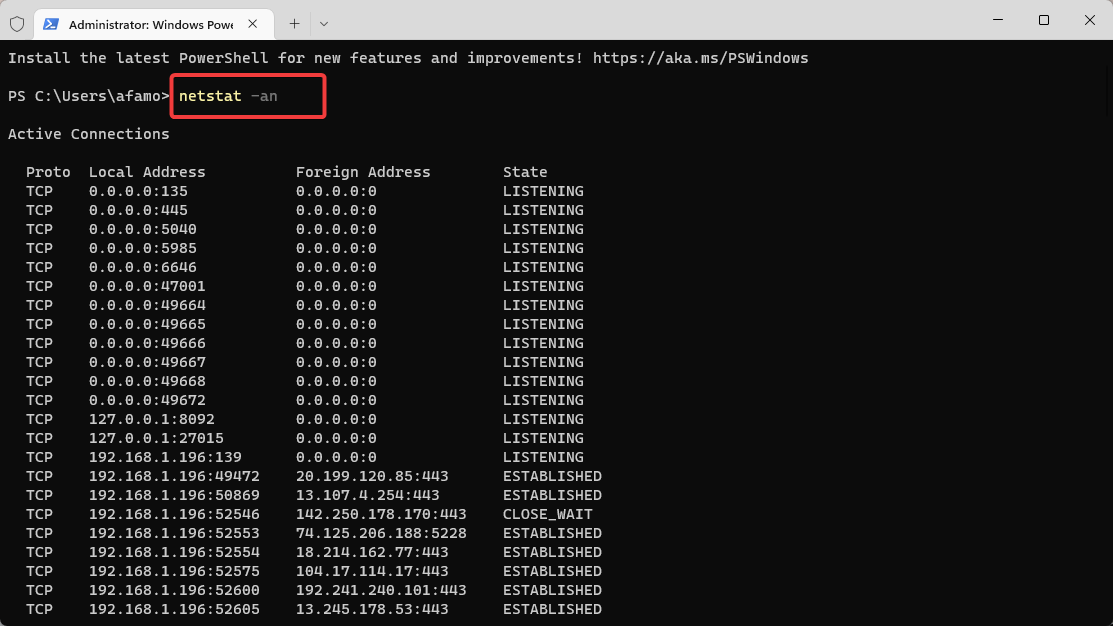

- Базовый список всех соединений и прослушиваний:

netstat -aОпция -a показывает все активные и прослушиваемые соединения.

- Показать IP-адреса (без попытки резолвинга имён):

netstat -an- Показать PID-процесса, который держит соединение:

netstat -ano- Обновить вывод и показать статистику маршрутизации (иногда полезно после изменения настроек сети):

netstat -an /r- Быстрая фильтрация только прослушиваемых TCP-портов (в CMD):

netstat -an | find "LISTENING"В PowerShell эквивалентный и более структурированный способ:

Get-NetTCPConnection -State Listen | Format-Table -AutoSizeЕсли нужно узнать, какая программа соответствует PID, используйте:

tasklist /FI "PID eq 1234"или в PowerShell:

Get-Process -Id 1234Разбор ключевых опций

-a— все соединения и прослушивания.-n— показывать адреса и порты как числа (IP:порт), без DNS.-o— добавляет колонку PID (требует прав).-p— в Windows встречается не всегда; в Linux/Unix указывает протокол./r— обновляет таблицу маршрутизации после отображения.

Важно: сочетание -an быстрее, потому что не тратится время на резолвинг имён.

Практические сценарии и советы

- Быстрый аудит сервера:

netstat -ano | find "LISTENING"— получаете список портов и PID; затемtasklistдля определения программы. - Проверка, что служба действительно прослушивает ожидаемые порты после развёртывания.

- Поиск «неожиданных» прослушиваний: обратите внимание на процессы с непонятными именами или расположением исполняемого файла.

- Совместно с брандмауэром: сверяйте правила Windows Firewall с выводом

netstat, чтобы понять, какие порты доступны извне.

Альтернативы и дополнения

- PowerShell:

Get-NetTCPConnectionиGet-NetUDPEndpointдают структурированный вывод и проще для фильтрации в скриптах. - Sysinternals TCPView — графический инструмент с детальным обновляемым списком соединений.

- Используйте

netsh interface ipv4 show excludedportrange tcpдля проверки резервируемых диапазонов портов (Windows Server).

Роли: чеклисты для аудита порта

Администратор:

- Запустить

netstat -anoи сохранить вывод. - Сопоставить PID с

tasklist. - Проверить подпись/путь исполняемого файла у неизвестных процессов.

- Обновить правила брандмауэра при необходимости.

Разработчик:

- Проверить, что тестируемое приложение слушает на ожидаемом порту и интерфейсе(

127.0.0.1vs0.0.0.0). - Использовать

netstatв CI для smoke-тестов развёртывания.

Инженер по безопасности:

- Поиск сервисов, слушающих на нестандартных портах.

- Проверка, доступны ли сервисы извне (публичный IP vs локальный).

- Логирование и периодический аудит прослушиваемых портов.

Критерии приёмки

- Для каждого сервера: нет прослушиваемых портов вне утверждённого списка.

- Для приложения: порт в состоянии LISTENING и PID соответствует запущенному сервису.

- Для публичных сервисов: соответствующие правила фаервола ограничивают доступ по необходимости.

Важно: некоторые легитимные службы (антивирусы, агенты облачных провайдеров) могут открывать порты. Перед завершением работы процесса уточните у документации.

Когда netstat не поможет (ограничения)

- Не даёт детальную информации о содержимом трафика — нужен сниффер (например, Wireshark).

- Не показывает, какие именно файлы/ресурсы использует процесс на сетевом уровне.

- Вывод зависит от прав: для PID и некоторых подсказок нужны привилегии администратора.

Краткая методика аудита прослушиваемых портов (mini-SOP)

- Выполнить

netstat -ano | find "LISTENING"и сохранить вывод с датой. - Для каждого PID выполнить

tasklist /FI "PID eqи" Get-Process -Idпри необходимости. - Сверить обнаруженные сервисы с утверждённым списком.

- Для незнакомых сервисов — проверить подпись файла, путь и при необходимости изолировать или остановить.

- Задокументировать и обновить правила мониторинга.

Краткий глоссарий (1 строка)

PID — идентификатор процесса; LISTENING — процесс ждёт входящих подключений; ESTABLISHED — активное соединение; TCP/UDP — транспортные протоколы.

Резюме

Netstat остаётся быстрым и надёжным инструментом для обнаружения прослушиваемых портов в Windows. Комбинация -a, -n и -o, плюс фильтрация по LISTENING и сопоставление с tasklist даёт полноценную картину открытых сервисов. Для автоматизации и структурированного вывода используйте PowerShell или графические утилиты вроде TCPView.

Ключевые действия: регулярно проверяйте прослушиваемые порты, сверяйте с политиками безопасности и оперативно реагируйте на неизвестные процессы.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone