Как проверить, попали ли учётные данные сотрудников в утечку

Кратко: проверьте адреса электронной почты сотрудников на сайте Have I Been Pwned и настройте доменный мониторинг. Используйте скрипт для массовых проверок, включите 2FA и менеджер паролей, подготовьте план реагирования на обнаруженные утечки.

Быстрые ссылки

- Наш старый друг — пароль

- Утечки данных

- 10 миллиардов записей в базе

- Поиск по адресу электронной почты

- Поиск по домену

- Поиск несвязанных адресов электронной почты

- Как работает скрипт

- Запуск скрипта

- Заключительное слово о паролях

В этой статье описано, как проверить, не оказались ли учётные данные ваших сотрудников на «тёмной» сети или в общедоступных базах утёков. Вы получите практические инструкции по ручной проверке, массовой проверке через API и рекомендации по снижению рисков.

Наш старый друг — пароль

Пароль остаётся самым распространённым способом аутентификации. Другие технологии появляются, но повсеместный охват паролей делает их основным вектора защиты и вектором риска одновременно.

Коротко о происхождении: в 1960-х при разработке системы Compatible Time-Sharing System (CTSS) возникла потребность идентифицировать пользователей и ограничивать доступ к их файлам. Для подтверждения личности был введён пароль. Автор идеи — Фернандо Х. Корбатó (Fernando J. Corbató).

Проблема проста: кому известен пароль — тот получает доступ. Это эквивалент дублирующего ключа от квартиры. Двухфакторная аутентификация (2FA) улучшает модель: сочетает то, что вы знаете (пароль), и то, что у вас есть (например, смартфон). Код, отправленный на устройство, нужен дополнительно к паролю. Биометрия (отпечатки, распознавание лица) добавляет третий фактор — то, кто вы есть — и переводит систему в категорию многофакторной аутентификации.

Важно: пароли будут с нами ещё долго. Многофакторная защита и менеджеры паролей существенно снижают риск, но не исключают его полностью.

Утечки данных

Утечки происходят постоянно. Скомпрометированные наборы данных попадают в дарквеб и на публичные агрегаторы, где их покупают и используют для фишинга, мошенничества, identity theft и атак типа credential stuffing. Последние используют автоматические брутинговые попытки входа, подставляя пары «электронная почта — пароль» на множестве сервисов.

Типичная опасность — повторное использование паролей: если один сервис скомпрометирован, злоумышленник пробует те же учётные данные на других сайтах. Поэтому даже одна утечка представляет риск для множества аккаунтов.

10 миллиардов записей в базе

Сайт Have I Been Pwned (HIBP) агрегирует известные наборы утёков и позволяет проверить, была ли конкретная электронная почта скомпрометирована. Если да — HIBP укажет источник утечки, чтобы вы могли изменить пароль или закрыть учётную запись.

На момент написания в базе HIBP содержатся миллиарды записей (десятки миллиардов элементов); это значит, что шанс обнаружить хотя бы один адрес вашей организации в базе довольно велик.

Поиск по адресу электронной почты

Проверка вручную простая: зайдите на сайт Have I Been Pwned и введите адрес в поле «Email address», затем нажмите кнопку «Pwned?». Это позволит быстро выяснить, где была скомпрометирована почта и какие данные утекли (пароли, персональные данные и т. д.).

Например, при проверке старого адреса я получил сообщение о шести утечках.

Короткие пояснения к найденным утечкам:

- LinkedIn: утечка 2016 года с миллионами адресов и паролей. Если вы повторно использовали пароль, меняйте его в других сервисах.

- Verifications.io: сервис проверки электронных адресов — в нём могут быть только адреса без паролей, но такие списки используются для рассылок и спама.

- People Data Labs (PDL): агрегаторы данных, часто собирают информацию из открытых источников — это риск для конфиденциальности, даже если пароли не присутствуют.

- Onliner Spambot: спам-боты собирают адреса и сами могут утекать с дополнительной информацией.

- Collection #1 и Anti Public Combo List: агрегированные большие наборы ранее скомпрометированных данных, удобные для злоумышленников.

Важно запомнить:

- Данные сотрудников могут оказаться в утечках сервисов, где они никогда не регистрировались.

- Даже без пароля утёкшая персональная информация используется для фишинга и мошенничества.

Поиск по домену

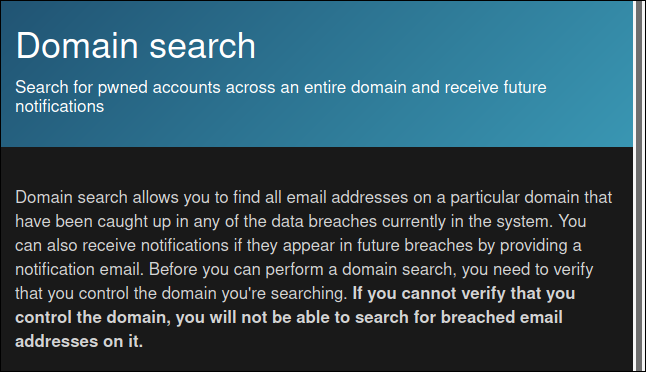

Проверка каждого адреса вручную займёт время. Для организаций удобнее зарегистрировать домен в HIBP и запросить отчёт для всех адресов на вашем домене. HIBP уведомит вас о будущих утечках для адресов вашего домена.

Подтверждение права на домен необходимо. Возможные способы подтверждения:

- Получить письмо подтверждения на один из стандартных административных адресов: security@, hostmaster@, postmaster@ или webmaster@ на вашем домене.

- Добавить мета-тег с уникальным ID на главную страницу сайта.

- Загрузить файл с уникальным ID в корень веб-сайта.

- Создать TXT-запись в DNS с уникальным ID.

Преимущество: бесплатный инструмент, который экономит время и даёт уведомления о новых инцидентах.

Поиск несвязанных адресов электронной почты

Если список адресов рассредоточен по разным доменам (например, gmail.com, mail.ru и т. п.), вы не сможете подтвердить владение этими доменами. В таком случае имеет смысл выполнять массовые проверки через API HIBP.

Ниже приведён скрипт на Bash, который берёт текстовый файл со списком адресов (по одному адресу в строке) и для каждого выполняет запрос к API Have I Been Pwned.

Подготовка: API HIBP требует ключа. На момент публикации цена доступа к API составляет около USD 3.50 в месяц. Для получения ключа зарегистрируйтесь на сайте и активируйте платную подписку.

Полный скрипт:

#!/bin/bash

if [[ $# -ne 1 ]]; then

echo "Usage:" $0 "file-containing-email-addresses"

exit 1

fi

for email in $(cat $1)

do

echo $email

curl -s -A "CloudSavvyIT"

-H "hibp-api-key:your-API-key-goes-here"

https://haveibeenpwned.com/api/v3/breachedaccount/$email?truncateResponse=false

| jq -j '.[] | " ", .Title, " [", .Name, "] ", .BreachDate, "n"'

echo "---"

sleep 1.6

done

exit 0Примечания по рабочему окружению: скрипт использует curl и jq. Установите их, если они отсутствуют.

Команды для популярных дистрибутивов Linux:

sudo apt-get install curlsudo apt-get install jqsudo dnf install curlsudo dnf install jqsudo pacman -Syu curlsudo pacman -Syu jqСвязанный материал: как использовать curl для скачивания файлов и как парсить JSON с помощью jq.

Как работает скрипт

Пошаговая расшифровка ключевых мест в скрипте:

- “$#” — число переданных параметров. Скрипт требует ровно один параметр — имя файла со списком адресов. Если условие не выполняется — выводится подсказка и скрипт завершается.

- “$0” — имя скрипта, используется в сообщении о правильном вызове.

for email in $(cat $1)— цикл перебирает строки файла, присваивая каждой адресу переменную $email.curlвыполняет запрос к API HIBP. Параметры:-s— тихий режим (silent).-A— User-Agent; разумно указать имя компании или сервиса.-H— дополнительный HTTP-заголовок для передачи API-ключа (hibp-api-key).

- Ответ HIBP поступает в JSON и передаётся в

jq— инструмент для парсинга JSON. В примере выбираются.Title,.Nameи.BreachDate. sleep 1.6— пауза между запросами: HIBP ограничивает частоту запросов, поэтому пауза помогает избежать временной блокировки.

Вы можете изменить формат вывода jq или добавить дополнительные поля, перечисленные в документации API.

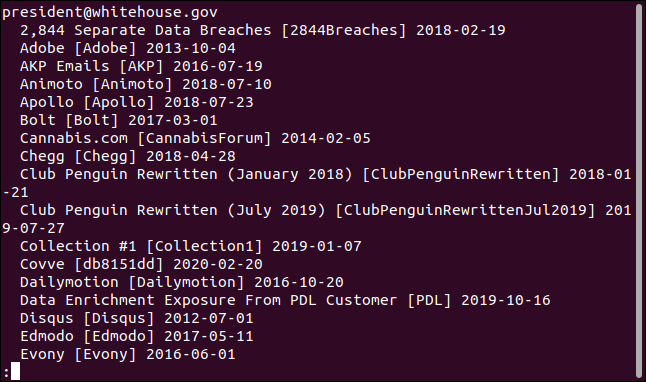

Запуск скрипта

Сохраните скрипт в файл pwnchk.sh, замените your-API-key-goes-here на ваш ключ и сделайте файл исполняемым:

chmod +x pwnchk.shПример файла email-list.txt:

- president@whitehouse.gov

- vice.president@whitehouse.gov

- privateoffice@no10.x.gsi.gov.uk

Запуск и просмотр вывода через less:

./pwnchk.sh email-list.txt | lessВы увидите, в каких утечках присутствуют адреса. Обратите внимание: в выводе могут встречаться агрегированные коллекции (например, “2 844 Separate Data Breaches”), что не означает, что адрес был в каждой из 2 844 утечек — обычно это пакеты, содержащие множество наборов.

Вывод можно перенаправить в файл или в другие инструменты для дальнейшего анализа.

Заключительное слово о паролях

HIBP позволяет искать и по паролям. Если пароль найден в базе, это не обязательно означает, что он принадлежит владельцу конкретной почты — вероятнее всего, это значит, что пароль не уникален и является популярным.

Например, пароль 123456 встречается в миллионах записей. Поиск по почте обычно более информативен.

Рекомендации по паролям:

- Используйте уникальный сложный пароль для каждого сервиса.

- Применяйте менеджер паролей для удобного храненя и генерации паролей.

- Включайте 2FA там, где возможно.

- Периодически проверяйте домен и список сотрудников.

Скрипт из этой статьи экономит время при проверке несвязанных списков адресов и пригоден для регулярного запуска.

Когда этот подход работает плохо и ограничители

- Если сотрудники используют приватные почтовые ящики на публичных сервисах (gmail, yahoo), вы не сможете зарегистрировать доменный мониторинг для этих адресов.

- API HIBP платный — для больших организаций стоимость может быть фактором, хотя она остаётся низкой по сравнению с рисками.

- HIBP не содержит абсолютно всех утечек: новые или недоступные наборы данных могут не быть включены.

- Наличие адреса в базе не всегда означает, что был скомпрометирован пароль — это может быть только адрес без пароля.

Альтернативные подходы и инструменты

- Использовать коммерческие сервисы по мониторингу утечек и дарквеб-мониторинг (интеграции SOAR/SIEM).

- Внедрить корпоративный менеджер паролей и централизованное управление 2FA.

- Настроить DLP (Data Loss Prevention), чтобы уменьшить вероятность утечек внутренних данных.

- Выполнять периодические аудиты и тренинги по безопасности для сотрудников.

Модель мышления: правила для принятия решений

- Предположим утечку: работайте с предпосылкой, что любая публичная почта может быть скомпрометирована.

- Минимизируйте blast radius: централизованное управление паролями и 2FA снижает риск распространения.

- Автоматизируйте проверку: периодические сканирования экономят время и повышают скорость реакции.

- Делайте приоритеты по риску: сначала защитите административные и финансовые аккаунты.

Минимальная методология для регулярных проверок

- Раз в неделю запускать массовую проверку через API для списка сотрудников.

- Настроить доменный мониторинг в HIBP и получать оповещения.

- При позитивном нахождении — инициировать процесс смены паролей для затронутых учётных записей и провести оценку риска (кто мог пострадать, какие доступы были критичны).

- Вести журнал инцидентов и анализировать источники утечек.

Чеклист для ролей

Чеклист для IT-администратора:

- Зарегистрировать домен в HIBP и подтвердить владение.

- Получить и сохранить API-ключ (без публикации в общедоступных репозиториях).

- Подготовить список всех корпоративных почтовых адресов.

- Настроить периодический запуск скрипта и хранение логов.

- Настроить оповещения на e-mail/SMT/SMS/Slack при новых инцидентах.

Чеклист для руководителя по безопасности:

- Определить SLA на реакцию при обнаружении утечки (например, 24 часа).

- Подготовить коммуникационный план (как и кому сообщать внутри организации).

- Обеспечить наличие готового плана смены паролей и восстановления доступов.

Чеклист для сотрудников:

- Включить 2FA на всех возможных сервисах.

- Использовать корпоративный менеджер паролей.

- Сообщать в ИБ при подозрительных письмах и входах.

План внедрения (roadmap) — высокоуровневый

- Мгновенные шаги (1–2 недели): регистрация домена в HIBP, сбор списка адресов, запуск разового сканирования.

- Короткий срок (1 месяц): автоматизация проверок, интеграция оповещений, обучение сотрудников.

- Среднесрочно (3 месяца): внедрение менеджера паролей, обязательный 2FA для критичных сервисов.

- Долгосрочно (6–12 месяцев): интеграция с SIEM/SOAR, регулярные учения по инцидентам.

Инцидентный плейбук — первичная реакция

- Получено уведомление о компрометации адреса/пароля.

- Установить факт: проверить источники утечки в HIBP и других агрегаторах.

- Оценить риск: какие сервисы могли быть затронуты (административные, финансирование, персональные).

- Обязательная смена паролей на всех критичных ресурсах и принудительная смена для затронутых аккаунтов.

- Включить 2FA, если ещё не активировано.

- Сообщение внутри организации и руководству.

- Запись инцидента в журнал, post-mortem с улучшениями процессов.

Критерии приёмки

- Домен зарегистрирован в HIBP и подтверждён.

- Еженедельный отчёт о состоянии — автоматически формируется и отправляется на e-mail доверенных лиц.

- Список сотрудников актуален (не старше 30 дней).

- На 100% критичных сервисов включён 2FA.

- Наличие документа «Процедура смены пароля и восстановления доступа» с SLA 24 часа.

Риски и смягчающие меры

Риск: ложноположительные находки (адрес в агрегаторах без пароля). Меры: классификация инцидента по уровню (информационный, высокий, критичный) и ручная валидация перед принудительными действиями.

Риск: утечка API-ключа. Меры: хранение ключа в защищённом хранилище секретов (Vault), регулярная ротация ключей и ограничение прав доступа.

Риск: сотрудники игнорируют требования смены пароля. Меры: политика обязательной смены паролей и применение технических мер блокировки доступа до выполнения требования.

Примеры тест-кейсов и приёмка автоматизации

- Положительный кейс: в списке есть адрес, известный HIBP — система присылает оповещение, создаёт тикет и запускает процесс смены.

- Негативный кейс: API недоступен — механизмы оповещают админа и повторяют запрос с экспоненциальной задержкой.

- Регрессионный тест: обновление формата вывода API не ломает парсер jq — добавить юнит-тесты для парсинга.

Краткий глоссарий (1 строка на термин)

- 2FA: двухфакторная аутентификация, требующая пароль и второй фактор (смартфон/токен).

- Credential stuffing: автоматизированная атака попытками логина по списку скомпрометированных пар.

- DARkweb: часть интернета, где продаются украденные данные и уязвимости.

- HIBP: сокращение от Have I Been Pwned — сервис для проверки утечек.

Безопасность и приватность — заметки по GDPR

- При обработке персональных данных сотрудников соблюдайте внутренние политики и требования локального законодательства (GDPR для ЕС). Обеспечьте правомерность обработки: мониторинг адресов персонала может требовать уведомления сотрудников и/или согласия в зависимости от юрисдикции.

- Храните экспортируемые отчёты и логи в защищённом хранилище с контролем доступа.

Советы по локализации и местным особенностям

- Для сотрудников с корпоративными почтами на локальных доменах (например, в РФ, UK, EU) проверьте локальные регуляции по обработке персональных данных.

- При использовании внешних SaaS-решений уточняйте их соответствие требованиям локального законодательства и стандартам защиты данных.

Шпаргалка: быстрое руководство для админа

- Зарегистрируйте домен в HIBP.

- Настройте API-ключ и скрипт pwnchk.sh.

- Запланируйте еженедельный запуск (cron).

- Настройте оповещения и тикеты.

- Внедрите менеджер паролей и 2FA.

Decision flowchart (Mermaid)

flowchart TD

A[Найден адрес в HIBP?] -->|Нет| B[Отчёт - мониторинг]

A -->|Да| C[Оценка риска]

C --> D{Критичный доступ?}

D -->|Да| E[Немедленная смена пароля и принудительный выход]

D -->|Нет| F[Рекомендуемая смена пароля и наблюдение]

E --> G[Включить 2FA / ротация ключей]

F --> G

G --> H[Записать инцидент / post-mortem]

H --> BПримеры коммуникаций — шаблоны сообщений

Краткое уведомление сотруднику:

«Мы обнаружили, что ваш корпоративный адрес был найден в базе известных утечек. В целях безопасности просьба немедленно сменить пароль и активировать двухфакторную аутентификацию. Если вы не можете этого сделать, обратитесь в IT-support.»

Уведомление руководству:

«Обнаружена компрометация N адресов. В работе: смена паролей, оценка влияния, уведомление затронутых сотрудников. Ожидаемая завершённость первичных действий — 24 часа.»

Часто задаваемые вопросы

Что делать, если в HIBP найден адрес сотрудника, но без пароля?

Это означает, что адрес оказался в агрегате данных (например, списки для рассылок). Рекомендуется повысить бдительность: напомнить сотруднику о фишинге, проверить связанные сервисы и при необходимости сменить пароли.

Нужно ли менять пароль, если он не найден в HIBP, а адрес есть?

Если пароль уникален и надёжен, срочной необходимости может не быть. Но рекомендуем включить 2FA и рассмотреть принудительную смену паролей для критичных сервисов.

Как часто проверять базу?

Для большинства организаций достаточна еженедельная автоматическая проверка и мгновенные оповещения по доменному мониторингу.

Что делать с подрядчиками и временными сотрудниками?

Включите их e-mail в регулярные проверки и применяйте правила минимизации доступа: по окончании сотрудничества немедленно отзывать доступы.

Резюме

- Проверка учётных данных сотрудников с помощью HIBP — эффективный и недорогой способ снизить риск компрометации.

- Для организации оптимально зарегистрировать домен и автоматизировать массовые проверки через API.

- Важно сочетать поиск утечек с проактивными мерами: менеджеры паролей, 2FA, обучение сотрудников и четкий план реагирования на инциденты.

Важное: если вы обнаружили утечку — действуйте быстро, документируйте шаги и улучшайте процессы, чтобы снизить вероятность повторения.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone