Как проверить: отслеживает ли вас встроенный в приложение браузер с помощью InAppBrowser

InAppBrowser помогает понять, какие JavaScript-команды выполняются, когда вы открываете ссылку прямо внутри приложения (например, в Instagram, TikTok или мессенджере). Такое открытие удобно, но встроенные браузеры могут модифицироваться разработчиками приложений и превращаться в инструмент отслеживания — через так называемую инъекцию JavaScript. Если вам важна приватность, стоит уметь проверять, что выполняется в вашем браузере.

Что такое InAppBrowser и зачем им пользоваться

InAppBrowser — это лёгкий инструмент, который обнаруживает JavaScript-команды, выполняющиеся в инстансе браузера (встроенном браузере приложения или в обычном браузере с расширениями). Коротко:

- Что делает: сканирует страницу и возвращает список активных скриптов и их возможных целей;

- Для кого: для пользователей, которые хотят понять, не отслеживают ли их через in‑app браузеры или расширения;

- Ограничение: не даёт однозначной оценки «вредный/безопасный» — только индикаторы и подсказки.

Определение в одну строку: InAppBrowser — инструмент для обнаружения JavaScript‑инъекций в in‑app браузерах и браузерных расширениях.

Почему встроенные браузеры могут отслеживать вас

Когда приложение открывает веб‑страницу внутри себя, его разработчики могут модифицировать окружение этого браузера. Это делается через добавление собственного JavaScript — инъекции кода, которая может:

- читать URL‑адреса и параметры ссылок;

- отслеживать нажатия по кнопкам и жесты пользователя;

- логировать ввод с клавиатуры и взаимодействия с формами (в некоторых сценариях);

- собирать данные о сессиях и пересылать их на сервера разработчиков.

В большинстве случаев такие изменения используются для аналитики и улучшения UX. Но они также могут использоваться для детального трекинга и передачи персональной информации третьим лицам.

На каких устройствах это актуально

- Мобильные приложения (iOS, Android): встроенные браузеры внутри соцсетей и мессенджеров — наиболее частый вектор, потому что пользователи часто открывают ссылки прямо в приложении.

- Десктоп и ноутбуки: расширения браузера (DeFi‑кошельки, менеджеры паролей и другие расширения) могут инъецировать JavaScript в страницы.

Поэтому InAppBrowser полезен в обеих средах: на мобильных устройствах для проверки in‑app браузеров и на десктопе для проверки расширений.

Как проверить, отслеживают ли вас — пошаговые инструкции

Ниже — подробные инструкции для мобильных и десктоп‑проверок. Следуйте шагам в точности.

Проверка на мобильном устройстве

Шаги:

- Установите InAppBrowser или откройте сайт InAppBrowser в обычном браузере (если вы проверяете расширения).

- Откройте приложение, которое хотите проверить (Instagram, TikTok, Twitter, мессенджер и т. п.).

- Сгенерируйте ссылку InAppBrowser (или используйте предоставленный URL) и отправьте её себе или другу в том же приложении: главное — открыть ссылку внутри этого приложения.

- Нажмите на ссылку — она откроется во встроенном браузере приложения.

- Подождите, пока страница загрузится; InAppBrowser автоматически проанализирует выполняемые скрипты.

- Просмотрите отчёт: вы увидите список активных JavaScript, их имён (если доступны), DOM‑изменений и примечаний о возможной цели скрипта (например, аналитика, отслеживание событий, перехват форм).

- Если вы видите подозрительные элементы (скрипты без известных доменов, краткие/обфусцированные чанки кода, скрипты, отправляющие POST‑запросы на неизвестные серверы), следуйте рекомендациям ниже по действиям.

Совет: при возможности используйте режим «Copy link» → вставьте в системный браузер, чтобы увидеть, какие различия возникают между открытием в приложении и в системном браузере.

Проверка на десктопе (браузерные расширения)

Шаги:

- Откройте браузер, где установлены расширения, которые вы хотите проверить.

- Перейдите на сайт InAppBrowser (или загрузите страницу‑тест) в том же браузере.

- Разрешите выполнение страниц, если появляются предупреждения (InAppBrowser должен иметь возможность проанализировать активные скрипты).

- Получите отчёт о JavaScript, которые внесли расширения или которые выполняются на странице.

- Если отчёт указывает на скрипты, связанные с расширением, проверьте, действительно ли вам нужно это расширение и откуда оно было установлено.

Как интерпретировать результаты InAppBrowser — практическая методика

InAppBrowser даёт список элементов, но не помечает автоматически «вредный» против «безопасный». Поэтому используйте эту мини‑методику:

- Смотрите на домен загрузки скрипта: скрипты с доменов, которые вы знаете (CDN популярных библиотек, аналитики вроде Google Analytics), обычно безопасны.

- Обратите внимание на скрипты с короткими, непонятными именами или с доменами, не совпадающими с сайтом, который вы открыли.

- Посмотрите, куда отправляются сетевые запросы (endpoint): если данные отправляются на неизвестный сервер — повод для беспокойства.

- Ищите признаки прослушивания ввода (input listeners), перехват форм или чтение содержимого страниц — это потенциально опасно.

- Если вы не уверены, переместите поведение в «подозрительное» и примените меры по устранению.

Критерий приёмки: если отчёт показывает только стандартные аналитические SDK и липкие cookie, а вы доверяете владельцу сайта — риск низкий. Если видны прямые попытки перехвата ввода или передачи на подозрительные домены — риск высокий.

Ограничения InAppBrowser

- Не всегда возможно увидеть код, исполненный на «изолированном» слое (Isolated World) — особенно на iOS; некоторые хост‑приложения могут скрывать свои инъекции.

- Невозможно автоматически понять, является ли конкретный JavaScript зловредным: многие легитимные библиотеки имеют похожие паттерны.

- Не детектирует не‑JavaScript методы отслеживания (детектор жестов, API скриншотов, отслеживание сетевых событий на уровне ОС и т. п.).

Важно: InAppBrowser — диагностический инструмент, а не финальное средство защиты.

Что делать, если вы обнаружили подозрительную активность — пошаговый план (Playbook)

Ниже — практический SOP для пользователя и для специалиста по безопасности.

Playbook (пользователь):

- Не вводите чувствительные данные в открытой вкладке.

- Закройте вкладку или приложение.

- Скопируйте ссылку и откройте её в надёжном браузере (например, в режиме приватного просмотра) или на устройстве с проверенным ПО.

- Удалите (или отключите) расширения и приложения, которые вы не распознаёте.

- Смените пароли, если вы вводили их на подозрительной странице.

- Сообщите разработчику приложения/платформе и, если нужно, в службу поддержки банка/сервиса.

Playbook (ИТ/специалист по безопасности):

- Соберите логи InAppBrowser и сетевого трафика (HAR-файл).

- Проанализируйте домены и укажите, какие запросы содержали сессии или персональные данные.

- При подтверждении утечки: откатите обновления приложения, временно отключите функционал, внедрите блокирующие правила в WAF или CDN.

- Уведомите пользователей и регуляторов в соответствии с политикой безопасности и требованиями локального законодательства.

- Проведите постинцидентный анализ и закройте векторы инъекций (удаление вредоносных SDK, фиксы в коде приложения, проверка целостности расширений).

Примеры тестов и критерии приёмки

Тестовые сценарии для проверки работы InAppBrowser и идентификации инъекций:

- TC1 — Открытие ссылки в Instagram: InAppBrowser должен показать список загруженных скриптов и указать домены.

- TC2 — Открытие ссылки в TikTok с включённым analytics SDK: отчёт должен содержать записи о вызовах аналитики, но без перехвата ввода.

- TC3 — Проверка десктопа с установленным подозрительным расширением: InAppBrowser должен отразить скрипт, привязанный к расширению.

Критерии приёмки:

- Инструмент корректно показывает домены и HTTP/S запросы;

- Инструмент не требует специальных прав на уровне ОС для базового анализа;

- Отчёт предоставляет ориентиры по возможному назначению скриптов (аналитика, трекинг, изменение DOM).

Роли и чек‑листы при инциденте

Чек‑лист для обычного пользователя:

- Закрыть страницу и не вводить данные.

- Открыть ссылку в системном браузере.

- Отключить подозрительные расширения/удалить приложения.

- Сменить пароли при подозрении на утечку.

Чек‑лист для администратора:

- Собрать HAR и логи InAppBrowser.

- Идентифицировать конечные точки отправки данных.

- Блокировать подозрительные домены на уровне сети.

- Уведомить пользователей и регуляторов при необходимости.

Чек‑лист для разработчика приложения:

- Проверить изменения в коде, добавленные библиотеки и SDK за последние релизы.

- Убедиться, что in‑app браузер не инъектирует сторонний код без контроля.

- Выпустить исправления и уведомить пользователей.

Модель мышления и эвристики при анализе

Используйте простые эвристики:

- «Не доверяю неизвестному домену» — если домен неизвестен и запрашивает пользовательские данные, относитесь к нему как к ненадёжному.

- «Разделяй привилегии» — не храните все чувствительные операции в in‑app браузере; используйте системный браузер или штатные SDK с аудиторией.

- «Подозрительно = требовать подтверждения» — если скрипт стремится перехватить ввод или форму, требуйте ручной проверки.

Меры безопасности и жёсткая настройка (security hardening)

- Используйте браузеры с защитой приватности (Brave, Firefox с усиленными настройками, Safari с Intelligent Tracking Prevention).

- Отключайте открытие ссылок внутри приложений в настройках приложения, если такая опция доступна.

- Ограничивайте список установленных расширений: устанавливайте только те, которым вы доверяете и которые обновляются регулярно.

- Включите двухфакторную аутентификацию для ключевых сервисов.

- Обращайте внимание на разрешения приложений: запросы на доступ к ненужным данным — сигнал к осторожности.

Сравнение: встроенный браузер против системного браузера и специализированных браузеров

| Критерий | Встроенный (in‑app) браузер | Системный браузер | Специализированный (privacy‑first) |

|---|---|---|---|

| Удобство | Очень удобно (не выходит из приложения) | Требует переключения | Требует переключения, но интегрируется с расширениями |

| Контроль над кодом | Может модифицироваться разработчиком приложения | Больше контроля у пользователя/поставщика | Высокий — блокировка трекеров и скриптов по умолчанию |

| Риск инъекций | Выше | Ниже | Низкий |

| Рекомендация | Используйте только для доверенных сайтов | Хороший универсальный выбор | Лучший выбор для приватности |

Юридические и GDPR‑заметки (конфиденциальность)

Если вы обнаружили, что приложение передаёт персональные данные третьим лицам без явного согласия пользователя, это может подпадать под местные законы о защите данных (например, GDPR в ЕС). Рекомендуется:

- Сохранить технические данные (логи InAppBrowser, HAR) как доказательство;

- Если вы в ЕС и данные затронуты, уведомить контролирующий орган в соответствии с регламентом, если инцидент соответствует критериям нарушения;

- Уведомить пользователей, чьи данные могут быть скомпрометированы, с объяснением принятых мер.

Юридические действия зависят от юрисдикции и масштабов утечки — при сомнениях проконсультируйтесь с юристом по защите данных.

Когда InAppBrowser не поможет — примеры и кейсы

- Приложение перехватывает события на уровне ОС (например, запись жестов или системные скриншоты) — InAppBrowser этого не увидит.

- Если вредоносный код встроен глубоко в собственный движок приложения (не через JavaScript в контенте), инструмент может не обнаружить проблему.

- Некоторые «изолированные» исполнения скриптов на iOS могут скрывать детали от анализа.

Эти сценарии требуют системной диагностики и доступа к логам приложения/устройству.

Быстрая шпаргалка (cheat sheet)

- Не открывайте подозрительные ссылки во встроенных браузерах.

- Предпочитайте системный или приватный браузер для ввода паролей.

- Удалите неизвестные расширения и приложения.

- Используйте InAppBrowser для регулярных проверок и для базовой диагностики.

Краткий словарь терминов

- JavaScript‑инъекция — внедрение стороннего скрипта в контент страницы для изменения поведения или сбора данных.

- In‑app browser — встроенный браузер внутри мобильного приложения.

- HAR‑файл — формат сессии сети, содержащий HTTP/HTTPS запросы и ответы.

- Isolated World — механизм изоляции исполнения скриптов в некоторых мобильных WebView.

Пример мер реагирования — пошаговый rollback

- Выключить функционал, который открывает внешние ссылки во встроенном браузере (в API‑флаге или фиче‑тогле);

- Выпустить временное обновление приложения, убирающее сомнительные SDK;

- Удалить или обновить вредоносные расширения на уровне корпоративных инсталляций через MDM;

- Проверить и восстановить конфигурации безопасности;

- Уведомить пользователей и репортировать инцидент.

Заключение

InAppBrowser — полезный диагностический инструмент для обнаружения активных JavaScript в встроенных браузерах и в браузерных расширениях. Он не заменит полноценную безопасность, но даёт важную информацию: какие скрипты и куда отправляют данные. Используйте его как часть общей практики безопасности: минимизируйте открытие ссылок внутри приложений, контролируйте расширения, используйте браузеры с защитой приватности и следуйте чек‑листам при обнаружении подозрительной активности.

Важное: если вы сомневаетесь в серьёзности обнаруженной активности — обратитесь к специалистам по безопасности и сохраните технические артефакты (логи, HAR) для анализа.

Похожие материалы

Как установить Microsoft Teams на Windows

Перейти в режим правки в Excel — безопасно

Стриминг фильмов с RapidShare через DivX

Отключить рекламу в Skype на Windows

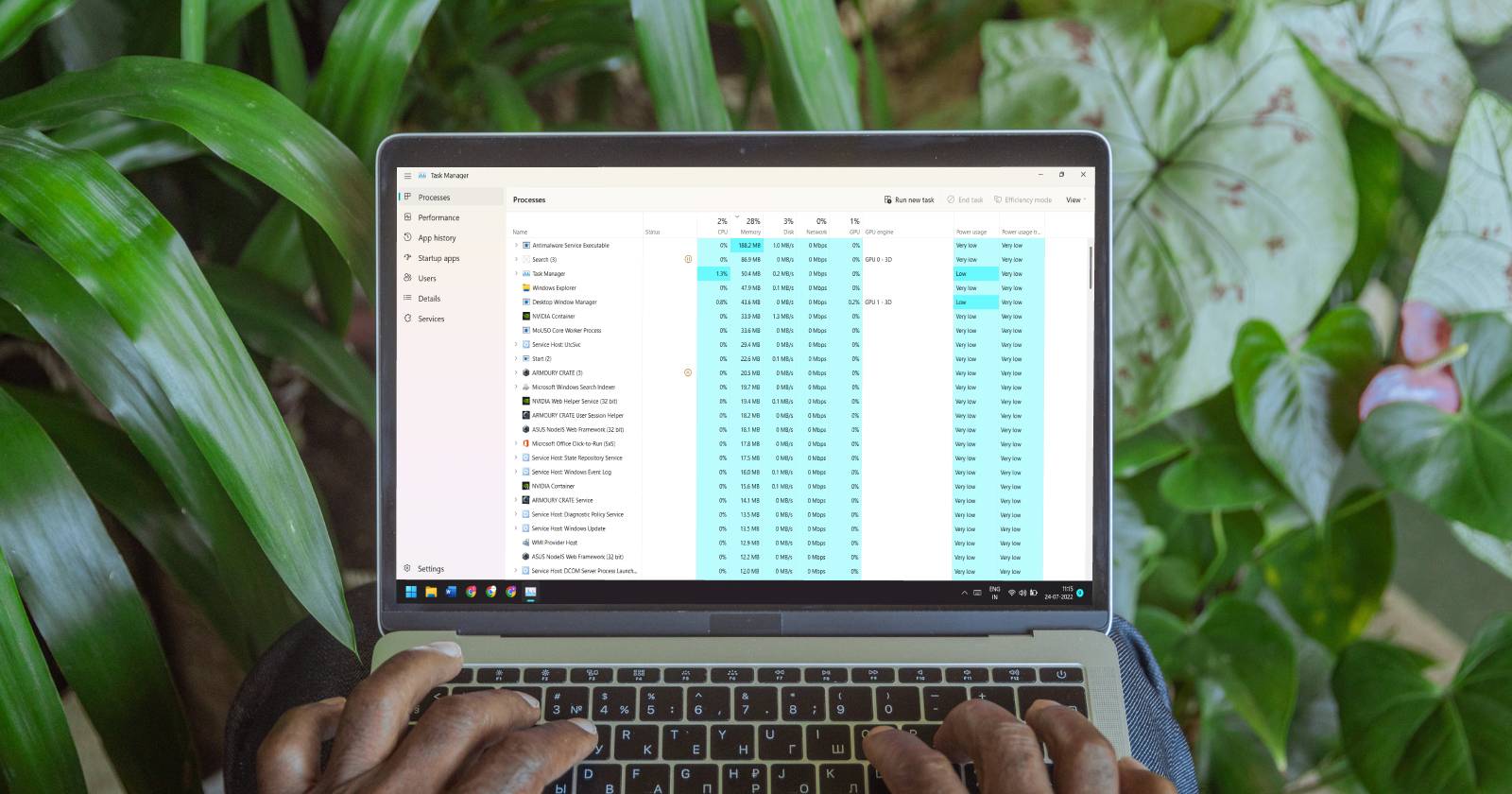

Скорость обновления Диспетчера задач в Windows 11