NetworkMiner: захват и анализ сетевого трафика

TL;DR

NetworkMiner — удобный инструмент для пассивного захвата и хост-ориентированного анализа сетевого трафика. В статье — подготовка, разбор вкладок Hosts/Files/Images/Credentials, рекомендованная пошаговая методика и меры безопасности при работе с PCAP.

Введение

Сетевая безопасность требует регулярного аудита трафика. Администраторы перехватывают пакеты для поиска аномалий, утечек и несанкционированной активности. NetworkMiner — инструмент с пассивным методом захвата, ориентированный на сведения о хостах (host-centric). Он дополняет классические пакетные анализаторы и удобен для быстрого обзора активных устройств и извлечения передаваемых файлов.

Определения в одну строку

- Сниффинг: захват сетевых пакетов для анализа.

- Пассивный сниффинг: сбор трафика без генерирования запросов.

- Активный сниффинг: метод, предполагающий отправку пакетов для получения данных или манипуляции трафиком.

Разница между активным и пассивным сниффингом

Пассивный сниффинг слушает трафик и не изменяет сеть. Он менее заметен и безопаснее для критичных сетей. Активный сниффинг включает методы вроде ARP-спуфинга или инжекции пакетов — это мощно, но рискованно и часто противозаконно без разрешения.

Когда пассивный сниффинг не работает

- В сетях, где активны коммутационные таблицы и использованы коммуутаторы без SPAN/TAP, обычный захват с хоста не покажет весь трафик.

- Трафик, зашифрованный на уровне приложений (HTTPS, TLS), нельзя прочитать без приватных ключей.

Если нужно получить полный обзор трафика, используйте порт зеркалирования (SPAN) или физический TAP. ARP-спуфинг позволяет «увидеть» чужой трафик, но это активный и рискованный метод.

Подготовка к запуску NetworkMiner

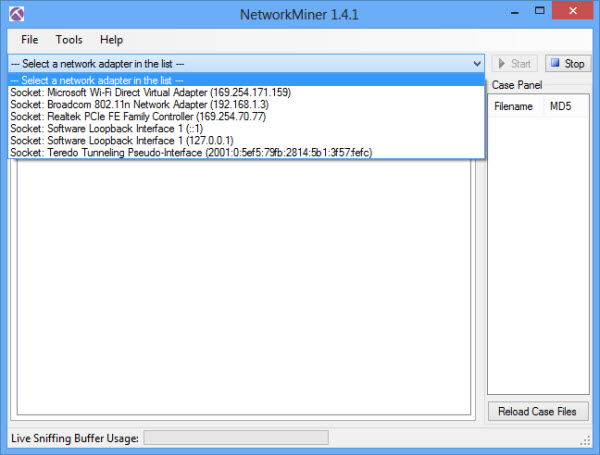

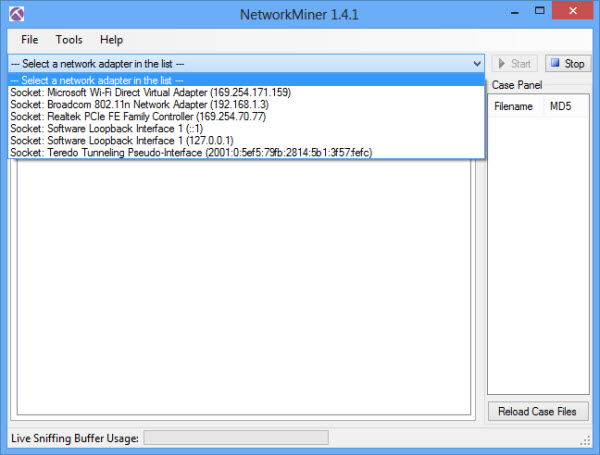

NetworkMiner работает в Windows и может применять сохранённые PCAP-файлы. Перед запуском проверьте следующее:

Права и драйверы

- В Windows 7/8/10 запустите NetworkMiner.exe с правами администратора.

- Для захвата трафика требуется pcap-драйвер (WinPcap или Npcap). Установите один из них и перезагрузите систему при необходимости.

Выбор интерфейса

- Выберите сетевой интерфейс, через который проходит интересующий трафик.

- Режим работы

- Для онлайн-сниффинга запускайте захват. Для офлайн-анализа загрузите PCAP-файл (Файл → Open) и изучайте данные без подключения к сети.

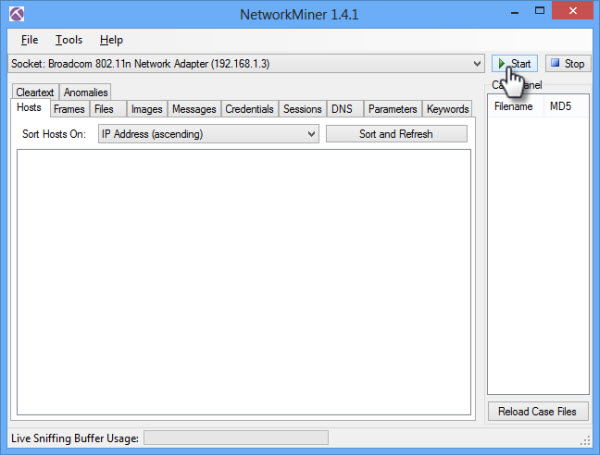

Нажмите кнопку Start для начала сбора.

Обзор вкладок и ключевых данных

NetworkMiner разделяет представление по вкладкам. Это упрощает расследование и экономит время.

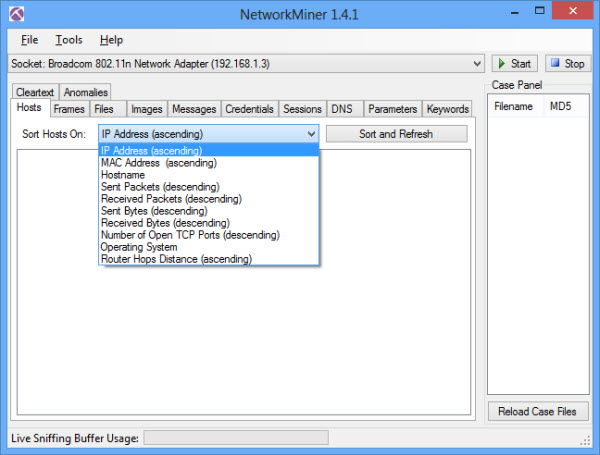

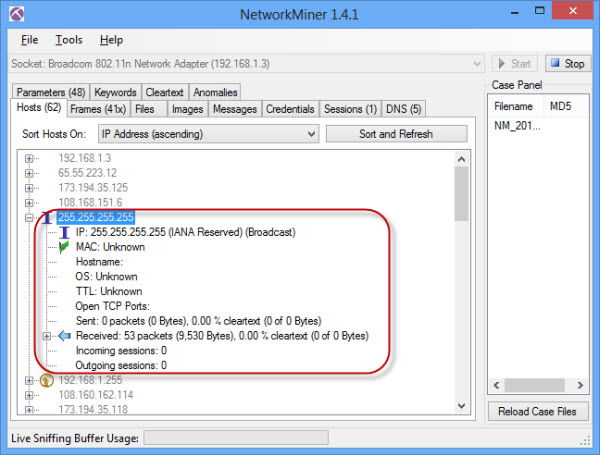

- Hosts — список обнаруженных хостов и агрегированная информация по каждому устройству: IP, MAC, имя хоста, ОС, TTL, открытые порты, число пакетов.

- Files — воспроизведение и извлечение файлов, пересобранных из TCP/HTTP/FTP потоков.

- Images — извлечение картинок, которые передавались в незашифрованном виде по HTTP или другим протоколам.

- Credentials — обнаруженные учётные данные, переданные в открытом виде (напр., HTTP, FTP, Telnet, POP3, IMAP).

- Parameters/Sessions — параметры протоколов и данные сеансов для глубокого анализа.

Практический совет: если хост кажется подозрительным, не блокируйте его только на своей машине. Блокируйте на точке, через которую проходит весь трафик (например, на границе сети или на уровне брандмауэра шлюза).

Как NetworkMiner восстанавливает файлы

NetworkMiner реконструирует пользовательские данные, собирая сегменты из TCP-потоков и собирая их в целые файлы. Это удобно для извлечения документов, исполняемых файлов или мультимедиа, которые передавались по сети.

Ограничения восстановления

- Файлы, переданные по зашифрованному каналу (HTTPS, SFTP), не подлежат восстановлению без ключей.

- В высокоскоростных сетях возможны потери пакетов при захвате — это приведёт к неполной реконструкции.

Примеры подозрительных находок и действия

- Найдены учётные данные в Credentials: немедленно смените пароли, проверьте соответствующие сервисы и примените фильтр/блокировку.

- На хосте обнаружены неизвестные открытые порты: выполните сканирование и сверку с CMDB, определите владельца устройства.

- В Files извлечён исполняемый файл: поместите его в песочницу для анализа и сверяйте сигнатуры антивирусов.

Критерии приёмки

- Захват покрывает период инцидента.

- Не менее 95% трафика с целевых интерфейсов доступно в PCAP (учёт потерянных пакетов).

- Все найденные учётные данные задокументированы и переданы в SOC.

Методика быстрого аудита сети с NetworkMiner (чеклист)

- Получите разрешение на захват трафика и уточните границы анализа.

- Обеспечьте наличие WinPcap/Npcap и прав администратора.

- Выберите интерфейс или загрузите PCAP-файл.

- Запустите захват/анализ и переключитесь на вкладку Hosts.

- Просмотрите новые или нетипичные хосты. Сортируйте по активности и количеству открытых портов.

- Перейдите в Files и Images — извлеките подозрительные файлы и картинки.

- Проверьте вкладку Credentials на наличие паролей в открытом виде.

- Задокументируйте выводы, сохраните PCAP и извлечённые артефакты в зашифрованном хранилище.

- При необходимости — уведомите группу реагирования на инциденты и выполните блокировку на центральной точке.

Роли и обязанности

- Сетевой администратор: настройка интерфейсов, включение SPAN/TAP, базовый анализ Hosts.

- Аналитик SOC: глубокий анализ сессий, извлечение артефактов, корреляция с логами SIEM.

- Инцидент-респондер: подтверждение компрометации, изоляция, восстановление и отчётность.

Альтернативы и когда использовать их

- Wireshark: пакет-ориентированный, детальная распаковка протоколов, мощный фильтр display/filter. Использовать при необходимости глубокого анализа пакетов и декодирования протоколов.

- Tcpdump/tshark: консольные инструменты для автоматизации и захвата на серверах.

- Комбинация SPAN/TAP + NetworkMiner: лучшая практика для полного охвата сети.

Когда NetworkMiner не подходит

- Анализ зашифрованного трафика без ключей.

- Нагрузочные сценарии с потерей пакетов при захвате.

- Требуется ручной декодинг или сложные фильтры — в таких случаях Wireshark эффективнее.

Безопасность и конфиденциальность при захвате трафика

Важно понимать, что PCAP-файлы могут содержать персональные данные и учётные данные. Соблюдайте следующие правила:

- Запрашивайте письменное разрешение перед захватом трафика.

- Ограничьте доступ к PCAP и извлечённым артефактам.

- Сохраняйте артефакты в зашифрованном хранилище и удаляйте после ретеншн-периода.

- При обработке персональных данных учитывайте требования законодательства и внутренние политики компании.

Важно: захват трафика без разрешения может нарушать законы и корпоративные правила.

Инцидентный план действий при обнаружении компрометации

- Зафиксируйте метаданные инцидента: время, интерфейс, PCAP-файл.

- Извлеките артефакты (файлы, учетные данные) и поместите их в изолированное хранилище.

- Изолируйте подозрительный хост на уровне сети (VLAN, ACL, NGFW).

- Проведите форензик-съёмку образа диска и оперативной памяти при необходимости.

- Своевременно уведомите заинтересованные стороны и выполните восстановление по процедурам.

- Проведите пост-инцидентный анализ и обновите правила мониторинга.

Краткая сводка и рекомендации

- NetworkMiner хорош как быстрый инструмент для обзора активных хостов и извлечения файлов.

- Для полного охвата используйте SPAN/TAP или интеграцию с системами захвата на границе сети.

- Комбинируйте NetworkMiner с Wireshark и SIEM для более глубокого анализа.

- Соблюдайте правовые и конфиденциальные требования при сборе и хранении данных.

Итог: NetworkMiner ускоряет аудит сети и упрощает обнаружение утечек в незашифрованном трафике. Он удобен для регулярных проверок безопасности, но не заменяет инструменты для расшифровки и детального пакетного анализа.

Сводка для быстрого чтения

- Пассивный инструмент для хост-ориентированного анализа трафика.

- Вкладки Hosts/Files/Images/Credentials помогают быстро находить артефакты.

- Требуется pcap-драйвер и права администратора в Windows.

- Не подходит для анализа зашифрованного трафика без ключей.

Пример опроса: какой инструмент вы используете для проверки безопасности вашей сети и почему?

Image credit: Crawdad Network-Reuters coverage

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone