Garlic routing и I2P: как настроить анонимный серфинг

Что такое garlic routing

Garlic routing — это вариация концепции «луковой» маршрутизации. Главная идея: несколько сообщений объединяют и шифруют в один пакет, похожий на зубчики чеснока. Каждый «зубчик» может содержать отдельное сообщение или маршрут доставки. Шифрование и передача обычно односторонние: скрытые данные раскроются только в пункте назначения.

Определение в одну строку: garlic routing — метод маршрутизации, где несколько зашифрованных сообщений отправляются вместе по разным путям для повышения анонимности и устойчивости.

Важная особенность: механизм доставки статуса (reply block) часто идет отдельным маршрутом. Это уменьшает связь между отправителем и ответом и делает анализ трафика сложнее.

ALT: изображение-иллюстрация концепции garlic routing с сетью узлов и зашифрованными пакетами

Чем отличается от onion routing и Tor

- Onion routing (Tor) строит многоуровневую, «луковую» цепочку узлов. Каждый узел снимает один слой шифрования и передаёт дальше.

- Tor использует двунаправленные туннели, что оптимизирует память и управление соединениями.

- Garlic routing объединяет сообщения в пакет и чаще применяет раздельные маршруты для отправки и получения. Это делает I2P-стиль маршрутизации более дружественным к пиринговым приложениям.

Когда garlic routing может выигрывать:

- лучше скрывает связь между запросом и ответом;

- устойчивее к локальным наблюдателям, даже если часть туннеля скомпрометирована;

- удобнее для пиринговых сервисов внутри сети.

Когда garlic routing может проигрывать:

- меньше узлов и сервисов по сравнению с экосистемой Tor;

- сложнее получить доступ к сайтам в общедоступном вебе без мостов/переадресаций;

- менее изучен и потому может иметь скрытые уязвимости.

Что такое I2P и как он связан с garlic routing

I2P (Invisible Internet Project) — свободный стек сетевых протоколов и программная реализация, использующая принципы garlic routing для анонимных коммуникаций. I2P реализует набор служб: маршрутизация, хранение, внутренняя почта, eepsite (внутренние сайты) и пр.

Кратко: I2P — это сеть и клиент, которые позволяют приложениям обмениваться сообщениями через зашифрованные однонаправленные пути.

Подготовка: требования и советы

- ОС: Windows, macOS, Linux (Debian/Ubuntu), Solaris/BSD, Android.

- Свободное место: обычно < 200 МБ для клиента, дополнительное для кешей.

- Рекомендуется стабильное подключение к интернету; I2P работает на произвольных скоростях, но требует конфигурации полосы пропускания.

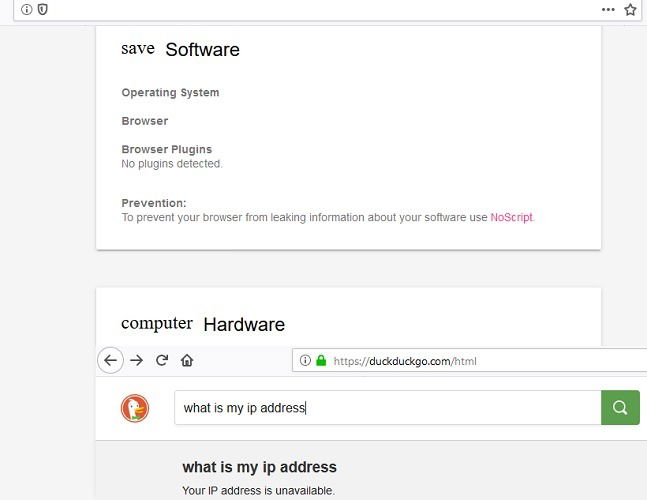

Важно: I2P не делает ваш компьютер «неуязвимым». Он скрывает маршруты и адреса внутри сети I2P, но конечные приложения и плагины браузера могут раскрывать информацию. Отключайте плагины и следите за настройками браузера.

Загрузка и установка I2P — краткая инструкция

- Перейдите на официальный сайт I2P и скачайте пакет для вашей ОС.

- Запустите установщик и выберите папку установки, как для обычных приложений Windows.

ALT: окно установки I2P с выбором папки для установки

- Опционально создайте ярлык в меню «Пуск» или на рабочем столе.

ALT: диалог мастера установки с опцией создания ярлыка

- Дождитесь завершения установки — это займёт несколько минут.

ALT: процесс установки I2P с индикатором прогресса

- По завершении вы увидите экран успешной установки.

ALT: окно об успешной установке I2P

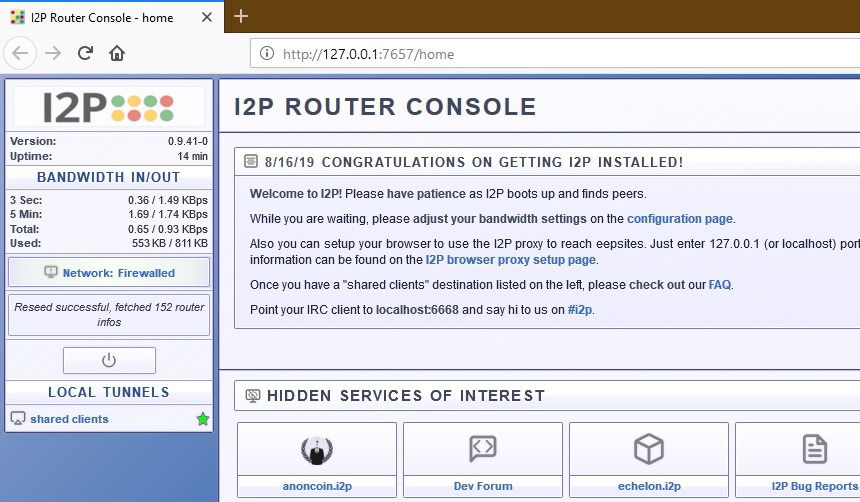

Примечание: при первых шагах I2P запустит локальную консоль маршрутизатора в вашем браузере.

Консоль маршрутизатора и тест полосы пропускания

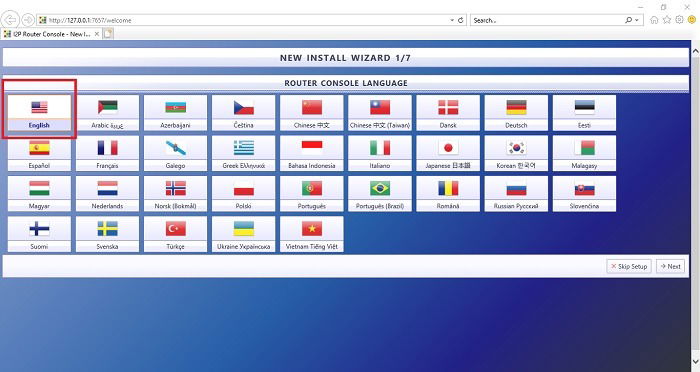

Откройте консоль I2P (Router Console). Она откроется в браузере по умолчанию. Выберите язык интерфейса.

ALT: начальный экран мастера I2P в браузере с выбором языка

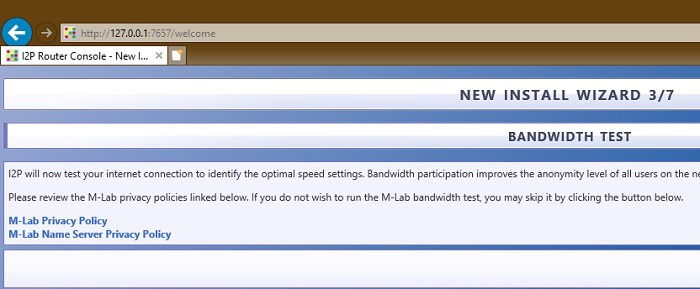

Важный шаг — тест полосы пропускания. Он определит, сколько входящего и исходящего трафика вы готовы выделить для I2P. Результаты теста помогут настроить параметры в конфигурации.

ALT: окно теста полосы пропускания в I2P с индикаторами скорости

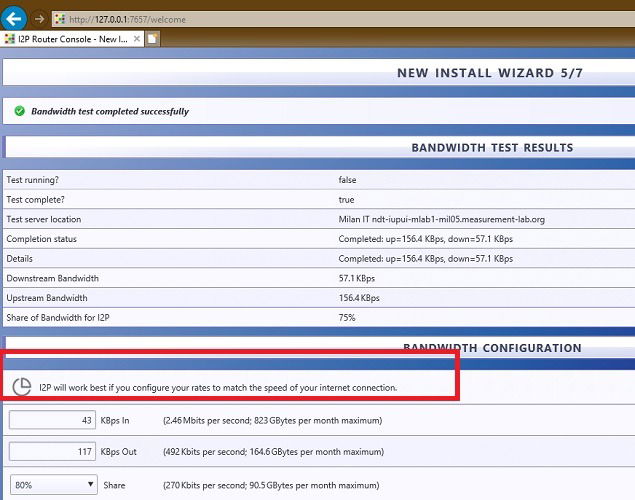

Пример результата из статьи: 2.46 Мбит/с загрузка и 492 кбит/с отдача. Эти цифры служат ориентиром при заполнении полей конфигурации.

ALT: результаты теста полосы пропускания в I2P с указанными значениями скорости

Фактбокс — ключевые числа

- Рекомендуемая минимальная скорость загрузки: 1–2 Мбит/с для комфортной работы.

- Рекомендуемая минимальная скорость отдачи: от 200 кбит/с.

- Модели шифрования: многослойное шифрование для каждого «зубчика» чеснока.

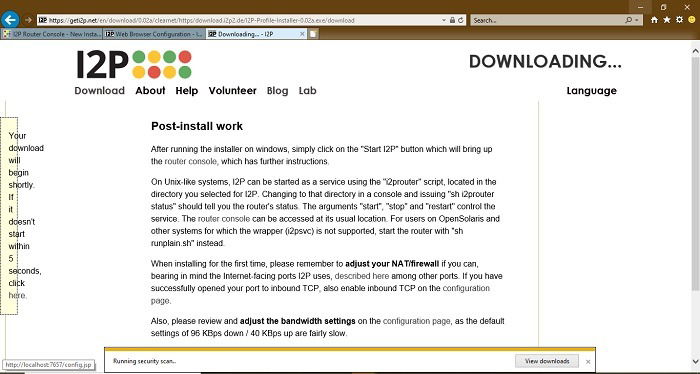

Профиль Firefox для I2P

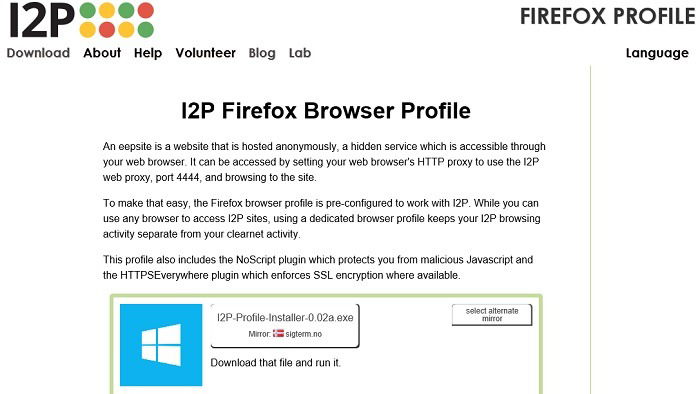

Чтобы просматривать eepsite и работать внутри I2P, удобнее использовать отдельный профиль Firefox, адаптированный под I2P.

- Убедитесь, что у вас установлен Firefox.

- Скачайте профиль/пакет, который поставляется для интеграции с I2P.

ALT: окно загрузки специального профиля Firefox для работы с I2P

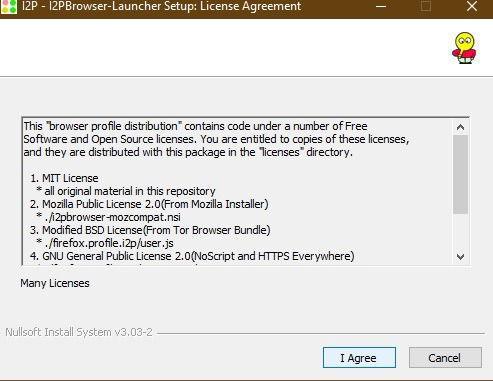

- Запустите установщик и согласитесь с лицензией.

ALT: мастер установки профиля Firefox для I2P

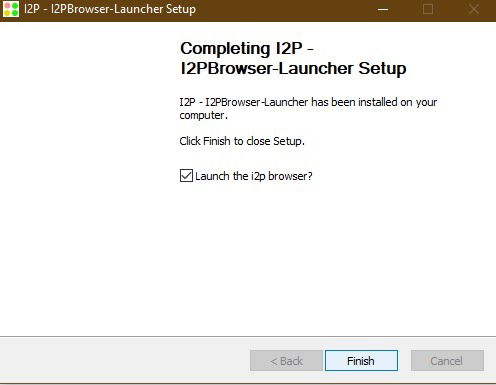

- После установки запустите специальный браузерный профиль. В дальнейшем можно запускать его через ярлык на рабочем столе.

ALT: кнопка «I Agree» в установщике профиля для I2P

ALT: подсказка запуска браузера I2P после установки

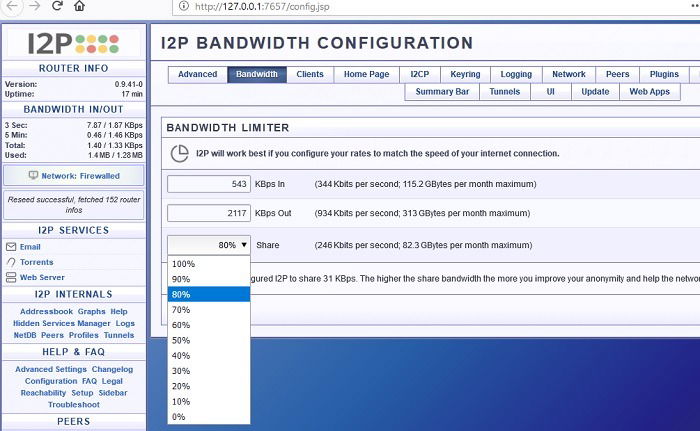

Конфигурация полосы пропускания

Откройте «configuration page» в консоли маршрутизатора и заполните поля полосы пропускания. Вставьте значения, полученные при тесте. Это важно для:

- справедливого распределения ресурсов между узлами;

- корректного формирования туннелей и доставки сообщений;

- качества сервисов внутри I2P.

ALT: домашняя страница консоли I2P с ссылками на настройки и eepsite

ALT: интерфейс ввода значений полосы пропускания в настройках I2P

Совет: не назначайте все доступное соединение I2P. Оставьте резерв для обычного трафика и системных обновлений.

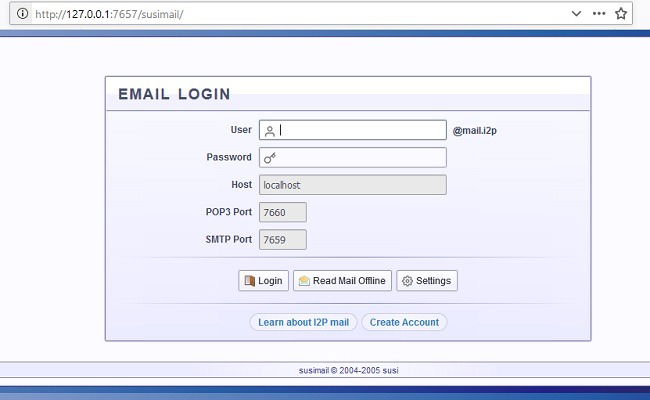

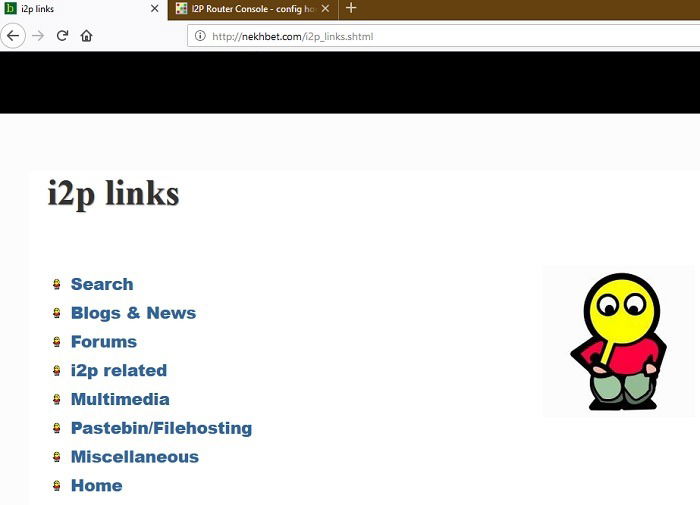

Как пользоваться I2P: eepsite, почта и приложения

- Eepsite — внутренние сайты I2P. Их адреса не откроются в обычном браузере без прокси/моста.

- Внутренняя почта: mail.i2p и другие домены позволяют обмениваться письмами внутри сети.

- Пиринговые приложения: торренты и чат-сервисы можно конфигурировать на работу через I2P.

ALT: визуализация отсутствия следов наружу благодаря маршрутизации I2P

ALT: интерфейс внутренней почты I2P с доменом mail.i2p

ALT: список доступных eepsite и внутренних сервисов сети I2P

Ключевой момент: даже внутри I2P нужно думать о безопасности приложений. Сторонние плагины, WebRTC и встроенные сервисы браузера могут утекать данные.

Безопасность и жёсткая конфигурация

Рекомендации по защите:\

- Используйте отдельный профиль браузера без плагинов и без синхронизации с основным аккаунтом.\

- Отключите WebRTC и активное использование флеш/плагинов.\

- Разрешайте входящие соединения только по необходимым портам.\

- Регулярно обновляйте I2P и связанное ПО.\

- Проводите аудит локальной машины: антивирус и проверка на резервные каналы утечек.\

Короткий чеклист для администратора

- Установить I2P на выделенный аккаунт ОС.\

- Ограничить права файлов конфигурации.\

- Настроить бэкапы конфигурации и ключей.\

- Мониторить логи на необычную активность.

Когда garlic routing не поможет

- Если вы загружаете контент на публичные сайты под своей настоящей учётной записью, I2P не скроет сам факт публикации.\

- Если конечное приложение передаёт метаданные (например, в профиле), эти данные видны получателю.\

- При слабой конфигурации полосы пропускания или на отсутствующих корреспондентах задержки и потеря пакетов будут высоки.

Альтернативы и сочетания решений

- Tor: лучше для выхода в обычный интернет через выходные узлы (exit nodes).\

- VPN: скрывает ваш исходный IP от локального провайдера, но провайдер VPN видит весь трафик.\

- Mixnets: экспериментальные сети с дополнительными задержками и смешиванием пакетов.

Комбинации: иногда используют VPN + I2P или Tor через мосты, но каждая связка меняет угрозы и слабые места. Выбирайте метод по модели угроз.

Ментальные модели и эвристики

- Модель «зубчика чеснока»: думайте о каждом сообщении как о зубчике в упаковке — видно только упаковку, но не отдельные зубчики до развёртывания.\

- Эвристика размещения ресурсов: отдача важнее для пиринговых сервисов — выделите достаточную скорость отдачи.\

- Правило минимальных прав: предоставляйте приложениям и профилям браузера ровно те права, которые им нужны.

Решение: когда выбрать I2P, Tor или VPN

flowchart TD

A[Нужно анонимно работать внутри закрытой сети?] -->|Да| B[I2P]

A -->|Нет: нужен доступ в обычный веб| C[Tor или VPN]

B --> D[Пиринговые сервисы, eepsite, внутренняя почта]

C --> E{Требуется выходной узел?}

E -->|Да| C

E -->|Нет| F[VPN]Удаление I2P

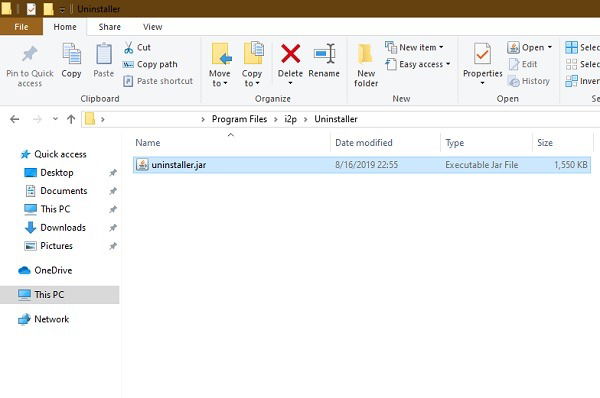

Для удаления запустите .jar uninstaller, который поставляется с пакетом. Удалитель удалит основной софт и большинство связанных файлов. Однако проверьте домашний каталог и профили браузера на остаточные данные.

ALT: окно удаления I2P с подтверждением удаления

Критерии приёмки

- Консоль I2P запускается в браузере и показывает статус «Running».\

- Тест полосы пропускания выполнен и значения внесены в конфигурацию.\

- Специальный профиль Firefox запускается и загружает eepsite через I2P.

Конфиденциальность и соответствие GDPR

I2P помогает уменьшить объём метаданных, видимых внешним наблюдателям. Однако если вы обмениваетесь персональными данными внутри eepsite или создаёте аккаунты с реальными данными, требования GDPR и аналогичных законов по-прежнему актуальны. Анонимность сети не освобождает от ответственности за обработку персональных данных.

Частые вопросы

Что такое eepsite?

Eepsite — это сайт внутри сети I2P, доступный по внутренним адресам, не видимый в обычном интернете.

Можно ли открыть eepsite в Chrome?

Нет, без специальной прокси/моста или перенаправления eepsite не откроются в обычном Chrome.

Станет ли моя активность полностью невидимой для провайдера?

Нет. Провайдер увидит только зашифрованные соединения с узлами I2P, но не их содержимое или внутренние адреса. Полная «невидимость» зависит от множества факторов вплоть до поведения приложений.

Заключение

Garlic routing через I2P — мощный инструмент для приватных коммуникаций внутри закрытой сети. Он хорошо подходит для пиринговых приложений и внутренних сайтов. Но это не панацея: нужно понимать ограничения, правильно конфигурировать полосу пропускания и жестко придерживаться правил безопасности приложений. Попробуйте установить I2P в тестовой среде и оцените, насколько он подходит под вашу модель угроз.

Важно: оставляйте комментарии и делитесь опытом — это поможет выбрать лучшие практики для безопасного использования I2P.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone