Как защитить S3 от случайного удаления и потерь данных

S3 надёжен для хранения и устойчив к отказам инфраструктуры, но не защищает от случайного удаления или перезаписи. Включите версионирование объектов, настройте lifecycle-правила для автоматического удаления старых версий и при необходимости используйте межрегиональную репликацию. Для высокой безопасности дополните это MFA Delete и кросс-аккаунт репликацией.

Быстрые ссылки

- Предотвращение случайного удаления с помощью версионирования объектов

- Репликация бакета по регионам

Почему S3 по умолчанию не решает проблему ваших ошибок

S3 хранит данные распределённо: объекты обычно распределяются по трём и более зонам доступности, что защищает от физических отказов центров обработки данных. Тем не менее S3 не предотвращает человеческие ошибки: пользователь или автоматизированный процесс с правами доступа может случайно перезаписать или удалить объект. Для сценариев с критичными данными разумно настроить дополнительные механизмы защиты, а не полагаться только на базовую устойчивость сервиса.

Важные термины (1 строка каждой):

- Версионирование — хранение каждой версии объекта с уникальным идентификатором версии.

- Deletion marker — специальный маркер, который делает объект невидимым, но позволяет восстановить прежние версии.

- Lifecycle rule — политика, которая переводит объекты в дешёвые классы хранения или удаляет старые версии.

- Репликация — автоматическое копирование действий с объектами в другой бакет (внутри или между регионами).

Предотвращение случайного удаления с помощью версионирования объектов

Действия:

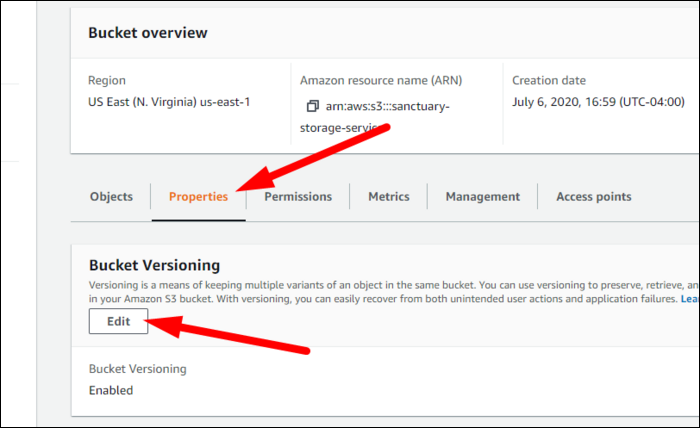

- Откройте настройки бакета в консоли S3.

- Выберите раздел “Properties”/“Свойства” (в русской консоли это “Свойства”).

- Нажмите “Edit”/“Изменить” рядом с настройкой версионирования бакета.

- Включите версионирование и сохраните изменения.

После включения версионирования S3 будет хранить все версии объектов. При попытке удаления объект помечается “Deletion Marker” и становится невидимым для обычных запросов GET/LS, но предыдущие версии остаются и их можно восстановить.

Примечание: версионирование увеличивает объём хранения, поэтому важно сочетать его с lifecycle-правилами (ниже).

Экономия с помощью lifecycle-правил

Когда вы включаете версионирование, старые версии быстро накапливаются. Lifecycle-правило позволяет автоматически переводить неактивные версии в более дешёвые классы хранения или удалять их через заданный период.

Путь в консоли: Management > Lifecycle Configuration (Управление > Конфигурация жизненного цикла).

Один из безопасных шаблонов:

- Перевести непоследние версии в класс с более низкой стоимостью (Infrequent Access / Glacier) через N дней.

- Удалять непоследние версии через M дней.

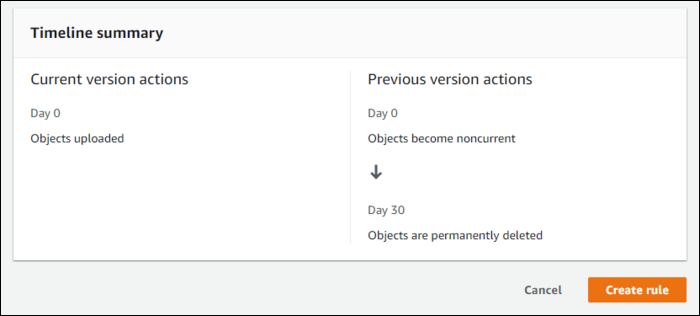

Важно: в интерфейсе видно, что действие правила применяется только через 30 дней после того, как версия становится noncurrent (неактуальной). Это даёт временной буфер между случайной перезаписью и безвозвратным удалением.

Совет: для критичных данных задайте границу удаления достаточную для восстановления (например, неделя/месяц) и перевод в холодное хранение для экономии.

Репликация бакета по регионам

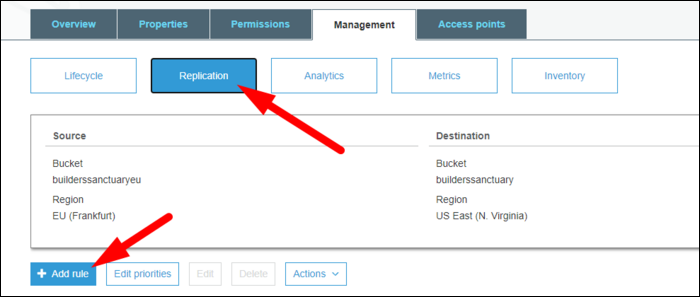

Если вам нужно иметь копию всего бакета в другом регионе (например, для защиты от региональной катастрофы или для более быстрой доставки в другом регионе), используйте Cross-Region Replication (CRR) или Same-Region Replication (SRR).

Настройка в консоли: вкладка “Replication” в разделе Management.

Шаги:

- Укажите источник (весь бакет или префикс/тег).

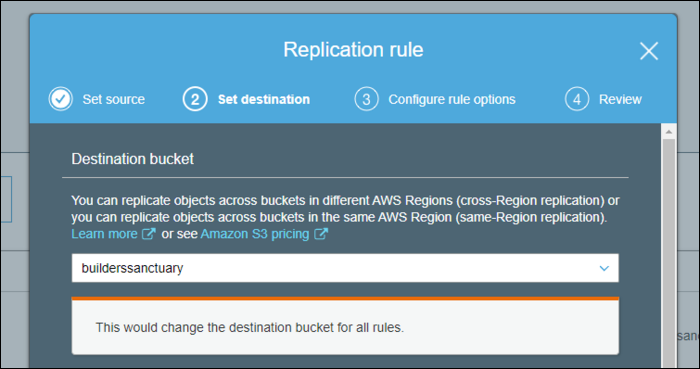

- Выберите целевой бакет (в другом регионе или в другой учётной записи).

- Создайте IAM роль для репликации — S3 предложит сформировать роль, достаточно указать имя.

- Нажмите “Next” и “Save” — правило вступит в силу сразу.

Проверка: загрузите тестовый объект в исходный бакет; на целевом бакете должна появиться копия, а статус репликации покажет:

COMPLETEDСовет по безопасности: при настройке репликации в другую учётную запись используйте минимально необходимые права и включите шифрование на целевом бакете.

Дополнительные механизмы защиты и альтернативные подходы

- MFA Delete. Требует физической (или виртуальной) MFA для удаления версий или изменения настроек версионирования. Хорошо для защиты от компрометации учётных данных, но неудобно для автоматизации.

- Кросс-аккаунт репликация. Репликация в бакет другой AWS-учётной записи снижает риски, если учётная запись исходного бакета была скомпрометирована.

- Архивирование в Glacier / Deep Archive. Для долговременных копий данных, реже доступных.

- Регулярные экспортные снапшоты или ETL для критичных наборов данных в отдельное хранилище.

Контрпример/когда это не поможет:

- Если злоумышленник имеет доступ и к исходному, и к целевому бакету и может удалять версии в обеих учётных записях — простое версионирование и репликация не защитят. Здесь требуется изоляция прав и MFA.

- Если автоматический процесс перезаписывает данные каждую секунду и lifecycle не настроен корректно — вы быстро накопите гигабайты старых версий.

Практическое мини-руководство (пошагово)

- Оцените критичность данных и допустимые сроки восстановления.

- Включите версионирование на уровне бакета.

- Настройте lifecycle-правило: перевод в Infrequent Access + удаление старых версий через заданный период.

- При необходимости настройте репликацию в другой регион или учётную запись.

- Включите MFA Delete для ключевых бакетов и ограничьте права через IAM-политики.

- Тестируйте: создайте объект, перезапишите, удалите и восстановите старую версию; проверьте репликацию и статус COMPLETED.

Ролевая чек-лист для внедрения

Администратор:

- Включить версионирование.

- Настроить lifecycle-правила.

- Включить аудит S3 (CloudTrail).

DevOps/CI:

- Обеспечить совместимость автоматических процессов с версионированием.

- Настроить тесты восстановления в CI-пайплайне.

Security:

- Включить MFA Delete для критичных бакетов.

- Настроить кросс-аккаунт репликацию для разделения ответственности.

Критерии приёмки

- После включения версионирования создание и перезапись объекта создаёт отдельные версии, и предыдущая версия доступна по идентификатору версии.

- Lifecycle-правило переводит неактуальные версии в заданный класс хранения и удаляет их в соответствии с заданными сроками; действия должны применяться не ранее чем через 30 дней после того, как версия стала noncurrent.

- Репликация: тестовый объект появляется в целевом бакете и статус репликации равен “COMPLETED”.

Фактбокс

- Хранение: S3 распределяет данные по нескольким зонам доступности, что защищает от аппаратных сбоев.

- Буфер удаления: lifecycle-интервал в интерфейсе показывает 30 дней до применения некоторых удаляющих действий для noncurrent-версий.

- Риски: человеческая ошибка и компрометация учётных данных — главные угрозы потери данных в S3.

Маленький словарь

- Версионирование — хранение всех версий объекта.

- Deletion marker — пометка, делающая объект невидимым.

- Lifecycle — политика автоматического управления жизненным циклом объектов.

- Репликация — копирование действий в другой бакет/регион.

- MFA Delete — требование многофакторной аутентификации для удаления.

Простая логика принятия решения (Mermaid)

flowchart TD

A[Нужна защита от человеческой ошибки?] -->|Да| B[Включить версионирование]

B --> C{Нужна экономия места?}

C -->|Да| D[Настроить lifecycle]

C -->|Нет| E[Оставить версии дольше]

B --> F{Нужна защита от региональных катастроф?}

F -->|Да| G[Настроить репликацию в другой регион]

F -->|Нет| H[Мониторинг и резервные копии]Безопасность и конфиденциальность

- Ограничьте права: давайте IAM-права только тем ролям и пользователям, которым это действительно нужно.

- Шифрование: включите серверное шифрование (SSE) и при необходимости клиентское шифрование.

- Логи доступа: включите CloudTrail и S3 Access Logs для расследования инцидентов.

- При работе с персональными данными убедитесь, что политики хранения соответствуют требованиям конфиденциальности и локальным законам.

Итог и рекомендации

Защита S3 от случайных удалений и перезаписей — это сочетание версионирования, продуманных lifecycle-правил и при необходимости репликации в другой регион или учётную запись. MFA Delete и изоляция прав повышают устойчивость к компрометации. Тестируйте процедуры восстановления регулярно и документируйте политики для ответственных ролей.

Краткое резюме:

- Включите версионирование для важных бакетов.

- Настройте lifecycle для контроля затрат.

- Используйте репликацию и MFA Delete для более высокого уровня защиты.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone